نظام التشغيل القابل للتشغيل (FXOS) Firepower 2.2: مصادقة/تفويض الهيكل للإدارة عن بعد باستخدام TACACS+

خيارات التنزيل

-

ePub (2.3 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين مصادقة TACACS+ والتفويض لهيكل نظام التشغيل القابل للتشغيل (FXOS) Firepower عبر محرك خدمات الهوية (ISE).

يتضمن هيكل FXOS أدوار المستخدم التالية:

- المسؤول - وصول كامل للقراءة والكتابة إلى النظام بالكامل. يتم تعيين هذا الدور بشكل افتراضي لحساب المسؤول الافتراضي ولا يمكن تغييره.

- للقراءة فقط - وصول للقراءة فقط إلى تكوين النظام بدون امتيازات لتعديل حالة النظام.

- العمليات - الوصول للقراءة والكتابة إلى تكوين NTP، والتكوين الذكي ل Call Home للترخيص الذكي، وسجلات النظام، بما في ذلك خوادم syslog والأعطال. قراءة الوصول إلى باقي النظام.

- الوصول إلى المصادقة والتفويض والمحاسبة (AAA) - وصول للقراءة والكتابة إلى المستخدمين والأدوار وتكوين المصادقة والتفويض والمحاسبة (AAA). قراءة الوصول إلى باقي النظام.

يمكن ملاحظة ذلك عبر واجهة سطر الأوامر (CLI) على النحو التالي:

دور العرض FPR4120-TAC-A /security* #

الدور:

اسم الدور Priv

— —

aaa aaa

مسؤول

عمليات العمليات

للقراءة فقط

تمت المساهمة من قبل توني ريميريز، خوسيه سوتو، مهندسي TAC من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة نظام التشغيل Firepower Xsible (FXOS)

- معرفة تكوين ISE

- ترخيص إدارة أجهزة TACACS+ مطلوب داخل ISE

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جهاز الأمان Cisco Firepower 4120، الإصدار 2.2

- Virtual Cisco Identity Services Engine 2.2.0.470

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الهدف من التكوين هو:

- مصادقة المستخدمين الذين يقومون بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) المستندة إلى الويب و SSH باستخدام ISE

- السماح للمستخدمين بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) المستندة إلى الويب و SSH القائمة على FXOS وفقا لدور المستخدم الخاص بهم من خلال ISE.

- التحقق من التشغيل السليم للمصادقة والتفويض على FXOS باستخدام ISE

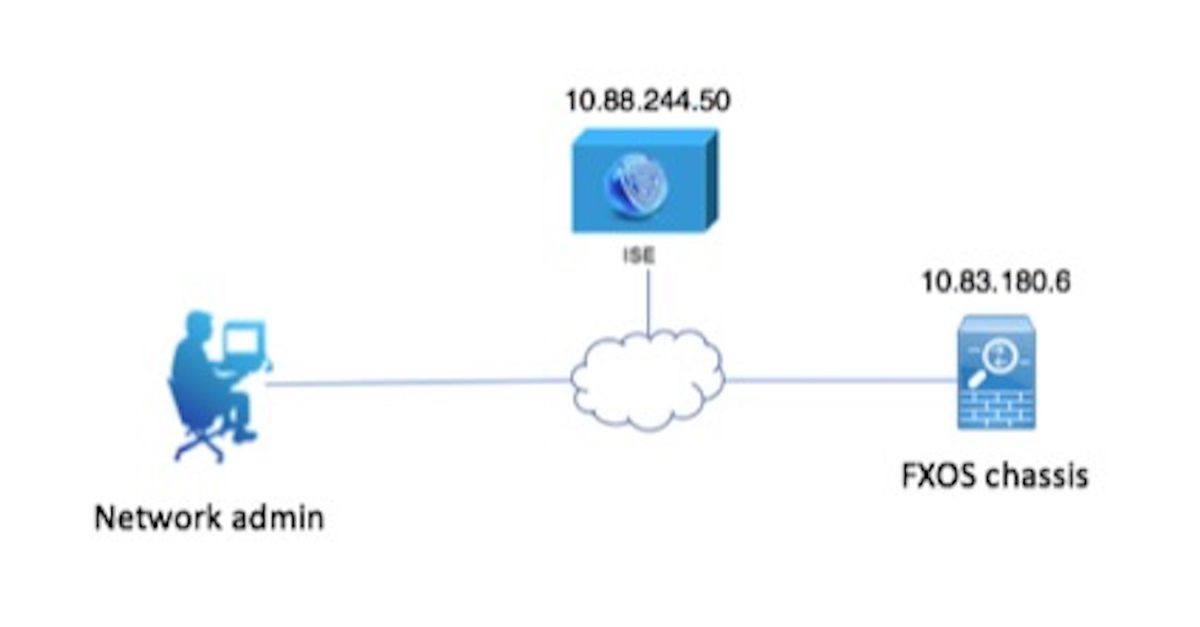

الرسم التخطيطي للشبكة

التكوينات

تهيئة هيكل FXOS

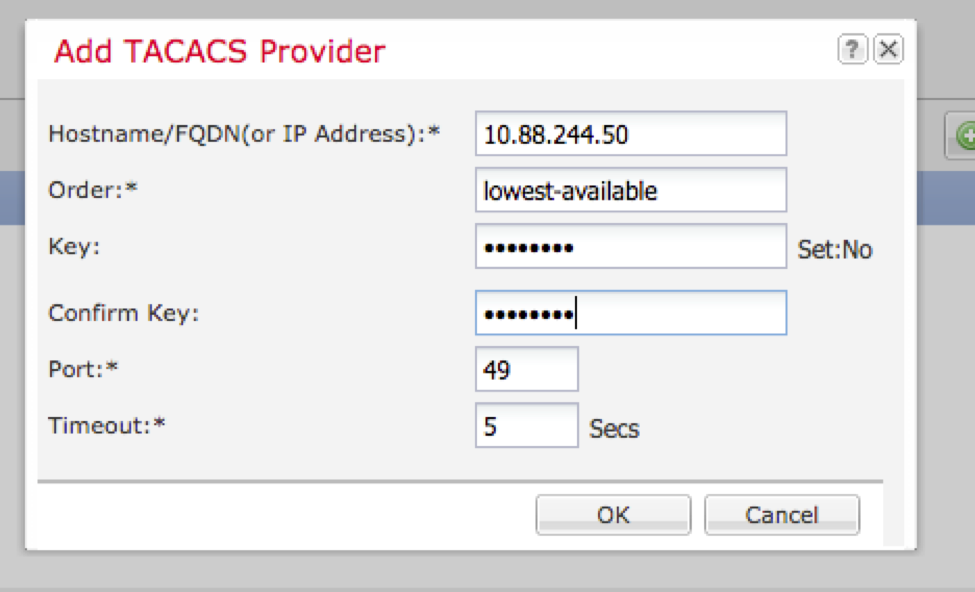

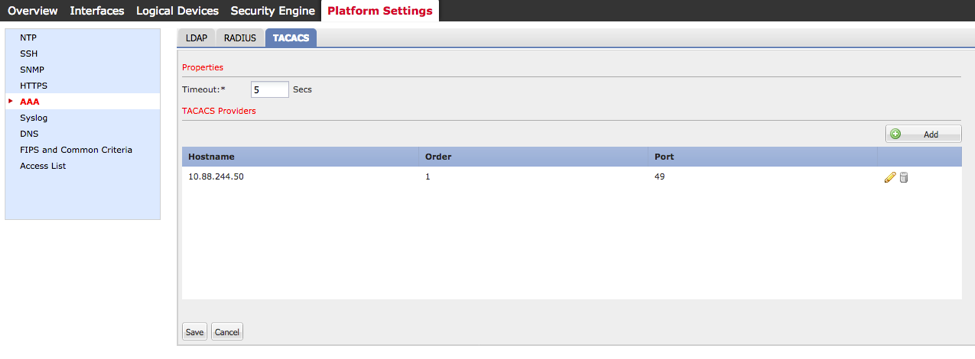

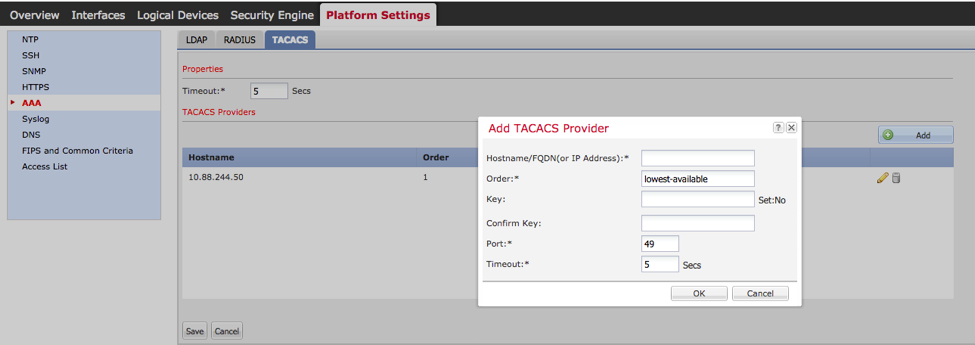

إنشاء موفر TACACS+

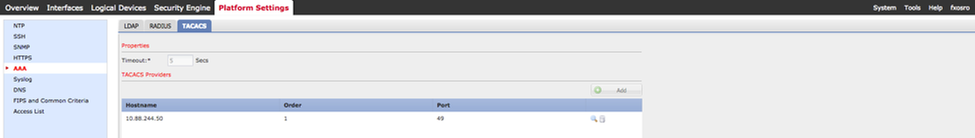

الخطوة 1. انتقل إلى إعدادات النظام الأساسي > AAA.

الخطوة 2. انقر فوق علامة التبويب TACACS.

الخطوة 3. لكل موفر TACACS+ تريد إضافته (حتى 16 موفرا).

3.1. في منطقة موفري TACACS، انقر فوق إضافة.

3.2. بمجرد فتح مربع الحوار "إضافة موفر TACACS"، أدخل القيم المطلوبة.

3.3. انقر فوق موافق لإغلاق مربع الحوار إضافة موفر TACACS.

الخطوة 4. طقطقة حفظ.

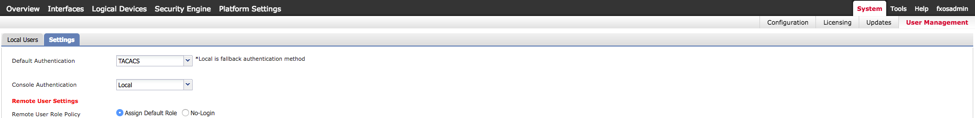

الخطوة 5. انتقل إلى النظام > إدارة المستخدم > إعدادات.

الخطوة 6. تحت المصادقة الافتراضية أختر TACACS.

إنشاء موفر TACACS+ باستخدام CLI (واجهة سطر الأوامر)

الخطوة 1. لتمكين مصادقة TACACS، قم بتشغيل الأوامر التالية.

أمان النطاق FPR4120-TAC-A#

FPR4120-TAC-A /security # scope default-auth

FPR4120-TAC-A /security/default-auth # set domain tacacs

الخطوة 2. أستخدم الأمر show detail للتحقق من التكوين.

تفاصيل العرض FPR4120-TAC-A /security/default-auth #

المصادقة الافتراضية:

مجال الإدارة: TACACS

النطاق التشغيلي: TACACS

فترة تحديث جلسة ويب (بالثواني): 600

مهلة جلسة العمل (بالثواني) للويب و ssh و telnet جلسات: 600

مهلة جلسة العمل المطلقة (بالثواني) للويب و SSH و telnet جلسات: 3600

مهلة جلسة عمل وحدة التحكم التسلسلية (بالثواني): 600

مهلة الجلسة المطلقة لوحدة التحكم التسلسلية (بالثواني): 3600

مجموعة خوادم مصادقة المسؤول:

مجموعة خوادم المصادقة التشغيلية:

إستخدام العامل الثاني: لا

الخطوة 3. تقوم معلمات خادم TACACS بتشغيل الأوامر التالية.

أمان النطاق FPR4120-TAC-A#

FPR4120-TAC-A /security # scope tacacs

FPR4120-TAC-A /security/tacacs # أدخل الخادم 10.88.244.50

FPR4120-TAC-A /security/tacacs/server # مجموعة إدارة "خادم ACS"

FPR4120-TAC-A /security/tacacs/server* # مفتاح المجموعة

أدخل المفتاح: *****

تأكيد المفتاح: *****

الخطوة 4. أستخدم الأمر show detail للتحقق من التكوين.

FPR4120-TAC-A /security/tacacs/server* # تفاصيل العرض

خادم TACACS+:

اسم المضيف أو FQDN أو عنوان IP: 10.88.244.50

إدارة الحقوق:

الطلب: 1

المنفذ: 49

المفتاح: ***

المهلة: 5

تكوين خادم ISE

إضافة FXOS كمورد شبكة

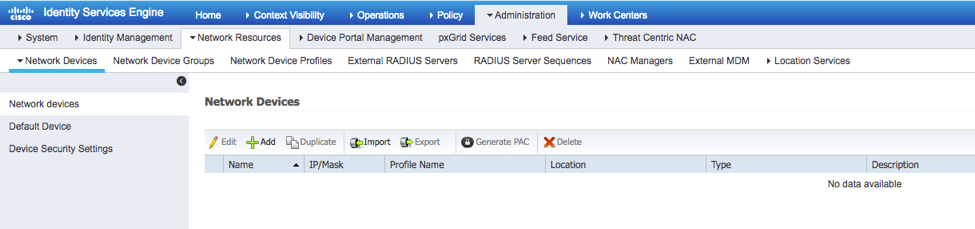

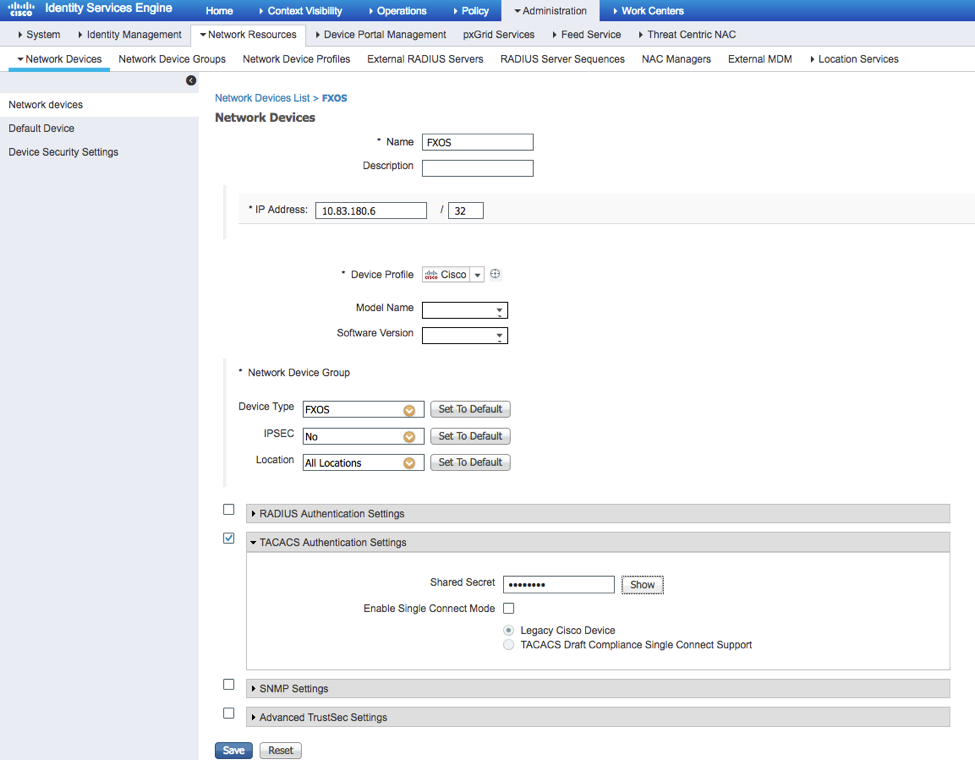

الخطوة 1. انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة.

الخطوة 2. انقر فوق إضافة (Add).

الخطوة 3. أدخل القيم المطلوبة (الاسم وعنوان IP ونوع الجهاز وتمكين TACACS+ وإضافة المفتاح)، انقر فوق إرسال.

إنشاء مجموعات الهوية والمستخدمين

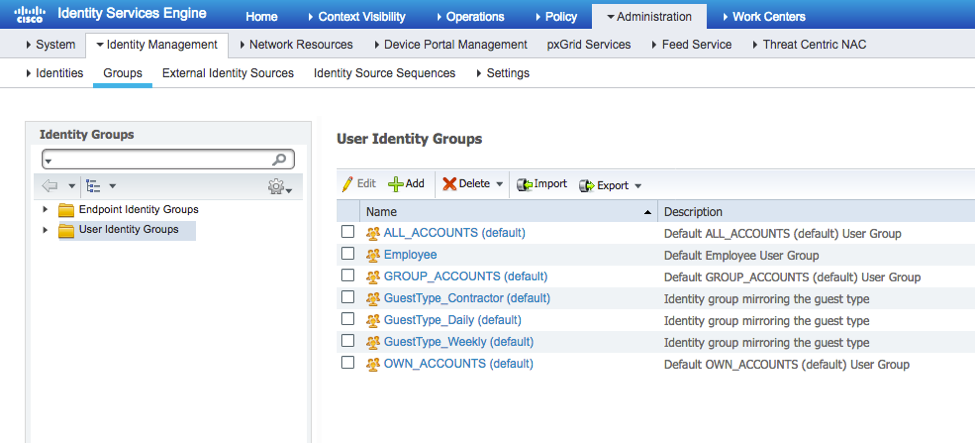

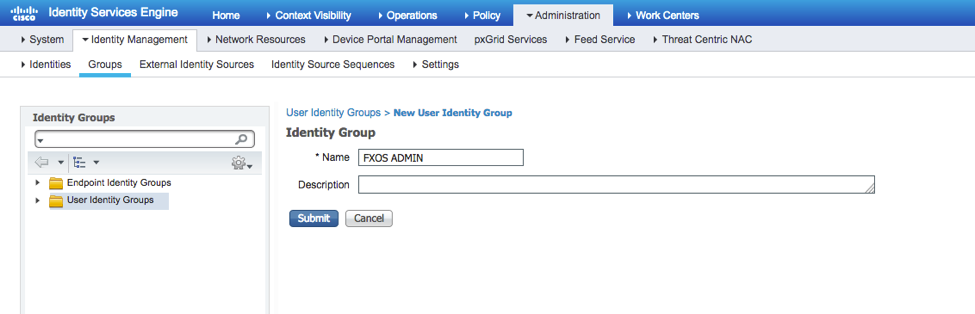

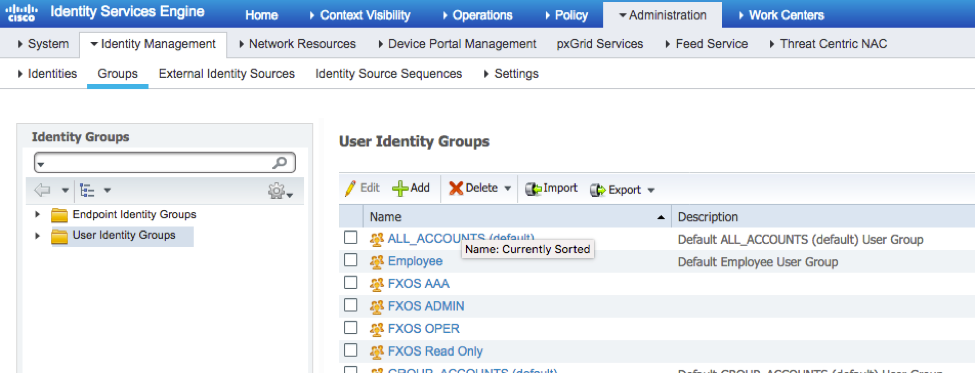

الخطوة 1. انتقل إلى إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم.

الخطوة 2. انقر فوق إضافة (Add).

الخطوة 3. أدخل قيمة الاسم وانقر فوق إرسال.

الخطوة 4. كرر الخطوة 3 لجميع أدوار المستخدم المطلوبة.

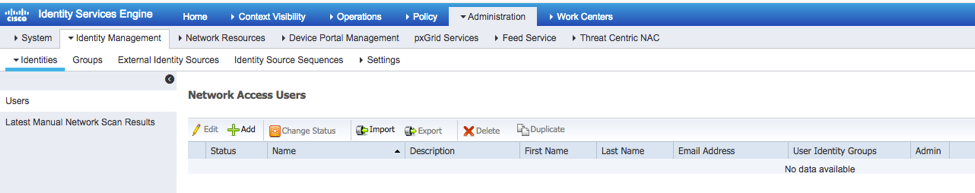

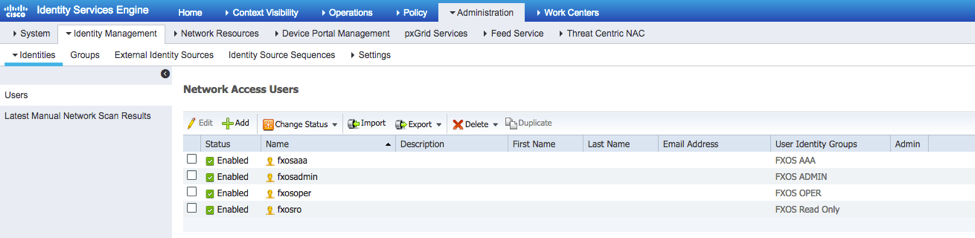

الخطوة 5. انتقل إلى إدارة > إدارة الهوية > هوية > مستخدمون.

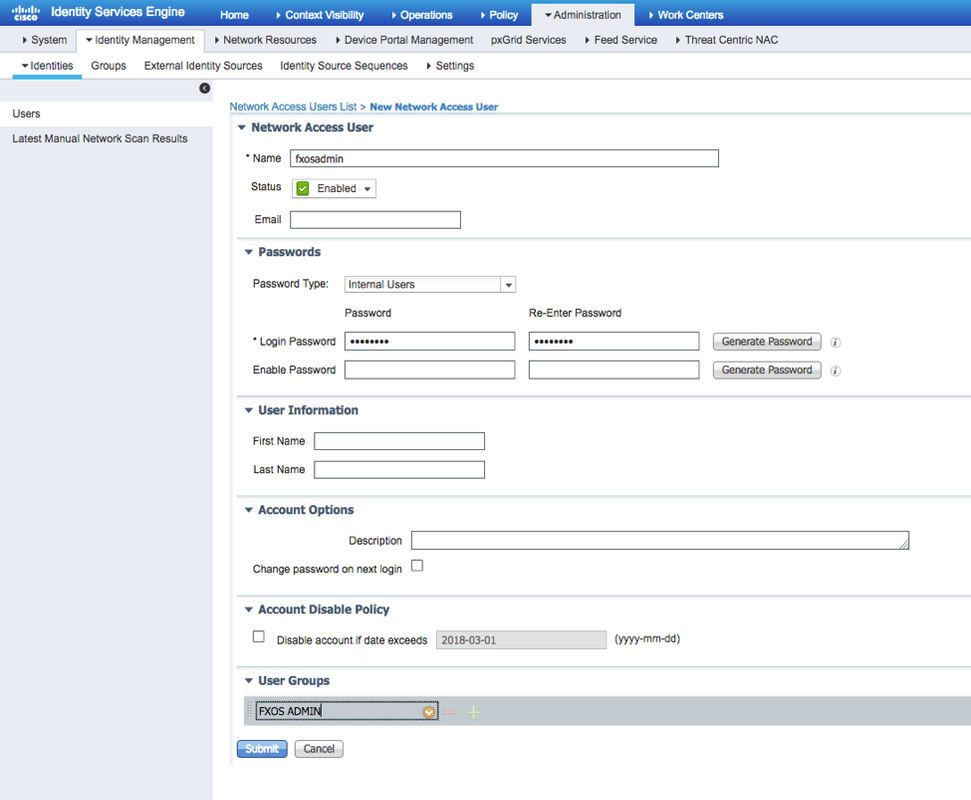

الخطوة 6. انقر فوق إضافة (Add).

الخطوة 7. أدخل القيم المطلوبة (الاسم ومجموعة المستخدمين وكلمة المرور).

الخطوة 8. كرر الخطوة 6 لجميع المستخدمين المطلوبين.

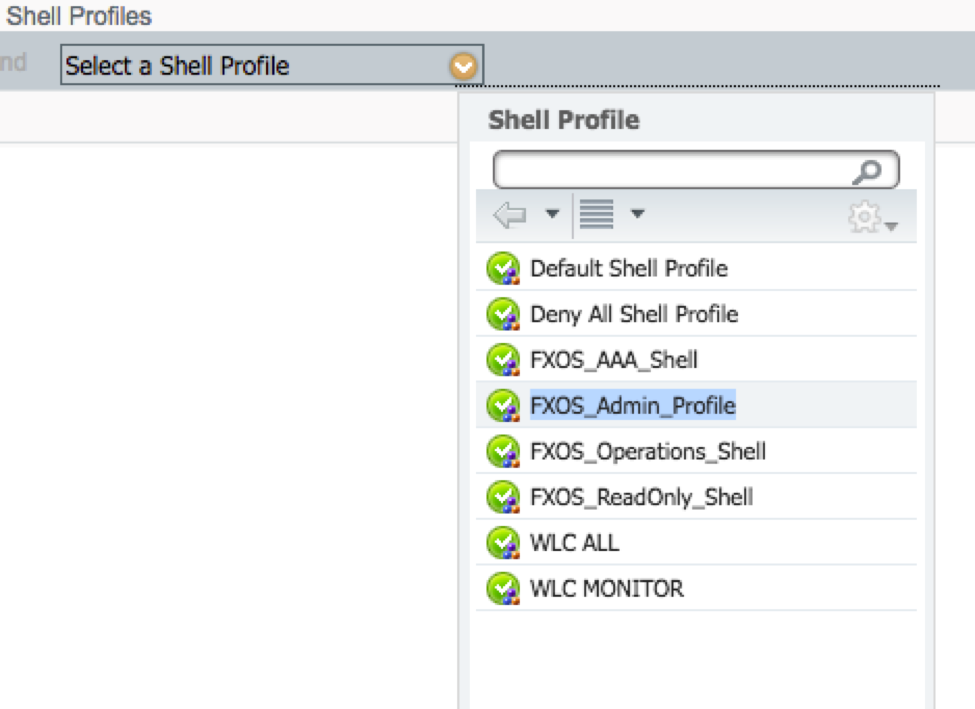

إنشاء ملف تعريف Shell لكل دور مستخدم

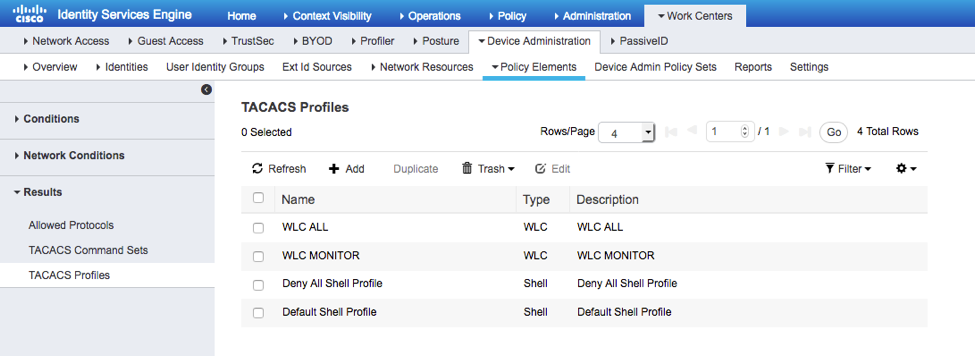

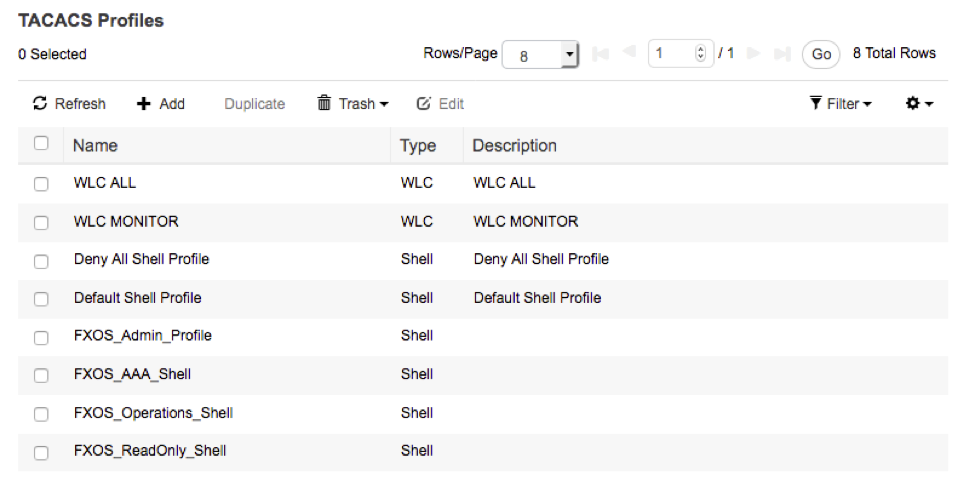

الخطوة 1. انتقل إلى مراكز العمل > إدارة الأجهزة > عناصر السياسة > النتائج > ملفات تعريف TACACS وانقر +إضافة.

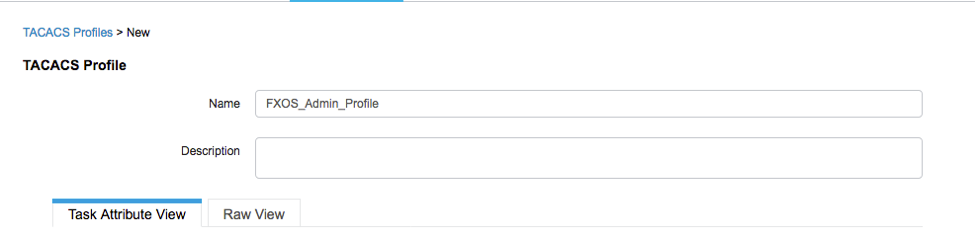

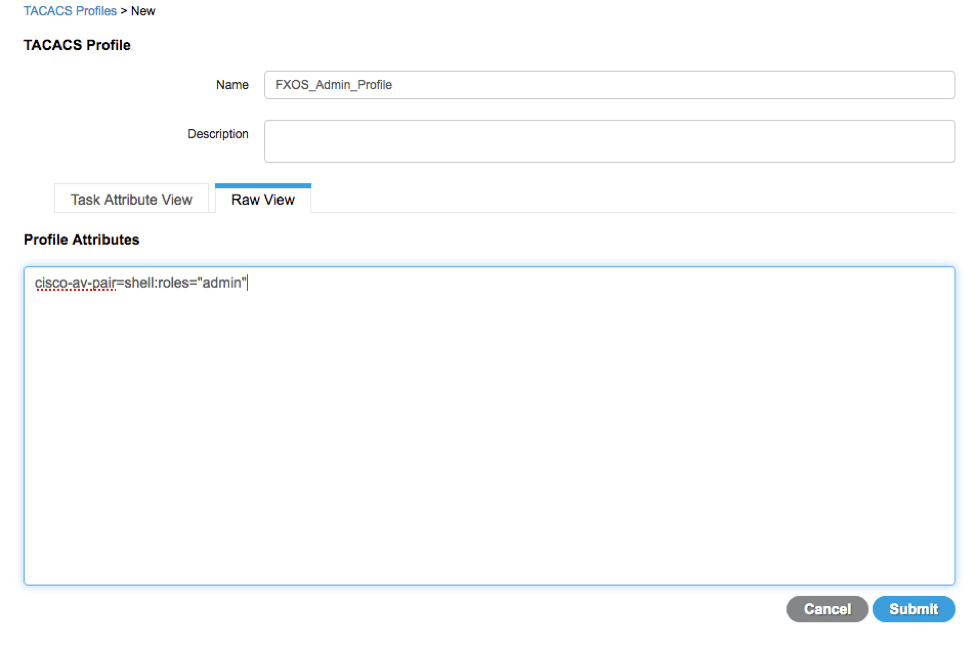

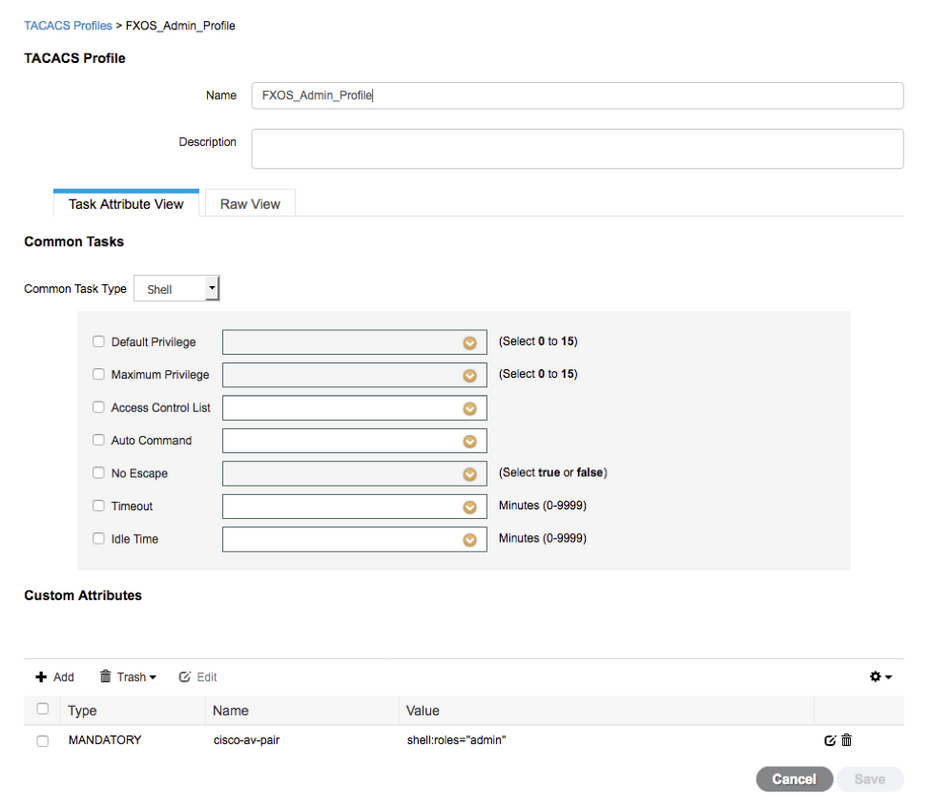

الخطوة 2. أدخل القيم المطلوبة لملف تعريف TACACS

2.1. أدخل الاسم.

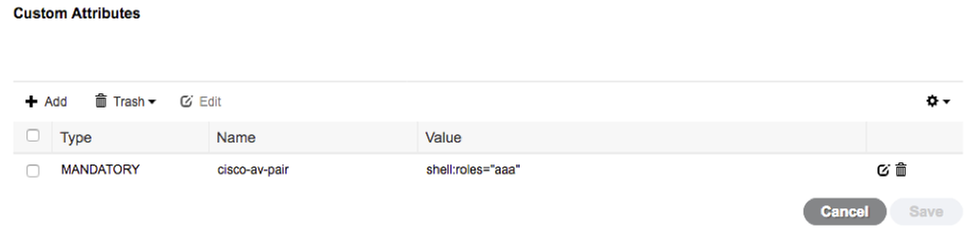

2.2. في علامة التبويب عرض أولي، قم بتكوين زوج Cisco-AV التالي.

cisco-av-pair=shell:roles="admin"

2.3. انقر فوق إرسال.

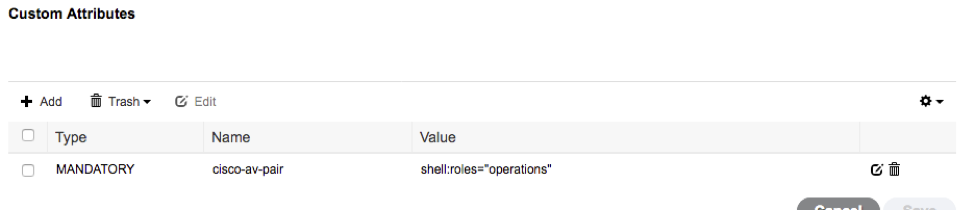

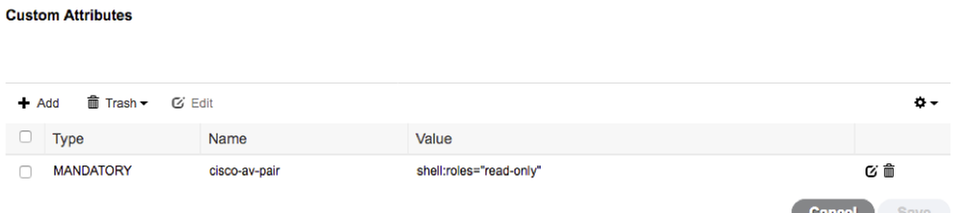

الخطوة 3. كرر الخطوة 2 لأدوار المستخدم المتبقية باستخدام أزواج Cisco-AV التالية.

cisco-av-pair=shell:roles="aaa"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="read-only"

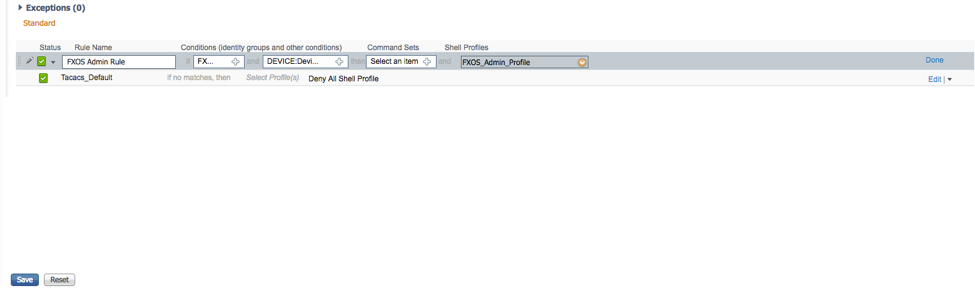

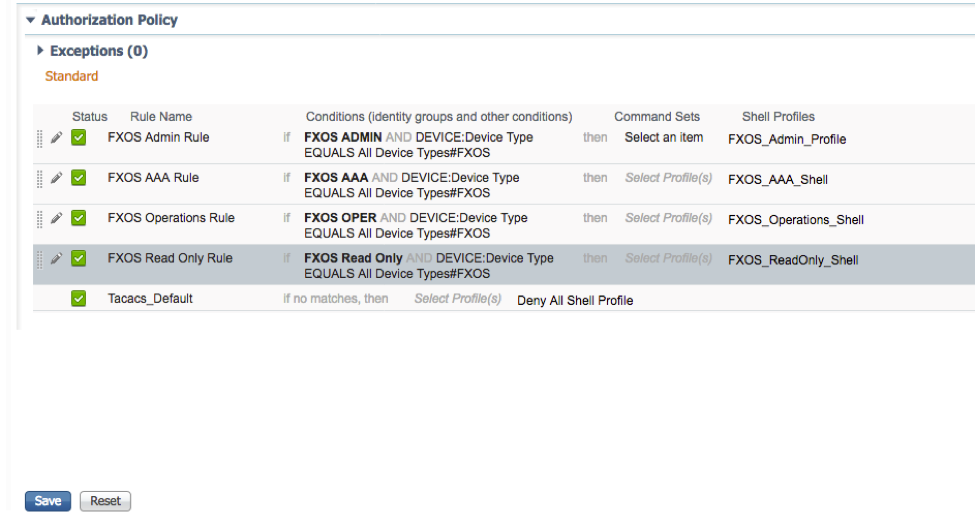

إنشاء سياسة تفويض TACACS

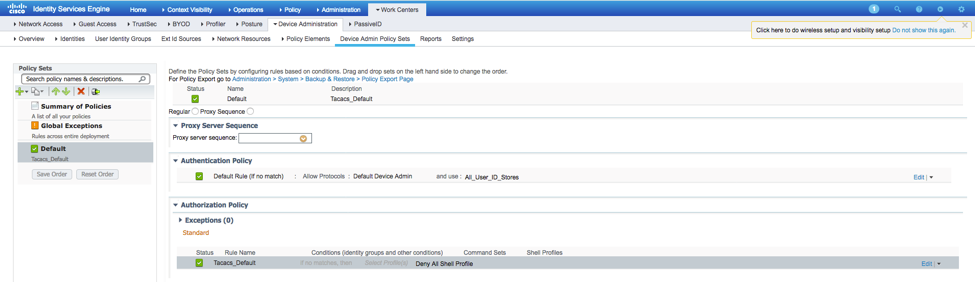

الخطوة 1. انتقل إلى مراكز العمل > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة.

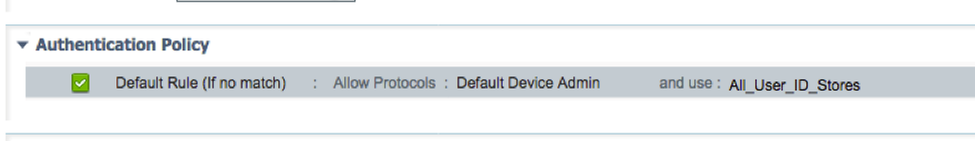

الخطوة 2. تأكد من أن نهج المصادقة يشير إلى قاعدة بيانات المستخدمين الداخليين أو مخزن الهوية المطلوب.

الخطوة 3. انقر فوق السهم في نهاية نهج التخويل الافتراضي وانقر فوق إدراج قاعدة أعلاه.

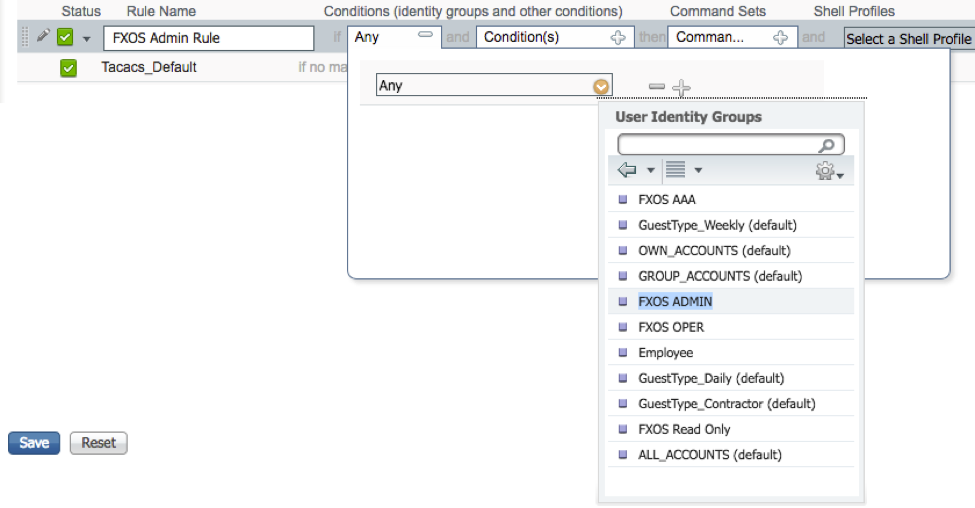

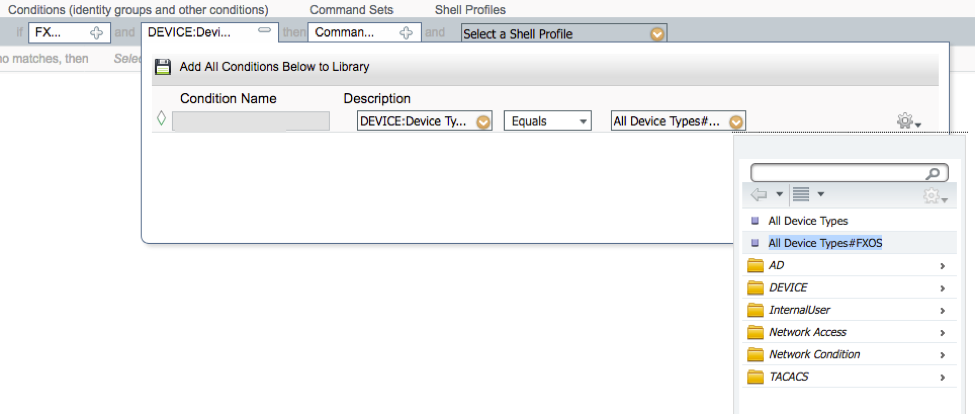

الخطوة 4. أدخل قيم القاعدة مع المعلمات المطلوبة:

4.1. اسم القاعدة: قاعدة مسؤول FXOS.

4-2 الشروط.

إذا: مجموعة هوية المستخدم هي مسؤول FXOS

والجهاز: نوع الجهاز يساوي كل أنواع الأجهزة #FXOS

ملف تعريف Shell: FXOS_ADMIN_PROFILE

الخطوة 5. طقطقة تم.

الخطوة 6. كرر الخطوة 3 و 4 لأدوار المستخدم المتبقية وعند الانتهاء انقر فوق حفظ.

التحقق من الصحة

يمكنك الآن إختبار كل مستخدم والتحقق من دور المستخدم المعين.

التحقق من هيكل FXOS

1. يدخل Telnet أو SSH إلى هيكل FXOS ويدخل باستخدام أي من المستخدمين الذين تم إنشاؤه على ISE.

اسم المستخدم: fxosadmin

كلمة المرور:

أمان النطاق FPR4120-TAC-A# أمان النطاق

FPR4120-TAC-A /security # إظهار تفاصيل المستخدم عن بعد

المستخدم البعيد fxosaaa:

الوصف:

أدوار المستخدم:

الاسم: AAA

الاسم: للقراءة فقط

المستخدم البعيد fxOsadmin:

الوصف:

أدوار المستخدم:

الاسم: المسؤول

الاسم: للقراءة فقط

المستخدم البعيد fxosoper:

الوصف:

أدوار المستخدم:

الاسم: العمليات

الاسم: للقراءة فقط

المستخدم البعيد fxosro:

الوصف:

أدوار المستخدم:

الاسم: للقراءة فقط

حسب اسم المستخدم الذي تم إدخاله، لن تعرض واجهة سطر الأوامر (CLI) الخاصة بهيكل FXOS إلا الأوامر المصرح بها لدور المستخدم المعين.

دور مستخدم المسؤول.

FPR4120-TAC-A /security # ؟

نصرح

مسح جلسات المستخدم لجلسات عمل المستخدم

إنشاء كائنات تتم إدارتها

حذف حذف كائنات مدارة

تعطيل الخدمات

تمكين الخدمات

إدخال كائن مدار

النطاق يغير الوضع الحالي

تعيين قيم الخاصية

إظهار معلومات النظام

إنهاء جلسات عمل CIMC النشطة

FPR4120-TAC-A#connect fxos

FPR4120-TAC-A (fxos)# debug aaa-requests

fpr4120-TAC-A (fxos)#

دور مستخدم للقراءة فقط.

FPR4120-TAC-A /security # ؟

النطاق يغير الوضع الحالي

تعيين قيم الخاصية

إظهار معلومات النظام

FPR4120-TAC-A#connect fxos

FPR4120-TAC-A (fxos)# debug aaa-requests

٪ الإذن المرفوض للدور

2. استعرض عنوان IP الخاص بهيكل FXOS وقم بتسجيل الدخول باستخدام أي من المستخدمين الذين تم إنشاؤه على ISE.

دور مستخدم المسؤول.

دور مستخدم للقراءة فقط.

ملاحظة: لاحظ أن الزر ADD مصقول.

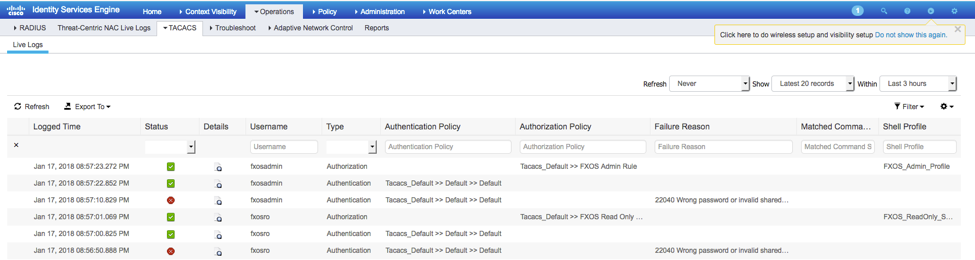

التحقق من ISE 2.0

1. انتقل إلى العمليات > TACACS Livelog. يجب أن تكون قادرا على رؤية المحاولات الناجحة والفاشلة.

استكشاف الأخطاء وإصلاحها

من أجل تصحيح أخطاء مصادقة AAA والتفويض عنها، قم بتشغيل الأوامر التالية في واجهة سطر الأوامر (CLI) ل FXOS.

FPR4120-TAC-A#connect fxos

FPR4120-TAC-A (fxos)# debug aaa-requests

الحدث FPR4120-TAC-A (fxos)#debug aaa

أخطاء تصحيح الأخطاء FPR4120-TAC-A (fxos)#

FPR4120-TAC-A (fxos)# term mon

بعد محاولة المصادقة الناجحة، سترى الإخراج التالي.

2018 يناير 17 15:46:40.305247 aaa: aaa_req_process للمصادقة، الجلسة رقم 0

2018 يناير 17: 15:46:40.305262 aaa: aaa_req_process: طلب AAA عام من التطبيق: تسجيل الدخول إلى التطبيق_subtype: الافتراضي

2018 يناير 17:46:40.305271 aaa: try_next_aaa_method

2018 يناير 17:46:40.305285 aaa: إجمالي الأساليب التي تم تكوينها هو 1، الفهرس الحالي الذي يجب تجربته هو 0

2018 يناير 17:46:40.305294 aaa: handle_req_using_method

2018 يناير 17:46:40.305301 aaa: aaa_method_server_group

2018 يناير 17:46:40.305308 aaa: aaa_sg_method_handler group = tacacs

2018 يناير 17:46:40.305315 aaa: إستخدام sg_protocol الذي يتم تمريره إلى هذه الدالة

2018 يناير 17:46:40.305324 aaa: إرسال طلب إلى خدمة TACACS

2018 يناير 17:46:40.305384 aaa: تم تكوين مجموعة الطرق بنجاح

2018 يناير 17:46:40.554631 aaa: aaa_process_fd_set

2018 يناير 17:46:40.55229 aaa: aaa_process_fd_set: mtscallback على aaa_q

2018 يناير 17:46:40.55817 aaa: mts_message_response_handler: إستجابة MTS

2018 يناير 17:46:40.556387 aaa: prot_daemon_reponse_handler

2018 كانون الثاني 17: 46:40.557042 AAA: الجلسة: 0x8dfd68c تمت إزالتها من جدول الجلسة 0

2018 يناير 17:46:40.557059 aaa: is_aaa_resp_status_success status = 1

2018 يناير 17:46:40.557066 aaa: is_aaa_resp_status_success true

2018 يناير 17:46:40.557075 aaa: aaa_send_client_response للمصادقة. session->العلامات=21. aaa_resp->العلامات=0.

2018 يناير 17:46:40.557083 aaa: aaa_req_flag_normal

2018 يناير 17:46:40.557106 aaa: mts_send_response ناجح

2018 يناير 17 15:46:40.557364 aaa: aaa_req_process للتخويل. جلسة العمل رقم 0

2018 يناير 17:46:40.557378 aaa: aaa_req_process الذي تم استدعاؤه مع سياق من التطبيق: تسجيل الدخول app_subtype: default authen_type:2، authen_method: 0

2018 يناير 17:46:40.557386 aaa: aaa_send_req_using_context

2018 يناير 17 15:46:40.557394 aaa: aaa_sg_method_handler group = (null)

2018 يناير 17:46:40.557401 aaa: إستخدام sg_protocol الذي تم تمريره إلى هذه الدالة

2018 يناير 17:46:40.557408 aaa: مستند إلى السياق أو موجه AAA req (الاستثناء: ليس طلب ترحيل). لن يتم الحصول على نسخة من طلب AAA

2018 يناير 17:46:40.557415 aaa: إرسال طلب إلى خدمة TACACS

2018 يناير 17:46:40.801732 aaa: aaa_send_client_response للتخويل. session->العلامات=9. aaa_resp->العلامات=0.

2018 يناير 17:46:40.801740 aaa: aaa_req_flag_normal

2018 يناير 17:46:40.801761 aaa: mts_send_response ناجح

2018 يناير 17:46:40.848932 aaa: كود التشغيل القديم: accounting_interim_update

2018 يناير 17:46:40.848943 aaa: aaa_create_local_acct_req: user=، session_id=، log=added user:fxosadmin إلى role:admin

2018 يناير 17 15:46:40.848963 aaa: aaa_req_process للمحاسبة، الجلسة رقم 0

2018 يناير 17:46:40.848972 aaa: مرجع طلب MTS هو NULL. طلب محلي

2018 يناير 17:46:40.848982 aaa: إعداد AAA_REQ_RESPONSE_NOT_NEEDED

2018 يناير 17:46:40.848992 aaa: aaa_req_process: طلب AAA عام من التطبيق: الافتراضي apple_subtype: الافتراضي

2018 يناير 17:46:40.84902 aaa: try_next_aaa_method

2018 يناير 17:46:40.849022 aaa: لا توجد طرق تم تكوينها للإعدادات الافتراضية

2018 يناير 17:46:40.849032 aaa: لا يتوفر تكوين لهذا الطلب

2018 يناير 17:46:40.849043 aaa: try_backback_method

2018 يناير 17:46:40.849053 aaa: handle_req_using_method

2018 يناير 17:46:40.849063 aaa: محلي_method_handler

2018 يناير 17:46:40.849073 aaa: aaa_local_accounting_msg

2018 يناير 17:46:40.849085 aaa: تحديث::إضافة مستخدم:fxosadmin إلى الدور:admin

بعد محاولة مصادقة فاشلة، سترى الإخراج التالي.

2018 يناير 17 15:46:17.836271 aaa: aaa_req_process للمصادقة، الجلسة رقم 0

2018 يناير 17: 15:46:17.836616 aaa: aaa_req_process: طلب AAA عام من التطبيق: تسجيل الدخول إلى التطبيق_subtype: الافتراضي

2018 يناير 17:46:17.837063 aaa: try_next_aaa_method

2018 يناير 17:46:17.837416 aaa: إجمالي الأساليب التي تم تكوينها هو 1، الفهرس الحالي الذي يجب تجربته هو 0

2018 يناير 17:46:17.837766 aaa: handle_req_using_method

2018 يناير 17:46:17.838103 aaa: aaa_method_server_group

2018 يناير 17:46:17.838477 aaa: aaa_sg_method_handler group = tacacs

2018 يناير 17:46:17.83826 aaa: إستخدام sg_protocol الذي تم تمريره إلى هذه الدالة

2018 يناير 17:46:17.839167 aaa: إرسال طلب إلى خدمة TACACS

2018 يناير 17:46:17.840225 aaa: تم تكوين مجموعة الطرق بنجاح

2018 يناير 17:46:18.043710 aaa: is_aaa_resp_status_success status = 2

2018 يناير 17 15:46:18.044048 aaa: is_aaa_resp_status_success true

2018 يناير 17:46:18.044395 aaa: aaa_send_client_response للمصادقة. session->العلامات=21. aaa_resp->العلامات=0.

2018 يناير 17:46:18.044733 aaa: aaa_req_flag_normal

2018 يناير 17:46:18.045096 aaa: mts_send_response ناجح

2018 يناير 17:46:18.045677 aaa: aaa_cleanup_session

2018 يناير 17:46:18.045689 aaa: mts_drop من الطلب msg

2018 يناير 17:46:18.045699 aaa: يجب تحرير aaa_req.

2018 يناير 17:46:18.045715 aaa: aaa_process_fd_set

2018 يناير 17:46:18.045722 aaa: aaa_process_fd_set: mtscallback على aaa_q

2018 يناير 17:46:18.045732 aaa: aaa_enable_info_config: GET_REQ لرسالة خطأ تسجيل الدخول إلى المصادقة والتفويض والمحاسبة (AAA)

2018 يناير 17:46:18.045738 aaa: إستعادة قيمة الإرجاع لعملية التكوين:عنصر أمان غير معروف

معلومات ذات صلة

سيطالب أمر ethanalyzer على FX-OS CLI بكلمة مرور عند تمكين مصادقة TACACS/RADIUS. يحدث هذا السلوك بسبب خطأ.

معرف الخطأ: CSCvg87518

تمت المساهمة بواسطة مهندسو Cisco

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

- Ezequiel TlecuitlTAC

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات