المقدمة

يصف هذا المستند عملية تكوين تفويض/مصادقة RADIUS لإدارة حزم جدار الحماية الآمنة باستخدام ISE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بوجود معرفة بالمواضيع التالية:

- مدير هيكل جدار الحماية الآمن (FCM)

- محرك خدمات الهوية من Cisco (ISE)

- مصادقة RADIUS

المكونات المستخدمة

- جهاز الأمان Cisco Firepower 4110 FXOS v2.12

- Cisco Identity Services Engine (ISE) v3.2 patch 4

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

التكوينات

مدير هيكل جدار الحماية الآمن

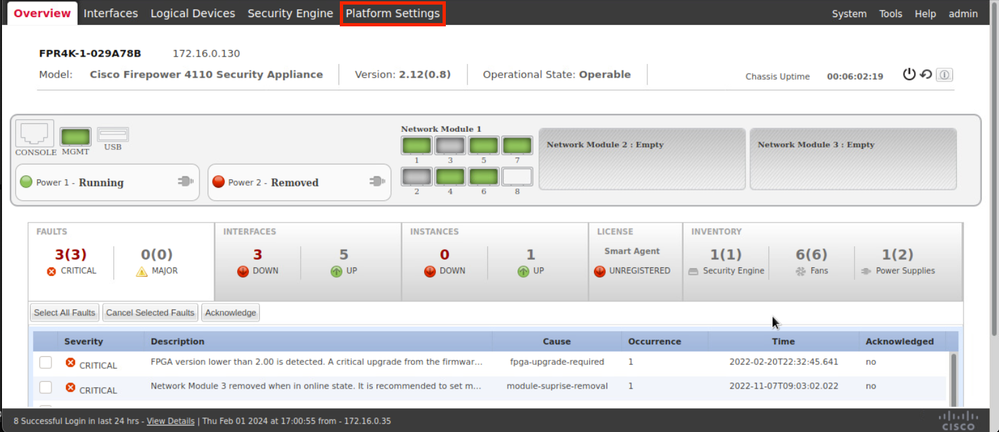

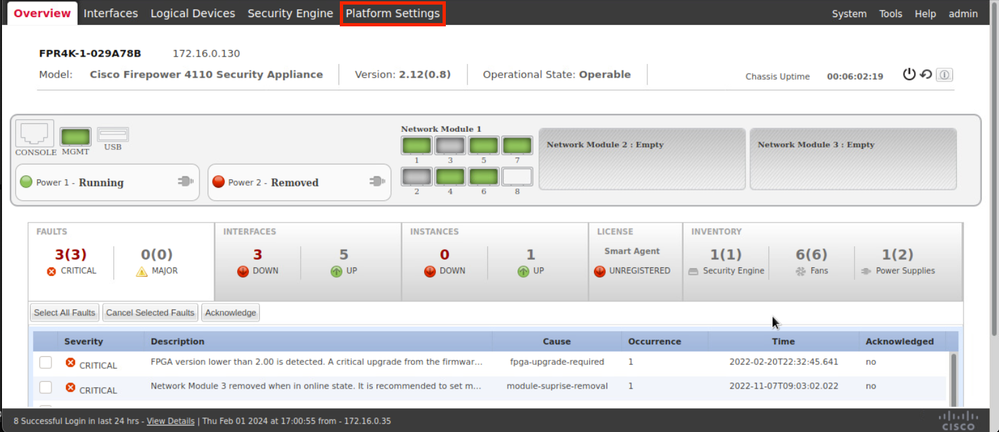

الخطوة 1. قم بتسجيل الدخول إلى واجهة المستخدم الرسومية Firepower Chassis Manager.

الخطوة 2. انتقل إلى إعدادات النظام الأساسي

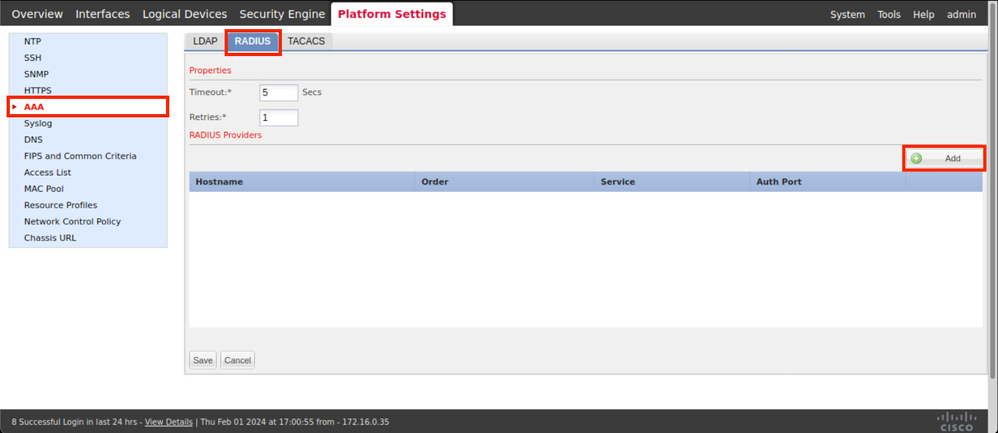

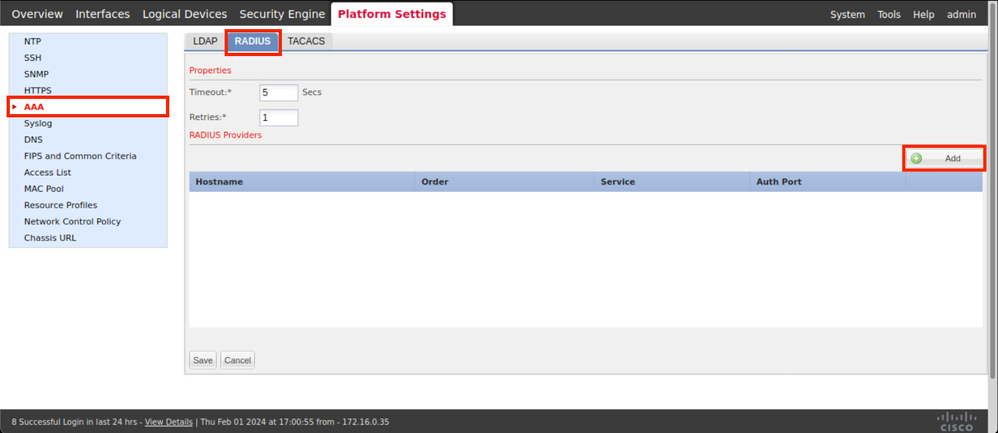

الخطوة 3. من القائمة اليسرى انقر فوق AAA. حدد RADIUS وقم بإضافة موفر RADIUS جديد.

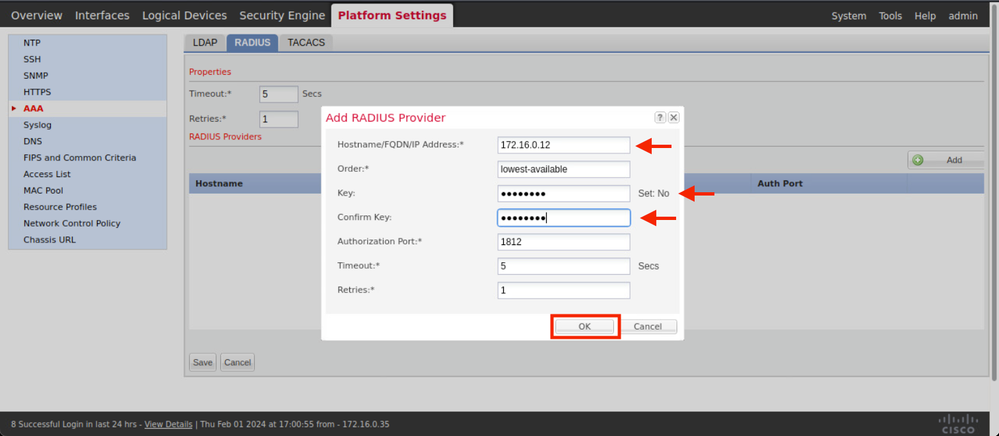

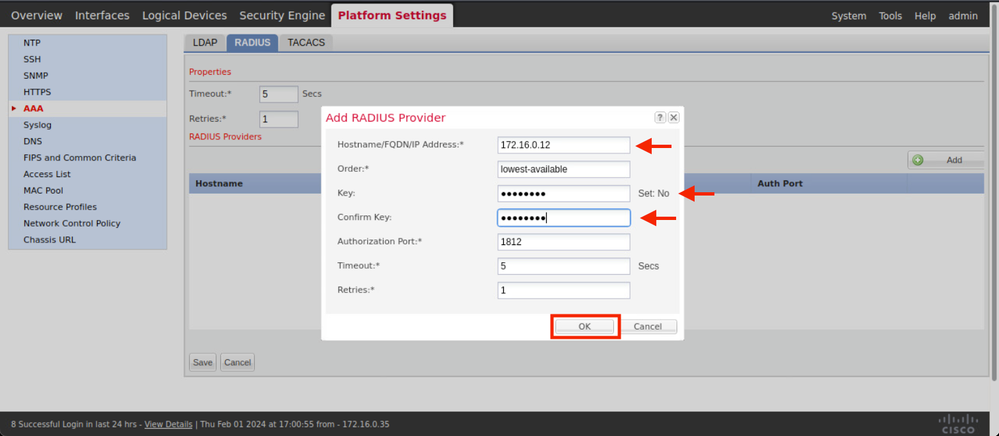

الخطوة 4. املأ قائمة موجه الأمر بالمعلومات المطلوبة من موفر RADIUS. وانقر فوق OK.

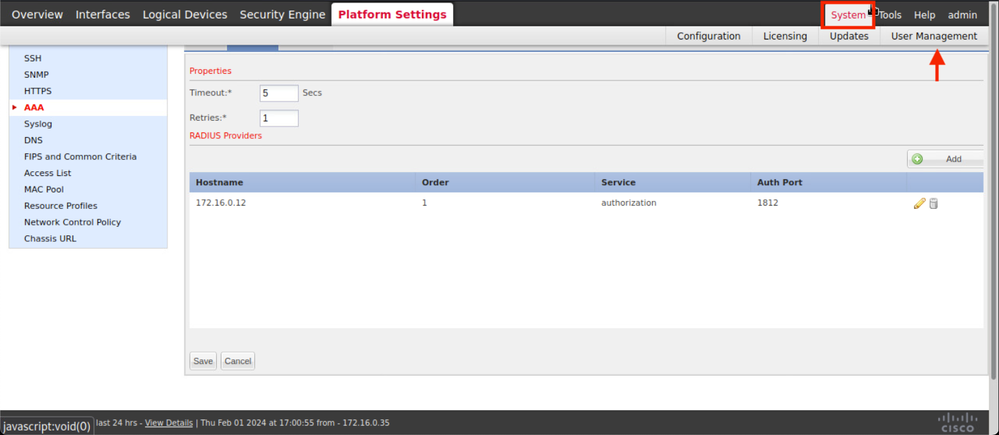

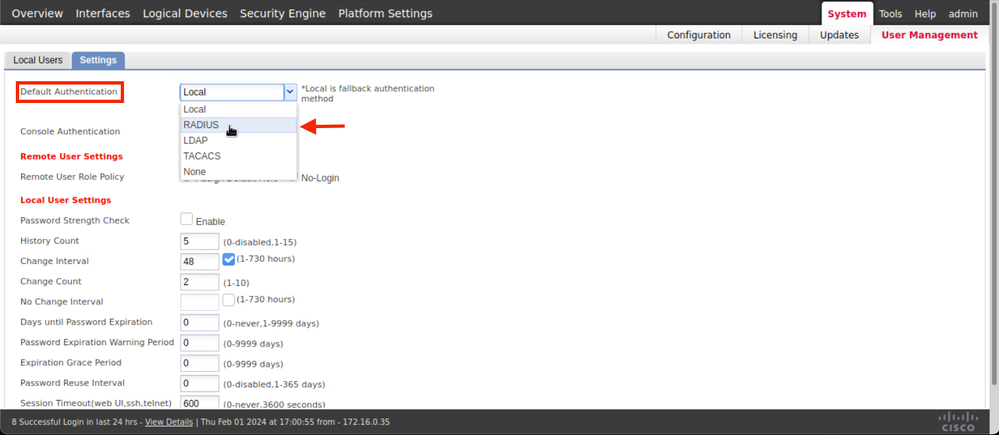

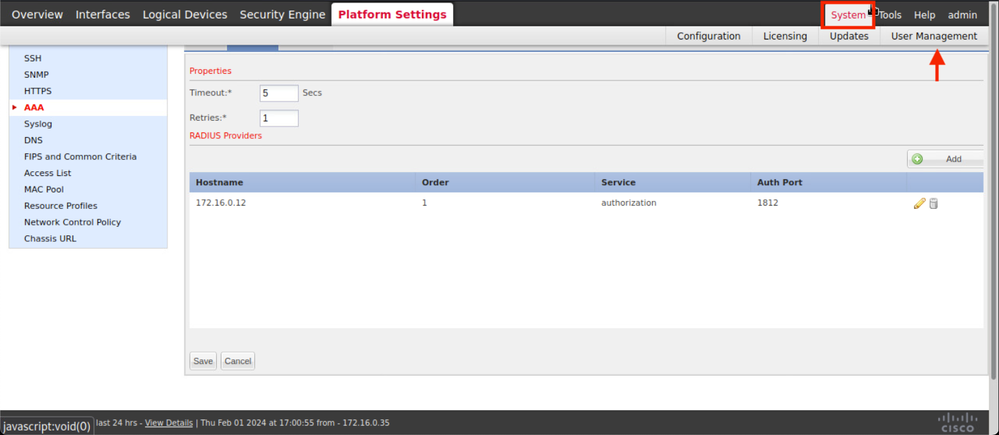

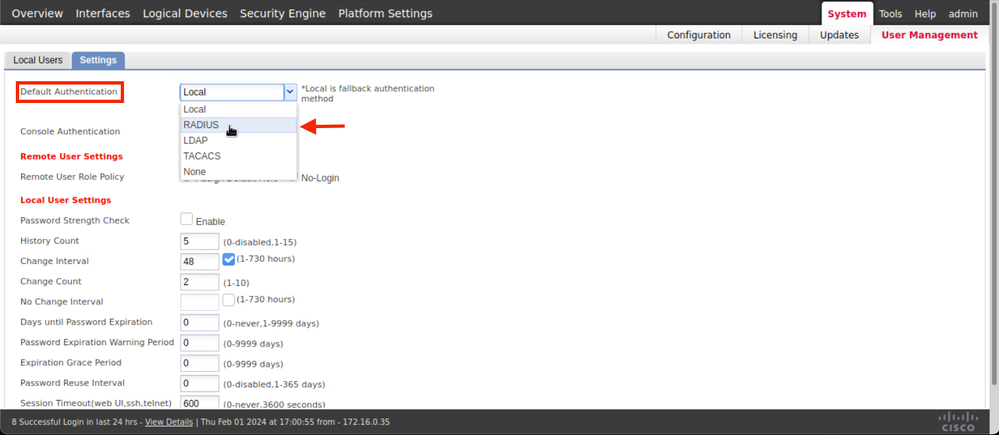

الخطوة 5. انتقل إلى النظام > إدارة المستخدم

الخطوة 6. انقر فوق علامة التبويب "إعدادات" واضبط المصادقة الافتراضية من القائمة المنسدلة إلى Radius، ثم قم بالتمرير لأسفل ثم احفظ التكوين.

ملاحظة: انتهت عملية تكوين FCM عند هذه النقطة.

محرك خدمة الهوية

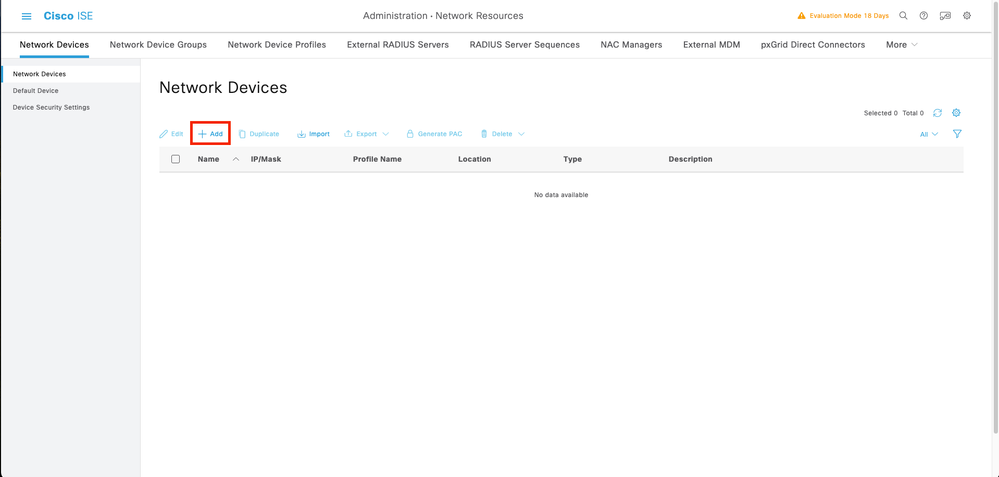

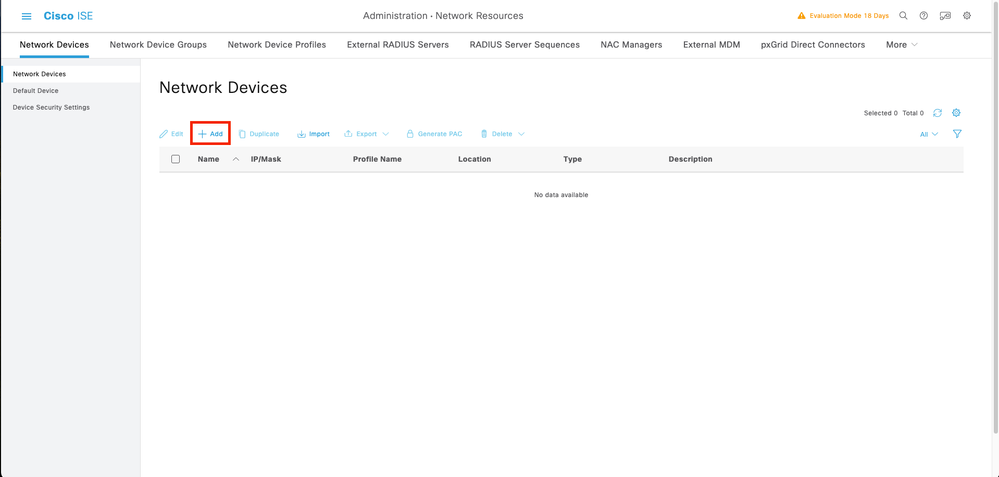

الخطوة 1. إضافة جهاز شبكة جديد.

انتقل إلى أيقونة Burger الموجودة في ≡ الزاوية العلوية اليسرى > إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

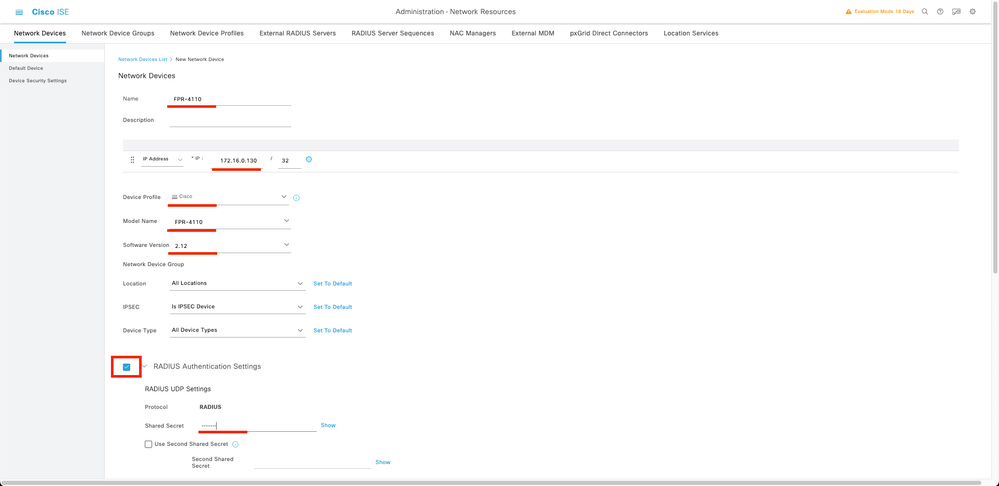

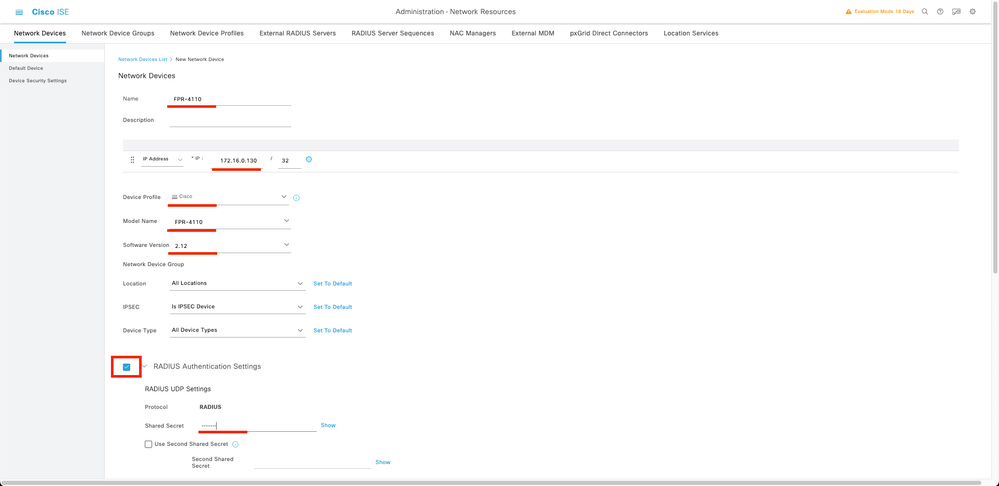

الخطوة 2. قم بتعبئة المعلمات المطلوبة حول معلومات أجهزة الشبكة الجديدة.

2.1 حدد خانة الاختيار RADIUS

2.2 قم بتكوين نفس المفتاح السري المشترك كما هو الحال في تكوين FCM RADIUS.

2.1 قم بالتمرير لأسفل وانقر فوق إرسال.

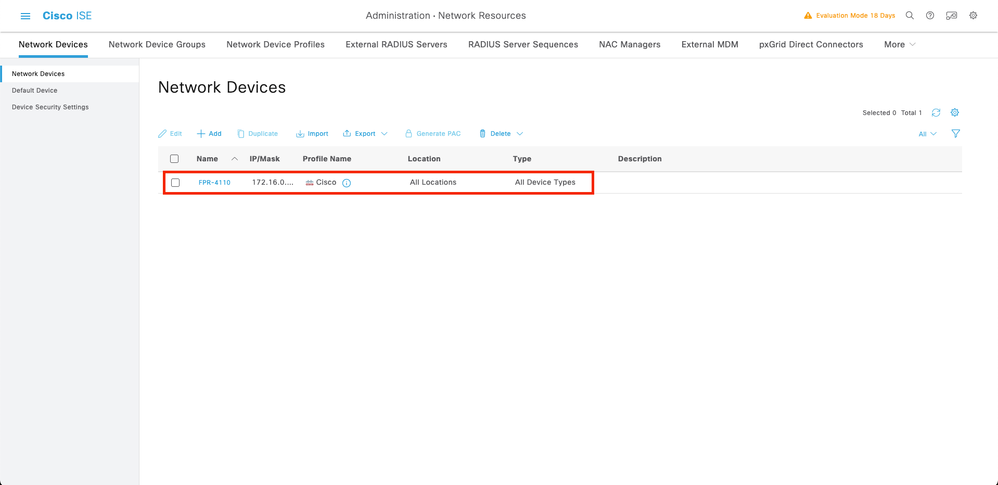

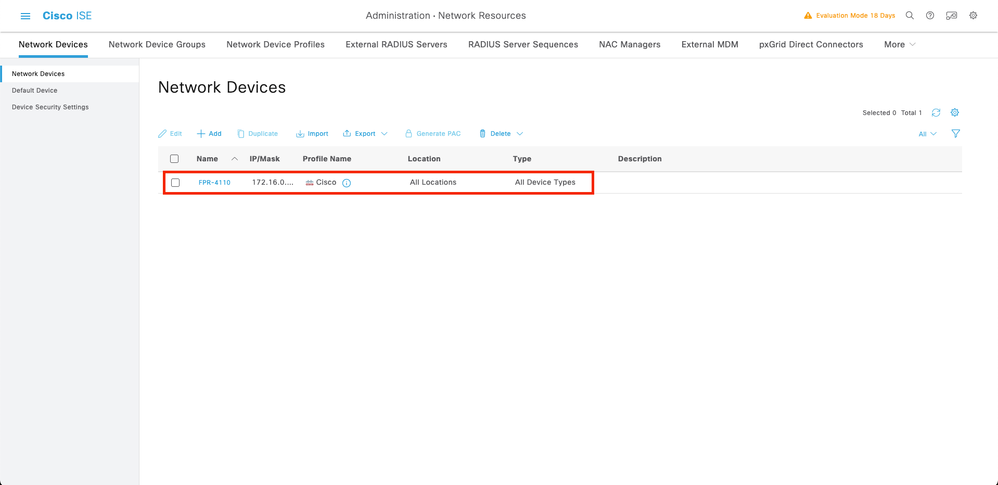

الخطوة 3. يتم عرض التحقق من صحة الجهاز الجديد ضمن أجهزة الشبكة.

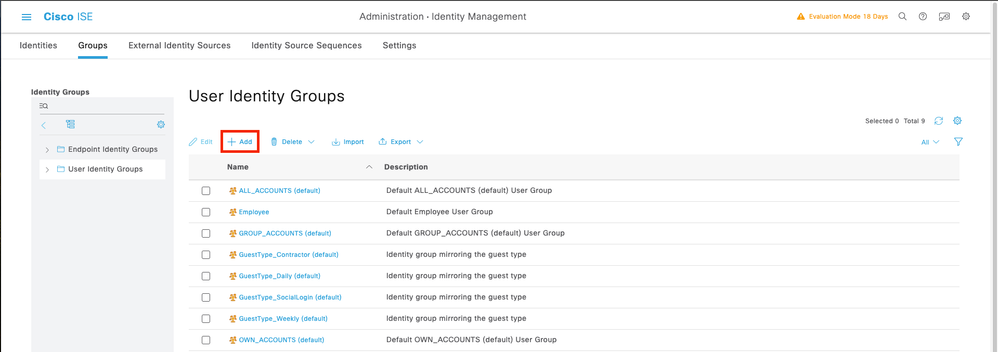

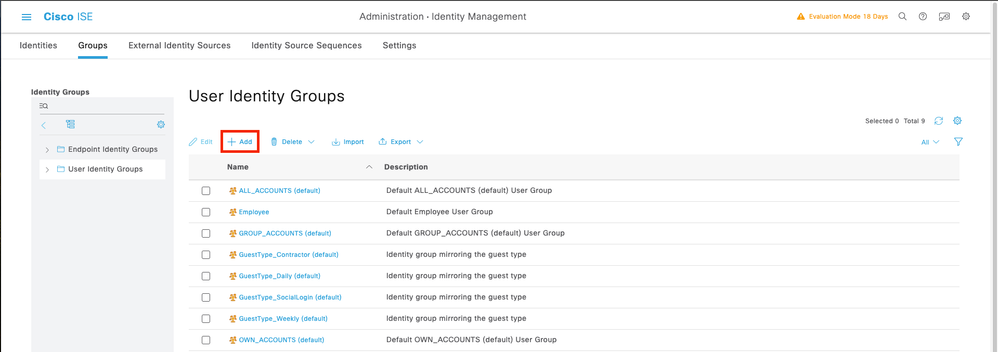

الخطوة 4. قم بإنشاء مجموعات هوية المستخدم المطلوبة. انتقل إلى أيقونة البرغر ≡ الموجودة في الزاوية العلوية اليسرى > إدارة > إدارة الهوية > مجموعات > مجموعات هوية المستخدم > + إضافة

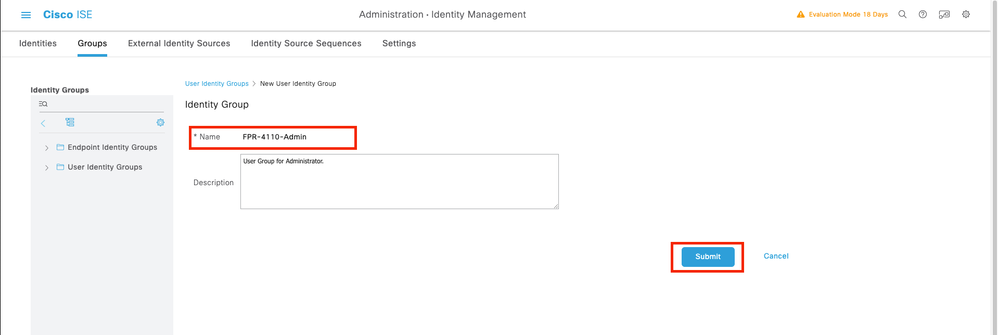

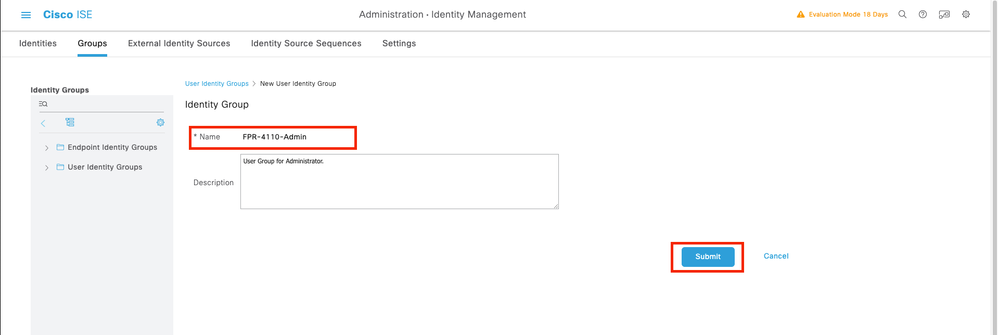

الخطوة 5. قم بتعيين اسم لمجموعة تعريف مستخدم المسؤول وانقر فوق إرسال لحفظ التكوين.

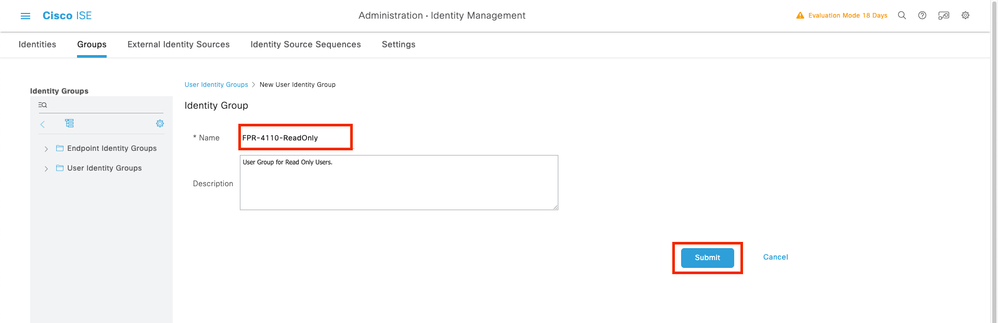

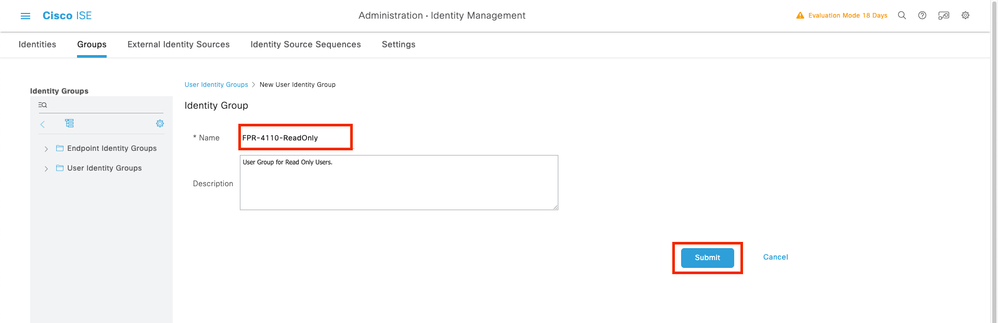

5.1 كرر نفس العملية لمستخدمي ReadOnly.

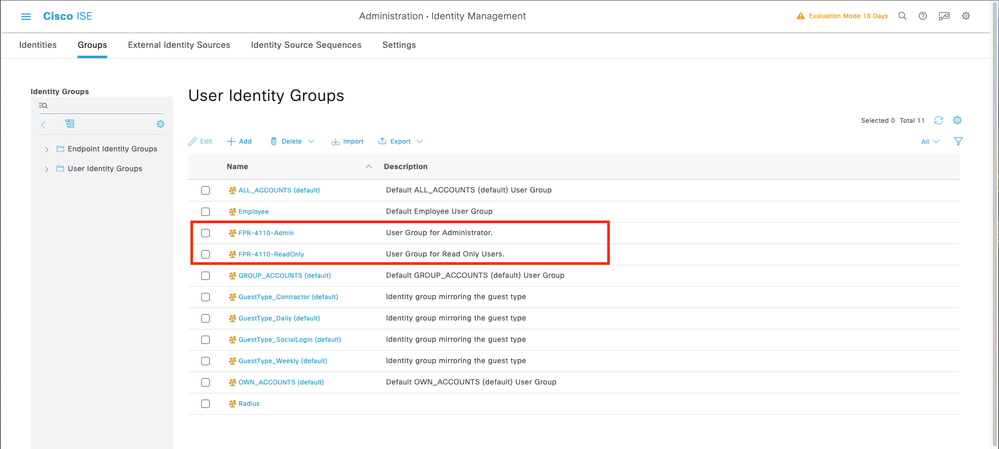

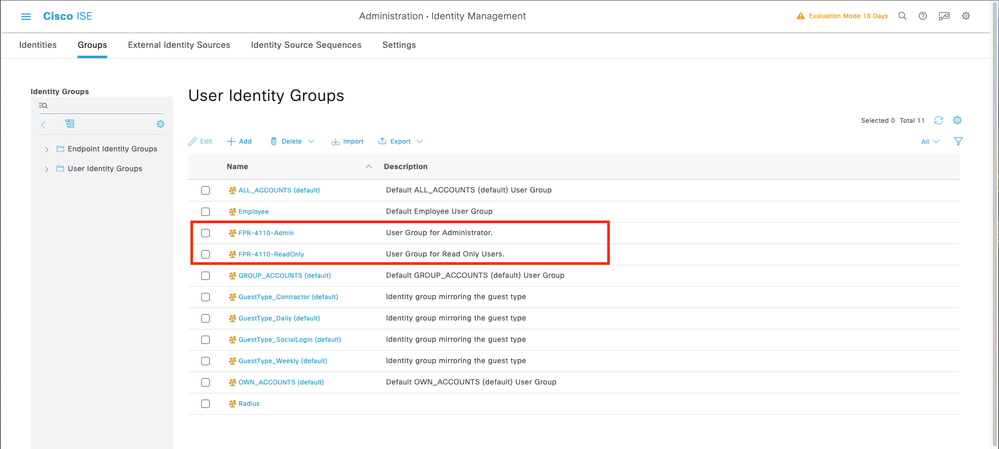

الخطوة 6. التحقق من صحة ظهور مجموعات المستخدمين الجديدة ضمن مجموعات هوية المستخدم.

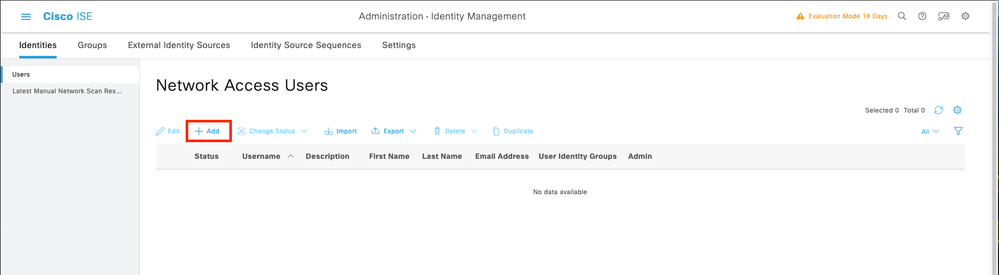

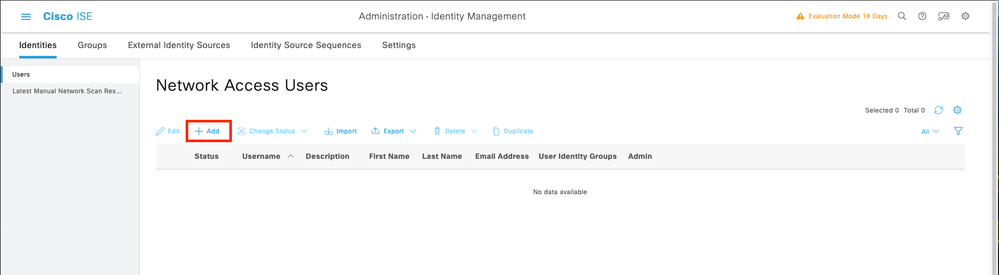

الخطوة 7. قم بإنشاء المستخدمين المحليين وإضافتهم إلى مجموعة مراسليهم. انتقل إلى أيقونة برجر ≡ > إدارة > إدارة الهوية > الهويات > + إضافة.

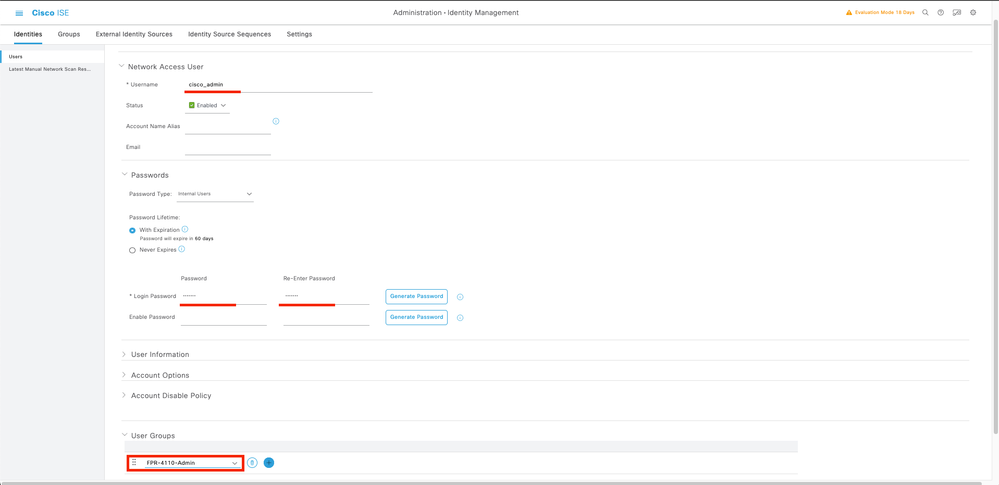

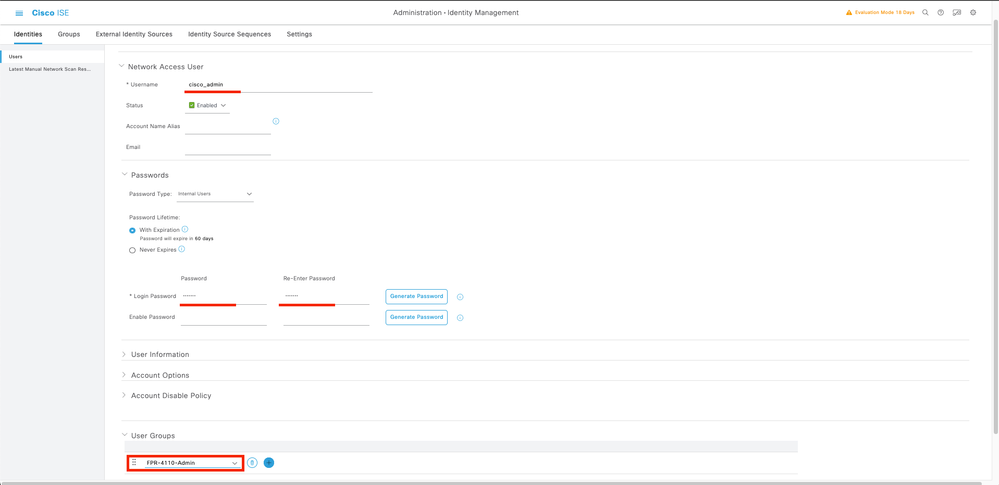

7.1 أضف المستخدم بحقوق المسؤول. قم بتعيين اسم وكلمة مرور وتعيينه على FPR-4110-Admin، قم بالتمرير إلى أسفل وانقر إرسال لحفظ التغييرات.

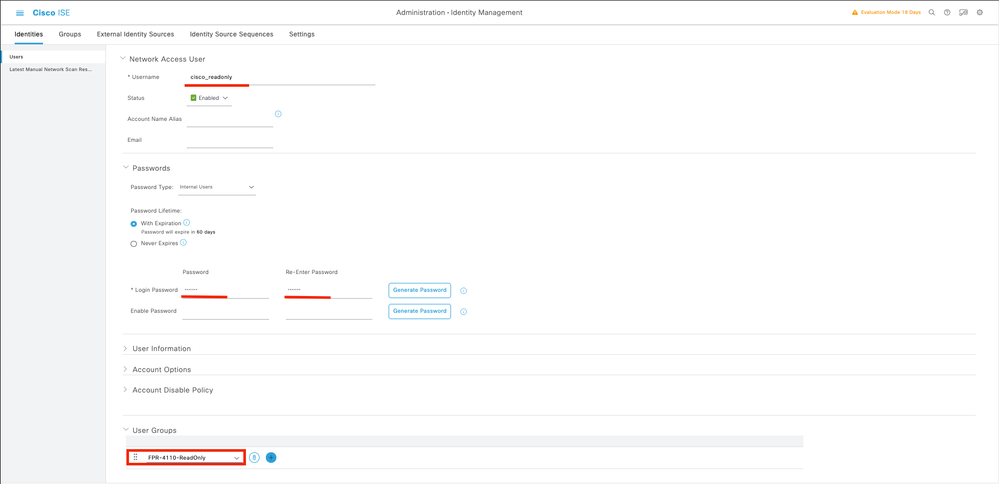

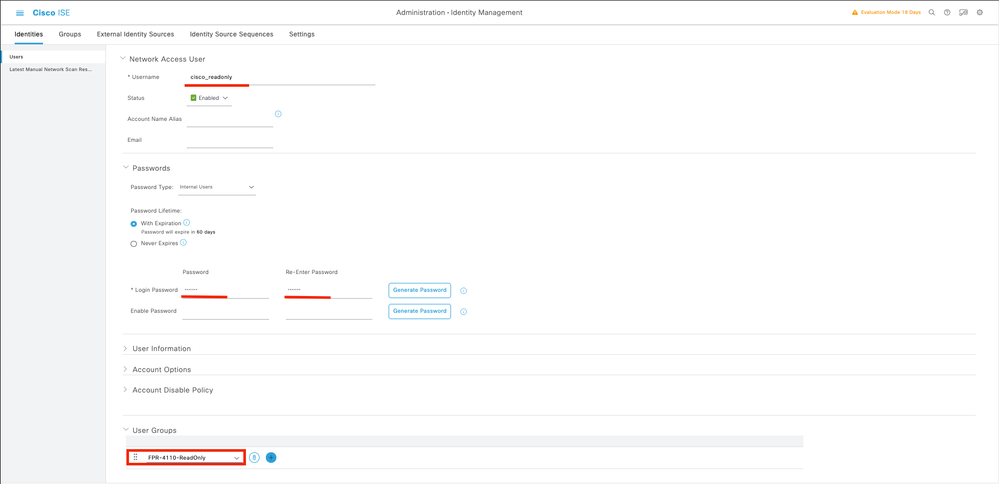

7.2 أضف المستخدم مع حقوق ReadOnly. قم بتعيين اسم وكلمة مرور وتعيينه على FPR-4110-ReadOnly، قم بالتمرير إلى أسفل وانقر إرسال لحفظ التغييرات.

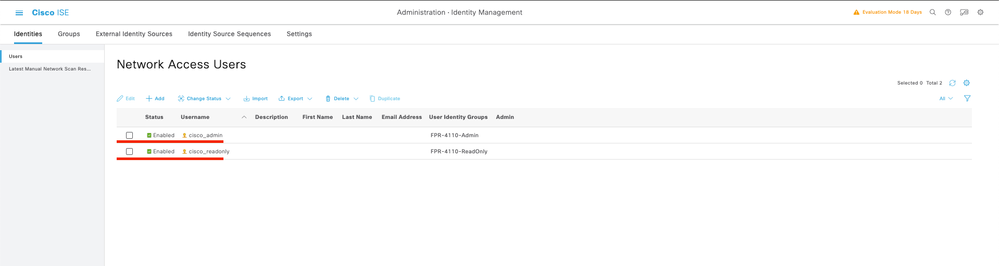

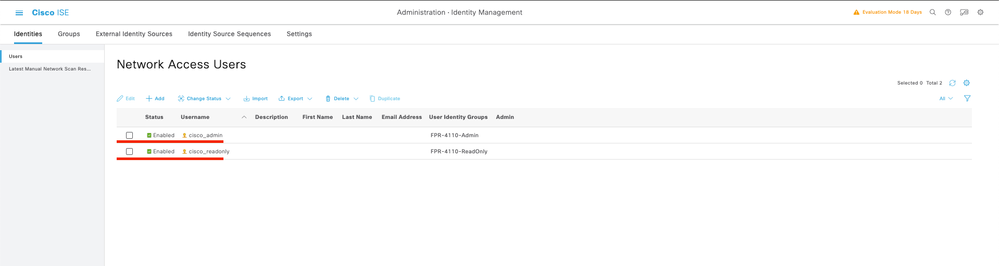

7.3 التحقق من صحة المستخدمين ضمن مستخدمي Network Access.

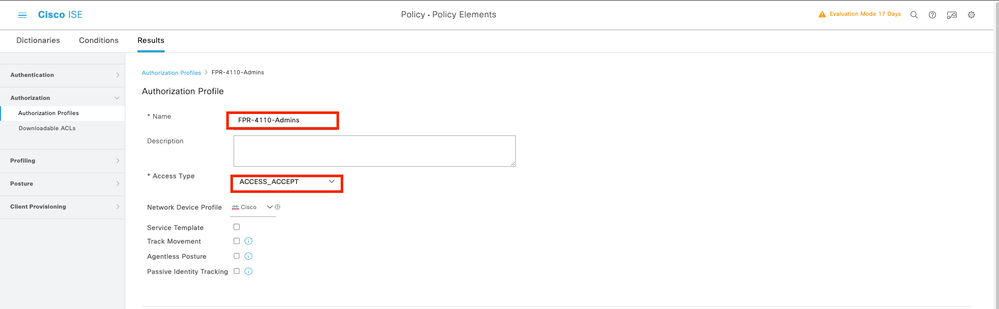

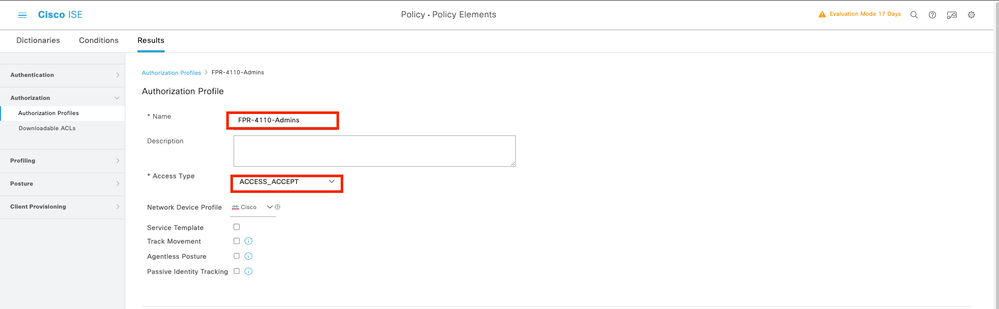

الخطوة 8. قم بإنشاء ملف تعريف التخويل للمستخدم المسؤول.

يتضمن هيكل FXOS أدوار المستخدم التالية:

- المسؤول - وصول كامل للقراءة والكتابة إلى النظام بالكامل. يتم تعيين هذا الدور بشكل افتراضي لحساب المسؤول الافتراضي ولا يمكن تغييره.

- للقراءة فقط - وصول للقراءة فقط إلى تكوين النظام بدون امتيازات لتعديل حالة النظام.

- العمليات - الوصول للقراءة والكتابة إلى تكوين NTP، والتكوين الذكي ل Call Home للترخيص الذكي، وسجلات النظام، بما في ذلك خوادم syslog والأعطال. قراءة الوصول إلى باقي النظام.

- الوصول إلى المصادقة والتفويض والمحاسبة (AAA) - وصول للقراءة والكتابة إلى المستخدمين والأدوار وتكوين المصادقة والتفويض والمحاسبة (AAA). قراءة الوصول إلى باقي النظام

السمات الخاصة بكل دور:

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="aaa"

cisco-av-pair=shell:roles="operations"

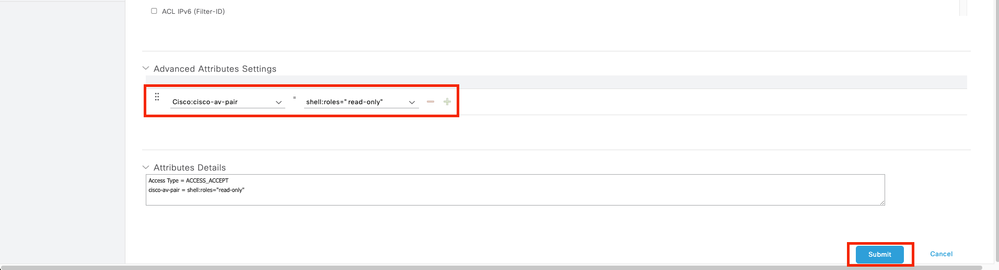

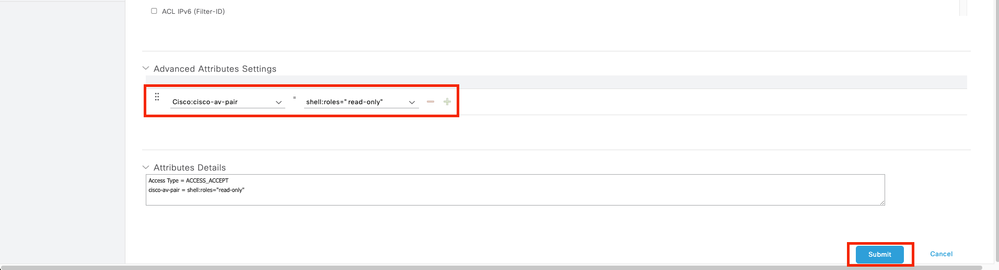

cisco-av-pair=shell:roles="read-only"

ملاحظة: تحدد هذه الوثائق سمات المسؤول والقراءة فقط.

انتقل إلى أيقونة Burger≡ > السياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض > +إضافة.

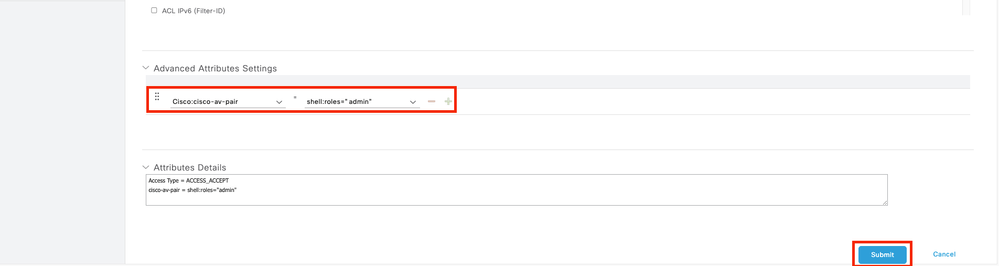

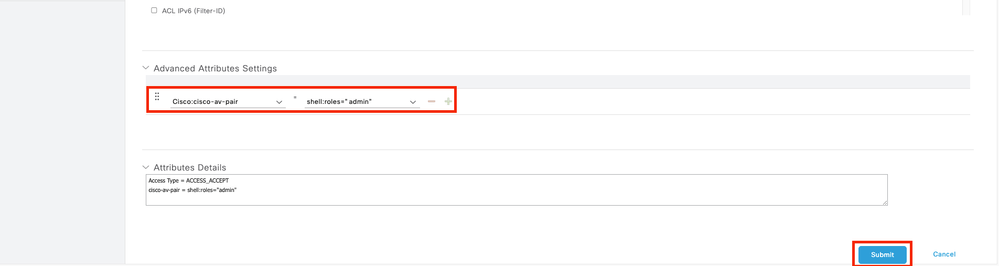

قم بتعريف اسم لملف تعريف التفويض، واترك نوع الوصول على هيئة ACCESS_ACCEPT وتحت إعدادات السمات المتقدمة أضف cisco-av-pair=shell:roles="admin" مع الإرسال وانقر فوق.

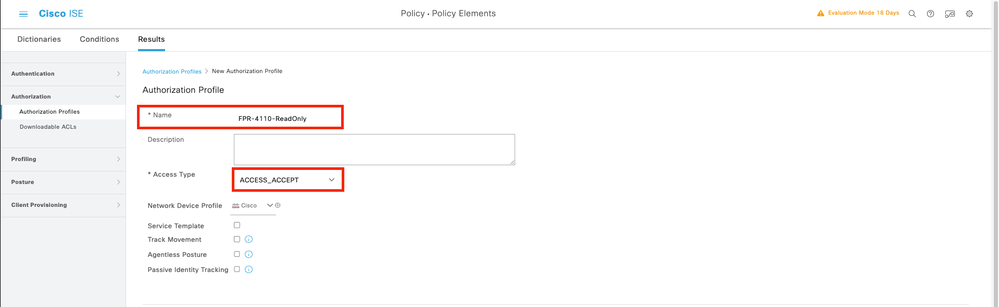

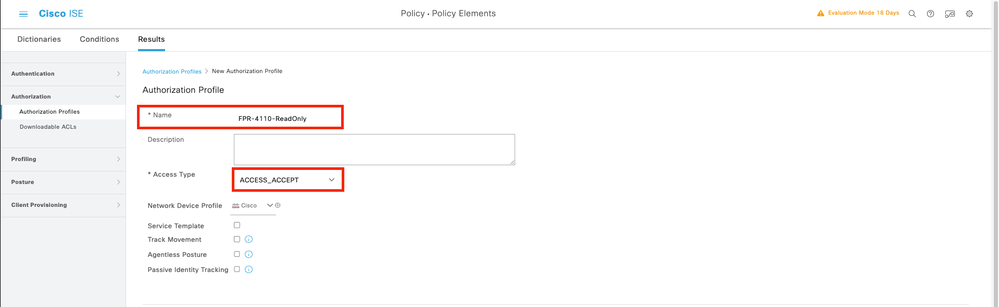

8.1 كرر الخطوة السابقة لإنشاء ملف تعريف التخويل للمستخدم ReadOnly. قم بإنشاء فئة RADIUS باستخدام القيمة للقراءة فقط كمسؤول هذه المرة.

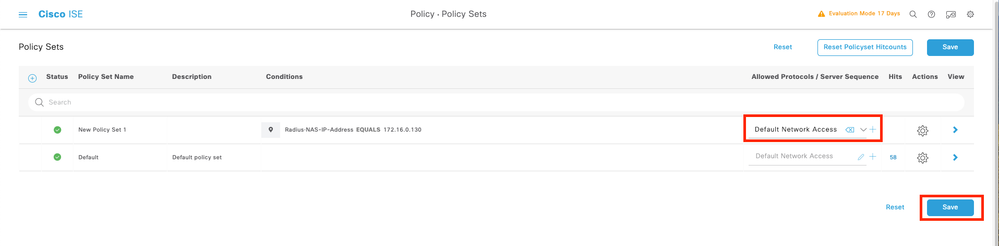

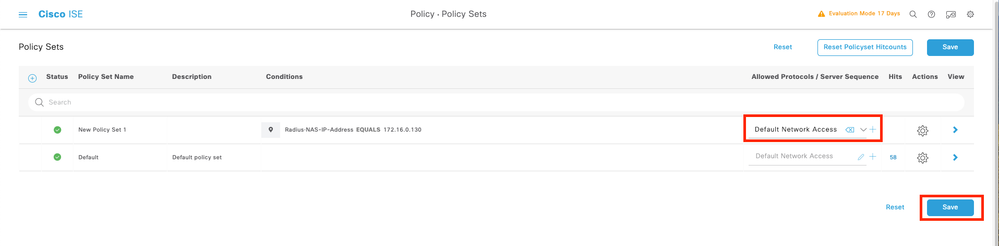

الخطوة 9.قم بإنشاء مجموعة سياسات تطابق عنوان IP ل FMC. وذلك لمنع الأجهزة الأخرى من منح حق الوصول للمستخدمين.

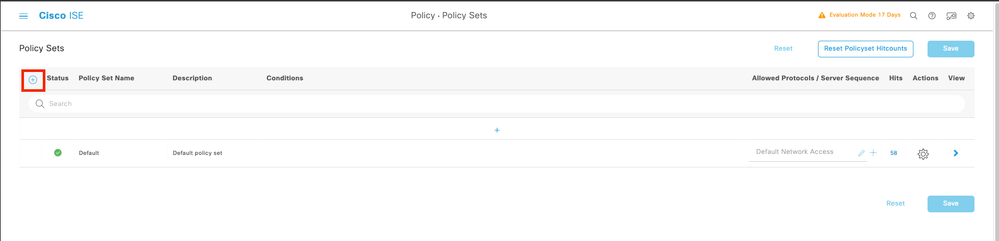

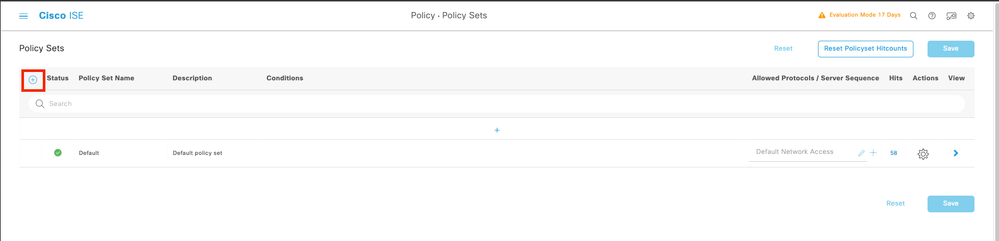

انتقل إلى ≡ > السياسة > مجموعات السياسات >إضافة علامة أيقونة في الركن العلوي الأيسر.

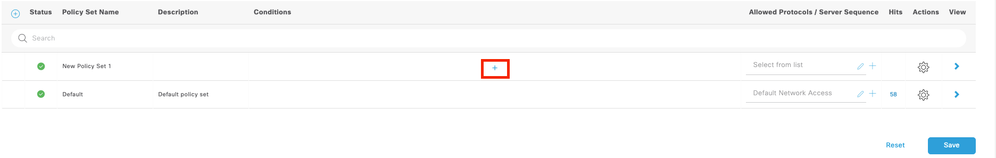

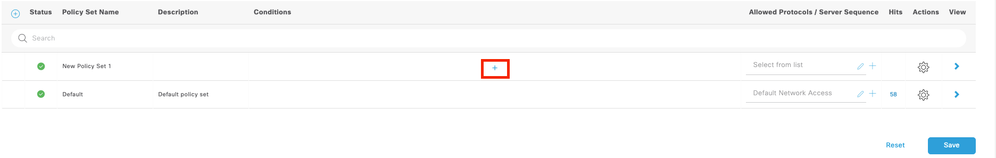

9.1 يتم وضع سطر جديد في أعلى مجموعات النهج. انقر على أيقونة إضافة لتكوين شرط جديد.

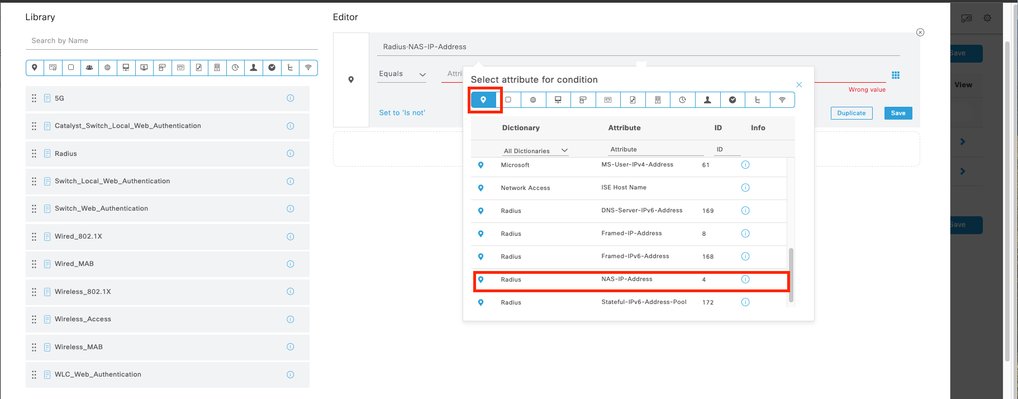

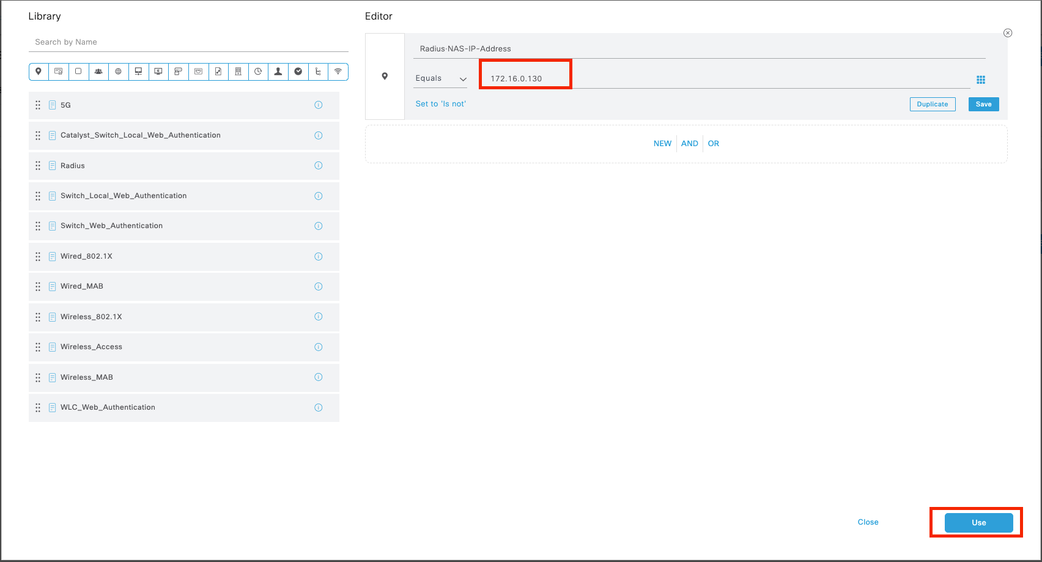

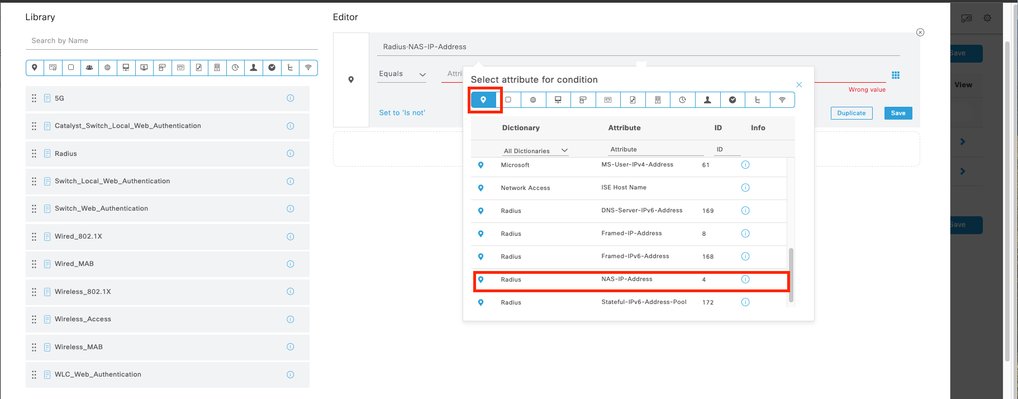

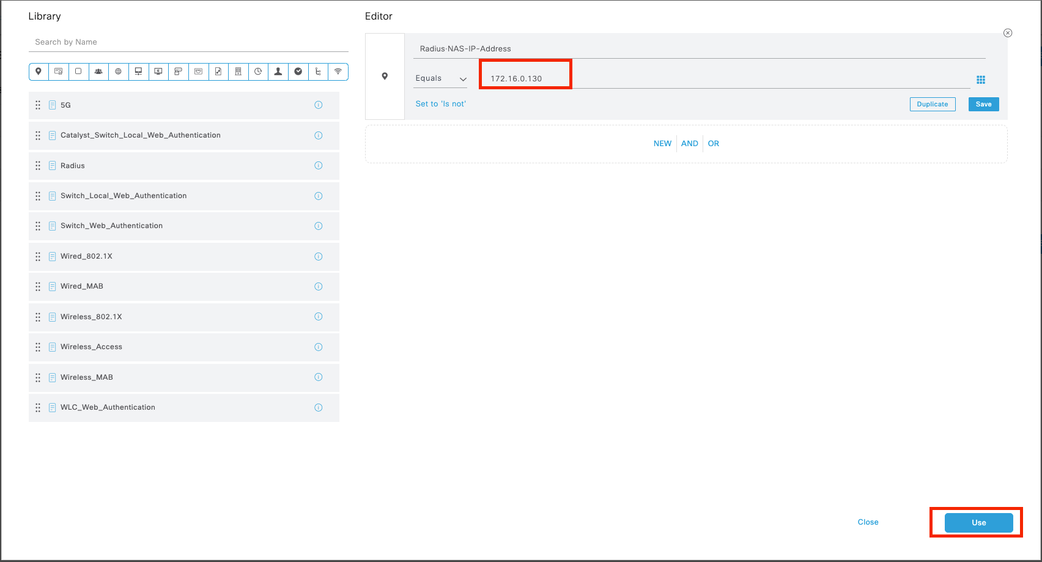

9.2 أضف شرطا أعلى ل RADIUS NAS-IP-AddressAttribute التي تطابق عنوان IP الخاص ب FCM، ثم انقر فوق إستخدام.

9.3 بمجرد اكتمالها، انقر فوق حفظ.

تلميح: لقد سمحنا لهذه العملية بقائمة بروتوكولات الوصول إلى الشبكة الافتراضية. يمكنك إنشاء قائمة جديدة وتضييق نطاقها حسب الحاجة.

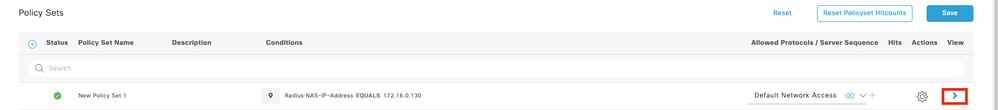

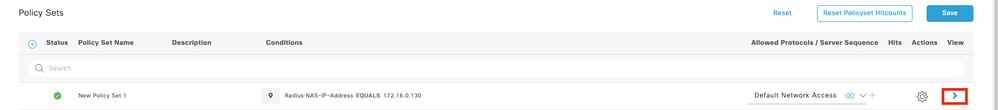

الخطوة 10. عرض "مجموعة النهج" الجديدة عن طريق الوصول إلى رمز > الموجود في نهاية الصف.

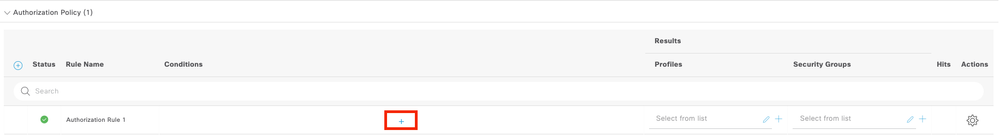

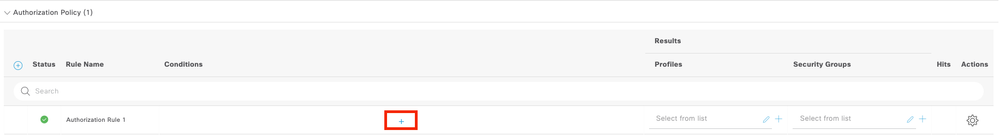

10.1 قم بتوسيع قائمة نهج التخويل وانقر فوق (+) لإضافة شرط جديد.

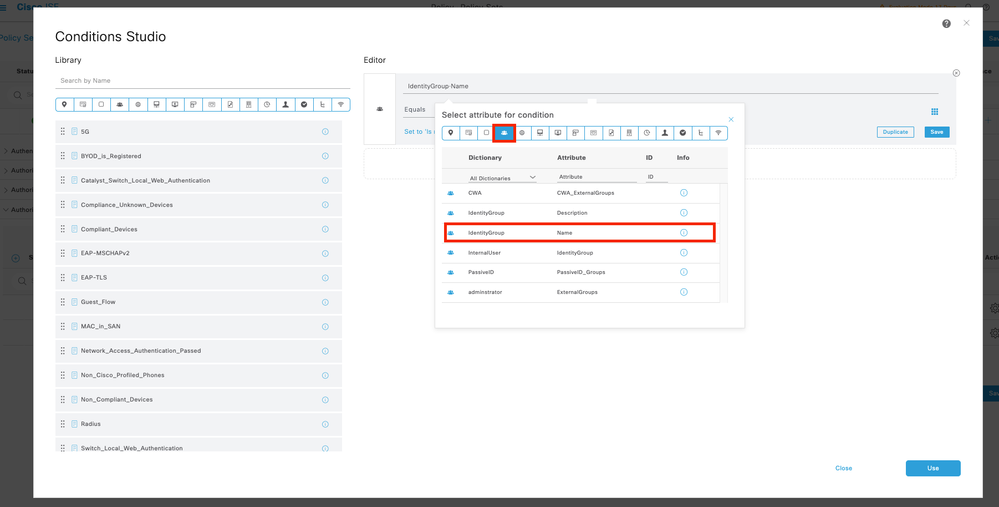

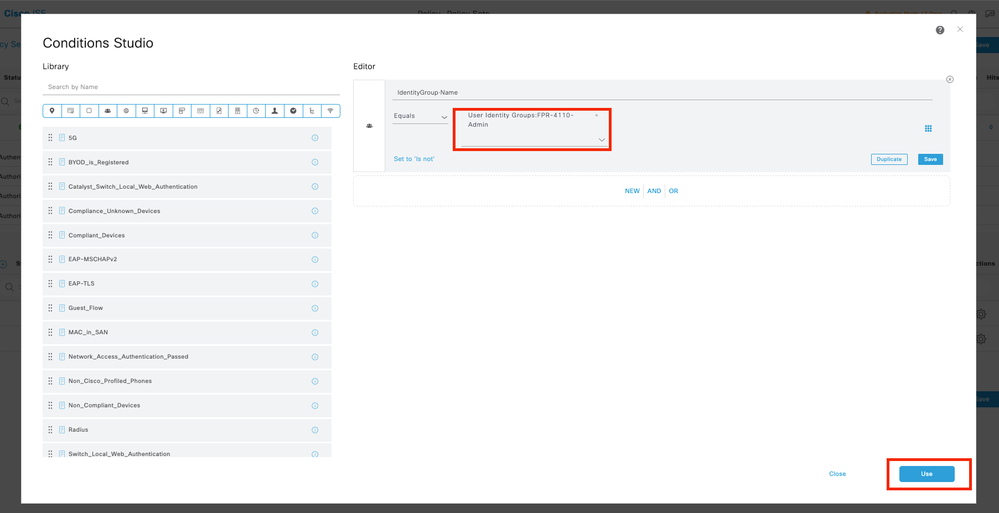

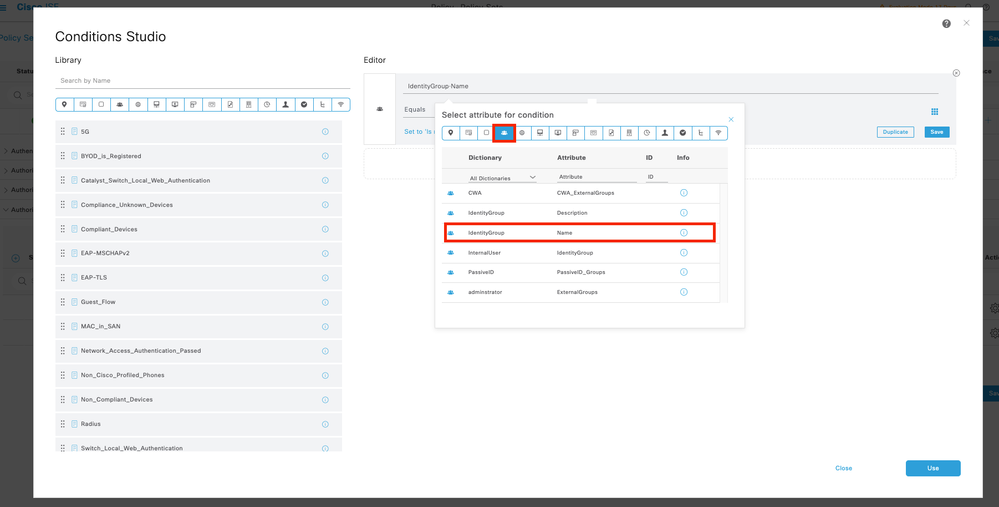

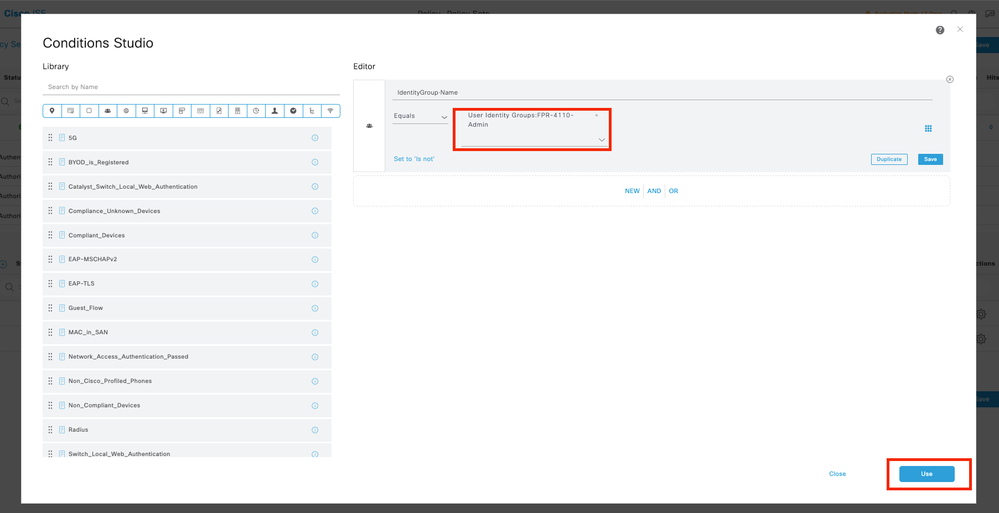

10.2 قم بتعيين الشروط لمطابقة مجموعات DictionaryIdentity GroupWith AttributeName يساوي مجموعات هوية المستخدم: FPR-4110-Admins(اسم المجموعة الذي تم إنشاؤه في الخطوة 7) وانقر فوق إستخدام.

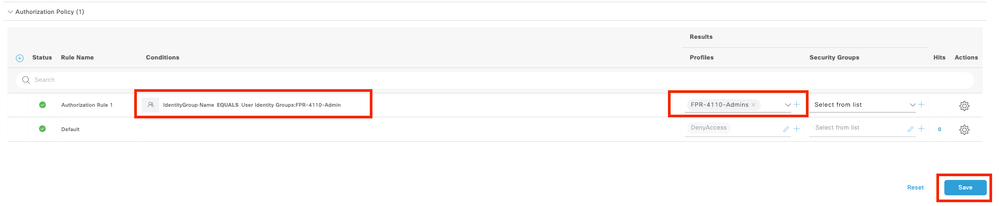

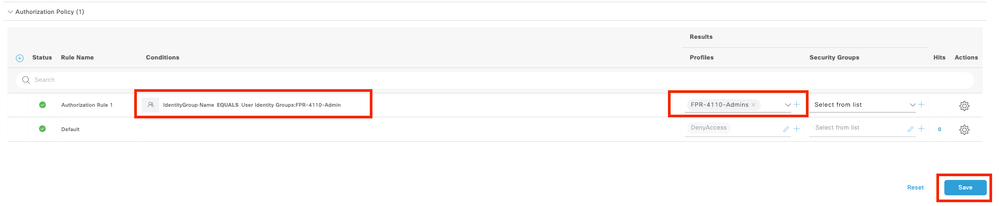

الخطوة 10.3 تأكد من تكوين الشرط الجديد في نهج التخويل، ثم أضف ملف تعريف مستخدم ضمن ملفات التعريف.

الخطوة 11. كرر نفس العملية في الخطوة 9 للمستخدمين للقراءة فقط وانقر فوق حفظ.

التحقق من الصحة

1. محاولة تسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) الخاصة ب FCM باستخدام بيانات اعتماد RADIUS الجديدة

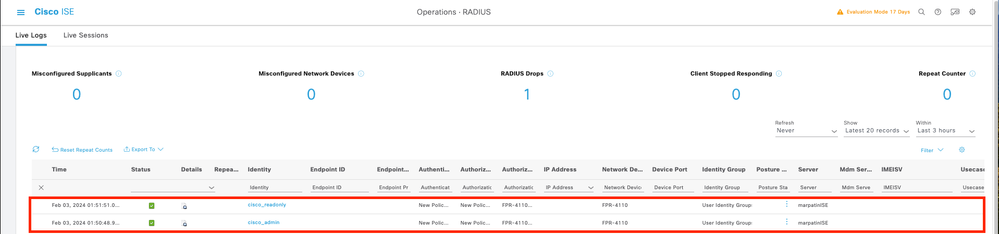

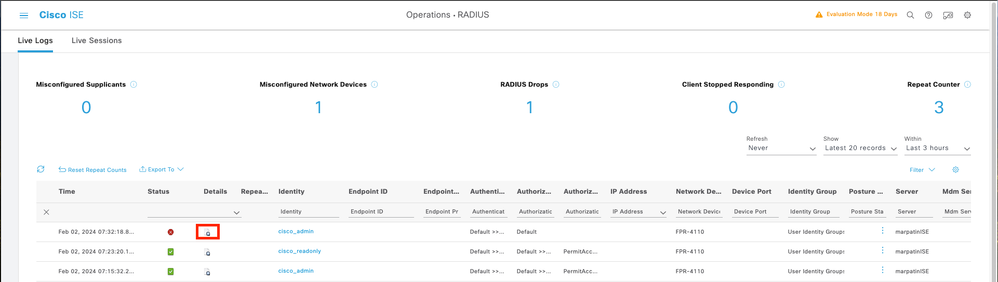

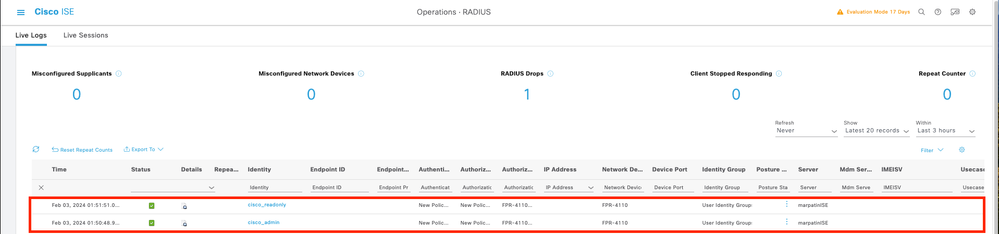

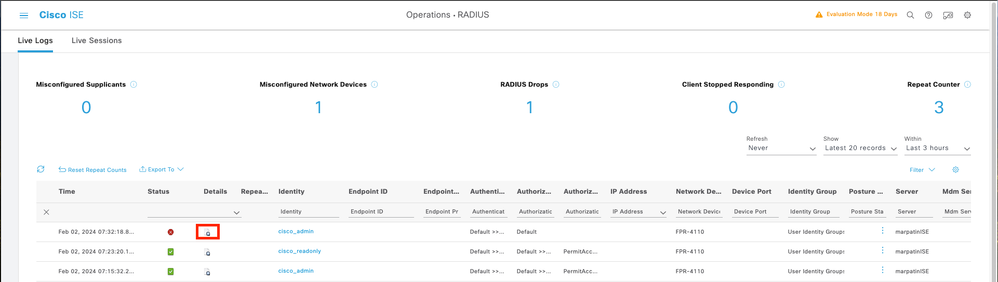

2. انتقل إلى أيقونة برجر≡ > العمليات > RADIUS > السجلات المباشرة.

3. تظهر المعلومات المعروضة ما إذا قام المستخدم بتسجيل الدخول بنجاح.

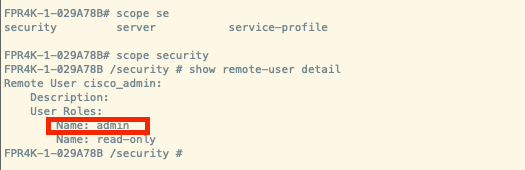

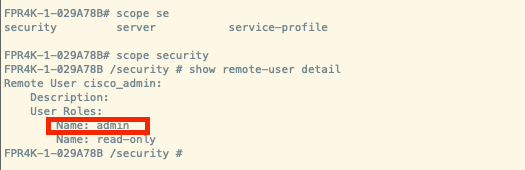

4. التحقق من صحة دور المستخدمين المسجلين من واجهة سطر الأوامر (CLI) الخاصة بهيكل جدار الحماية الآمن.

استكشاف الأخطاء وإصلاحها

1. عبر واجهة المستخدم الرسومية (GUI) ISE، انتقل إلى أيقونة ≡ Burger > العمليات > RADIUS > السجلات المباشرة.

1.1 تحقق من صحة ما إذا كان طلب جلسة عمل السجل يصل إلى عقدة ISE.

1-2 تفاصيل جلسة العمل الخاصة بمراجعة الحالة الفاشلة.

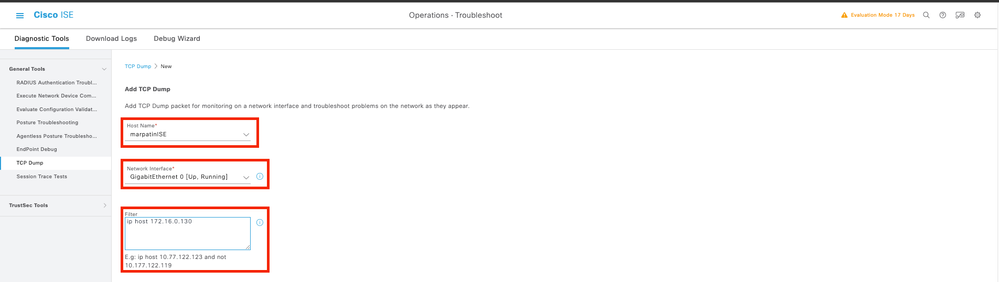

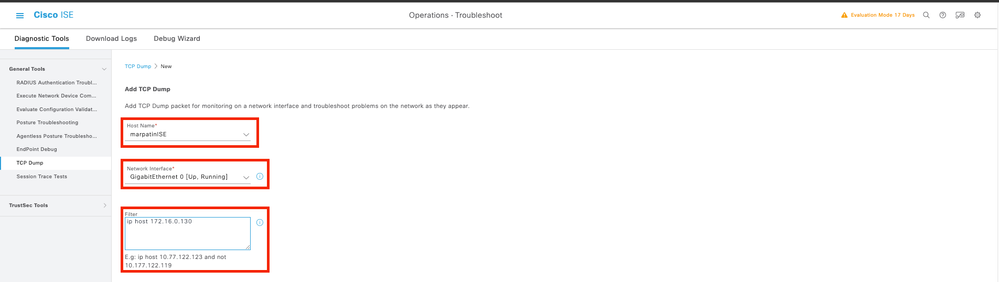

2. بالنسبة للطلبات التي لا تظهر في سجلات RADIUS Live، راجع ما إذا كان طلب UDP يصل إلى عقدة ISE من خلال التقاط الحزمة.

انتقل إلى أيقونة Burger≡ > العمليات > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > تفريغ TCP. قم بإضافة التقاط جديد وتنزيل الملف إلى الجهاز المحلي لديك من أجل مراجعة ما إذا كانت حزم UDP تصل إلى عقدة ISE.

2.1 قم بتعبئة المعلومات المطلوبة، قم بالتمرير لأسفل وانقر فوق حفظ.

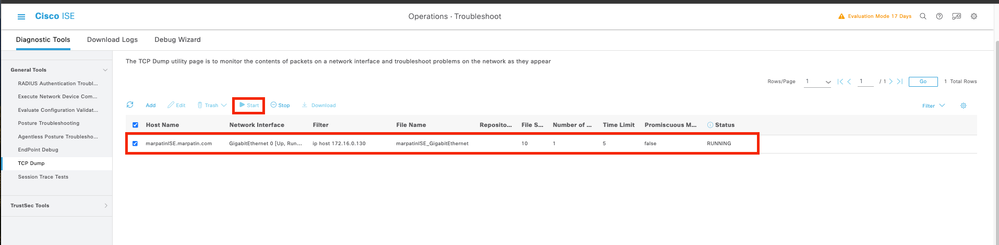

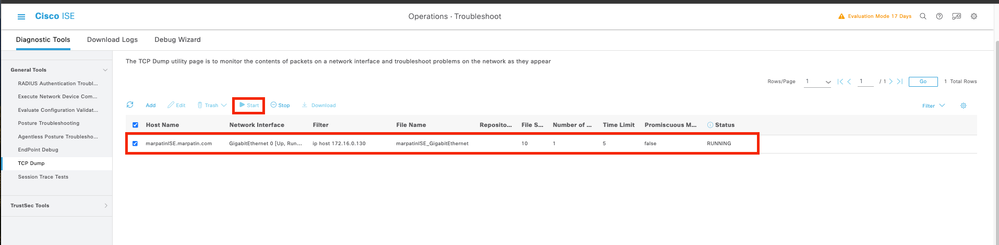

2.2 حدد الالتقاط وابدأ تشغيله.

2.3 محاولة تسجيل الدخول إلى هيكل جدار الحماية الآمن أثناء تشغيل التقاط ISE

2.4 أوقف تفريغ TCP في ISE وقم بتنزيل الملف إلى جهاز محلي.

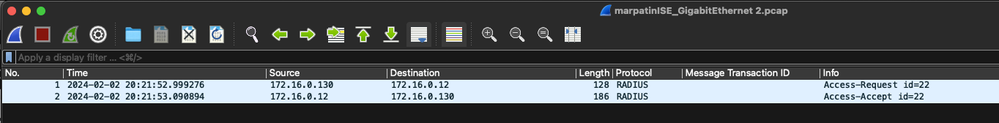

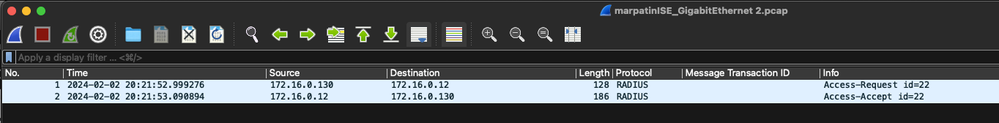

2. 5 مراجعة مخرجات حركة المرور.

الناتج المتوقع:

الحزمة رقم 1. طلب من جدار الحماية الآمن إلى خادم ISE من خلال المنفذ 1812 (RADIUS)

الحزمة رقم 2. رد خادم ISE بقبول الطلب الأصلي.

التعليقات

التعليقات