كيفية تكوين إعدادات حساب البريد الإلكتروني الآمن من Cisco ل Microsoft Azure (Microsoft 365) API

خيارات التنزيل

-

ePub (1.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوفر هذا المستند "معلومات إرشادية" خطوة بخطوة لتسجيل تطبيق جديد في Microsoft Azure (Azure Active Directory) لإنشاء معرف العميل المطلوب ومعرف المستأجر وبيانات اعتماد العميل، ثم تكوين إعدادات الحساب على عبارة بريد إلكتروني آمنة من Cisco أو عبارة سحابة. يلزم تكوين إعدادات الحساب وملف تعريف الحساب المقترن عندما يقوم مسؤول البريد بتكوين الإصلاح التلقائي لعلبة البريد (MAR) للحماية المتقدمة من البرامج الضارة (AMP) أو تصفية عنوان URL أو يستخدم إجراء الإصلاح من تعقب الرسائل على Cisco Secure Email و Web Manager أو Cisco Secure Gateway/Cloud Gateway.

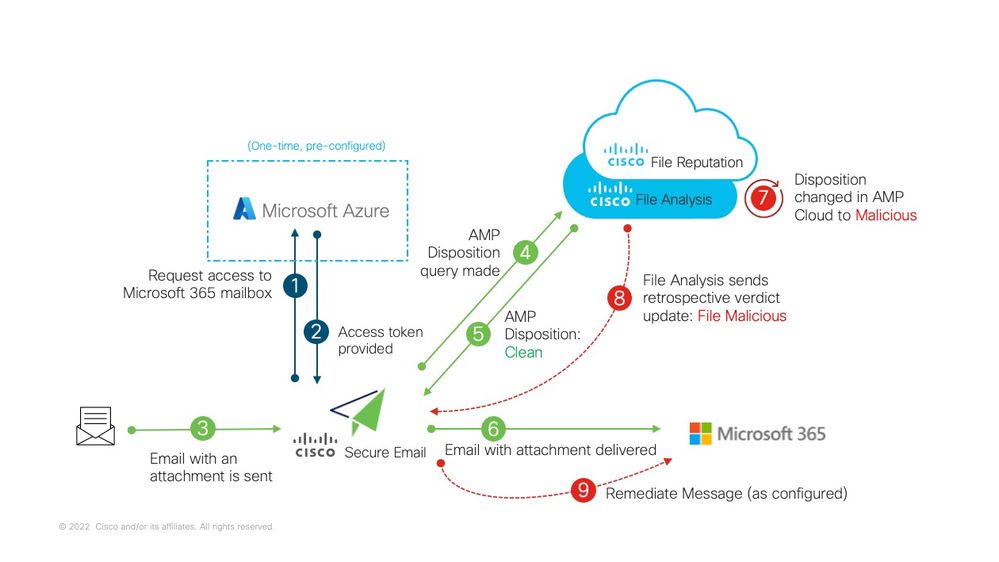

تدفق عملية الإصلاح التلقائي لعلبة البريد

قد يتم تسجيل مرفق (ملف) في بريدك الإلكتروني أو عنوان URL على أنه ضار في أي وقت، حتى بعد أن يصل إلى علبة بريد المستخدم. يمكن أن يحدد AMP على البريد الإلكتروني الآمن من Cisco (من خلال تحليلات Cisco الآمنة للبرامج الضارة) هذا التطوير مع ظهور معلومات جديدة وسيدفع التنبيهات الاستباقية إلى بريد Cisco الإلكتروني الآمن. توفر Cisco Talos نفس التحليل مع URL، وذلك اعتبارا من AsyncOS 14.2 لبوابة سحابة البريد الإلكتروني الآمن من Cisco. إذا كانت مؤسستك تستخدم Microsoft 365 لإدارة علب البريد، فيمكنك تكوين بريد Cisco الإلكتروني الآمن لتنفيذ إجراءات الإصلاح التلقائي على الرسائل الموجودة في علبة بريد المستخدم عند تغيير أحكام التهديد هذه.

يتصل البريد الإلكتروني الآمن من Cisco بشكل آمن ومباشر ب Microsoft Azure Active Directory للوصول إلى علب بريد Microsoft 365. على سبيل المثال، إذا تمت معالجة بريد إلكتروني بمرفق من خلال البوابة الخاصة بك وتم مسحه ضوئيا بواسطة AMP، فإن مرفق الملف (SHA256) يتم توفيره إلى AMP للحصول على سمعة الملف. يمكن تمييز المصير النهائي ل AMP على أنه نظيف (الخطوة 5، الشكل 1)، ثم يتم تسليمه إلى علبة بريد Microsoft 365 الخاصة بالمستلم النهائي. في وقت لاحق، يتم تغيير المصير النهائي ل AMP إلى ضار، وترسل تحليلات Cisco للبرامج الضارة تحديث الأحكام بأثر رجعي (الخطوة 8، الشكل 1) إلى أي بوابة قامت بمعالجة SHA256 المحددة. بمجرد أن تتلقى البوابة تحديث الحكم بأثر رجعي للضار (في حالة تكوينه)، ستتخذ البوابة أحد إجراءات الإصلاح التلقائي لعلبة البريد التالية (MAR): إعادة توجيه أو حذف أو إعادة توجيه أو حذف.

شكل 1: MAR (ل AMP) على البريد الإلكتروني الآمن من Cisco

شكل 1: MAR (ل AMP) على البريد الإلكتروني الآمن من Cisco

يقوم هذا الدليل على كيفية تكوين البريد الإلكتروني الآمن من Cisco باستخدام Microsoft 365 للإصلاح التلقائي لعلبة البريد فقط. يجب تكوين AMP (سمعة الملف وتحليل الملف) و/أو تصفية عنوان URL على البوابة بالفعل. لمزيد من التفاصيل حول سمعة الملف وتحليل الملفات، الرجاء مراجعة دليل المستخدم لإصدار AsyncOS الذي قمت بنشره.

المتطلبات الأساسية

1. اشتراك حساب Microsoft 365 (الرجاء التأكد من أن اشتراك حساب Microsoft 365 يتضمن إمكانية الوصول إلى Exchange، مثل حساب Enterprise E3 أو حساب Enterprise E5.)

2. حساب مسؤول Microsoft Azure والوصول إلى http://portal.azure.com

3. كلا حسابي Microsoft 365 و Microsoft Azure AD مرتبطان بشكل صحيح بعنوان بريد إلكتروني نشط على العنوان user@domain.com"، ويمكنك إرسال رسائل البريد الإلكتروني وتلقيها عبر عنوان البريد الإلكتروني هذا.

ستقوم بإنشاء القيم التالية لتكوين اتصال API لعبارة البريد الإلكتروني الآمنة من Cisco إلى Microsoft Azure AD:

- معرف العميل

- معرف المستأجر

- سر العميل

ملاحظة: بدءا من نظام التشغيل AsyncOS 14.0، تسمح إعدادات الحساب بالتكوين باستخدام سر العميل عند إنشاء تسجيل تطبيق Microsoft Azure. وهذه هي الطريقة الأسهل والأفضل.

إختياري - إذا لم تكن تستخدم سر العميل، فستحتاج إلى الإنشاء والجاهزية:

- بصمة الإبهام

- المفتاح الخاص (ملف PEM)

يتم تغطية إنشاء بصمة الإبهام والمفتاح الخاص في الملحق الخاص بهذا الدليل:

- شهادة عامة (أو خاصة) نشطة (CER) والمفتاح الخاص المستخدم لتوقيع الشهادة (PEM)، أو القدرة على إنشاء شهادة عامة (CER) والقدرة على حفظ المفتاح الخاص المستخدم لتوقيع الشهادة (PEM). توفر Cisco طريقتين في هذا المستند لإنجاز ذلك استنادا إلى تفضيل الإدارة:

- الشهادة: UNIX/Linux/OS X (إستخدام OpenSSL)

- الشهادة: Windows (إستخدام PowerShell)

- الوصول إلى Windows PowerShell، الذي تتم إدارته عادة من مضيف Windows أو خادم - أو - الوصول إلى التطبيق الطرفي عبر Unix/Linux

لإنشاء هذه القيم المطلوبة، ستحتاج إلى إكمال الخطوات الواردة في هذا المستند.

تسجيل تطبيق Azure للاستخدام مع بريد Cisco الإلكتروني الآمن

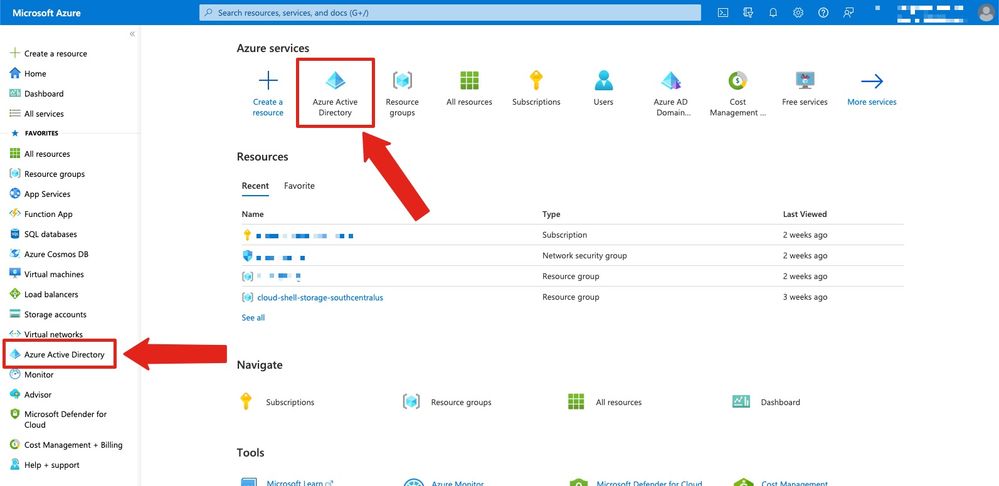

تسجيل التطبيق

| تسجيل الدخول إلى مدخل Microsoft Azure 1. انقر فوق Azure Active Directory (شكل 2) 2. انقر فوق تسجيلات التطبيق 3. انقر فوق + تسجيل جديد 4. في صفحة "تسجيل طلب": أ. الاسم: خطأ البريد الإلكتروني الآمن من Cisco (أو اسم إختيارك) [ملاحظة: يمكنك ترك هذا الحقل فارغا، أو يمكنك إستخدام https://www.cisco.com/sign-on للتعبئة] |

|

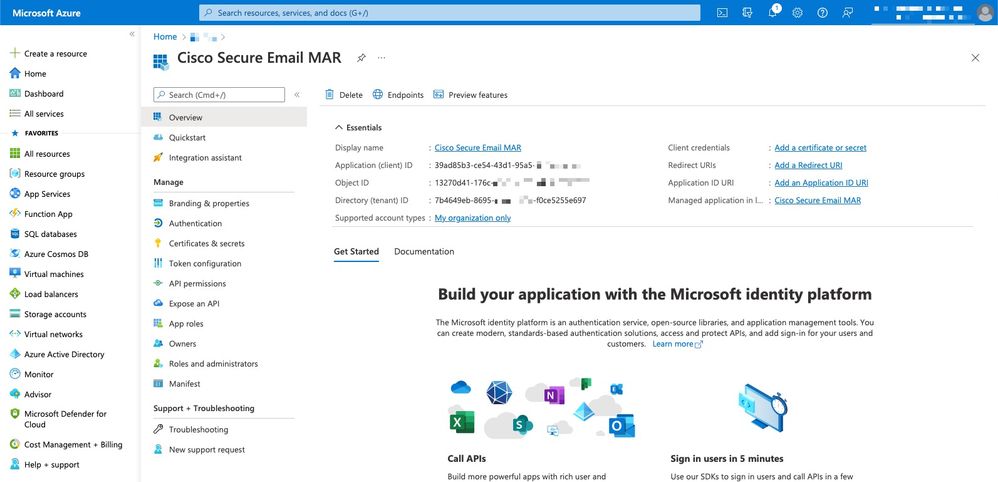

وبمجرد الانتهاء من الخطوات المذكورة أعلاه، سيتم تقديم الطلب الخاص بك:

شكل 3: صفحة تطبيق Microsoft Azure Active Directory

شكل 3: صفحة تطبيق Microsoft Azure Active Directory

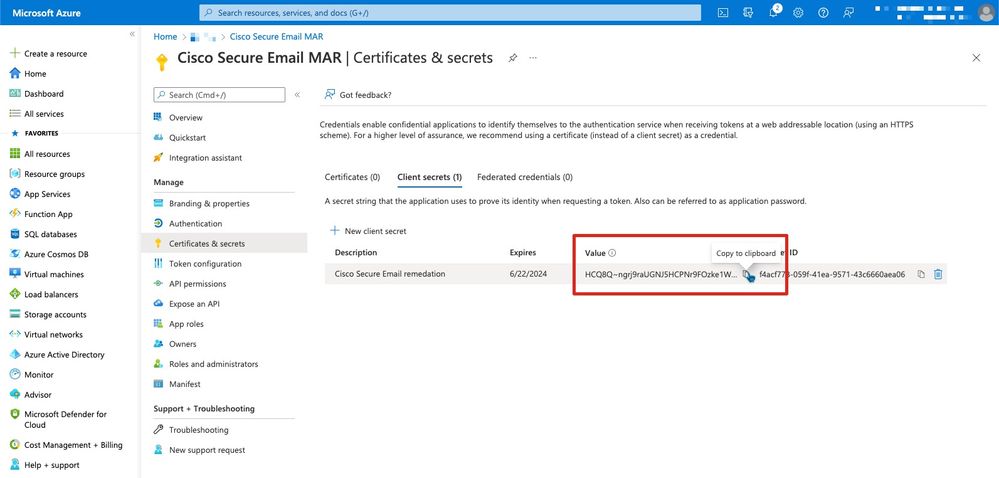

الشهادات والأسرار

إذا كنت تقوم بتشغيل AsyncOS 14.0 أو أحدث، توصي Cisco بتكوين تطبيق Azure لاستخدام سر عميل. في جزء التطبيق الخاص بك، في خيارات الإدارة:

1. تحديد الشهادات والأسرار

2. في قسم أسرار العميل، انقر فوق + سر العميل الجديد

3. أضف وصفا للمساعدة في تحديد الغرض من هذا سر العميل، على سبيل المثال. "معالجة البريد الإلكتروني الآمن من Cisco"

4. حدد فترة انتهاء صلاحية

5. انقر فوق إضافة

6. اضغط الماوس إلى يمين القيمة التي يتم توليدها، وانقر فوق أيقونة نسخ إلى الحافظة

7. احفظ هذه القيمة في ملاحظاتك، لاحظ ما يلي باسم "سر العميل"

الشكل 4: مثال Microsoft Azure Create client secret

الشكل 4: مثال Microsoft Azure Create client secret

ملاحظة: بمجرد الخروج من جلسة عمل Microsoft Azure النشطة، ستخرج قيمة سر العميل الذي تم إنشاؤه للتو *** من القيمة. إذا لم تقم بتسجيل القيمة وحمايتها قبل الخروج، ستحتاج إلى إعادة إنشاء سر العميل لرؤية إخراج النص الواضح.

إختياري - إذا لم تقم بتكوين تطبيق Azure باستخدام سر عميل، فيرجى تكوين تطبيق Azure لاستخدام شهادتك. في جزء التطبيق الخاص بك، في خيارات الإدارة:

- تحديد الشهادات والأسرار

- انقر على تحميل الشهادة

- حدد ملف CRT (كما تم إنشاؤه سابقا)

- طقطقة يضيف

أذونات واجهة برمجة التطبيقات

ملاحظة: بدءا من AsyncOS 13.0 لأمان البريد الإلكتروني، تم تغيير أذونات واجهة برمجة التطبيقات (API) الخاصة ب Microsoft Azure إلى Cisco Secure Email Communication المطلوب من إستخدام Microsoft Exchange إلى Microsoft Graph. إذا قمت بتكوين MAR بالفعل وتقوم بترقية بوابة البريد الإلكتروني الآمن من Cisco الموجودة إلى AsyncOS 13.0، يمكنك ببساطة تحديث/إضافة أذونات واجهة برمجة التطبيقات الجديدة. (إذا كنت تقوم بتشغيل إصدار أقدم من AsyncOS، 11.x أو 12.x، الرجاء مراجعة الملحق (ب) قبل المتابعة.)

في جزء التطبيق الخاص بك، في خيارات الإدارة:

- تحديد أذونات واجهة برمجة التطبيقات

- انقر فوق + إضافة إذن

- تحديد Microsoft Graph

- حدد الأذونات التالية على أذونات التطبيق:

- البريد > "Mail.Read" (قراءة البريد في كافة علب البريد)

- البريد > "Mail.ReadWrite" (بريد القراءة والكتابة في جميع علب البريد)

- البريد > "Mail.Send" (إرسال البريد كأي مستخدم)

- دليل > "Directory.Read.All" (قراءة بيانات الدليل) [*إختياري: إذا كنت تستخدم مزامنة LDAP/LDAP، فقم بتمكين. وإذا لم تكن هناك حاجة إلى ذلك.]

- اختياري: سترى أن Microsoft Graph ممكنة بشكل افتراضي لأذونات "User.Read"؛ يمكنك ترك هذا كتكوين أو النقر فوق قراءة والنقر فوق إزالة الإذن لإزالة هذا من أذونات واجهة برمجة التطبيقات (API) المقترنة بتطبيقك.

- انقر فوق إضافة أذون (أو تحديث الأذونات، إذا كان Microsoft Graph مدرجا بالفعل)

- أخيرا، انقر فوق منح موافقة المسؤول ل... للتأكد من أن الأذونات الجديدة الخاصة بك مطبقة على التطبيق

- سيكون هناك إطار منبثق يسأل:

"هل تريد منح الموافقة على الأذونات المطلوبة لكافة الحسابات الموجودة في <Azure Name>؟ سيؤدي هذا إلى تحديث أي سجلات موافقة مسؤول موجودة على هذا التطبيق لمطابقة ما هو مدرج أدناه."

انقر نعم

عند هذه النقطة، يجب أن ترى رسالة نجاح خضراء وعرض العمود "موافقة المسؤول مطلوبة" تم منحه.

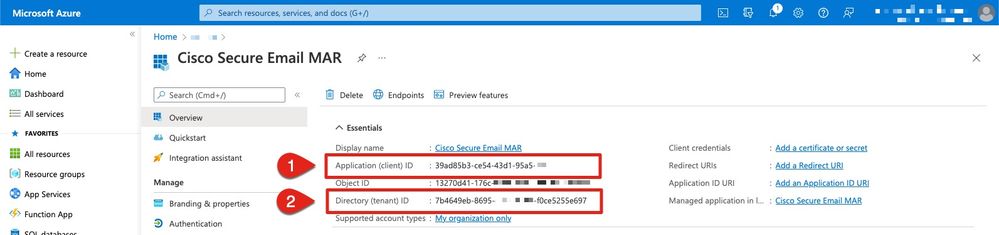

الحصول على معرف العميل ومعرف المستأجر

في جزء التطبيق الخاص بك، في خيارات الإدارة:

- انقر نظرة عامة

- اضغط بالماوس إلى يمين معرف التطبيق (العميل) وانقر فوق أيقونة النسخ إلى الحافظة

- احفظ هذه القيمة في ملاحظاتك، لاحظ ذلك ك "معرف العميل"

- تحرك بالماوس إلى يمين معرف الدليل (المستأجر) وانقر فوق أيقونة نسخ إلى الحافظة

- احفظ هذه القيمة في ملاحظاتك، لاحظ هذا ك "معرف المستأجر"

الشكل 5: Microsoft Azure... معرف العميل، مثال معرف المستأجر

الشكل 5: Microsoft Azure... معرف العميل، مثال معرف المستأجر

تكوين بوابة البريد الإلكتروني الآمن/بوابة السحابة من Cisco

في هذا الوقت، يجب إعداد القيم التالية وحفظها في ملاحظاتك:

- معرف العميل

- معرف المستأجر

- سر العميل

إختياري، في حالة عدم إستخدام سر العميل:

- بصمة الإبهام

- المفتاح الخاص (ملف PEM)

أنت جاهز لاستخدام القيم التي تم إنشاؤها من ملاحظاتك وتكوين إعدادات الحساب على بوابة البريد الإلكتروني الآمنة من Cisco!

إنشاء ملف تعريف حساب

- تسجيل الدخول إلى البوابة الخاصة بك

- انتقل إلى إدارة النظام > إعدادات الحساب

- ملاحظة: إذا كنت تقوم بتشغيل إصدار قبل AsyncOS 13.x، فستكون هذه هي إدارة النظام > إعدادات علبة البريد

- طقطقة يمكن

- انقر فوق خانة الاختيار لتمكين إعدادات الحساب وانقر فوق إرسال

- انقر على إنشاء ملف تعريف حساب

- توفير اسم ملف تعريف ووصفه (شيء يصف حسابك بشكل فريد إذا كانت لديك مجالات متعددة)

- بينما تقوم بتعريف اتصال Microsoft 365، أترك نوع ملف التعريف على هيئة Office 365 / مختلط (Graph API)

- أدخل معرف العميل الخاص بك

- إدخال معرف المستأجر الخاص بك

- بالنسبة لبيانات اعتماد العميل، قم بتنفيذ أي مما يلي، كما قمت بتكوينه في Azure:

- انقر فوق سر العميل والصق في سر العميل الذي تم تكوينه، أو...

- انقر فوق شهادة العميل وأدخل بصمة الإبهام الخاصة بك ووفر أيضا PEM الخاص بك من خلال النقر فوق "إختيار ملف"

- انقر فوق إرسال

- انقر فوق تنفيذ التغييرات في اليد العليا اليمنى لواجهة المستخدم

- قم بإدخال أي تعليقات وإكمال تغييرات التكوين بالنقر فوق تنفيذ التغييرات

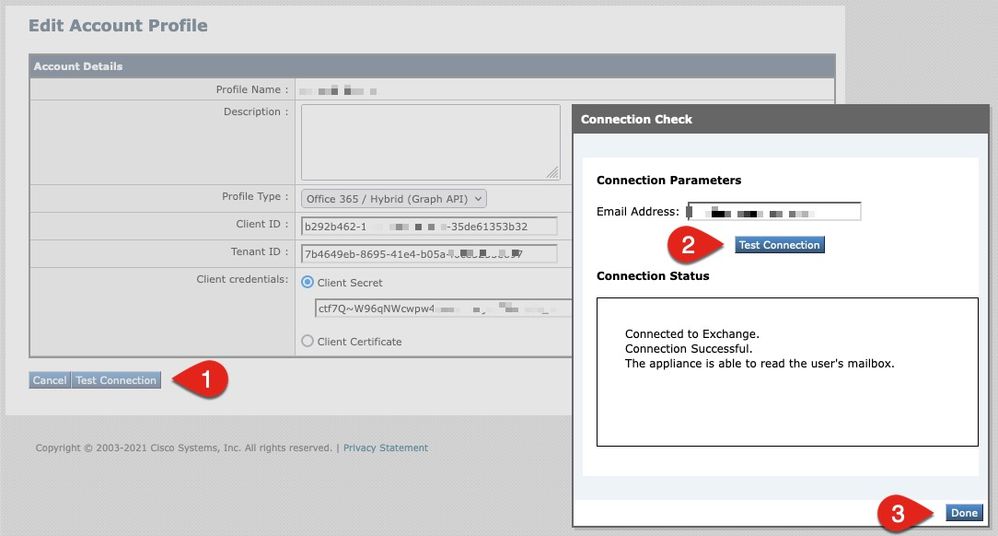

التحقق من الاتصال

تتمثل الخطوة التالية فقط في التحقق من اتصال واجهة برمجة التطبيقات (API) من عبارة البريد الإلكتروني الآمنة من Cisco الخاصة بك إلى Microsoft Azure:

- من نفس صفحة تفاصيل الحساب، انقر فوق إختبار الاتصال

- أدخل عنوان بريد إلكتروني صالح للمجال الذي تتم إدارته في حساب Microsoft 365

- انقر على إختبار الاتصال

- يجب أن تتلقى رسالة نجاح (شكل 6)

- انقر فوق تم للإنهاء

شكل 6: مثال التحقق من ملف تعريف الحساب/الاتصال

شكل 6: مثال التحقق من ملف تعريف الحساب/الاتصال

6. في قسم تخطيط المجال، انقر فوق إنشاء تخطيط المجال

7. أدخل اسم (أسماء) المجال المرتبط بحساب Microsoft 365 الذي قمت بالتحقق من صحة اتصال API الخاص به للتو

فيما يلي قائمة بتنسيقات المجال الصالحة التي يمكن إستخدامها لتعيين ملف تعريف علبة البريد:

- يمكن أن يكون المجال الكلمة الأساسية الخاصة 'all' لمطابقة جميع المجالات لإنشاء تعيين مجال افتراضي.

- أسماء المجالات مثل 'example.com' - تطابق أي عنوان مع هذا المجال.

- أسماء المجالات الجزئية مثل '@.partial.example.com' - مطابقة أي عنوان ينتهي مع هذا المجال

- يمكن إدخال مجالات متعددة باستخدام قائمة مجالات مفصولة بفاصلة.

8. انقر فوق إرسال

9. انقر فوق تنفيذ التغييرات في اليد العليا اليمنى لواجهة المستخدم

10. أدخل أي تعليقات وأكمل تغييرات التكوين بالنقر فوق تنفيذ التغييرات

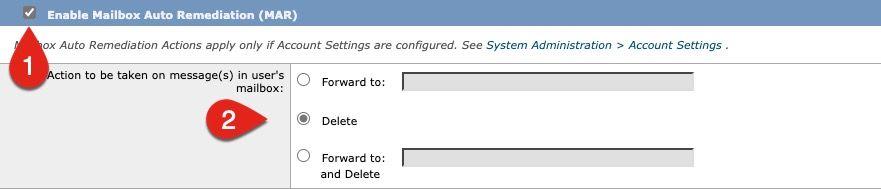

تمكين الإصلاح التلقائي لعلبة البريد (MAR) للحماية المتقدمة من البرامج الضارة في نهج البريد

أكمل هذه الخطوة لتمكين MAR في تكوين AMP لنهج البريد.

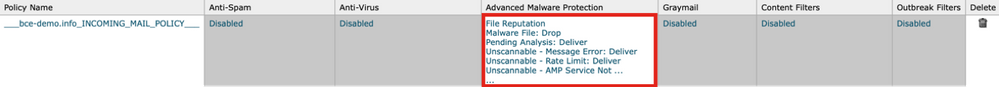

- انتقل إلى نهج البريد > نهج البريد الوارد

- انقر فوق الإعدادات الموجودة في عمود "الحماية المتقدمة من البرامج الضارة" لاسم النهج الذي ترغب في تكوينه (على سبيل المثال، الشكل 7):

شكل 7: تمكين MAR (سياسات البريد الوارد)

شكل 7: تمكين MAR (سياسات البريد الوارد)

- التمرير إلى أسفل الصفحة

- انقر خانة الاختيار لتمكين الإصلاح التلقائي لعلبة البريد (MAR)

- حدد أحد الإجراءات التالية التي ترغب في إتخاذها ل MAR (على سبيل المثال، الشكل 8):

- إعادة توجيه إلى: <أدخل عنوان البريد الإلكتروني>

- حذف

- إعادة توجيه إلى: <أدخل عنوان البريد الإلكتروني> واحذف

شكل 8: تمكين MAR لمثال تكوين AMP

شكل 8: تمكين MAR لمثال تكوين AMP

- انقر فوق إرسال

- انقر فوق تنفيذ التغييرات في اليد العليا اليمنى لواجهة المستخدم

- قم بإدخال أي تعليقات وإكمال تغييرات التكوين بالنقر فوق تنفيذ التغييرات

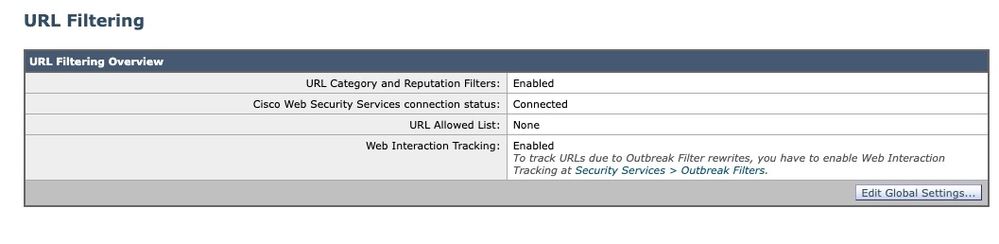

تمكين الإصلاح التلقائي لعلبة البريد (MAR) لتصفية URL

بدءا من AsyncOS 14.2 لعبارة سحابة البريد الإلكتروني الآمنة من Cisco، تتضمن تصفية عنوان URL الآن الحكم بأثر رجعي لعنوان URL ومعالجة عنوان URL.

- انتقل إلى خدمات الأمان > تصفية URL

- إذا لم يكن لديك بالفعل تصفية URL مكونة، انقر فوق تمكين

- انقر خانة الاختيار "تمكين عوامل تصفية فئة URL والسمعة"

- الإعدادات المتقدمة مع الإعدادات الافتراضية

- انقر فوق إرسال

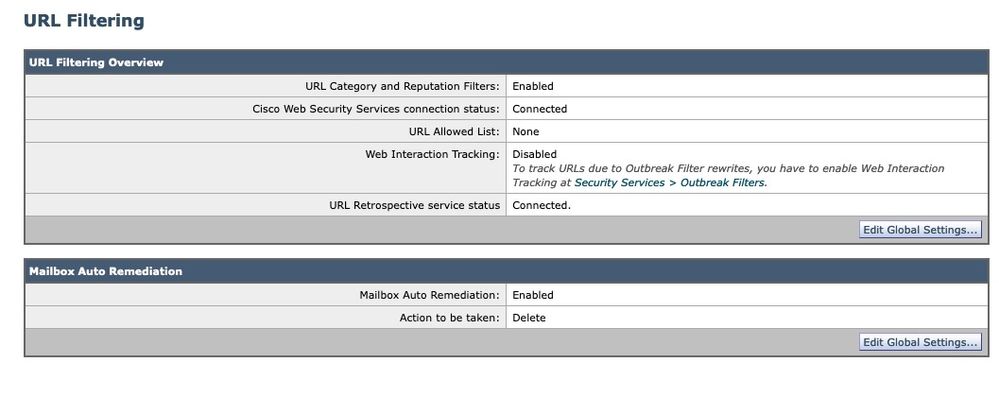

يجب أن تبدو تصفية عنوان URL الخاص بك مماثلة لما يلي:

شكل 9: مثال ما بعد التمكين ل URL

شكل 9: مثال ما بعد التمكين ل URL

in order to رأيت URL إستعادة مع داخل URL ييصفي، أنجزت التالي، أو يتلقى دعم حالة فتحت ل cisco أن ينجز:

esa1.hcxxyy-zz.iphmx.com> urlretroservice enable

URL Retro Service is enabled.

esa1.hcxxyy-zz.iphmx.com> websecurityconfig

URL Filtering is enabled.

No URL list used.

Web Interaction Tracking is enabled.

URL Retrospective service based Mail Auto Remediation is disabled.

URL Retrospective service status - Unavailable

Disable URL Filtering? [N]>

Do you wish to disable Web Interaction Tracking? [N]>

Do you wish to add URLs to the allowed list using a URL list? [N]>

Enable URL Retrospective service based Mail Auto Remediation to configure remediation actions.

Do you wish to enable Mailbox Auto Remediation action? [N]> y

URL Retrospective service based Mail Auto Remediation is enabled.

Please select a Mailbox Auto Remediation action:

1. Delete

2. Forward and Delete

3. Forward

[1]> 1

esa1.hcxxyy-zz.iphmx.com> commit

Please enter some comments describing your changes:

[]>

Do you want to save the current configuration for rollback? [Y]>

Changes committed: Tue Mar 29 19:43:48 2022 EDT

ما إن يتم، قم بتحديث واجهة المستخدم الخاصة بك على صفحة تصفية عنوان URL ويجب أن ترى الآن مماثل لما يلي:

شكل 10: تصفية URL (AsyncOS 14.2 لبوابة سحابة البريد الإلكتروني الآمنة من Cisco)

شكل 10: تصفية URL (AsyncOS 14.2 لبوابة سحابة البريد الإلكتروني الآمنة من Cisco)

تكون حماية URL جاهزة الآن لتنفيذ إجراءات علاجية عند تغيير نتيجة الحكم. لمزيد من المعلومات، الرجاء الاطلاع على الحماية من عناوين URL الضارة أو غير المرغوب فيها في دليل المستخدم ل AsyncOS 14.2 لعبارة سحابة البريد الإلكتروني الآمنة من Cisco.

اكتمل التكوين!

في هذا الوقت يكون البريد الإلكتروني الآمن من Cisco جاهزا للتقييم المستمر للتهديدات الناشئة عندما تصبح المعلومات الجديدة متوفرة وتخبركم بالملفات التي تم تحديدها على أنها تهديدات بعد أن دخلت شبكتك.

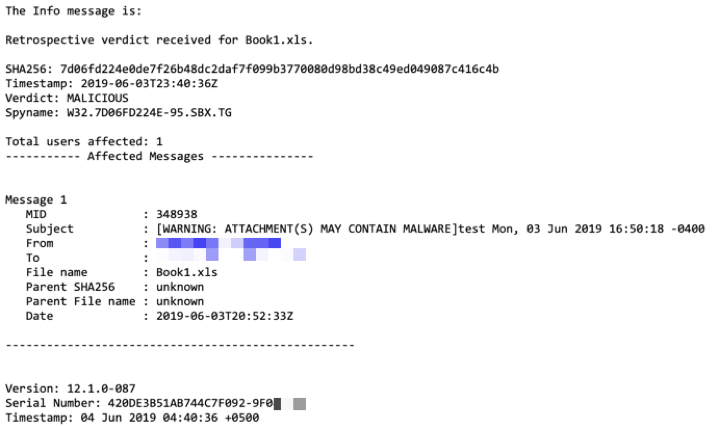

عندما يتم إصدار حكم بأثر رجعي من تحليل الملف (تحليلات البرامج الضارة الآمنة من Cisco)، يتم إرسال رسالة معلومات إلى مسؤول أمان البريد الإلكتروني (في حالة تكوينه). مثال:

سيتم التعامل مع الإصلاح التلقائي لعلبة البريد كما تم تكوينه في حالة تكوينه مقابل نهج البريد.

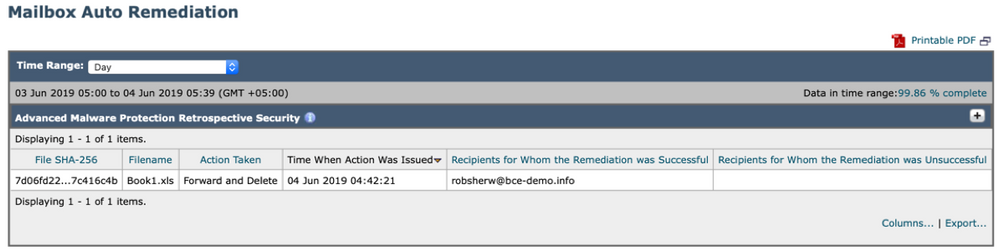

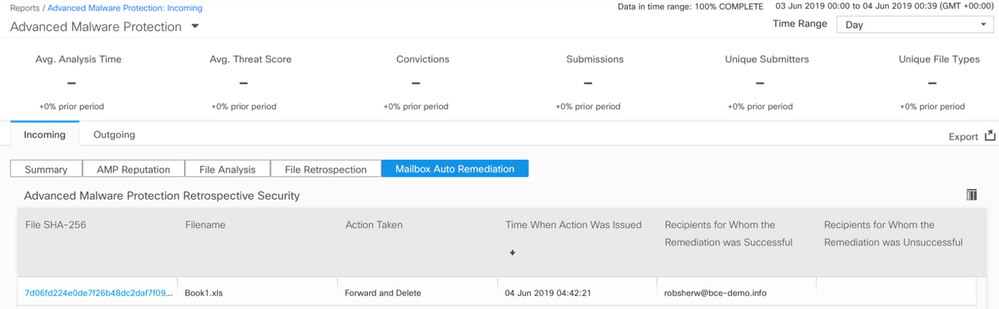

أمثلة تقرير الإصلاح التلقائي لعلبة البريد

سيكون الإبلاغ عن أي SHA256 تم إصلاحه في تقرير الإصلاح التلقائي لعلبة البريد المتوفر على كل من بوابة البريد الإلكتروني الآمنة من Cisco وإدارة الويب والبريد الإلكتروني الآمن من Cisco.

شكل 11: (واجهة مستخدم قديمة) تقرير الإصلاح التلقائي لعلبة البريد

شكل 11: (واجهة مستخدم قديمة) تقرير الإصلاح التلقائي لعلبة البريد

شكل 12: (NG UI) تقرير الإصلاح التلقائي لعلبة البريد

شكل 12: (NG UI) تقرير الإصلاح التلقائي لعلبة البريد

تسجيل الإصلاح التلقائي لعلبة البريد

يحتوي الإصلاح التلقائي لعلبة البريد على سجل فردي، "mar". سوف تحتوي سجلات الإصلاح التلقائي لصندوق البريد على كافة أنشطة الاتصال بين بوابة البريد الإلكتروني الآمن من Cisco و Microsoft Azure، Microsoft 365.

مثال لسجلات الأخطاء:

Mon May 27 02:24:28 2019 Info: Version: 12.1.0-087 SN: 420DE3B51AB744C7F092-9F0000000000

Mon May 27 02:24:28 2019 Info: Time offset from UTC: 18000 seconds

Fri May 31 01:11:53 2019 Info: Process ready for Mailbox Auto Remediation

Fri May 31 01:17:57 2019 Info: Trying to connect to Azure AD.

Fri May 31 01:17:57 2019 Info: Requesting token from Azure AD.

Fri May 31 01:17:58 2019 Info: Token request successful.

Fri May 31 01:17:58 2019 Info: The appliance is able to read the user's(robsherw@bce-demo.info) mailbox.

Fri May 31 04:41:54 2019 Info: Trying to perform the configured action on MID:312391 SHA256:de4dd03acda0a24d0f7e375875320538952f1fa30228d1f031ec00870ed39f62 Recipient:robsherw@bce-demo.info.

Fri May 31 04:41:55 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

Tue Jun 4 04:42:20 2019 Info: Trying to perform the configured action on MID:348938 SHA256:7d06fd224e0de7f26b48dc2daf7f099b3770080d98bd38c49ed049087c416c4b Recipient:robsherw@bce-demo.info.

Tue Jun 4 04:42:21 2019 Info: Message containing attachment(s) for which verdict update was(were) available was not found in the recipient's (robsherw@bce-demo.info) mailbox.

أستكشاف أخطاء عبارة البريد الإلكتروني الآمنة من Cisco وإصلاحها

إذا لم تكن ترى نتائج ناجحة لاختبار حالة الاتصال، فقد ترغب في مراجعة تسجيل التطبيق الذي تم إجراؤه من Microsoft Azure AD.

من عبارة البريد الإلكتروني الآمن من Cisco، قم بتعيين سجلات MAR الخاصة بك إلى مستوى "التتبع" وأعد إختبار الاتصال.

بالنسبة للاتصالات غير الناجحة، قد تظهر السجلات مماثلة ل:

Thu Mar 30 16:08:49 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 16:08:49 2017 Info: Requesting token from Azure AD.

Thu Mar 30 16:08:50 2017 Info: Error in requesting token: AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

Thu Mar 30 16:08:50 2017 Info: Error while requesting token AADSTS70001: Application with identifier '445796d4-8e72-4d06-a72c-02eb47a4c59a' was not found in the directory ed437e13-ba50-479e-b40d-8affa4f7e1d7

Trace ID: 4afd14f4-ca97-4b15-bba4-e9be19f30d00

Correlation ID: f38e3388-729b-4068-b013-a08a5492f190

Timestamp: 2017-03-30 20:08:50Z

قم بتأكيد معرف التطبيق أو معرف الدليل (وهو نفس معرف المستأجر) أو المعرفات المقترنة الأخرى من السجل مع التطبيق في Azure AD. إذا لم تكن متأكدا من القيم، قم بحذف التطبيق من مدخل Azure AD وابدأ من جديد.

بالنسبة للاتصال الناجح، يجب أن تكون السجلات مماثلة ل:

Thu Mar 30 15:51:58 2017 Info: Trying to connect to Azure AD.

Thu Mar 30 15:51:58 2017 Info: Requesting token from Azure AD.

Thu Mar 30 15:51:58 2017 Trace: command session starting

Thu Mar 30 15:52:00 2017 Info: Token request successful.

Thu Mar 30 15:52:00 2017 Info: The appliance is able to read the user's(myuser@mydomain.onmicrosoft.com) mailbox.

أستكشاف أخطاء Azure AD وإصلاحها

ملاحظة: لا يحق ل Cisco TAC و Cisco Support أستكشاف أخطاء جانب العميل وإصلاحها مع Microsoft Exchange أو Microsoft Azure AD أو Office 365.

بالنسبة للمشكلات التي يواجهها العميل مع Microsoft Azure AD، ستحتاج إلى إستخدام دعم Microsoft. الرجاء مراجعة الخيار "تعليمات + دعم" من لوحة معلومات Microsoft Azure. قد تكون قادرا على فتح طلبات دعم مباشرة إلى دعم Microsoft من لوحة المعلومات.

الملحق أ

ملاحظة: هذا مطلوب فقط إذا لم تكن تستخدم سر العميل لإعداد تطبيق Azure الخاص بك.

بناء زوج شهادات ومفتاح عام وخاصة

تلميح: الرجاء حفظ الإخراج محليا ل $base64value، و$base64thumbprint، و$keyID، حيث سيتم طلبها لاحقا في خطوات التكوين. الرجاء وضع .crt و .pem الخاص بشهادتك في مجلد محلي متاح على الكمبيوتر.

ملاحظة: إذا كانت لديك بالفعل شهادة (تنسيق/معيار x509) ومفتاح خاص، فقم بتخطي هذا القسم. تأكد من أن لديك ملفي CRT و PEM، حيث ستحتاج إليهما في الأقسام القادمة!

الشهادة: Unix/Linux (إستخدام OpenSSL)

| القيم المطلوب إنشاؤها: |

| ● بصمة الإبهام ● الشهادة العامة (ملف CRT) ● مفتاح خاص (ملف PEM) |

المسؤولون الذين يستخدمون Unix/Linux/OS X، لأغراض تنفيذ البرنامج النصي المتوفر، فمن المفترض أن OpenSSL لديك مثبت.

ملاحظة: قم بتشغيل الأوامر 'OpenSSL' و'openssl version' للتحقق من تثبيت OpenSSL. قم بتثبيت OpenSSL إذا لم يكن موجودا!

راجع المستند التالي للحصول على المساعدة: البرنامج النصي لتكوين Azure AD ل Cisco Secure Email

من مضيفك (UNIX/Linux/OS X):

- من تطبيق انتهائي، محرر نصوص (أو أي شيء ترتاح لإنشاء نص تنفيذي)، قم بإنشاء نص تنفيذي بنسخ ما يلي: https://raw.githubusercontent.com/robsherw/my_azure/master/my_azure.sh

- لصق البرنامج النصي

- تأكد من أن النص التنفيذي قابل للتنفيذ! قم بتشغيل الأمر التالي: chmod u+x my_azure.sh

- تشغيل البرنامج النصي: ./my_azure.sh

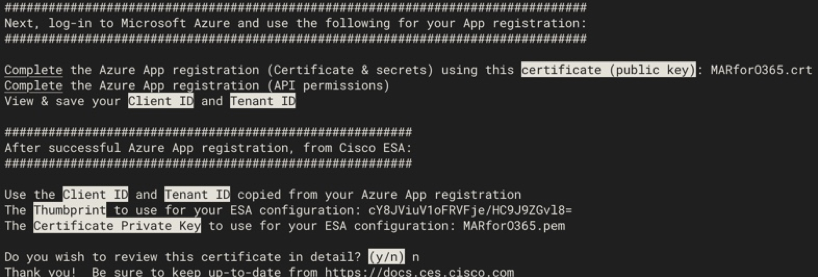

شكل 13: إخراج الشاشة من my_azure.sh

شكل 13: إخراج الشاشة من my_azure.sh

كما ترى في الشكل 2، يقوم البرنامج النصي بإنشاء واستدعاء الشهادة العامة (ملف CER) المطلوبة لتسجيل تطبيق Azure. النص أيضا يدعوبصمة الإبهامومفتاح الشهادة الخاص (ملف PEM)أنت ستستعمل في ال يشكل cisco يأمن بريد إلكتروني قسم.

لديك القيم اللازمة لتسجيل التطبيق الخاص بنا في Microsoft Azure!

[تخطي القسم التالي! يرجى المتابعة إلى "تسجيل تطبيق Azure للاستخدام مع بريد Cisco الإلكتروني الآمن"]

الشهادة: Windows (إستخدام PowerShell)

بالنسبة للمسؤولين الذين يستخدمون Windows، ستحتاج إلى إستخدام تطبيق أو امتلاك المعرفة لإنشاء شهادة موقعة ذاتيا. يتم إستخدام هذه الشهادة لإنشاء تطبيق Microsoft Azure واتصال API المقترن.

| القيم المطلوب إنشاؤها: |

| ● بصمة الإبهام ● الشهادة العامة (ملف CRT) ● مفتاح خاص (ملف PEM) |

يستخدم مثالنا لهذا المستند لإنشاء شهادة موقعة ذاتيا XCA (https://hohnstaedt.de/xca/،https://sourceforge.net/projects/xca/).

ملاحظة: يمكن تنزيل XCA ل Mac أو Linux أو Windows.

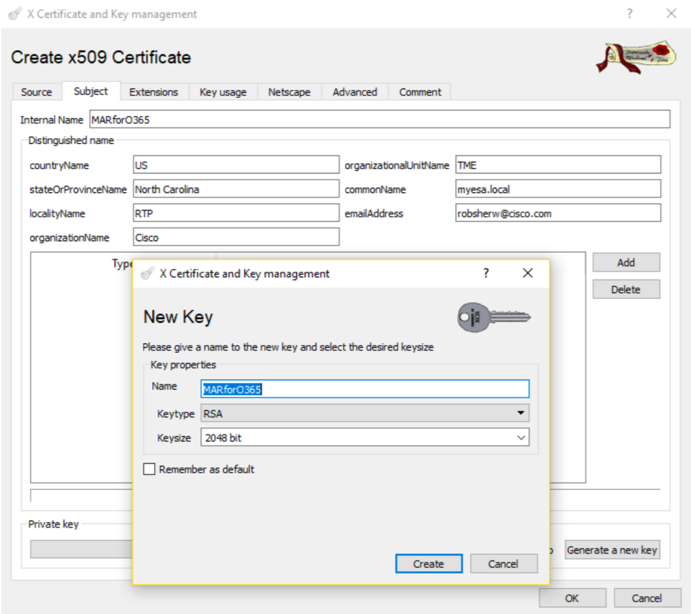

| 1. إنشاء قاعدة بيانات للشهادة والمفاتيح الخاصة بك: أ. تحديد ملف من شريط الأدوات ب. تحديد قاعدة بيانات جديدة ج. إنشاء كلمة مرور لقاعدة البيانات (سوف تحتاج إليها في خطوات لاحقة، فتذكر ذلك!) 2. انقر فوق علامة التبويب شهادات، ثم انقر فوق شهادة جديدة |

|

| 3. انقر فوق علامة التبويب "موضوع" وقم بتعبئة ما يلي: أ. الاسم الداخلي ب. اسم البلد ج. stateOrProvinceName د. اسم الموقع هـ. اسم المؤسسة و. اسم الوحدة التنظيمية (OU) ز. اسم شائع (CN) ح. عنوان البريد الإلكتروني 4. انقر فوق إنشاء مفتاح جديد 5. عند المنبثق، تحقق من المعلومات المتوفرة (التغيير حسب الرغبة): أ. الاسم ب. نوع المفتاح: RSA ج. حجم المفتاح: 2048 بت د. انقر فوق إنشاء هـ. التعرف على العنصر المنبثق "تم إنشاء مفتاح RSA الخاص 'name' بنجاح" بالنقر فوق موافق |

شكل 14: إستخدام XCA (الخطوات 3-5) شكل 14: إستخدام XCA (الخطوات 3-5) |

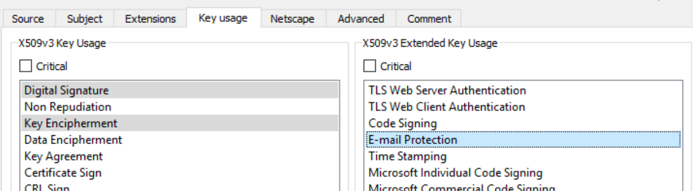

| 6. انقر فوق علامة التبويب إستخدام المفاتيح وحدد ما يلي: أ. إستخدام مفتاح X509v3 تحت: التوقيع الرقمي، تشفير المفاتيح ب. إستخدام مفتاح X509v3 الموسع: حماية البريد الإلكتروني |

شكل 15: إستخدام XCA (الخطوة 6) شكل 15: إستخدام XCA (الخطوة 6) |

| 7. انقر على موافق لتطبيق التغييرات على شهادتك 8. التعرف على الشهادة الاسم" المنبثقة التي تم إنشاؤها بنجاح بالنقر فوق موافق |

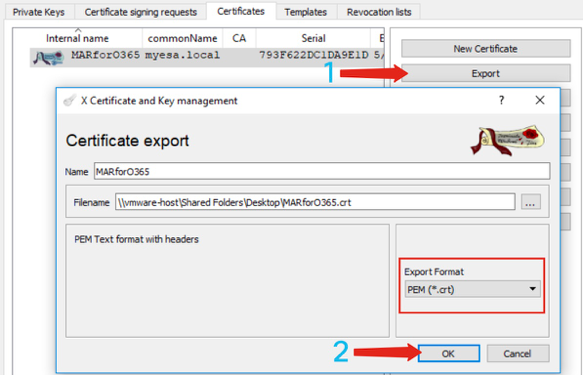

بعد ذلك، ستحتاج إلى تصدير كل من الشهادة العامة (ملف CER) ومفتاح الشهادة الخاص (ملف PEM) للاستخدام في أوامر PowerShell لأعلى، وللاستخدام في تكوين خطوات البريد الإلكتروني الآمن من Cisco:

| 1. انقر فوق الاسم الداخلي للشهادة التي تم إنشاؤها حديثا وقم بإبرازه. 2. انقر فوق تصدير أ. اضبط دليل الحفظ لتسهيل الوصول (التغيير حسب الرغبة) ب. تأكد من تعيين تنسيق التصدير على PEM (.crt) ج. انقر فوق OK |

شكل 16: إستخدام XCA (تصدير CRT) (الخطوات من 1 إلى 2) شكل 16: إستخدام XCA (تصدير CRT) (الخطوات من 1 إلى 2) |

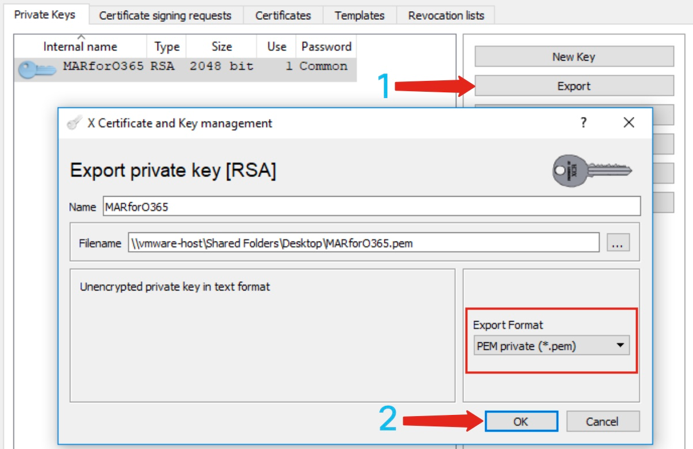

| 3. انقر فوق علامة التبويب المفاتيح الخاصة 4. انقر فوق الاسم الداخلي للشهادة التي تم إنشاؤها حديثا وقم بإبرازه. 5. انقر فوق تصدير أ. اضبط دليل الحفظ لتسهيل الوصول (التغيير حسب الرغبة) ب. تأكد من تعيين تنسيق التصدير على PEM الخاص (.pem) ج. انقر فوق OK 6. إنهاء XCA وإغلاقه |

شكل 17: إستخدام XCA (تصدير PEM) (الخطوات 3-5) شكل 17: إستخدام XCA (تصدير PEM) (الخطوات 3-5) |

أخيرا، ستأخذ شهادتك التي تم إنشاؤها وتستخرج بصمة الإبهام، والتي تكون مطلوبة لتكوين بريد Cisco الإلكتروني الآمن.

- باستخدام Windows PowerShell، قم بتشغيل ما يلي:

$cer = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2

$cer.Import("c:\Users\joe\Desktop\myCert.crt")

$bin = $cer.GetRawCertData()

$base64Value = [System.Convert]::ToBase64String($bin)

$bin = $cer.GetCertHash()

$base64Thumbprint = [System.Convert]::ToBase64String($bin)

$keyid = [System.Guid]::NewGuid().ToString()[Note: “c:\Users\joe\Desktop...” is the location on your PC where your CRT file is saved.]

- للحصول على قيم للخطوات التالية، احفظ إلى ملف أو نسخت إلى الحافظة الخاصة بك:

$base64Thumbprint | Out-File c:\Users\joe\Desktop\base64Thumbprint.txt

$base64Thumbprint

ملاحظة: "ج:\Users\joe\Desktop..." هو الموقع الموجود على الكمبيوتر الذي تقوم فيه بحفظ الإخراج.

يجب أن يكون الإخراج المتوقع عند تشغيل الأمر PowerShell مماثلا لما يلي:

PS C:\Users\joe\Desktop> $base64Thumbprint

75fA1XJEJ4I1ZVFOB2xqkoCIh94=

كما ترى، يقوم الأمر PowerShell باستدعاء Base64Thumbprint، وهي بصمة الإبهام المطلوبة لتكوين عبارة البريد الإلكتروني الآمن من Cisco.

لقد أكملت أيضا إنشاء الشهادة العامة (ملف CER) المطلوبة لتسجيل تطبيق Azure. وقد قمت بإنشاء مفتاح الشهادة الخاص (ملف PEM)وستستخدم في قسم تكوين البريد الإلكتروني الآمن من Cisco.

لديك القيم المطلوبة لتسجيل التطبيق في Microsoft Azure!

[الرجاء المتابعة إلى "تسجيل تطبيق Azure للاستخدام مع بريد Cisco الإلكتروني الآمن"]

الملحق ب

ملاحظة: لا يكون هذا مطلوبا إلا إذا كنت تقوم بتشغيل AsyncOS 11.x أو 12.x للبريد الإلكتروني على البوابة الخاصة بك.

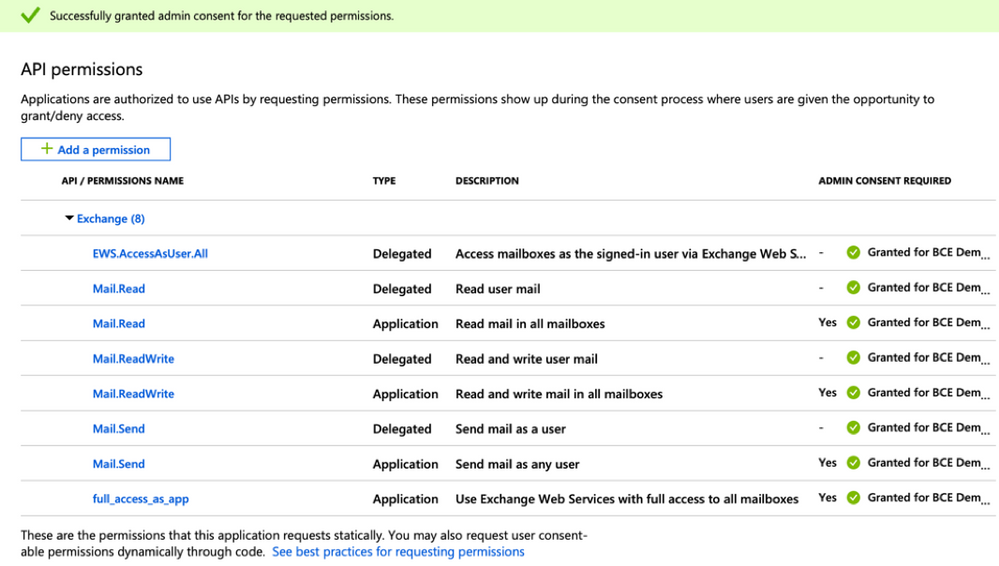

أذونات واجهة برمجة التطبيقات (AsyncOS 11.x، 12.x)

في جزء التطبيق، في خيارات الإدارة...

- تحديد أذونات واجهة برمجة التطبيقات

- انقر فوق + إضافة إذن

- قم بالتمرير لأسفل إلى واجهات برمجة التطبيقات القديمة المدعومة وحدد Exchange

- حدد الأذونات التالية على الأذونات المفوضة:

- EWS > "EWS.AccessAsUser.All" (قم بالوصول إلى علب البريد كمستخدم تم تسجيل دخوله عبر Exchange Web Services)

- بريد > "بريد.قراءة" (قراءة بريد المستخدم)

- البريد > "Mail.ReadWrite" (بريد المستخدم للقراءة والكتابة)

- البريد > "Mail.Send" (إرسال البريد كمستخدم)

- التمرير إلى أعلى اللوحة...

- حدد الأذونات التالية على أذونات التطبيق:

- "full_access_as_app" (إستخدام Exchange Web Services مع الوصول الكامل إلى كافة علب البريد)

- بريد > "بريد.قراءة" (قراءة بريد المستخدم)

- البريد > "Mail.ReadWrite" (بريد المستخدم للقراءة والكتابة)

- البريد > "Mail.Send" (إرسال البريد كمستخدم)

- اختياري: سترى أن Microsoft Graph ممكنة بشكل افتراضي لأذونات "User.Read"؛ يمكنك ترك هذا كتكوين أو النقر فوق قراءة والنقر فوق إزالة الإذن لإزالة هذا من أذونات واجهة برمجة التطبيقات (API) المقترنة بتطبيقك.

- انقر فوق إضافة أذون (أو تحديث الأذونات، إذا كان Microsoft Graph مدرجا بالفعل)

- أخيرا، انقر فوق منح موافقة المسؤول ل... للتأكد من أن الأذونات الجديدة الخاصة بك مطبقة على التطبيق

- سيكون هناك إطار منبثق يسأل:

"هل تريد منح الموافقة على الأذونات المطلوبة لكافة الحسابات الموجودة في <Azure Name>؟ سيؤدي هذا إلى تحديث أي سجلات موافقة مسؤول موجودة على هذا التطبيق لمطابقة ما هو مدرج أدناه."

انقر نعم

عند هذه النقطة، يجب أن ترى رسالة نجاح خضراء وعرض العمود "موافقة المسؤول مطلوبة" تم منحه، مشابهة لما هو موضح:

شكل 18: تسجيل تطبيق Microsoft Azure (أذونات API مطلوبة)

شكل 18: تسجيل تطبيق Microsoft Azure (أذونات API مطلوبة)

[الرجاء المتابعة إلى "تسجيل تطبيق Azure للاستخدام مع بريد Cisco الإلكتروني الآمن"]

معلومات ذات صلة

- أجهزة أمان البريد الإلكتروني Cisco Email Security Appliance - دعم المنتج

- جهاز Cisco Email Security Appliance - ملاحظات الإصدار

- جهاز أمان البريد الإلكتروني من Cisco - دليل المستخدم النهائي

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

22-Jun-2022 |

تحديث المقالة مع تفضيل إستخدام سر العميل من w/في Microsoft Azure. |

1.0 |

31-Aug-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Robert SherwinCisco Secure Email Technical Marketing Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات