المقدمة

بدءا من AsyncOS 11.4 ومواصلا مع AsyncOS 12.x لأجهزة إدارة الأمان (SMA)، خضعت واجهة مستخدم الويب (UI) لإعادة التصميم بالإضافة إلى المعالجة الداخلية للبيانات. يتغير تركيز هذه المقالة في إمكانية إستعراض واجهة مستخدم ويب التي أعيد تصميمها حديثا. بتنفيذ تصميم أكثر تقدما من الناحية التقنية، عملت Cisco على تحسين تجربة المستخدم.

تمت المساهمة بواسطة كريس أريلانو، مهندس TAC من Cisco.

المتطلبات الأساسية

ملاحظة: واجهة "الإدارة" هي الواجهة الافتراضية، المقدمة أثناء التكوين الأول على SMA. من الشبكة > واجهات IP، لا تسمح بالحذف. ولهذا السبب، ستكون دائما الواجهة الافتراضية التي سيتم التحقق من الخدمات عليها.

تأكد من أنه قد تم التحقق من العناصر التالية قبل تمكين TrailBlazerconfig:

- تمت ترقية SMA ويقوم بتشغيل AsyncOS الإصدار 12.x (أو الأحدث)

- من الشبكة > واجهات IP، تحتوي واجهة الإدارة على إدارة الجهاز > HTTPS ممكن

- يجب فتح إدارة الجهاز > منفذ HTTPS على جدار الحماية

- من الشبكة > واجهات IP، تحتوي واجهة الإدارة على واجهة برمجة تطبيقات AsyncOS > HTTP وAsyncOS > HTTPS تم تمكين كليهما.

- يجب فتح منافذ AsyncOS API > HTTP وAsyncOS API > HTTPS على جدار الحماية

- يجب فتح المنفذ "Trailblazer" من خلال جدار الحماية

- تأكد من إمكانية حل DNS لواجهة الإدارة "اسم المضيف"

- على سبيل المثال، ترجع nslookup sma.hostname عنوان IP

- تأكد من أن DNS يمكنه حل اسم المضيف/URL الذي تم تكوينه للوصول إلى عزل البريد العشوائي هذه هي الواجهة الافتراضية ل عزل البريد العشوائي

لماذا

تمت إعادة تنفيذ واجهة المستخدم الرسومية (GUI) ل 12.x الجيل التالي من SMA (NGSMA) كتطبيق من صفحة واحدة (SPA) يتم تنزيله على العميل (IE، Chrome، Firefox) لتحسين تجربة المستخدم. تتصل SPA بالخوادم الداخلية المتعددة الخاصة ب SMA، حيث يقوم كل منها بتنفيذ خدمة مختلفة.

تتسبب قيود CORS (مشاركة الموارد عبر الأصل) داخل اتصال SPA ب SMA في ظهور بعض العقبات أمام الاتصال بين الوحدات المتعددة.

يمكن الوصول إلى الخوادم الداخلية من خلال منافذ TCP المرقمة المختلفة عبر NGSMA. يتطلب كل منفذ TCP موافقة شهادة منفصلة للاتصال بالعميل. تمثل القدرة غير الكافية على الاتصال بخوادم NGSMA الداخلية مشكلة.

التأثير

الجيل التالي من واجهات الويب بما في ذلك "/euq-login" و"ng-login".

تقرير تكامل إستجابة تهديدات الحماية المتقدمة (CTR) من Cisco (AMP).

الحل

يتطلب المثال البسيط لمنافذ TCP التي تمثل الوحدات النمطية المختلفة قبول الشهادة لكل منفذ. في حالة عدم وجود شهادة موقعة موثوق بها على SMA، فإنه يلزم وجود العديد من حالات قبول الشهادة حيث يقوم المستعرض بتهيئة اتصال شفاف بالوحدات النمطية. إلى مستخدم قد لا يفهم الحاجة إلى منافذ TCP 6443 و 443 و 4431، قد تتسبب التجربة في التشويش.

ولتجاوز هذه التحديات، قامت Cisco بتطبيق Nginx لأداء وظيفة وكيل بين العميل (عميل المستعرض) والخوادم (الخدمات التي يمكن الوصول إليها عبر منافذ معينة). NGINX (الذي يتم تنميطه على أنه NGINX أو NGINX) هو خادم ويب يمكن إستخدامه أيضا كوكيل عكسي وموازن تحميل ووكيل بريد وذاكرة تخزين مؤقت HTTP.

يؤدي ذلك إلى تكثيف الاتصال بمسار اتصال واحد وقبول الشهادة.

قامت Cisco بتسمية الأمر CLI لتمكين هذه الوظائف كإعداد مسار-Zerconfig.

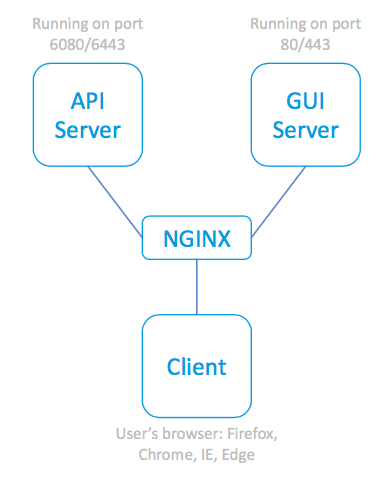

يعرض الرسم التوضيحي الأول مثالا لخادمين حاليين:

- API Server http:6080 و HTTPS:6443

- GUI Server HTTP:80 و HTTPS:443

تتطلب الموافقة على الاتصال من واجهة المستخدم الرسومية (GUI) إلى واجهة برمجة التطبيقات (API) الحصول على الموافقة والوصول إلى المنفذ.

الخوادم SPA والخوادم المرتبطة

الخوادم SPA والخوادم المرتبطة

أما الشكل التالي فيتضمن وكيل Nginx أمام عمليتي واجهة برمجة التطبيقات (API) وواجهة المستخدم الرسومية (GUI) - مما يزيل المخاوف من الاتصالات المحدودة.

SPA، إستخدام وكيل NGINX للوصول إلى الخوادم المقترنة

SPA، إستخدام وكيل NGINX للوصول إلى الخوادم المقترنة

أمثلة سطر الأوامر

المساعدة الكاملة:

sma.local> help trailblazerconfig

trailblazerconfig

Configure and check the trailblazer.

(Please make sure existing UI is functioning on https)

trailblazerconfig enable <https_port> <http_port>

trailblazerconfig disable

trailblazerconfig status

Sub-commands:

enable - Runs the trailblazer either on

default ports (https_port: 4431 and http_port: 801)

or optionally specified https_port and http_port

disable - Disable the trailblazer

status - Check the status of trailblazer

Options:

https_port - HTTPS port number, Optional

http_port - HTTP port number, Optional

التحقق من الحالة:

sma.local> trailblazerconfig status

trailblazer is not running

تمكين:

sma.local> trailblazerconfig enable

trailblazer is enabled.

To access the Next Generation web interface, use the port 4431 for HTTPS.

بعد التمكين، تحقق من الحالة:

sma.local> trailblazerconfig status

trailblazer is running with https on port 4431.

صياغة تسمية العينة

يتضمن الوصول إلى ويب الذي تم تمكينه ل TrailBlazer منفذ TrailBlazer داخل عنوان URL:

- ستظهر بوابة إدارة NGSMA على النحو التالي: https://hostname:4431/ng-login

- سوف تظهر بوابة NGSMA الخاصة بالحجر الصحي للمستخدم النهائي (أو ISQ) كما يلي: https://hostname:4431/euq-login

استكشاف الأخطاء وإصلاحها

تركز بعض عمليات التنفيذ على الواجهة الثانوية لإعلامات البريد العشوائي. إذا لم تكن واجهة الإدارة "hostname" قابلة للحل في DNS (على سبيل المثال، nslookup hostname)، فسيفشل TrailBlazer في التهيئة.

يتمثل أحد الإجراءات لتأكيد الخدمة واستعادتها على الفور في إضافة اسم مضيف قابل للحل إلى واجهة الإدارة. (ثم قم بإنشاء سجل A لحل اسم المضيف المعين بشكل صحيح.)

تمنع قيود الأمان من جانب المستخدم الوصول من بيئة المستخدم إلى منفذ TCP SMA 4431:

- قم بإجراء إختبار للتأكد من توفر المنفذ للمستعرض

- دخلت المضيف إسم ومنفذ ك:

https://hostname:4431

| منفذ TCP رقم 443 غير مفتوح |

فتح منفذ TCP رقم 4431 وقبول الشهادة |

- IE11: يتعذر عرض هذه الصفحة

- لا يمكن الوصول إلى هذا الموقع. رفض الاتصال

- Firefox: غير قادر على الاتصال

|

- IE: HTTP 406

- Chrome:{"خطأ": {"رسالة": "غير مصرح به."، "code": "401"، "الشرح": "401 = لا يوجد إذن — انظر مخططات التفويض."}}

- Firefox: مطالبة الشهادة (قبول). Firefox: قبول شهادة النشر > "غير مصرح به" 401

|

صياغة عنوان URL الصحيحة:

- لن تستخدم الأنظمة التي تم تمكين ميزة عدم التنقل بها المنفذ 4431 في الاسم:

https://hostname/ng-login

-أو- https://hostname/euq-login

- أنظمة TrailBlazer الممكنة ستتضمن رقم المنفذ 4431 في الاسم:

https://hostname:4431/ng-login

-أو- https://hostname:4431/euq-login