المقدمة

يصف هذا المستند خطوات التكوين لدمج Microsoft 365 مع بريد Cisco الإلكتروني الآمن لتوصيل البريد الإلكتروني الوارد والصادر.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Secure Email Gateway (عبّارة البريد الإلكتروني الآمن من Cisco) أو العبّارة السحابية

- وصول واجهة سطر الأوامر (CLI) إلى بيئة عبارة عبارة عبارة البريد الإلكتروني الآمن من Cisco الخاصة بك:

Cisco Secure Email Cloud Gateway > الوصول إلى واجهة سطر الأوامر (CLI)

- Microsoft 365

- البرتوكول البسيط لنقل رسائل البريد (SMTP)

- خادم اسم المجال أو نظام اسم المجال (DNS)

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن إستخدام هذا المستند إما للبوابات المحلية أو لبوابات السحابة من Cisco.

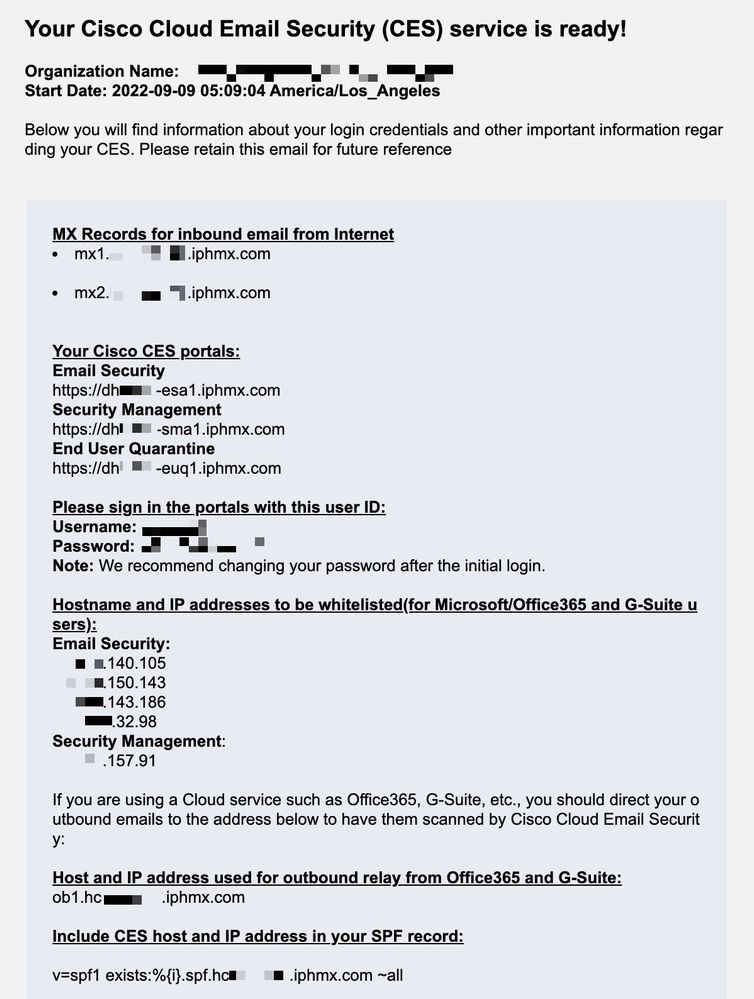

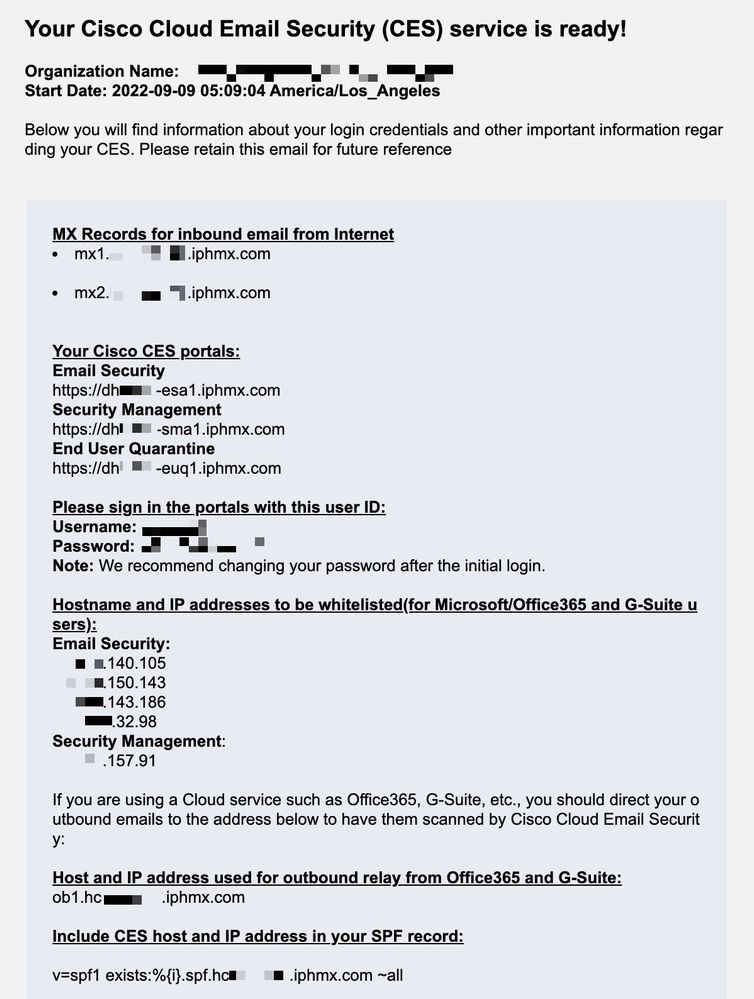

إذا كنت مسؤول بريد إلكتروني آمن من Cisco، فإن رسالة الترحيب الخاصة بك تتضمن عناوين IP لبوابة السحابة الخاصة بك ومعلومات أخرى ذات صلة. بالإضافة إلى الخطاب الذي تراه هنا، يتم إرسال بريد إلكتروني مشفر إليك يوفر لك تفاصيل إضافية حول عدد بوابات السحابة (المعروفة أيضا باسم ESA) والبريد الإلكتروني للسحابة ومدير الويب (المعروف أيضا باسم SMA) الموفرة لتخصيصك. إذا لم تكن قد تلقيت أو لم يكن لديك نسخة من الخطاب، اتصلces-activations@cisco.comبمعلومات جهة الاتصال الخاصة بك واسم المجال تحت الخدمة.

يحتوي كل عميل على عناوين IP مخصصة. يمكنك استخدام عناوين IP أو أسماء الأجهزة المضيفة في تكوين Microsoft 365.

ملاحظة: يوصى بشدة بإجراء إختبار قبل أي قطع بريد إنتاج مخطط لأن عمليات التكوين تستغرق وقتا لإجراء النسخ المتماثل في وحدة تحكم Microsoft 365 Exchange. على أقل تقدير، اسمح بساعة واحدة لتدخل كافة التغييرات حيز التنفيذ.

ملاحظة: تكون عناوين IP في التقاط الشاشة متناسبة مع عدد بوابات السحابة المزودة للتوزيع الخاص بك. على سبيل المثال، xxx.yy.140.105 هو عنوان IP للواجهة Data 1 للعبارة 1، xxx.yy.150.1143 وهو عنوان IP للواجهة Data 1 للعبارة 2. عنوان IP للواجهة Data 2 للعبارة 1 هو xxx.yy.143.186 ، وعنوان IP للواجهة Data 2 للعبارة 2 هو xxx.yy.32.98. إن لا يتضمن خطاب الترحيب الخاص بك معلومات ل Data 2 (خارج قارن IPs)، اتصل ب cisco TAC أن يحصل المعطيات 2 قارن أضفت إلى تخصيصك.

تكوين Microsoft 365 باستخدام البريد الإلكتروني الآمن

تكوين البريد الإلكتروني الوارد في Microsoft 365 من Cisco Secure Email

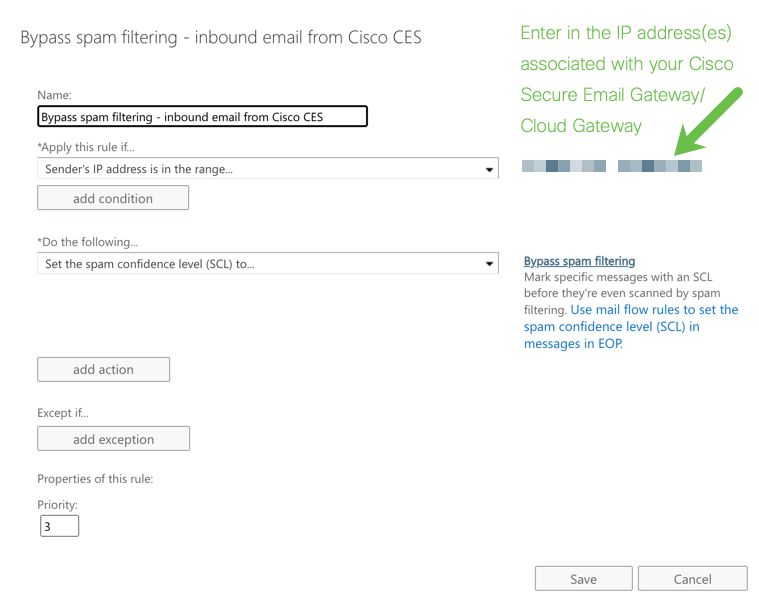

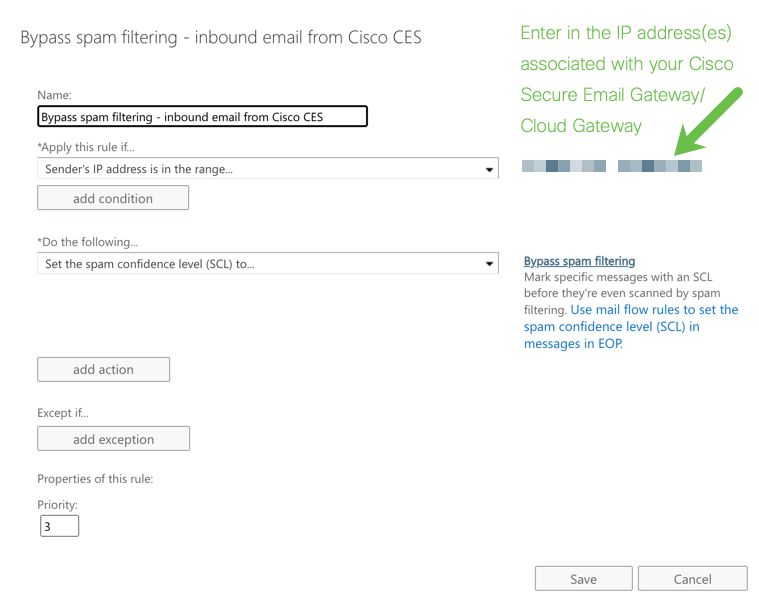

تجاوز قاعدة تصفية البريد الإلكتروني العشوائي

- تسجيل الدخول إلى مركز إدارة Microsoft 365

- في قائمة اليد اليسرى، قم بالتمدد

Admin Centers.

- انقر

Exchange.

- من قائمة اليد اليسرى، انتقل إلى

Mail flow > Rules.

- انقر

[+] لإنشاء قاعدة جديدة.

- أختر

Bypass spam filtering... من القائمة المنسدلة.

- أدخل اسما للقاعدة الجديدة الخاصة بك:

Bypass spam filtering - inbound email from Cisco CES.

- ل *تطبيق هذه القاعدة إذا..، أختر

The sender - IP address is in any of these ranges or exactly matches.

- بالنسبة لتحديد نطاقات عناوين IP المنبثقة، أضف عناوين IP الواردة في خطاب الترحيب عبر البريد الإلكتروني الآمن من Cisco.

- انقر

OK.

- ل *القيام بما يلي...، تم تحديد القاعدة الجديدة مسبقا:

Set the spam confidence level (SCL) to... - Bypass spam filtering.

- انقر

Save.

مثال عن كيف تبدو قاعدتك:

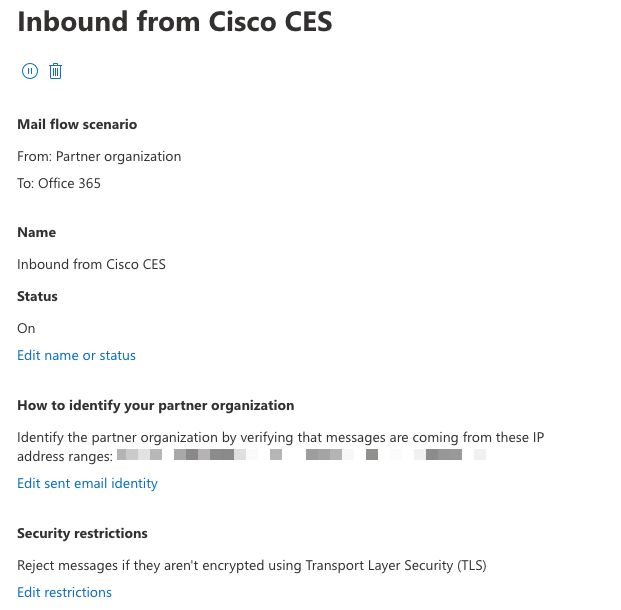

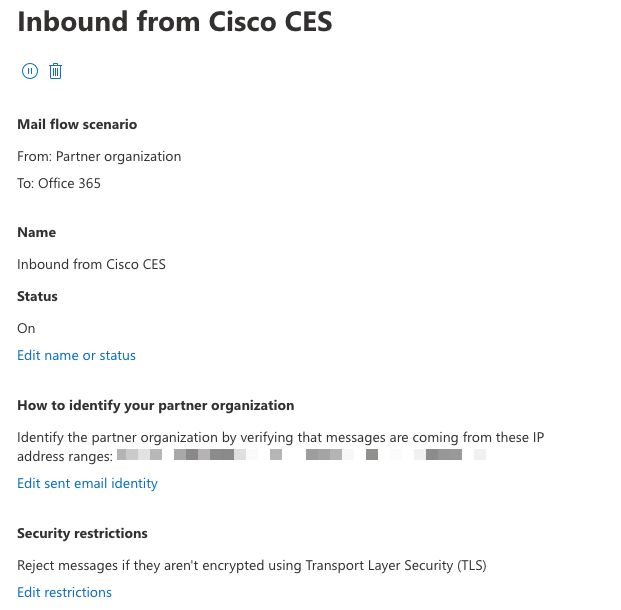

استقبال الموصِل

- البقاء في مركز إدارة Exchange.

- من قائمة اليد اليسرى، انتقل إلى

Mail flow > Connectors.

- انقر

[+] لإنشاء موصل جديد.

- في الإطار المنبثق لتحديد سيناريو تدفق البريد الخاص بك، أختر:

- من:

Partner organization

- إلى:

Office365

- انقر

Next.

- أدخل اسما للموصل الجديد:

Inbound from Cisco CES.

- أدخِل وصفًا، إذا كنتَ ترغب في ذلك.

- انقر

Next.

- انقر

Use the sender's IP address.

- انقر

Next.

- انقر

[+] وأدخل عناوين IP المشار إليها في خطاب ترحيب البريد الإلكتروني الآمن من Cisco.

- انقر

Next.

- اختَر

Reject email messages if they aren't sent over Transport Layer Security (TLS).

- انقر

Next.

- انقر

Save.

مثال على شكل تكوين الموصل الخاص بك:

تكوين البريد من Cisco Secure Email إلى Microsoft 365

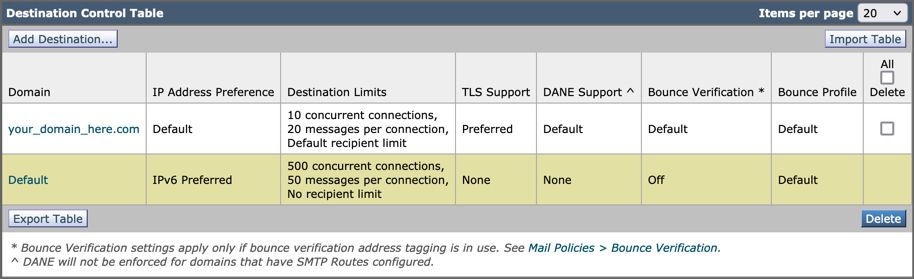

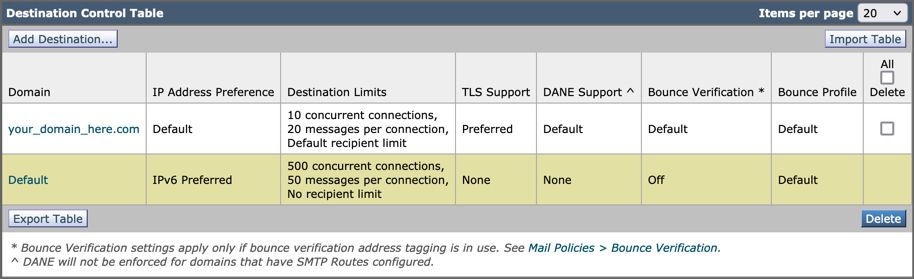

عناصر التحكم في الوجهة

فرض تقييد ذاتي على مجال تسليم في عناصر تحكم الوجهة. بالطبع، يمكنك إزالة الأعطال في وقت لاحق، ولكن هذه هي عناوين IP جديدة إلى Microsoft 365، ولا تريد أي تقييد من قبل Microsoft بسبب سمعتها غير المعروفة.

- سجل الدخول إلى البوابة الخاصة بك.

- انتقل إلى

Mail Policies > Destination Controls.

- انقر

Add Destination.

- الاستخدام:

- الوجهة: أدخِل اسم المجال الخاص بك

- الاتصالات المتزامنة:

10

- الحد الأقصى للرسائل لكل اتصال:

20

- دعم TLS:

Preferred

- انقر

Submit.

- انقر

Commit Changes في اليد العليا اليمنى لواجهة المستخدم (UI) لحفظ تغييرات التكوين الخاصة بك.

مثال على كيف يبدو جدول التحكم في الوجهة الخاص بك:

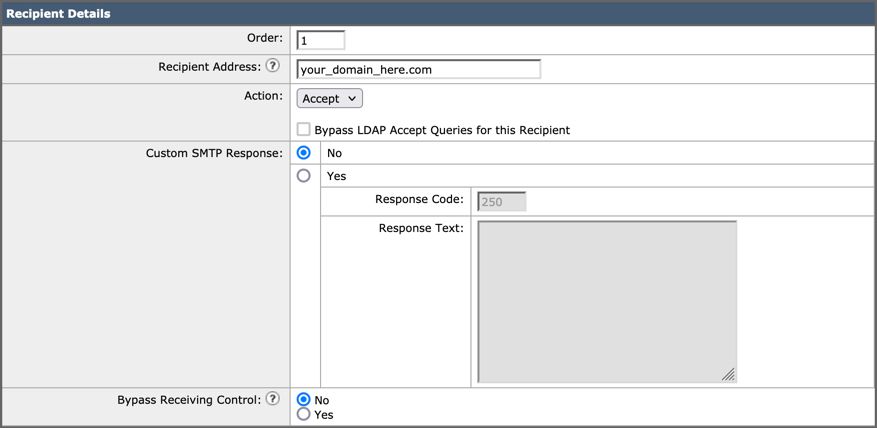

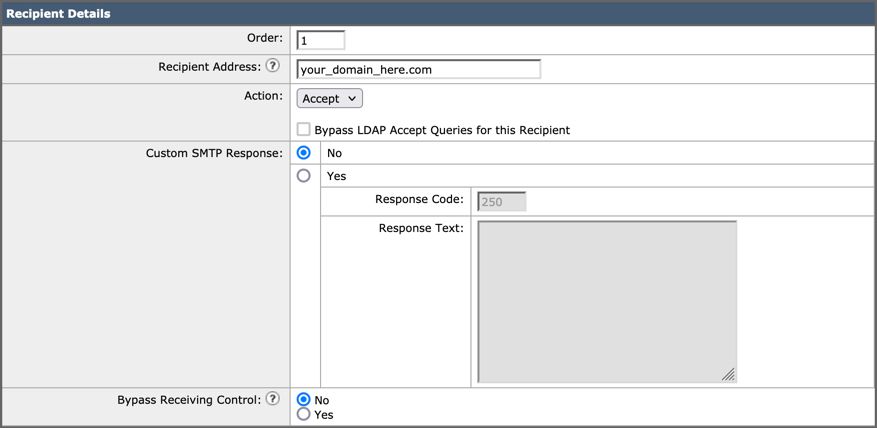

جدول وصول المستلمين

بعد ذلك، قم بتعيين جدول وصول المستلمين (RAT) لقبول البريد لمجالاتك:

- انتقل إلى

Mail Policies > Recipient Access Table (RAT). ملاحظة: تأكد من أن وحدة الإصغاء خاصة ب Incoming Listener أو IncomingMail أو MailFlow، استنادا إلى الاسم الفعلي لمستمع الخاص بك لتدفق البريد الأساسي الخاص بك.

- انقر

Add Recipient.

- أضف مجالاتك في حقل عنوان المستلم.

- أختر الإجراء الافتراضي ل

Accept.

- انقر

Submit.

- انقر

Commit Changes في اليد العليا اليمنى من واجهة المستخدم لحفظ تغييرات التكوين.

مثال عن كيفية ظهور إدخال الجرذان:

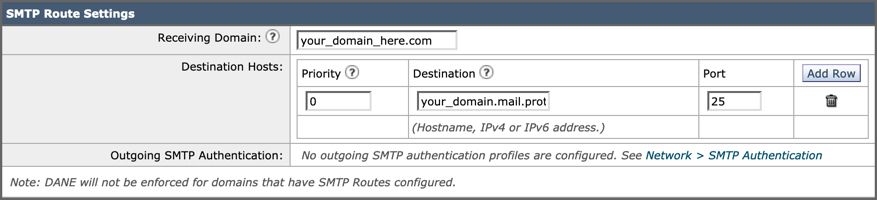

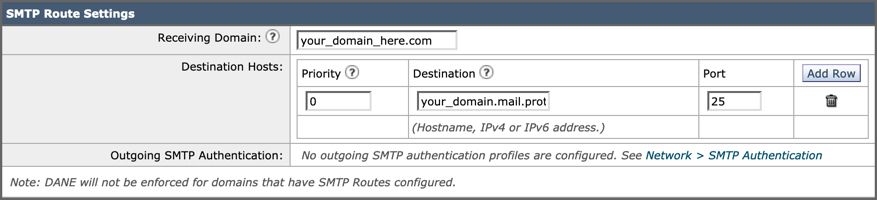

مسارات SMTP

تعيين مسار SMTP لتسليم البريد الإلكتروني من Cisco عبر البريد الإلكتروني الآمن إلى مجال Microsoft 365 لديك:

- انتقل إلى

Network > SMTP Routes.

- انقر

Add Route...

- مجال الاستلام: أدخِل اسم المجال الخاص بك.

- الأجهزة المضيفة للوجهة: أضِف سجل Microsoft 365 MX الأصلي الخاص بك.

- انقر

Submit.

- انقر

Commit Changes في اليد العليا اليمنى من واجهة المستخدم لحفظ تغييرات التكوين.

مثال على كيفية ظهور إعدادات مسار SMTP:

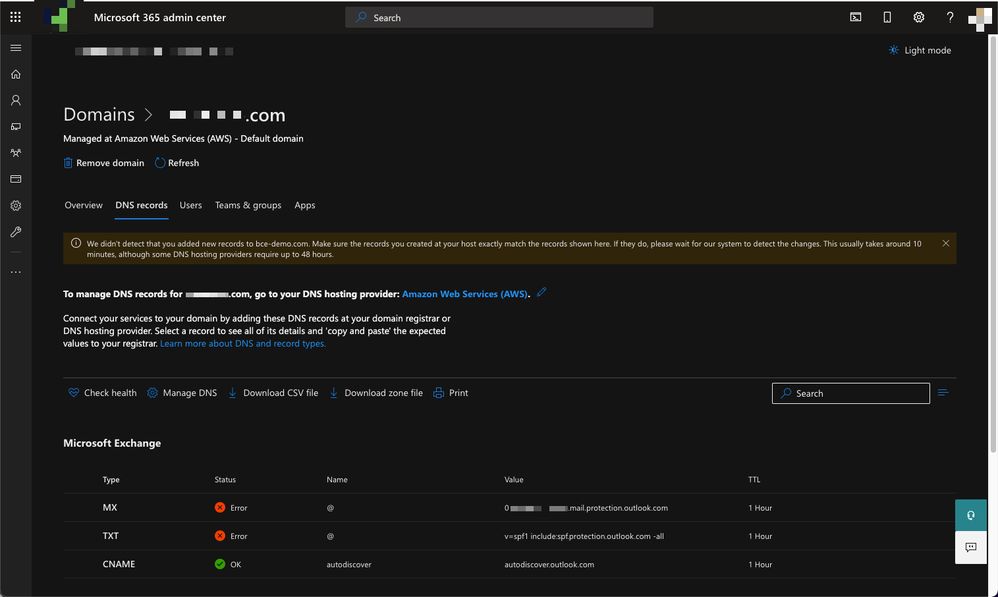

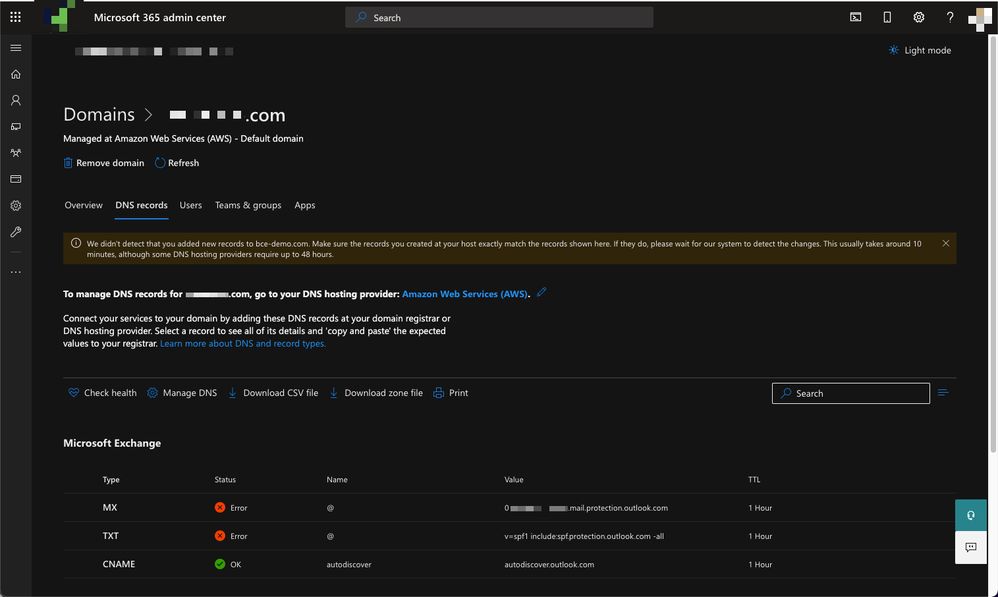

تكوين DNS (سجل MX)

أنت جاهز لقطع المجال من خلال تغيير سجل Mail Exchange (MX). اعمل مع مسؤول DNS لديك لحل سجلات MX إلى عناوين IP لمثيل سحابة البريد الإلكتروني الآمن من Cisco، كما هو موضح في خطاب الترحيب عبر البريد الإلكتروني الآمن من Cisco.

تحقق من التغيير على سجل MX من وحدة تحكم Microsoft 365 أيضا:

- قم بتسجيل الدخول إلى وحدة تحكم مسؤول Microsoft 365.

- انتقل إلى

Home > Settings > Domains.

- أختر اسم المجال الافتراضي.

- انقر

Check Health.

يوفر ذلك سجلات MX الحالية لكيفية قيام Microsoft 365 بالبحث عن سجلات DNS و MX المقترنة بمجالك:

ملاحظة: في هذا المثال، تتم إستضافة DNS وإدارته بواسطة خدمات الويب في Amazon (AWS). كمسؤول، توقع رؤية تحذير إذا كان DNS الخاص بك مستضاف في أي مكان خارج حساب Microsoft 365. يمكنك تجاهل تحذيرات مثل: لم نكشف عن إضافة سجلات جديدة إلى your_domain_here.com. تأكد من أن السجلات التي قمت بإنشائها في مضيفك تتطابق مع تلك المعروضة هنا... تعمل التعليمات بالتفصيل على إعادة تعيين سجلات MX إلى ما تم تكوينه في البداية لإعادة التوجيه إلى حساب Microsoft 365. يؤدي هذا إلى إزالة عبارة البريد الإلكتروني الآمن من Cisco من تدفق حركة المرور الواردة.

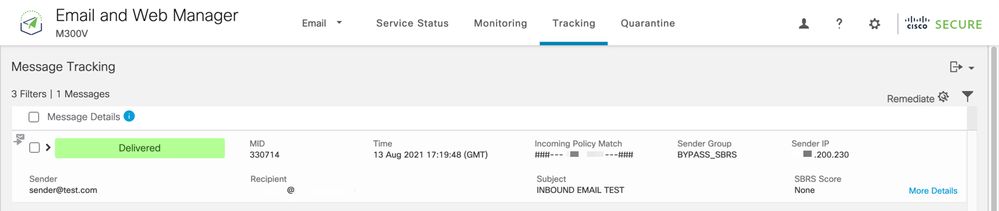

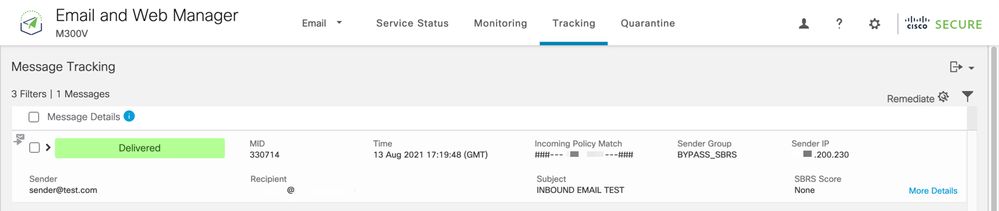

إختبار البريد الإلكتروني الوارد

قم باختبار البريد الوارد إلى عنوان البريد الإلكتروني ل Microsoft 365. بعد ذلك، تحقق للتأكد من وصولها إلى علبة الوارد للبريد الإلكتروني ل Microsoft 365.

تحقق من صحة سجلات البريد في تعقب الرسائل على بريدك الإلكتروني الآمن ومدير الويب من Cisco (المعروف أيضا باسم SMA) الذي تم توفيره مع مثالك.

لرؤية سجلات البريد على SMA الخاص بك:

- سجل الدخول إلى SMA الخاص بك.

- انقر

Tracking.

- أدخل معايير البحث المطلوبة وانقر

Search;وتوقع رؤية مثل هذه النتائج:

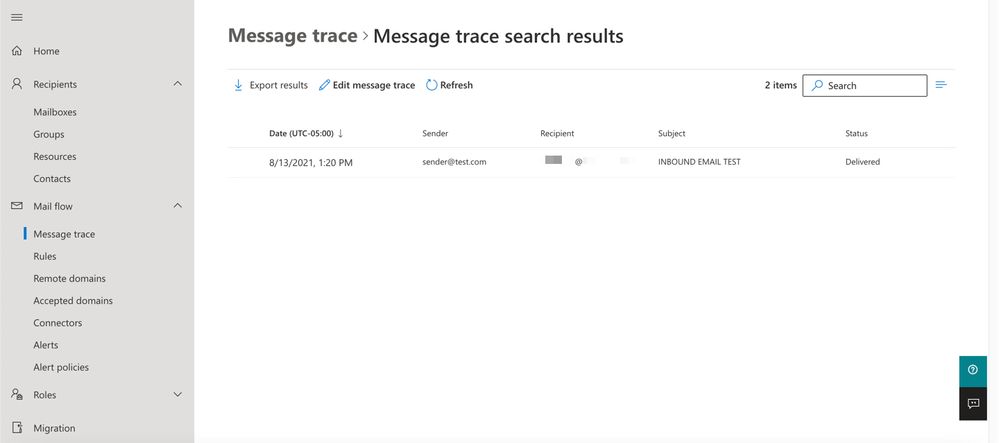

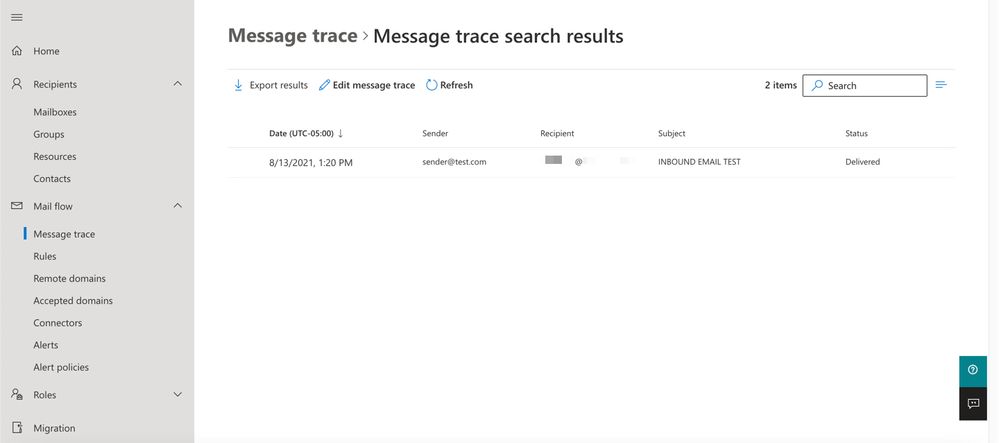

للاطّلاع على سجلات البريد في Microsoft 365:

- قم بتسجيل الدخول إلى مركز إدارة Microsoft 365.

- الأمر Expand

Admin Centers.

- انقر

Exchange.

- انتقل إلى

Mail flow > Message trace.

- توفر Microsoft المعايير الافتراضية للبحث باستخدامها. على سبيل المثال، أختر

Messages received by my primary domain in the last dayلبدء استعلام البحث.

- أدخل معايير البحث المطلوبة للمستلمين وانقر

Search وتوقع رؤية النتائج المماثلة ل:

تكوين البريد الإلكتروني الصادر من Microsoft 365 إلى Cisco Secure Email

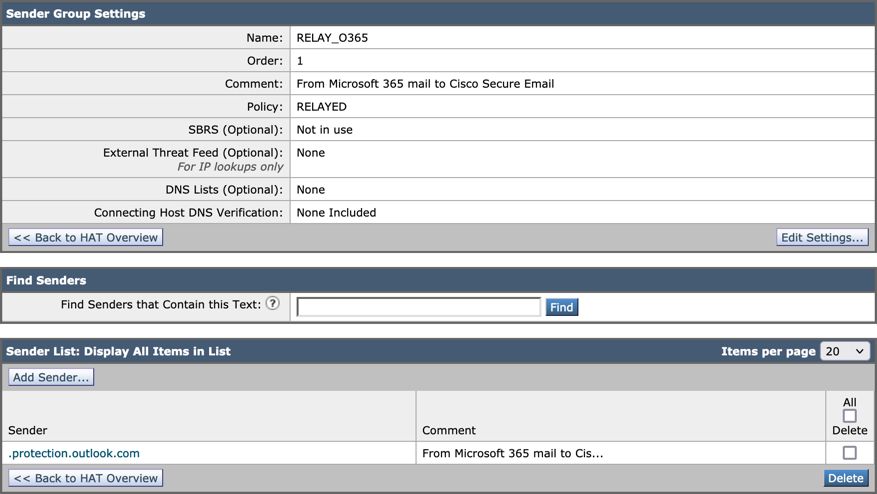

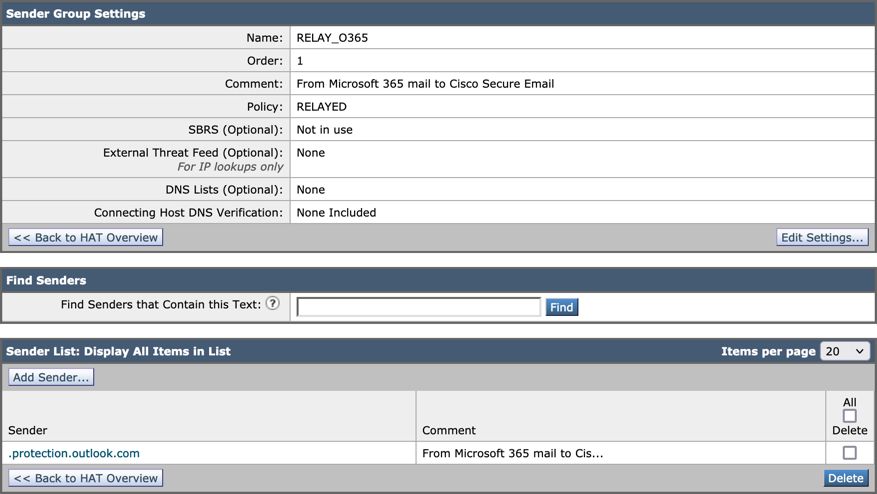

تكوين RELAYLIST على Cisco Secure Email Gateway

ارجع إلى خطاب الترحيب عبر البريد الإلكتروني الآمن من Cisco. بالإضافة إلى ذلك، تم تحديد واجهة ثانوية للرسائل الصادرة عبر البوابة الخاصة بك.

- سجل الدخول إلى البوابة الخاصة بك.

- انتقل إلى

Mail Policies > HAT Overview.

ملاحظة: تأكد من أن وحدة الإصغاء خاصة ب Outgoing Listener أو OutgoingMail أو MailFlow-Ext استنادا إلى الاسم الفعلي الخاص بموزع الإصغاء الخاص بك لتدفق البريد الخارجي/الصادر.

- انقر

Add Sender Group...

- قم بتكوين مجموعة المرسِل على النحو التالي:

- الاسم: RELAY_O365

- التعليق: <<enter a comment if you wish to notate your sender group>>

- السياسة: تم الترحيل

- انقر

Submit and Add Senders.

- المرسل:

.protection.outlook.com

ملاحظة: يعرض الأمر. (النقطة) الموجودة في بداية اسم مجال المرسل مطلوبة.

- انقر

Submit.

- انقر

Commit Changes في اليد العليا اليمنى من واجهة المستخدم لحفظ تغييرات التكوين.

مثال على كيفية ظهور إعدادات مجموعة المرسلين الخاصة بك:

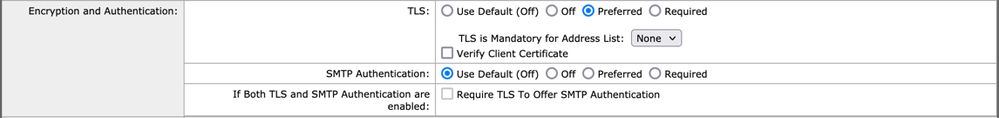

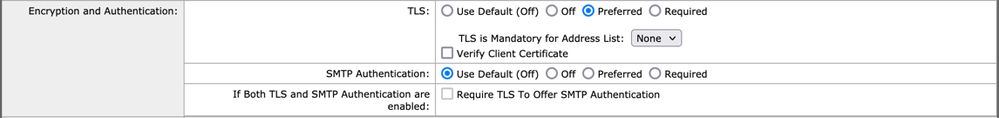

تمكين TLS

- انقر

<

.

- انقر فوق سياسة تدفق البريد المسمى:

RELAYED. - انزلاق لأسفل وانظر في

Security Features المقطع ل Encryption and Authentication. - بالنسبة لـ TLS، اختر:

Preferred. - انقر

Submit. - انقر

Commit Changes في اليد العليا اليمنى من واجهة المستخدم لحفظ تغييرات التكوين.

مثال على كيفية ظهور تكوين نهج تدفق البريد:

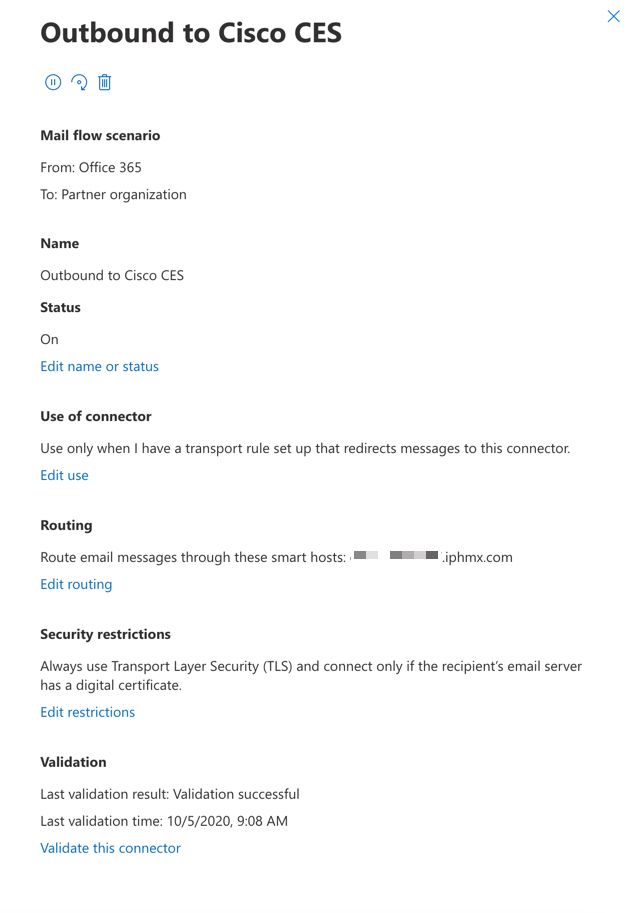

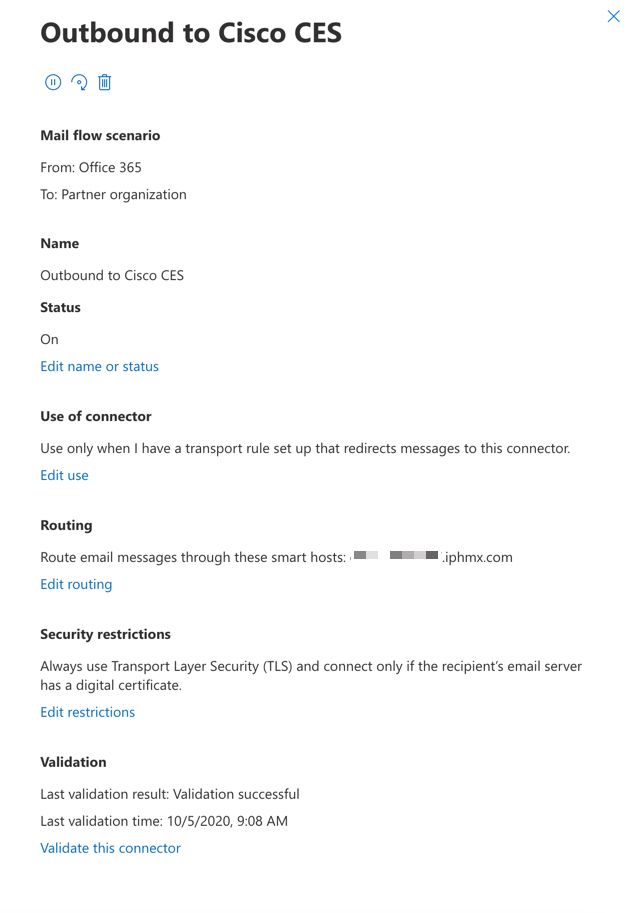

تكوين البريد من Microsoft 365 إلى CES

- قم بتسجيل الدخول إلى مركز إدارة Microsoft 365.

- الأمر Expand

Admin Centers. - انقر

Exchange. - انتقل إلى

Mail flow > Connectors. - انقر

[+] لإنشاء موصل جديد. - في الإطار المنبثق لتحديد سيناريو تدفق البريد الخاص بك، أختر:

- من:

Office365

- إلى:

Partner organization

- انقر

Next. - أدخل اسما للموصل الجديد:

Outbound to Cisco CES. - أدخِل وصفًا، إذا كنتَ ترغب في ذلك.

- انقر

Next. - متى تريد إستخدام هذا الموصل؟:

- اختَر:

Only when I have a transport rule set up that redirects messages to this connector.

- انقر

Next.

- انقر

Route email through these smart hosts. - انقر فوق

[+] وأدخل عناوين IP الصادرة أو أسماء المضيف المتوفرة في رسالة ترحيب CES. - انقر

Save. - انقر

Next. - لمعرفة كيفية اتصال Office 365 بخادم البريد الإلكتروني الخاص بالمؤسسة الشريكة؟

- اختَر:

Always use TLS to secure the connection (recommended).

- اختَر

Any digital certificate, including self-signed certificates.

- انقر

Next.

- تم تقديم شاشة التأكيد لك.

- انقر

Next. - أستخدم

[+] لإدخال عنوان بريد إلكتروني صالح وانقر فوق OK. - انقر

Validate واسمح بتشغيل التحقق من الصحة. - بمجرد الاكتمال، انقر فوق

- انقر

Save.

مثال على شكل الموصل الصادر:

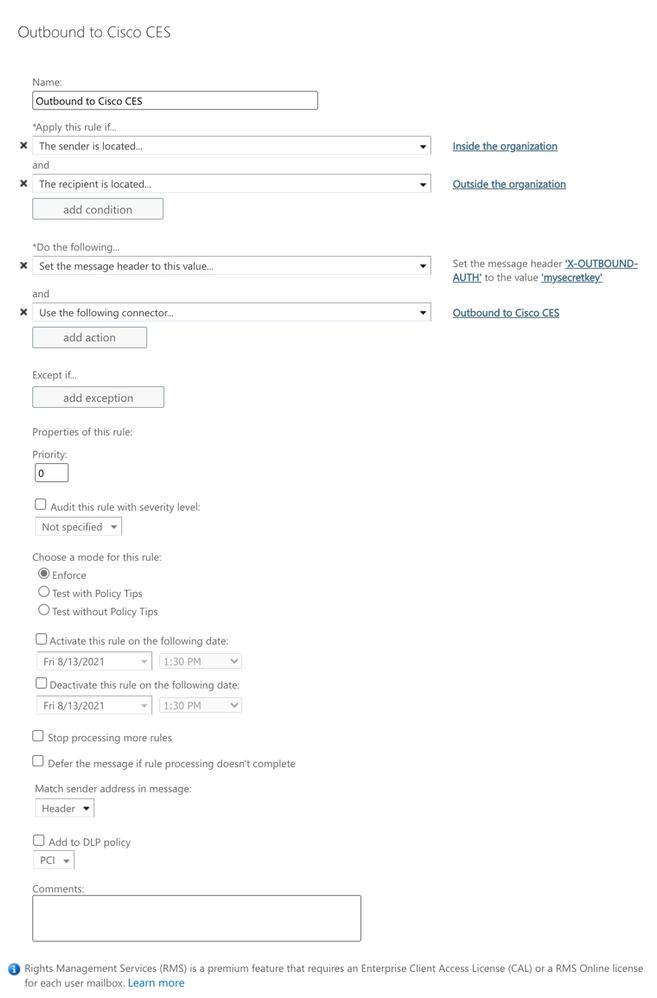

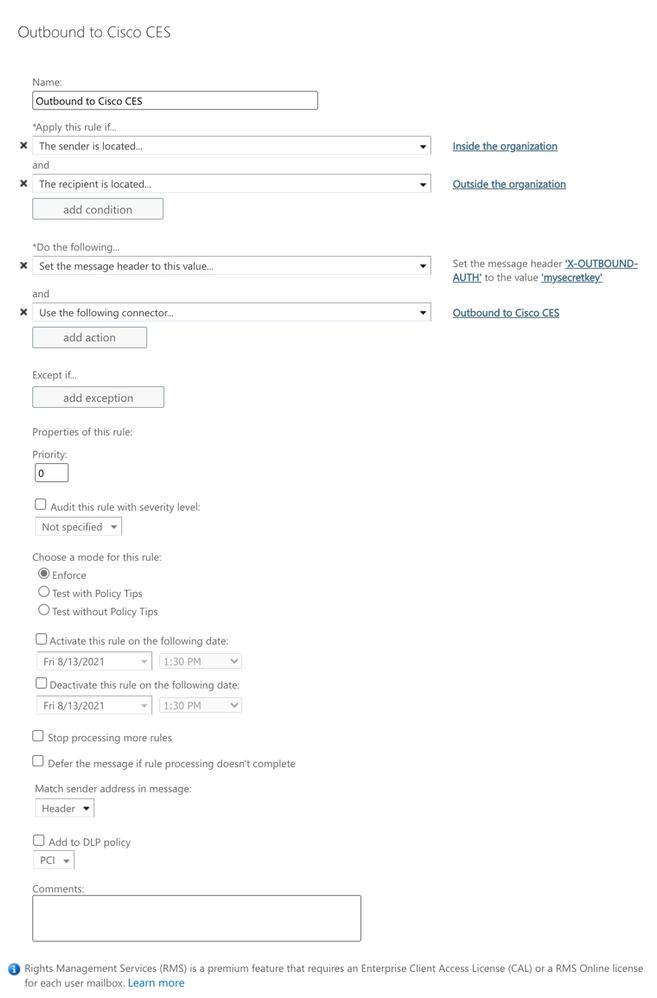

إنشاء قاعدة تدفق بريد

- قم بتسجيل الدخول إلى مركز إدارة Exchange الخاص بك.

- انقر

mail flow;لتتأكد من في علامة التبويب القواعد. - انقر

[+] لإضافة قاعدة جديدة. - اختَر

Create a new rule. - أدخل اسما للقاعدة الجديدة الخاصة بك:

Outbound to Cisco CES. - ل *تطبيق هذه القاعدة إذا..، أختر:

The sender is located...

- لتحديد موقع المرسل المنبثق، أختر:

Inside the organization.

- انقر

OK.

- انقر

More options... - انقر فوق

add condition زر وقم بإدراج شرط ثان:

- اختَر

The recipient...

- اختَر:

Is external/internal.

- لتحديد موقع المرسل المنبثق، أختر:

Outside the organization .

- انقر

OK.

- ل *قم بما يلي..، أختر:

Redirect the message to...

- حدد: الموصل التالي.

- وحدد الصادر الخاص بك إلى موصل CES من Cisco.

- وانقر فوق OK.

- ارجع إلى "*قم بما يلي..." وإدخال إجراء ثان:

- اختَر:

Modify the message properties...

- اختَر:

set the message header

- تعيين العنوان الرئيسي للرسالة:

X-OUTBOUND-AUTH.

- انقر

OK.

- قم بتعيين القيمة:

mysecretkey.

- انقر

OK.

- انقر

Save.

ملاحظة: لمنع الرسائل غير المصرح بها من Microsoft، يمكن ختم رأس X سري عندما تترك الرسائل مجال Microsoft 365 الخاص بك؛ يتم تقييم هذا الرأس وإزالته قبل التسليم إلى الإنترنت.

مثال على كيفية ظهور تكوين التوجيه ل Microsoft 365:

وأخيرًا، قم بالوصول إلى واجهة سطر الأوامر لـ Cisco Secure Email Gateway.

ملاحظة: Cisco Secure Email Cloud Gateway > الوصول إلى واجهة سطر الأوامر (CLI).

قم بإنشاء عامل تصفية رسائل للتحقق من وجود رأس x وقيمة رأس x وإزالة الرأس إذا كان موجودا. في حالة عدم وجود عنوان رئيسي، قم بإسقاط الرسالة.

- سجل الدخول إلى البوابة الخاصة بك عبر واجهة سطر الأوامر.

- قم بتشغيل

Filters الأمر. - إذا كانت البوابة مجمعة، اضغط مفتاح الرجوع لتحرير عوامل التصفية في وضع نظام المجموعة.

- أستخدم الأمر

New لإنشاء عامل تصفية الرسائل ونسخها ولصقها:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - اضغط على رجوع مرة واحدة لإنشاء سطر جديد فارغ.

- أدخل

[.] في السطر الجديد لإنهاء عامل تصفية الرسائل الجديد. - انقر

return مرة واحدة للخروج من قائمة المرشحات. - قم بتشغيل

Commit الأمر لحفظ التغييرات في التكوين الخاص بك.

ملاحظة: تجنب الحروف الخاصة للمفتاح السري. ^ و $ الموضحة في مرشح الرسالة هي حروف regex وتستخدم كما هو موضح في المثال.

ملاحظة: الرجاء مراجعة اسم كيفية تكوين قائمة إعادة النشر. يمكن تكوينها باستخدام اسم بديل، أو يمكنك الحصول على اسم محدد استنادا إلى نهج الترحيل أو موفر البريد.

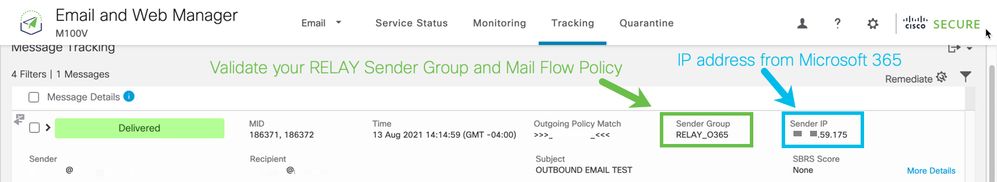

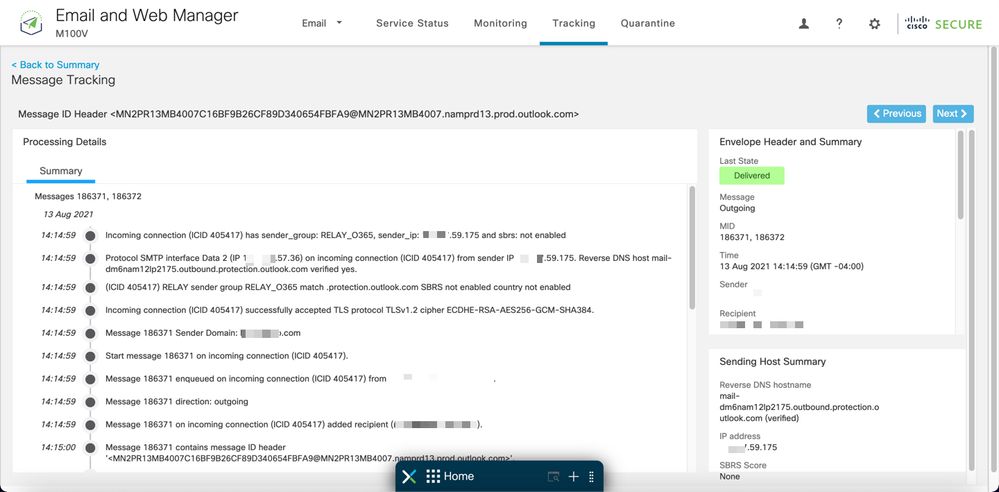

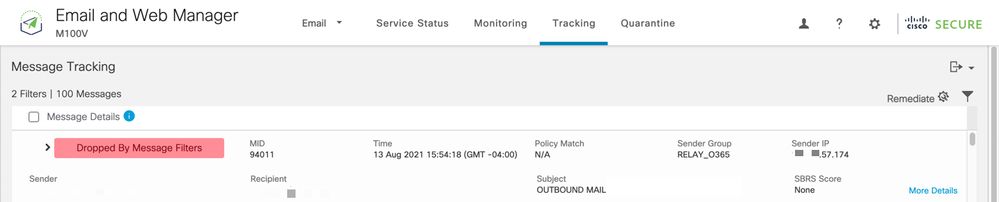

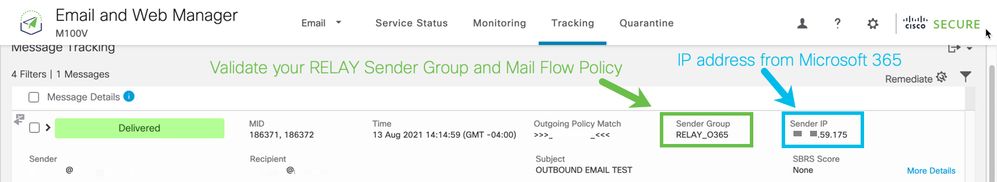

إختبار البريد الإلكتروني الصادر

إختبار البريد الصادر من عنوان البريد الإلكتروني ل Microsoft 365 إلى مستلم مجال خارجي. يمكنك مراجعة تعقب الرسائل من Cisco Secure Email و Web Manager لضمان توجيهها بشكل مناسب.

ملاحظة: راجع تكوين TLS (إدارة النظام > تكوين SSL) على البوابة والشفرات المستخدمة ل SMTP الصادر. توصي أفضل ممارسات Cisco بما يلي:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

مثال على التتبُّع مع التسليم الناجح:

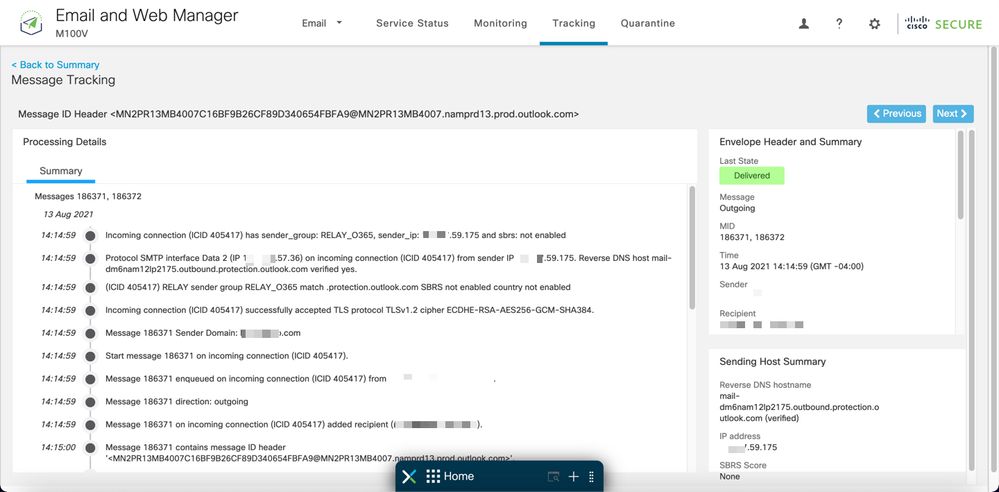

انقر More Details للاطلاع على تفاصيل الرسالة كاملة:

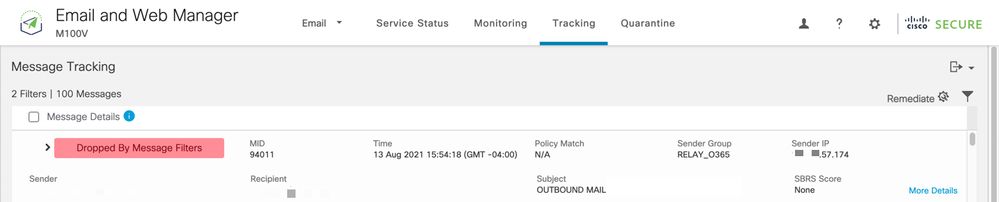

مثال على تتبُّع الرسائل حيث لا يتطابق عنوان x:

معلومات ذات صلة

وثائق Cisco Secure Email Gateway

وثائق Secure Email Cloud Gateway

وثائق Cisco Secure Email ومدير الويب

وثائق منتجات Cisco Secure

التعليقات

التعليقات