SSL VPN Client (SVC) على ASA مع مثال تكوين ASDM

المحتويات

المقدمة

تتيح لك تقنية الشبكة الخاصة الظاهرية (VPN) من طبقة مأخذ التوصيل الآمنة (SSL) إمكانية الاتصال بشكل آمن من أي موقع بشبكة شركة داخلية باستخدام إحدى الطرق التالية:

-

SSL VPN (WebVPN) بدون عملاء—يوفر عميل بعيد يتطلب مستعرض ويب يدعم SSL للوصول إلى خوادم الويب HTTP أو HTTPS على شبكة منطقة محلية (LAN) للشركات. بالإضافة إلى ذلك، توفر الشبكة الخاصة الظاهرية (VPN) الخاصة ببروتوكول نظام ملفات الإنترنت العام (CIFS) وصولا إلى إستعراض ملفات Windows. يعد Outlook Web Access (OWA) مثالا للوصول إلى HTTP.

ارجع إلى SSL VPN (WebVPN) بدون عملاء في مثال تكوين ASA لمعرفة المزيد حول SSL VPN عديم العملاء.

-

Thin-Client SSL VPN (إعادة توجيه المنفذ)—يوفر عميلا عن بعد يقوم بتنزيل تطبيق صغير قائم على Java ويسمح بالوصول الآمن لتطبيقات بروتوكول التحكم في الإرسال (TCP) التي تستخدم أرقام منافذ ثابتة. يعد بروتوكول مكتب البريد (POP3) وبروتوكول نقل البريد البسيط (SMTP) وبروتوكول الوصول إلى رسائل الإنترنت (IMAP) وبروتوكول طبقة الأمان (SSH) وبروتوكول Telnet أمثلة للوصول الآمن. نظرا لتغيير الملفات الموجودة على الجهاز المحلي، يجب أن يكون لدى المستخدمين امتيازات إدارية محلية لاستخدام هذه الطريقة. لا تعمل هذه الطريقة ل SSL VPN مع التطبيقات التي تستخدم تعيينات المنافذ الديناميكية، مثل بعض تطبيقات بروتوكول نقل الملفات (FTP).

ارجع إلى Thin-Client SSL VPN (WebVPN) على ASA مع مثال تكوين ASDM لمعرفة المزيد حول Thin-Client SSL VPN.

ملاحظة: بروتوكول مخطط بيانات المستخدم (UDP) غير مدعوم.

-

عميل SSL VPN (وضع النفق)- يقوم بتنزيل عميل صغير إلى محطة العمل البعيدة ويسمح بالوصول الآمن الكامل إلى الموارد على شبكة شركة داخلية. يمكنك تنزيل SSL VPN Client (SVC) إلى محطة عمل بعيدة بشكل دائم، أو يمكنك إزالة العميل بمجرد إغلاق جلسة العمل الآمنة.

يوضح هذا المستند كيفية تكوين SVC على جهاز أمان قابل للتكيف (ASA) باستخدام مدير أجهزة الأمان القابل للتكيف (ASDM). يتم سرد سطور الأوامر التي ينتج عنها هذا التكوين في قسم النتائج.

المتطلبات الأساسية

المتطلبات

قبل أن تحاول إجراء هذا التكوين، فتأكد من استيفاء المتطلبات التالية:

-

يبدأ SVC الدعم من برنامج جهاز الأمان القابل للتكيف الإصدار 7.1 من Cisco والإصدارات الأحدث

-

امتيازات إدارية محلية على جميع محطات العمل البعيدة

-

عناصر تحكم Java و ActiveX على محطة العمل البعيدة

-

لم يتم حظر المنفذ 443 من أي مكان على مسار الاتصال

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

برنامج أجهزة الأمان المعدلة Cisco Adaptive Security Appliance، الإصدار 7.2(1)

-

Cisco Adaptive Security Device Manager 5.2(1)

-

جهاز الأمان القابل للتكيف طراز 5510 من Cisco

-

Microsoft Windows XP Professional SP 2

تم تطوير المعلومات الواردة في هذا المستند في بيئة معملية. تمت إعادة تعيين جميع الأجهزة المستخدمة في هذا المستند إلى التكوين الافتراضي الخاص بها. إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر. تم تحديد جميع عناوين IP المستخدمة في هذا التكوين من عناوين RFC 1918 في بيئة معملية؛ وعناوين IP هذه ليست قابلة للتوجيه على الإنترنت وهي لأغراض الاختبار فقط.

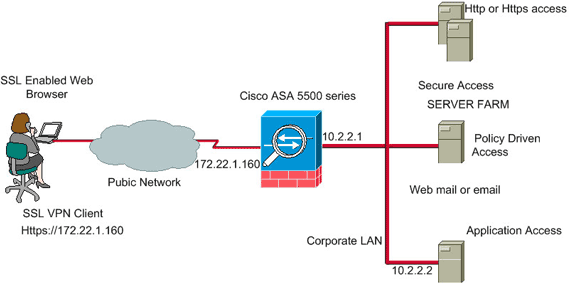

الرسم التخطيطي للشبكة

يستخدم هذا المستند تكوين الشبكة الموضح في هذا القسم.

يتصل مستخدم بعيد بعنوان IP الخاص ب ASA باستخدام مستعرض ويب يدعم SSL. بعد المصادقة الناجحة، يتم تنزيل SVC إلى كمبيوتر العميل، ويمكن للمستخدم إستخدام جلسة آمنة مشفرة للوصول الكامل إلى جميع الموارد المسموح بها على شبكة الشركة.

مهام ما قبل التكوين

قبل البدء، أكمل المهام التالية:

-

ارجع إلى السماح بوصول HTTPS ل ASDM للسماح بتكوين ASA بواسطة ASDM.

للوصول إلى تطبيق ASDM، من محطة الإدارة الخاصة بك، أستخدم مستعرض ويب يدعم SSL وأدخل عنوان IP الخاص بجهاز ASA. على سبيل المثال: https://inside_ip_address، حيث يكون inside_ip_address هو عنوان ASA. بمجرد تحميل ASDM، يمكنك بدء تكوين SVC.

-

قم بتنزيل حزمة عميل SSL VPN (sslclient-win*.pkg) من موقع تنزيل برامج Cisco (العملاء المسجلون فقط) على الويب إلى محرك الأقراص الثابتة المحلي لمحطة الإدارة التي تصل من خلالها إلى تطبيق ASDM.

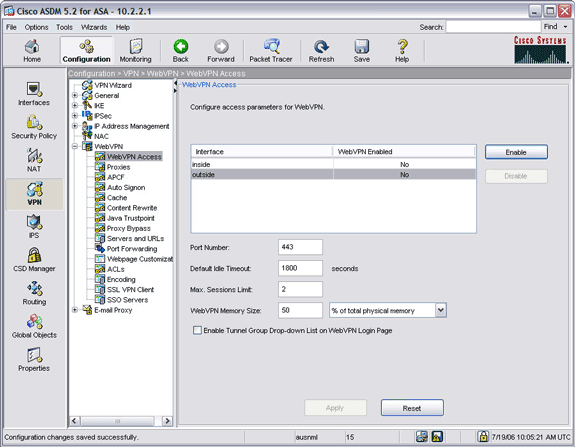

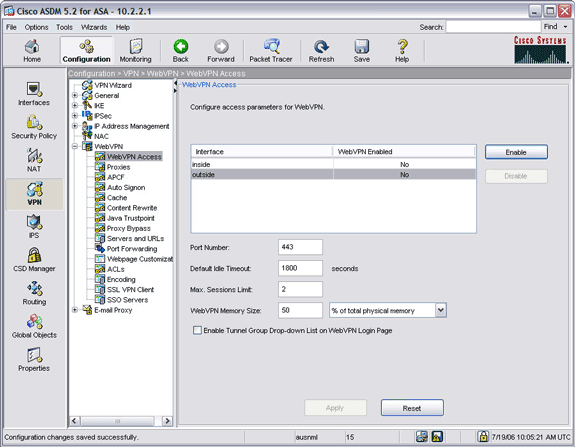

لا يمكن تمكين WebVPN و ASDM على واجهة ASA نفسها ما لم تقم بتغيير أرقام المنافذ. إذا كنت تريد أن يستخدم التقنيتان نفس المنفذ (المنفذ 443) على الجهاز نفسه، فيمكنك تمكين ASDM على الواجهة الداخلية وتمكين WebVPN على الواجهة الخارجية.

الاصطلاحات

للحصول على مزيد من المعلومات حول اصطلاحات المستندات، ارجع إلى اصطلاحات تلميحات Cisco التقنية.

تكوين عميل SSL VPN على ASA

لتكوين عميل SSL VPN على ASA، أكمل الخطوات التالية:

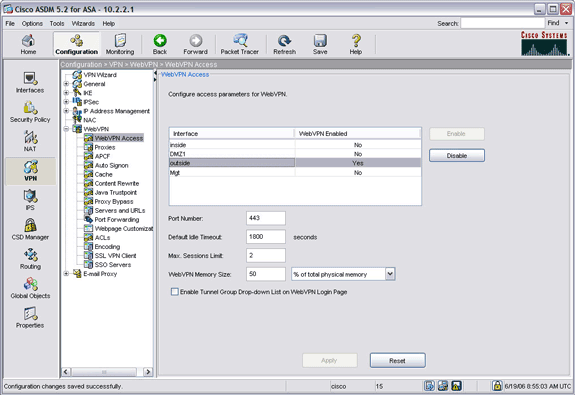

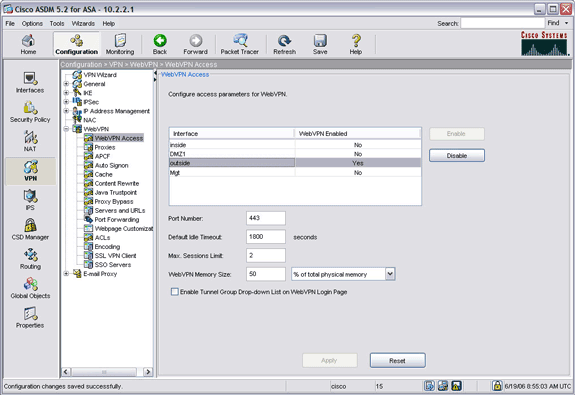

الخطوة 1. تمكين وصول WebVPN على ASA

لتمكين وصول WebVPN على ASA، أكمل الخطوات التالية:

-

ضمن تطبيق ASDM، انقر فوق تكوين، ثم انقر فوق VPN.

-

قم بتوسيع WebVPN، واختر وصول WebVPN.

-

حدد الواجهة التي تريد تمكين WebVPN لها، وانقر فوق تمكين.

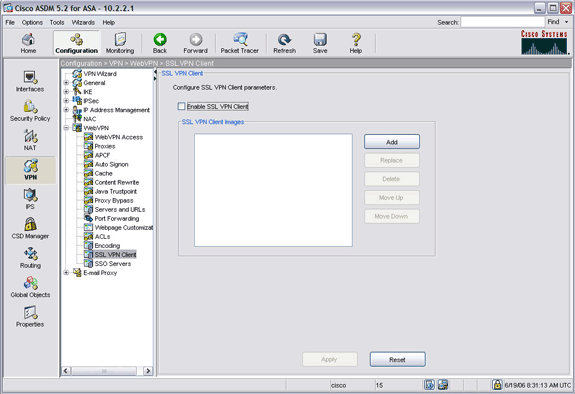

الخطوة 2. تثبيت عميل SSL VPN وتمكينه على ASA

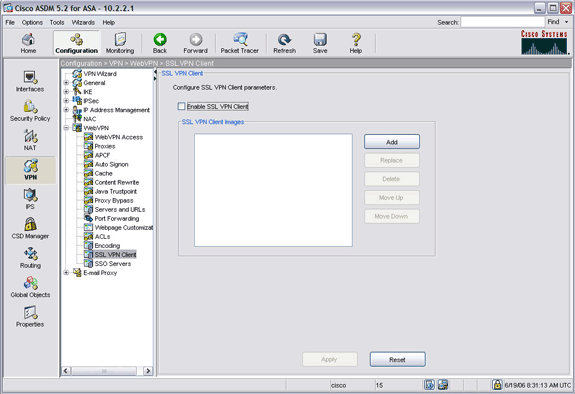

لتثبيت عميل SSL VPN وتمكينه على ASA، أكمل الخطوات التالية:

-

طقطقت تشكيل، وبعد ذلك طقطقت VPN.

-

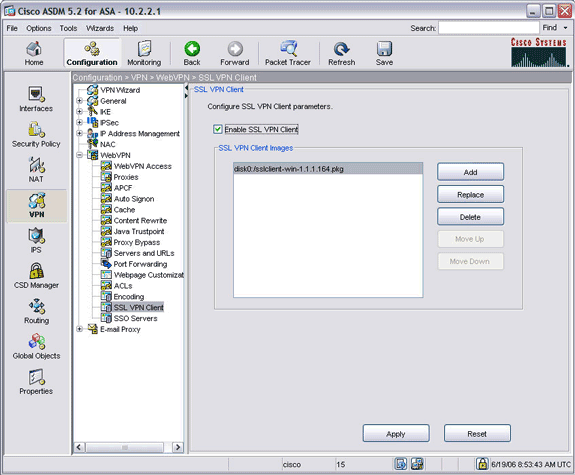

في جزء التنقل، قم بتوسيع WebVPN، واختر عميل SSL VPN.

-

انقر فوق إضافة (Add).

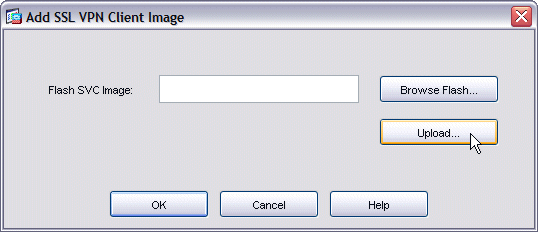

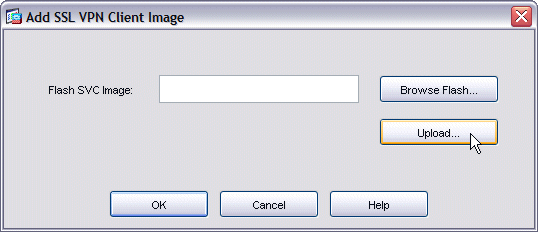

سوف يظهر مربع الحوار إضافة SSL VPN Client Image.

-

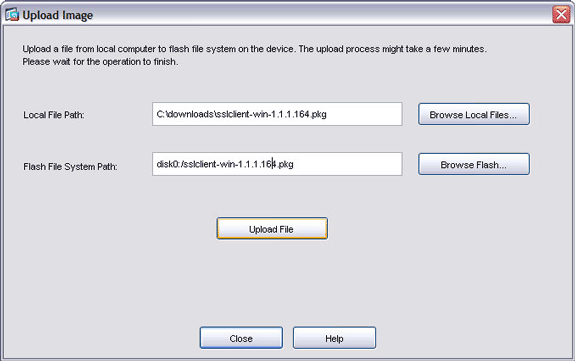

انقر فوق زر التحميل.

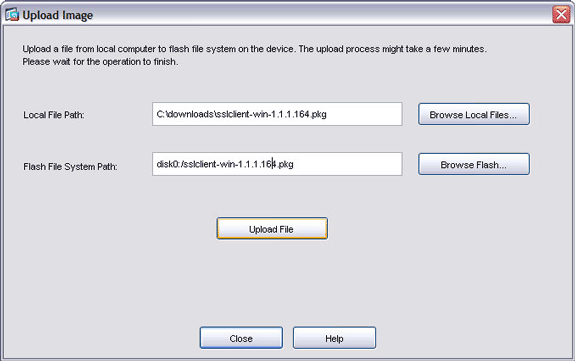

يظهر مربع الحوار تحميل صورة.

-

انقر فوق الزر إستعراض الملفات المحلية لتحديد موقع ملف على الكمبيوتر المحلي، أو انقر فوق الزر إستعراض Flash لتحديد موقع ملف على نظام ملفات Flash.

-

حدد موقع ملف صورة العميل الذي تريد تحميله، ثم انقر فوق موافق.

-

انقر فوق تحميل الملف، ثم انقر فوق إغلاق.

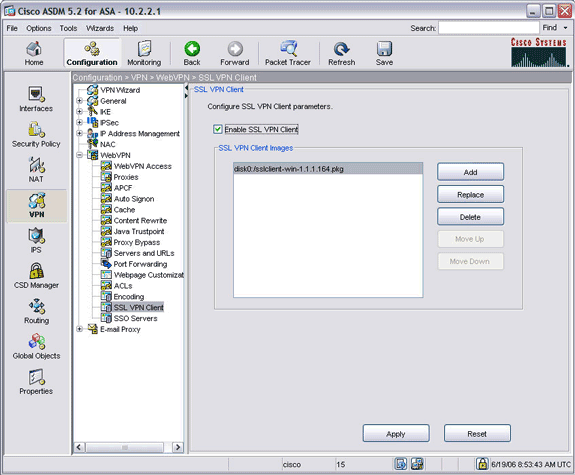

-

بمجرد تحميل صورة العميل إلى ذاكرة Flash (الذاكرة المؤقتة)، حدد خانة الاختيار تمكين SSL VPN Client، ثم انقر فوق تطبيق.

ملاحظة: إذا ظهرت رسالة خطأ، فتحقق من تمكين الوصول إلى WebVPN. في جزء التنقل، قم بتوسيع WebVPN، واختر وصول WebVPN. حدد الواجهة التي تريد تكوين الوصول إليها، وانقر فوق تمكين.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

الخطوة 3. تمكين تثبيت SVC على العملاء

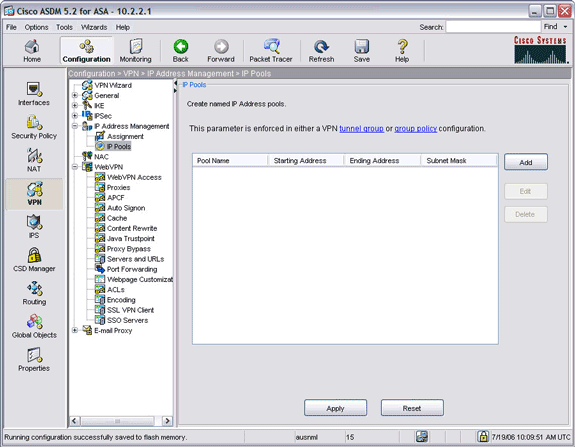

لتمكين تثبيت SVC على العملاء، أكمل الخطوات التالية:

-

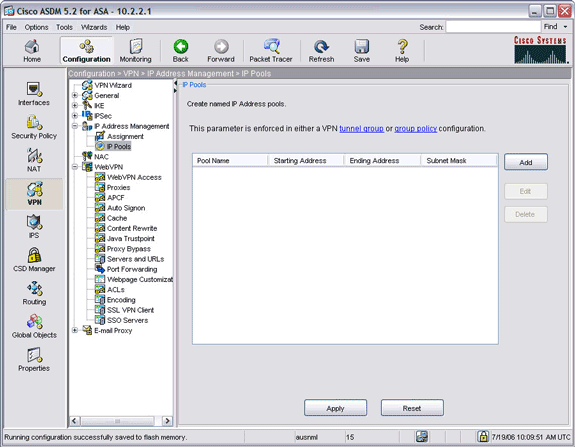

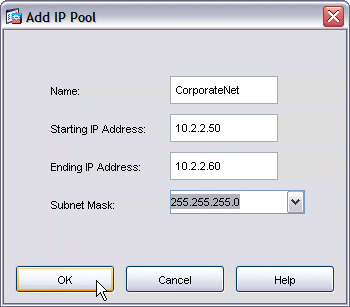

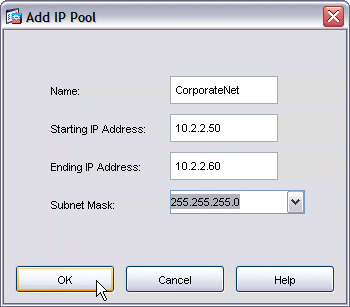

في جزء التنقل، قم بتوسيع إدارة عناوين IP، واختر تجمعات IP.

-

طقطقة يضيف، دخلت قيمة في الإسم، بداية عنوان، نهاية عنوان IP، وقناع شبكة فرعية. يجب أن تأتي عناوين IP التي تدخلها لحقول بدء عنوان IP ونهاية عنوان IP من الشبكات الفرعية على شبكتك الداخلية.

-

انقر فوق موافق، ثم انقر فوق تطبيق.

-

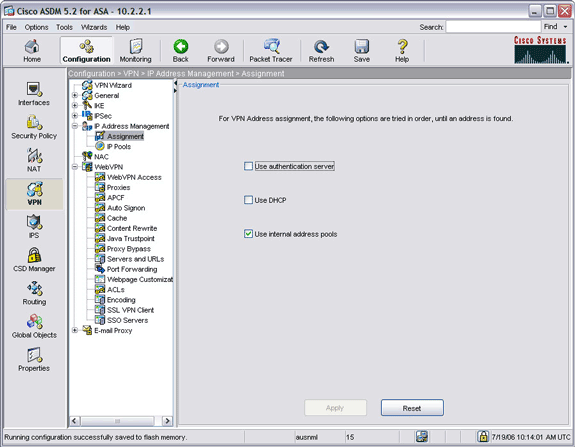

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

-

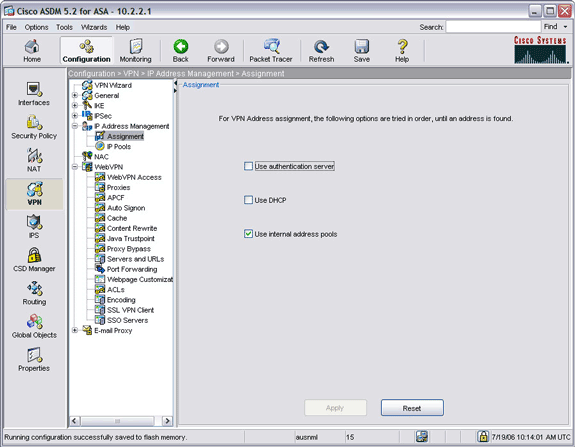

في جزء التنقل، قم بتوسيع إدارة عنوان IP، واختر التعيين.

-

حدد خانة الاختيار إستخدام تجمعات العناوين الداخلية، ثم قم بإلغاء تحديد خانة الاختيار إستخدام خادم المصادقة وإستخدام DHCP.

-

انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

-

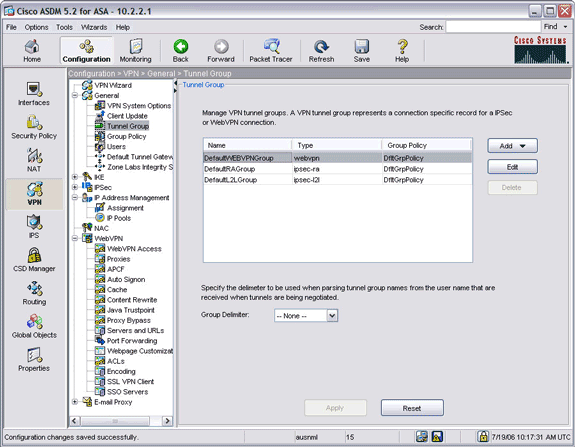

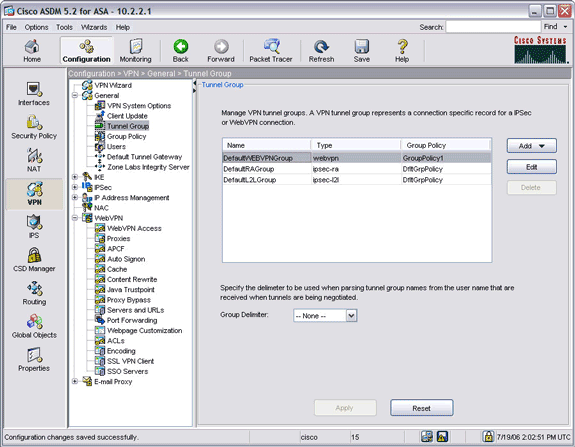

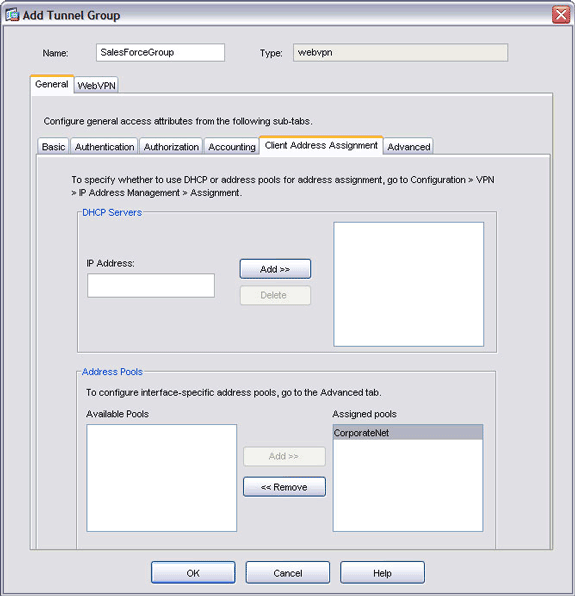

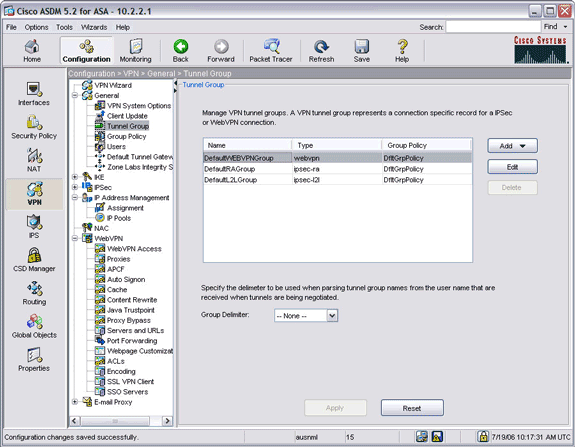

في جزء التنقل، قم بتمديد عام، واختر مجموعة النفق.

-

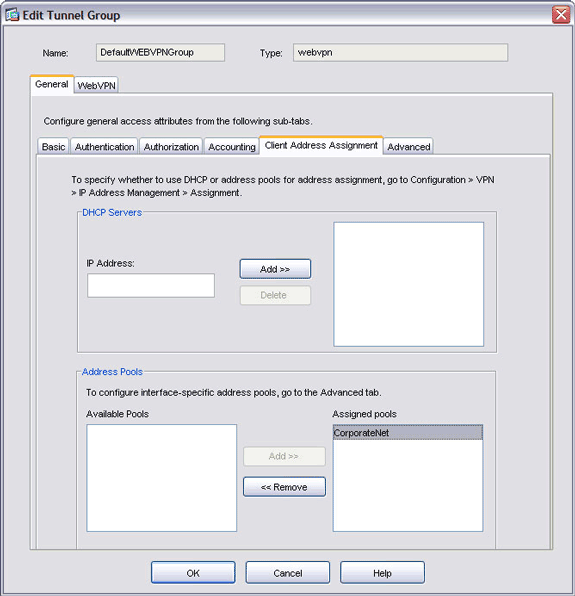

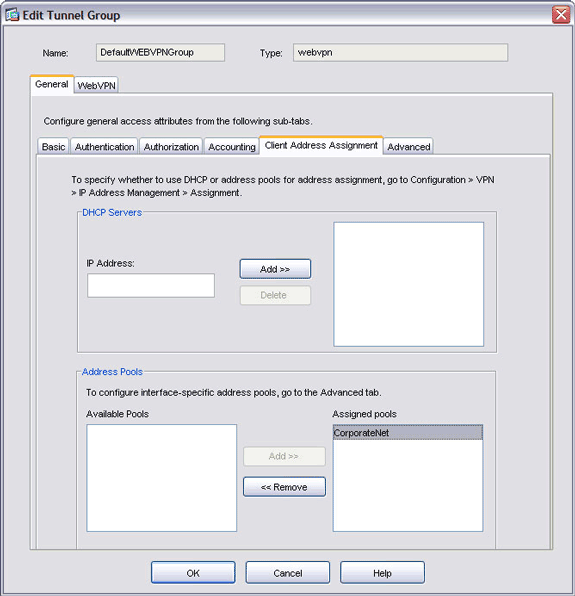

حدد مجموعة النفق التي تريد إدارتها، وانقر فوق تحرير.

-

انقر فوق علامة التبويب تعيين عنوان العميل، وحدد تجمع عناوين IP الذي تم إنشاؤه حديثا من قائمة التجمعات المتاحة.

-

طقطقة يضيف، وبعد ذلك يطقطق ok.

-

في نافذة تطبيق ASDM، انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

الخطوة 4. تمكين معلمة rekey

لتمكين معلمات rekey:

-

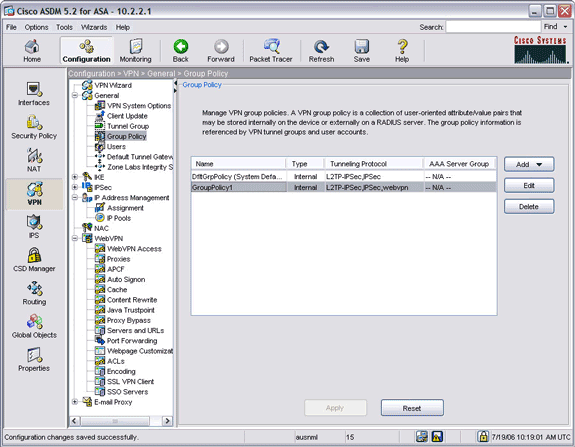

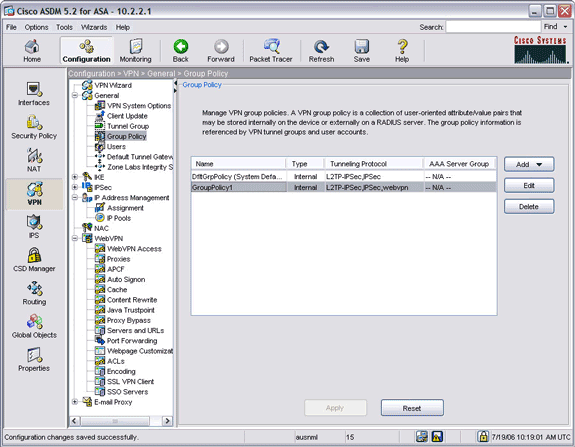

في جزء التنقل، قم بتوسيع عام، واختر نهج المجموعة.

-

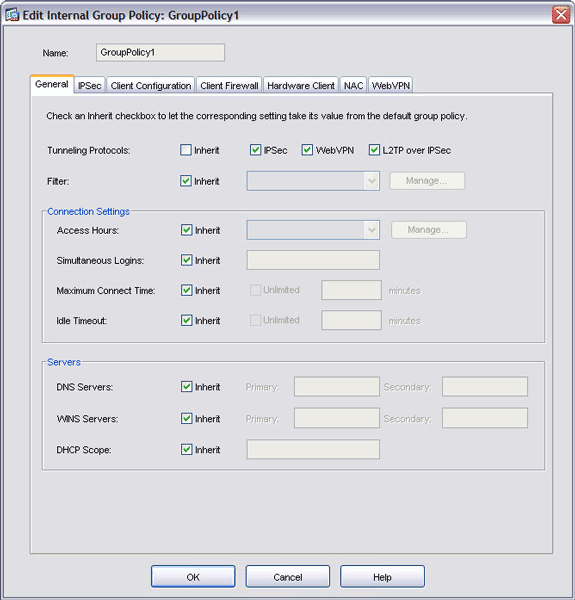

حدد السياسة التي تريد تطبيقها على مجموعة العملاء هذه، وانقر فوق تحرير.

-

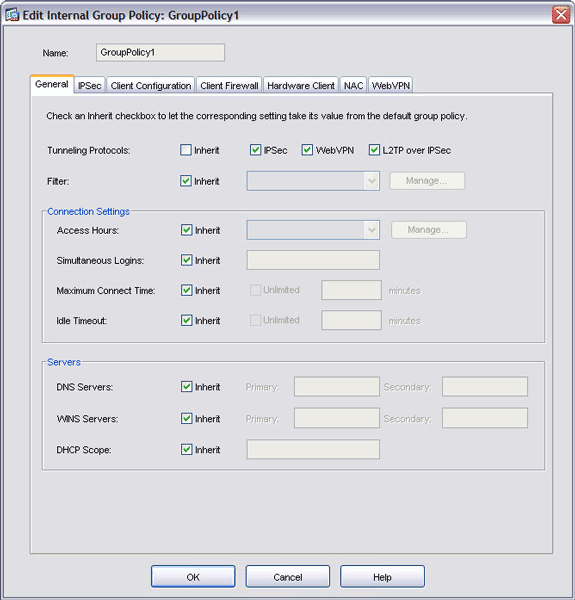

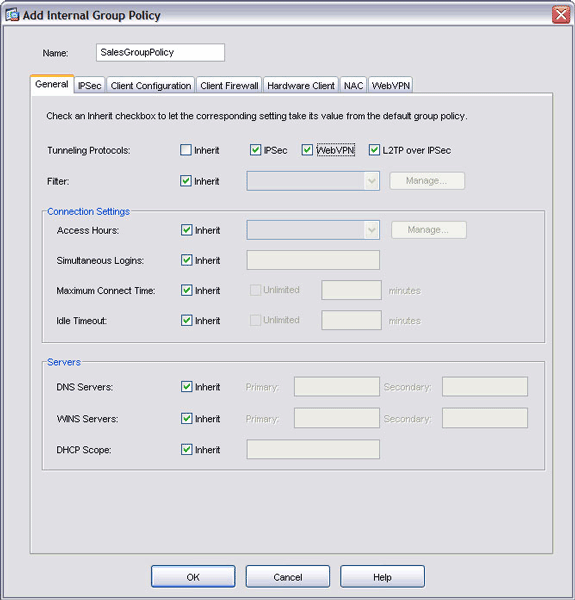

تحت علامة التبويب "عام"، قم بإلغاء تحديد خانة الاختيار Tunneling Protocols Inherit، وحدد خانة الاختيار WebVPN.

-

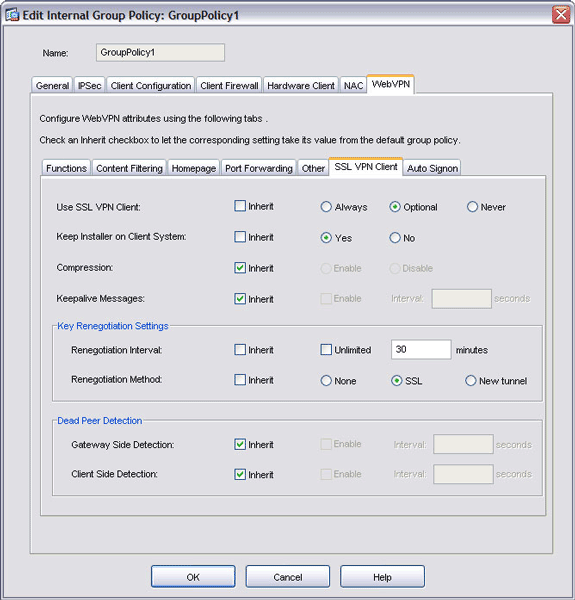

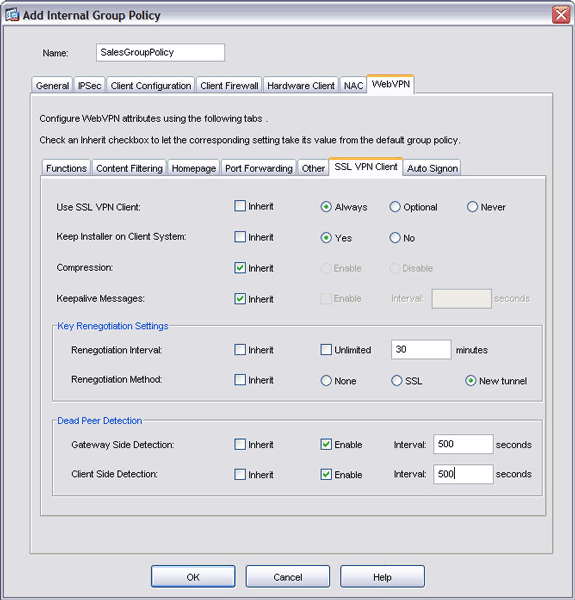

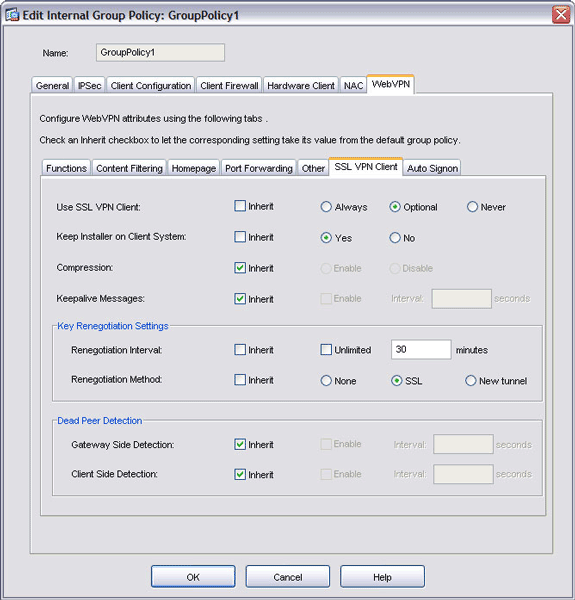

انقر فوق علامة التبويب WebVPN، وانقر فوق علامة التبويب SSLVPN Client، واختر الخيارات التالية:

-

لخيار إستخدام SSL VPN Client، قم بإلغاء تحديد خانة الاختيار Inherit (توريث)، وانقر فوق زر الاختيار الاختياري.

يسمح هذا الخيار للعميل البعيد باختيار ما إذا كان سيتم تنزيل SVC أم لا. يضمن الاختيار الدائم تنزيل SVC إلى محطة العمل البعيدة أثناء كل اتصال SSL VPN.

-

للحصول على خيار إبقاء المثبت على نظام العميل، قم بإلغاء تحديد خانة الاختيار توريث، وانقر فوق الزر نعم للانتقاء.

يسمح هذا الإجراء لبرنامج SVC بالبقاء على جهاز العميل، وبالتالي، لا يتطلب الأمر من ASA تنزيل برنامج SVC إلى العميل في كل مرة يتم فيها الاتصال. يعد هذا الخيار خيارا جيدا للمستخدمين البعيدين الذين غالبا ما يصلون إلى شبكة الشركة.

-

لخيار الفاصل الزمني لإعادة التفاوض، قم بإلغاء تحديد خانة الاختيار Inherit، وإلغاء تحديد خانة الاختيار Unlimited، وأدخل عدد الدقائق حتى المفتاح.

يتم تحسين الأمان عن طريق تعيين حدود على طول الوقت الذي يكون فيه المفتاح صالحا.

-

لخيار طريقة إعادة التفاوض، قم بإلغاء تحديد خانة الاختيار Inherit، وانقر فوق زر انتقاء SSL. يمكن أن تستخدم إعادة التفاوض نفق SSL الحالي أو نفق جديد تم إنشاؤه صراحة لإعادة التفاوض.

يجب تكوين سمات عميل SSL VPN الخاصة بك كما هو موضح في هذه الصورة:

-

-

انقر فوق موافق، ثم انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

النتائج

يقوم ASDM بإنشاء تكوينات سطر الأوامر هذه:

| سيسكوسا |

|---|

ciscoasa(config)#show run ASA Version 7.2(1) ! hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com no pager logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 ip local pool CorporateNet 10.2.2.50-10.2.2.60 mask 255.255.255.0 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 0 0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- Group Policy Statements group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn !--- Enable the SVC for WebVPN webvpn svc enable svc keep-installer installed svc rekey time 30 svc rekey method ssl ! username cisco password 53QNetqK.Kqqfshe encrypted privilege 15 ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- Tunnel Group and Group Policy using the defaults here tunnel-group DefaultWEBVPNGroup general-attributes address-pool CorporateNet default-group-policy GroupPolicy1 ! no vpn-addr-assign aaa no vpn-addr-assign dhcp ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global !--- Enable webvpn and the select the SVC client webvpn enable outside svc image disk0:/sslclient-win-1.1.1.164.pkg 1 svc enable !--- Provide list for access to resources url-list ServerList "E-Commerce Server1" http://10.2.2.2 1 url-list ServerList "BrowseServer" cifs://10.2.2.2 2 tunnel-group-list enable prompt hostname context Cryptochecksum:80a1890a95580dca11e3aee200173f5f : end |

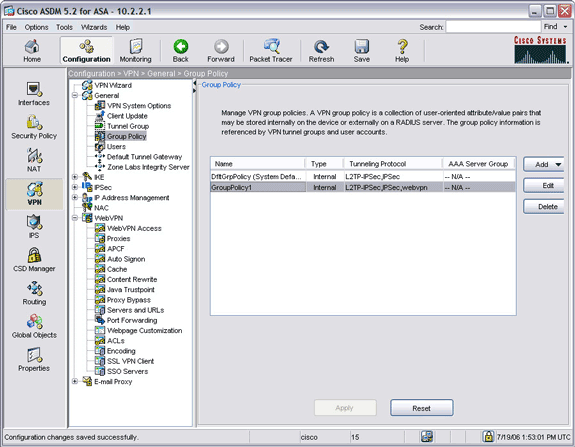

تخصيص التكوين الخاص بك

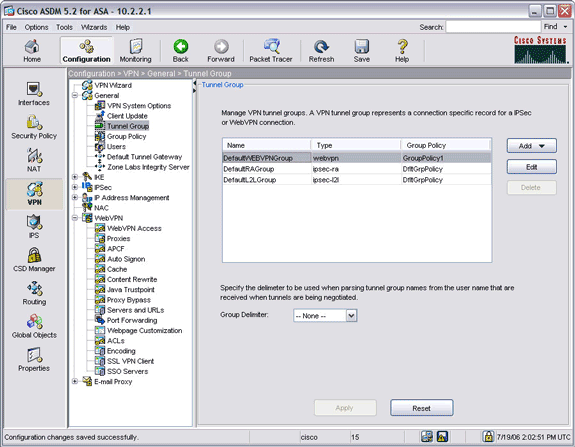

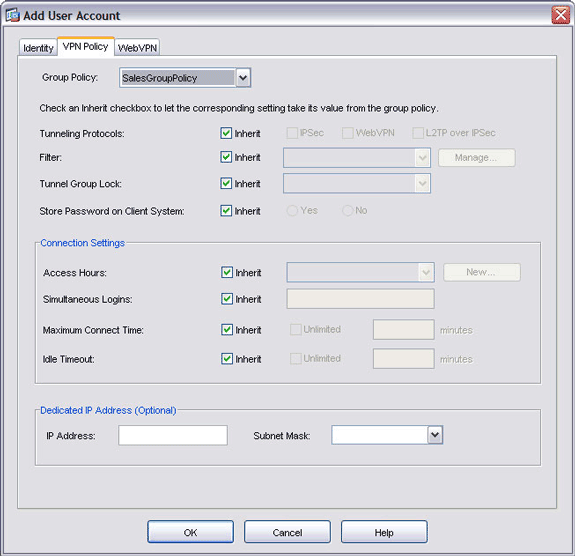

تستخدم الإجراءات الموضحة في تكوين عميل SSL VPN على ASA أسماء ASA الافتراضية لنهج المجموعة (GroupPolicy1) ومجموعة النفق (DefaultWebVPNGgroup) كما هو موضح في هذه الصورة:

يوضح هذا الإجراء كيفية إنشاء سياسات مجموعتك المخصصة ومجموعات النفق وربطها معا وفقا لسياسات الأمان الخاصة بمؤسستك.

لتخصيص التكوين الخاص بك، أكمل الخطوات التالية:

الخطوة 1. إنشاء نهج مجموعة مخصص

لإنشاء نهج مجموعة مخصص، أكمل الخطوات التالية:

-

طقطقت تشكيل، وبعد ذلك طقطقت VPN.

-

قم بتوسيع عام، واختر نهج المجموعة.

-

انقر فوق إضافة، واختر نهج المجموعة الداخلي.

-

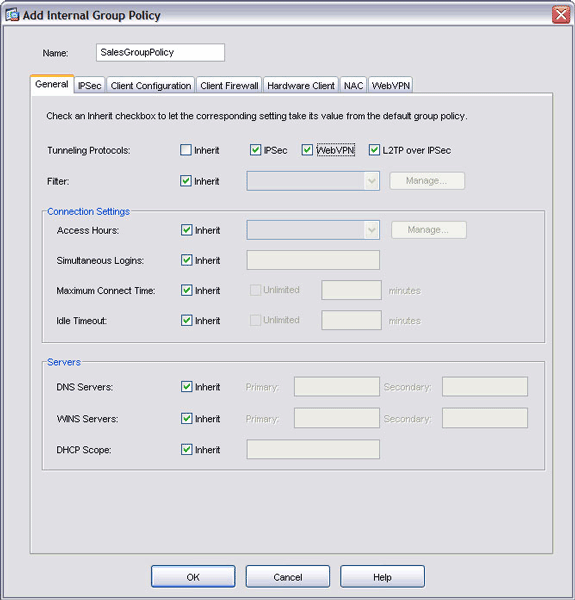

في حقل "الاسم"، أدخل اسما لنهج المجموعة الخاص بك.

في هذا المثال، تم تغيير اسم نهج المجموعة إلى SalesGroupPolicy.

-

تحت علامة التبويب "عام"، قم بإلغاء تحديد خانة الاختيار Tunneling Protocols Inherit، وحدد خانة الاختيار WebVPN.

-

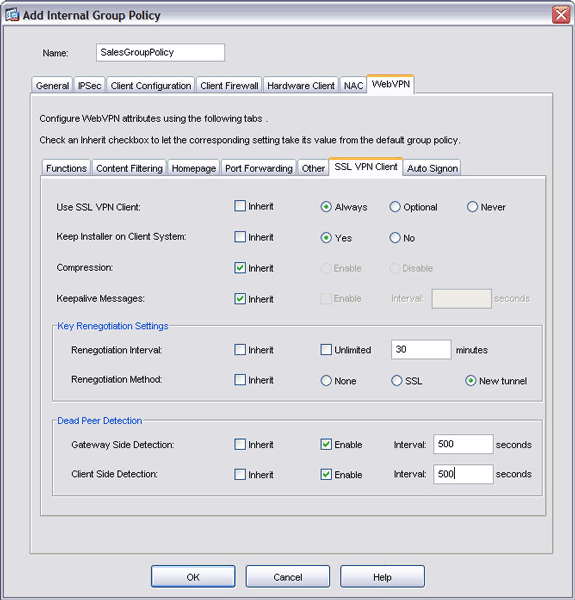

انقر فوق علامة التبويب WebVPN، ثم انقر فوق علامة التبويب SSLVPN Client.

في مربع الحوار هذا، يمكنك أيضا إتخاذ خيارات لسلوك عميل SSL VPN.

-

انقر فوق موافق، ثم انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

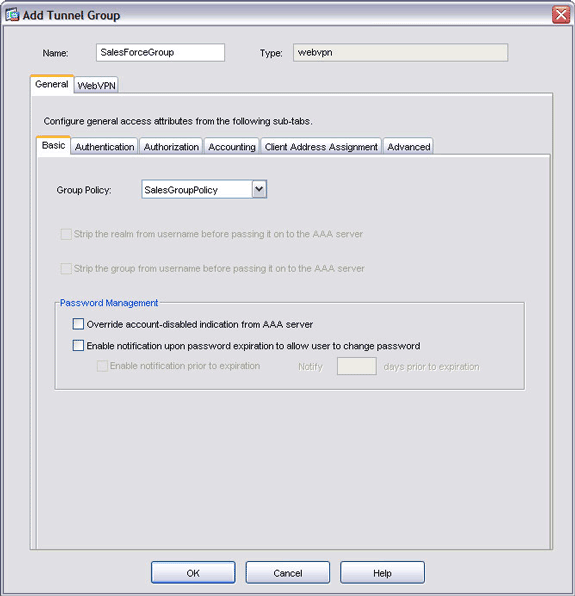

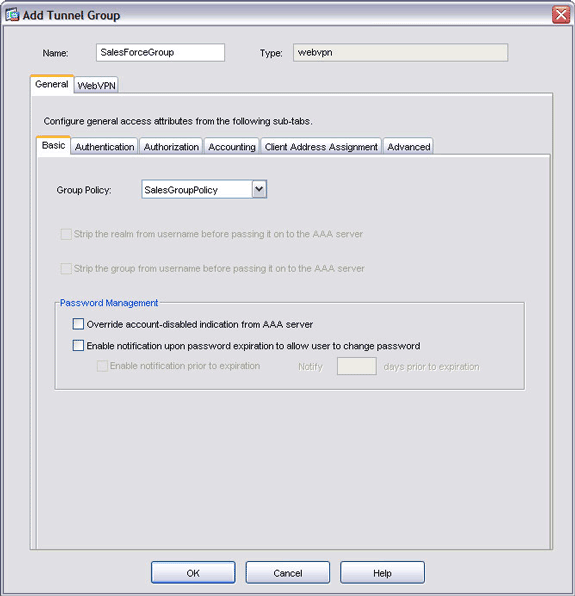

الخطوة 2. إنشاء مجموعة نفق مخصصة

لإنشاء مجموعة نفق مخصصة، أكمل الخطوات التالية:

-

طقطقت التشكيل زر، وبعد ذلك طقطقت VPN.

-

قم بتوسيع عامة، واختر مجموعة النفق.

-

انقر فوق إضافة، واختر وصول WebVPN.

-

في حقل "الاسم"، أدخل اسما لمجموعة النفق.

في هذا المثال، تم تغيير اسم مجموعة النفق إلى SalesForceGroup.

-

انقر فوق السهم المنسدل لنهج المجموعة، واختر نهج المجموعة الذي تم إنشاؤه حديثا.

تم ربط نهج المجموعة ومجموعة النفق الآن.

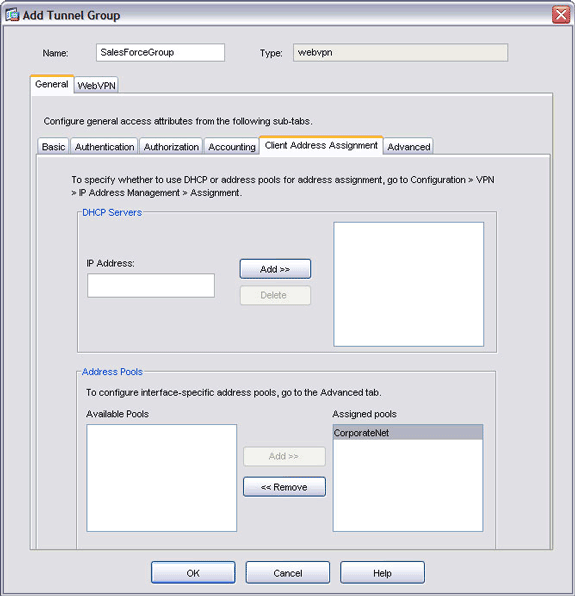

-

انقر فوق علامة التبويب تعيين عنوان العميل، وأدخل معلومات خادم DHCP أو حدد من تجمع IP الذي تم إنشاؤه محليا.

-

انقر فوق موافق، ثم انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

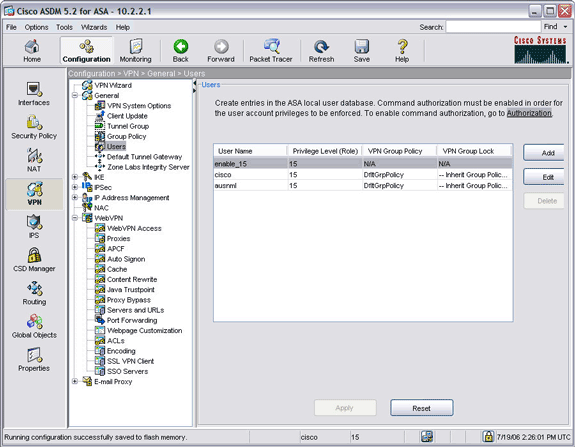

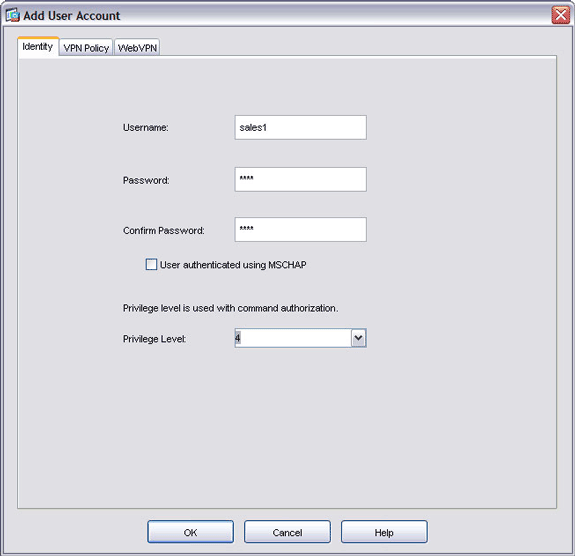

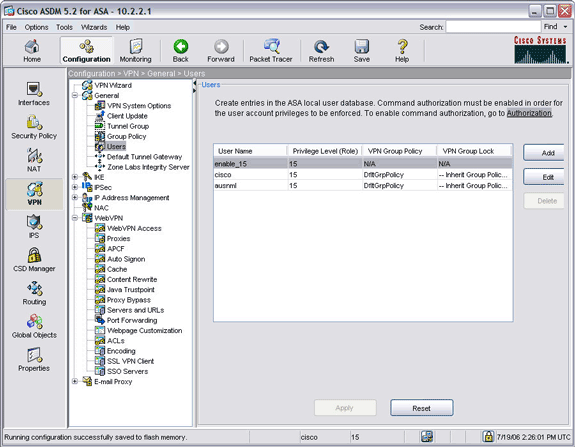

الخطوة 3. إنشاء مستخدم وإضافة هذا المستخدم إلى نهج المجموعة المخصص

لإنشاء مستخدم وإضافة هذا المستخدم إلى نهج المجموعة المخصص، أكمل الخطوات التالية:

-

طقطقت تشكيل، وبعد ذلك طقطقت VPN.

-

قم بتوسيع عامة، واختر المستخدمين.

-

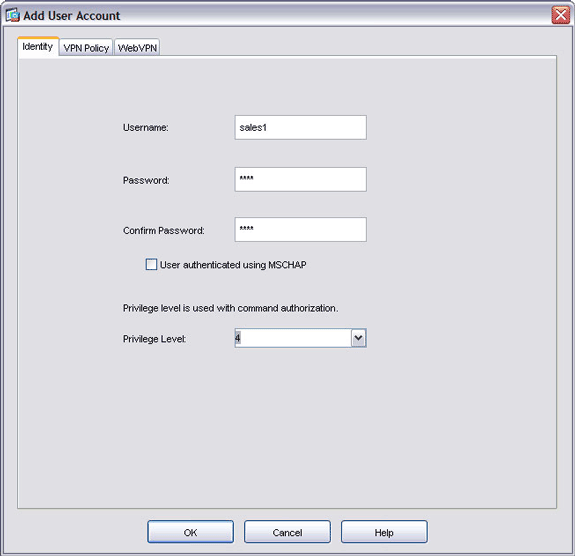

انقر على إضافة، وأدخل معلومات اسم المستخدم وكلمة المرور.

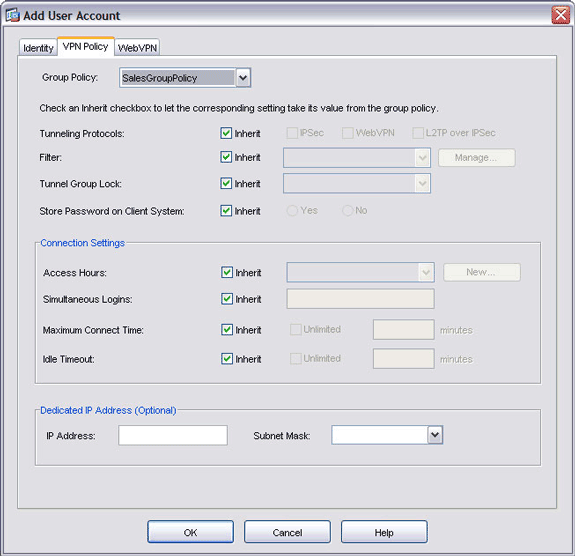

-

انقر فوق علامة التبويب نهج VPN. تأكد من عرض نهج المجموعة الذي تم إنشاؤه حديثا في حقل "نهج المجموعة".

يرث هذا المستخدم كافة خصائص نهج المجموعة الجديد.

-

انقر فوق موافق، ثم انقر فوق تطبيق.

-

انقر فوق حفظ، ثم انقر فوق نعم لقبول التغييرات.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

المصادقة

يتم إنجاز مصادقة عملاء SSL VPN باستخدام أحد الطريقتين التاليتين:

-

خادم ACS الآمن (RADIUS) من Cisco

-

مجال NT

-

الدليل النشط

-

كلمات المرور مرة واحدة

-

شهادات رقمية

-

البطاقات الذكية

-

مصادقة AAA المحلية

تستخدم هذه الوثائق حسابا محليا تم إنشاؤه على جهاز ASA.

ملاحظة: إذا كان جهاز الأمان القابل للتكيف يحتوي على العديد من نقاط الثقة التي تشترك في المرجع المصدق نفسه، يمكن إستخدام نقطة واحدة فقط من نقاط الثقة هذه التي تشارك المرجع المصدق للتحقق من صحة شهادات المستخدم.

التكوين

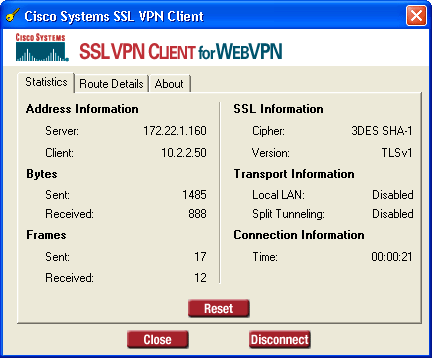

للاتصال ب ASA مع عميل بعيد، أدخل https://ASA_outside_address في حقل العنوان الخاص بمستعرض الويب الذي يدعم SSL. ASA_OUTSIDE_ADDRESS هو عنوان IP الخارجي الخاص ب ASA الخاص بك. إذا نجح التكوين الخاص بك، تظهر نافذة عميل VPN ل Cisco Systems SSL.

ملاحظة: يظهر نافذة عميل Cisco Systems SSL VPN فقط بعد قبول الشهادة من ASA وبعد تنزيل عميل SSL VPN إلى المحطة البعيدة. إذا لم تظهر النافذة، تأكد من أنها غير مصغورة.

الأوامر

يتم إقران العديد من أوامر العرض مع WebVPN. يمكنك تنفيذ هذه الأوامر في واجهة سطر الأوامر (CLI) لإظهار الإحصائيات ومعلومات أخرى. للحصول على معلومات تفصيلية حول أوامر العرض، ارجع إلى التحقق من تكوينات WebVPN.

ملاحظة: الإنتاج مترجم يساند أداة (يسجل زبون فقط) (OIT) مؤكد عرض أمر. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

استكشاف الأخطاء وإصلاحها

أستخدم هذا القسم لاستكشاف أخطاء التكوين وإصلاحها.

خطأ SVC

المشكلة

قد تتلقى رسالة الخطأ هذه أثناء المصادقة:

"The SSl VPN connection to the remote peer was disrupted and could not be automatically re-estabilished. A new connection requires re-authentication and must be restarted manually. Close all sensitive networked applications."

الحل

إذا كانت خدمة جدار الحماية قيد التشغيل على الكمبيوتر الشخصي لديك، فيمكنها تعطيل المصادقة. قم بإيقاف الخدمة وإعادة اتصال العميل.

هل أنشأ SVC جلسة آمنة مع ASA؟

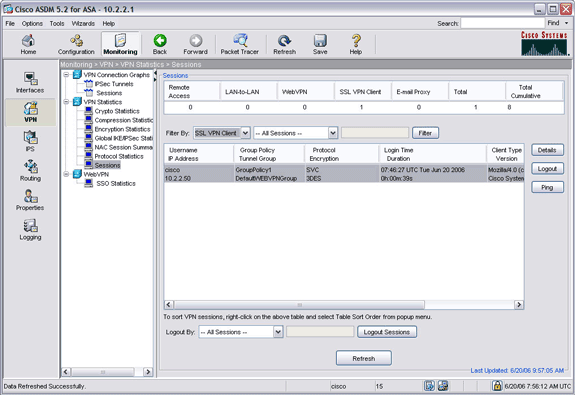

لضمان قيام عميل SSL VPN بإنشاء جلسة عمل آمنة مع ASA:

-

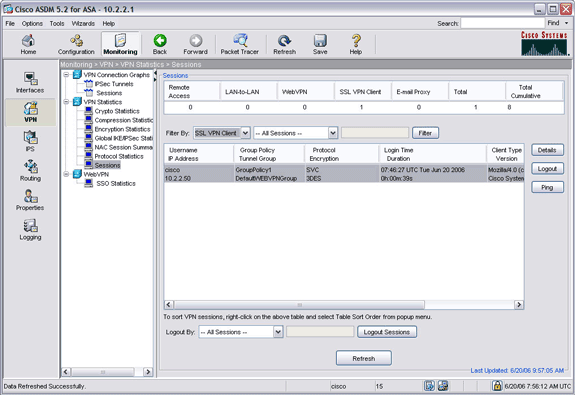

طقطقة monitore.

-

مددت VPN إحصاء، واخترت جلسة.

-

من القائمة المنسدلة Filter By، أختر SSL VPN Client، وانقر فوق الزر Filter.

يجب أن يظهر التكوين الخاص بك في قائمة جلسات العمل.

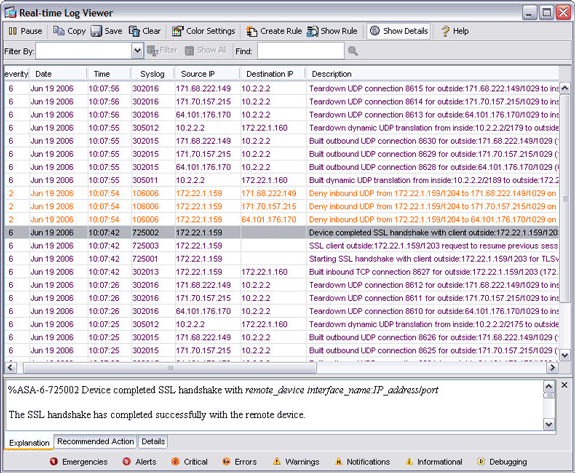

هل يتم إنشاء جلسات العمل الآمنة وإنهاؤها بنجاح؟

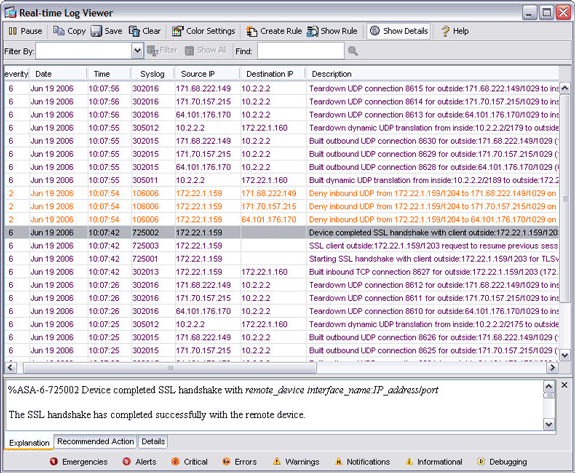

يمكنك عرض سجلات الوقت الفعلي لضمان إنشاء جلسات العمل وإنهائها بنجاح. لعرض سجلات جلسة العمل:

-

انقر فوق المراقبة، ثم انقر فوق التسجيل.

-

أختر عارض السجل في الوقت الفعلي أو المخزن المؤقت للسجل، ثم انقر فوق عرض.

ملاحظة: لعرض جلسات العمل فقط من عنوان محدد، قم بالتصفية حسب العنوان.

تحقق من تجمع IP في ملف تعريف WebVPN

%ASA-3-722020: Group group User user-name IP IP_address No address available for SVC connection

لا تتوفر أي عناوين لتعيينها على اتصال SVC. لذلك، عينت ال ip بركة عنوان في التوصيف.

إذا قمت بإنشاء ملف تعريف اتصال جديد، فقم بتكوين اسم مستعار أو عنوان URL للمجموعة للوصول إلى ملف تعريف الاتصال هذا. وإذا لم تكن هناك مساحة، فستصطدم جميع محاولات SSL بملف تعريف اتصال WebVPN الافتراضي الذي لم يتم ربط تجمع IP به. قم بإعداد هذا لاستخدام ملف تعريف الاتصال الافتراضي ووضع تجمع IP عليه.

النصائح

-

تأكد من عمل التوجيه بشكل صحيح مع تجمع عناوين IP الذي قمت بتعيينه لعملائك البعيدين. يجب أن يأتي تجمع عناوين IP هذا من شبكة فرعية على الشبكة المحلية لديك. يمكنك أيضا إستخدام خادم DHCP أو خادم المصادقة لتعيين عناوين IP.

-

يقوم ASA بإنشاء مجموعة نفق افتراضية (DefaultWebVPNGgroup) ونهج مجموعة افتراضي (GroupPolicy1). إذا قمت بإنشاء مجموعات وسياسات جديدة، تأكد من تطبيق القيم وفقا لسياسات الأمان الخاصة بشبكتك.

-

إذا كنت تريد تمكين إستعراض ملفات Windows من خلال CIFS، أدخل خادم WINS (NBNS) ضمن التكوين > VPN > WebVPN > الخوادم وعناوين URL. تستخدم هذه التقنية تحديد بروتوكول نظام ملفات الإنترنت العام (CIFS).

الأوامر

تقترن العديد من أوامر تصحيح الأخطاء ب WebVPN. للحصول على معلومات تفصيلية حول هذه الأوامر، ارجع إلى إستخدام أوامر تصحيح الأخطاء ل WebVPN.

ملاحظة: يمكن أن يؤثر إستخدام أوامر تصحيح الأخطاء سلبا على جهاز Cisco لديك. قبل إستخدام أوامر debug، ارجع إلى معلومات مهمة عن أوامر تصحيح الأخطاء.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

20-Jun-2006 |

الإصدار الأولي |

التعليقات

التعليقات