تكوين أنفاق IKEv1 IPsec من موقع إلى موقع باستخدام ASDM أو CLI على ASAv

خيارات التنزيل

-

ePub (610.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

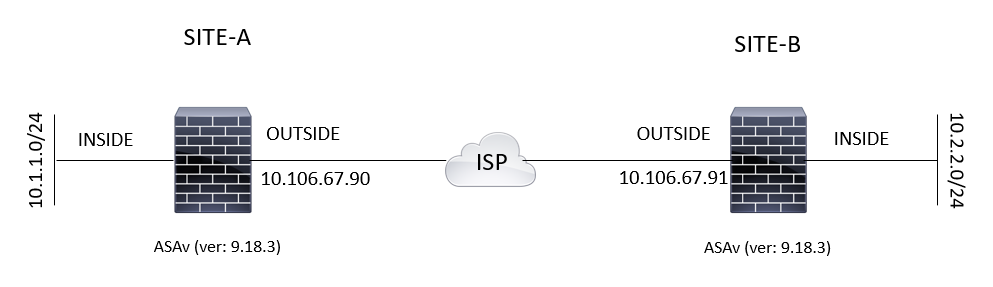

يصف هذا المستند كيفية تكوين نفق من موقع إلى موقع IKEv1 IPsec بين شبكتي Cisco Secure Firewall Virtual (ASAv) اللذين يشغلان الإصدار 9.18.3.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- يجب إنشاء اتصال IP الشامل

- يجب السماح بهذه البروتوكولات:

- بروتوكول مخطط بيانات المستخدم (UDP) 500 و 4500 لمستوى التحكم في IPsec

- بروتوكول IP لحمولة أمان التضمين (ESP) 50 لمستوى بيانات IPsec

المكونات المستخدمة

أسست المعلومة في هذا وثيقة على هذا برمجية وجهاز صيغة:

- جدار الحماية الآمن ASA الظاهري الذي يشغل البرنامج الإصدار 9.18.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

يصف هذا القسم كيفية تكوين نفق VPN من موقع إلى موقع من خلال معالج Adaptive Security Device Manager (ASDM) VPN أو من خلال CLI (واجهة سطر الأوامر).

الرسم التخطيطي للشبكة

يتم إستخدام هذا المخطط للأمثلة في هذا المستند:

مخطط الطوبولوجيا

مخطط الطوبولوجيا

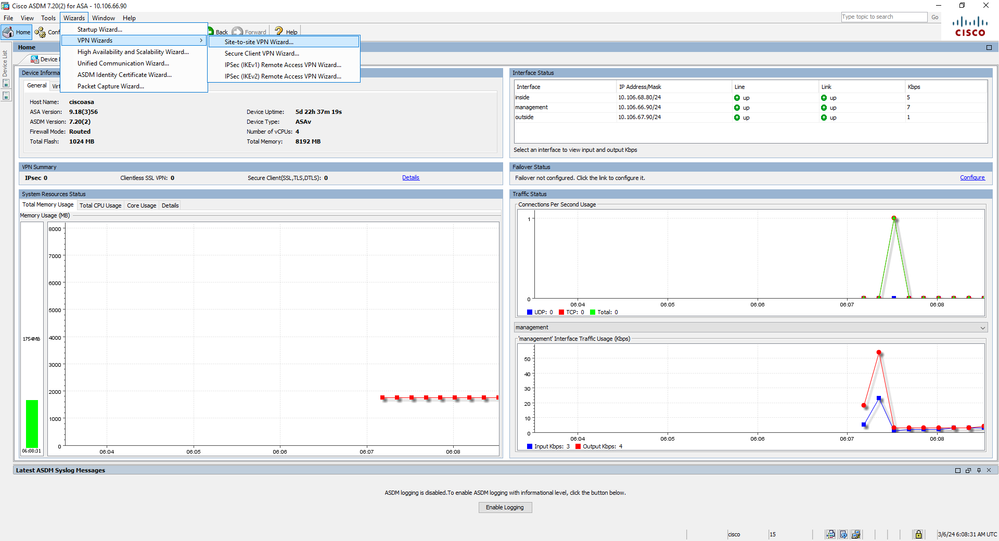

التكوين عبر معالج ASDM VPN

أكمل الخطوات التالية لإعداد نفق VPN من موقع إلى موقع من خلال معالج ASDM:

- افتح ASDM وانتقل إلى

Wizards > VPN Wizards > Site-to-site VPN Wizard. تنقل معالج VPN

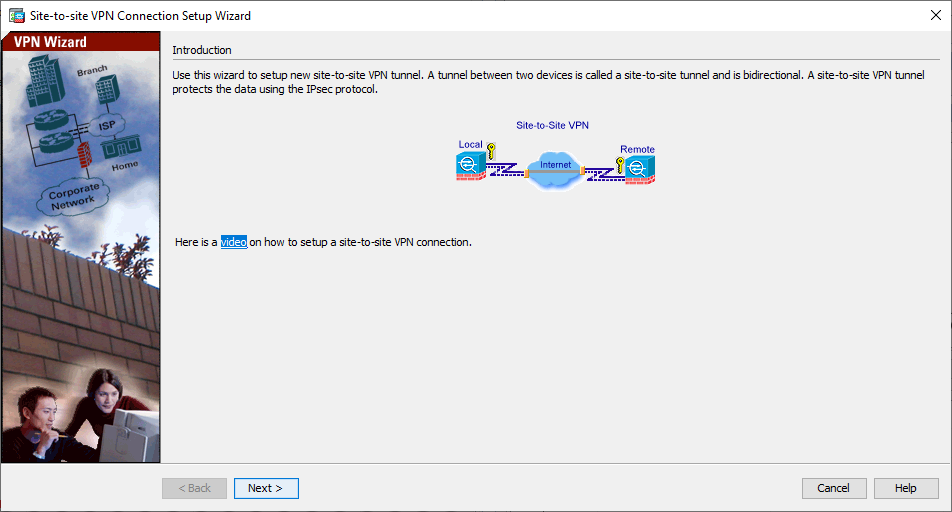

تنقل معالج VPN - انقر

Next بمجرد وصولك إلى الصفحة الرئيسية للمعالج. نافذة معالج VPN 1

نافذة معالج VPN 1 ملاحظة: توفر أحدث إصدارات ASDM إرتباط إلى فيديو يشرح هذا التكوين.

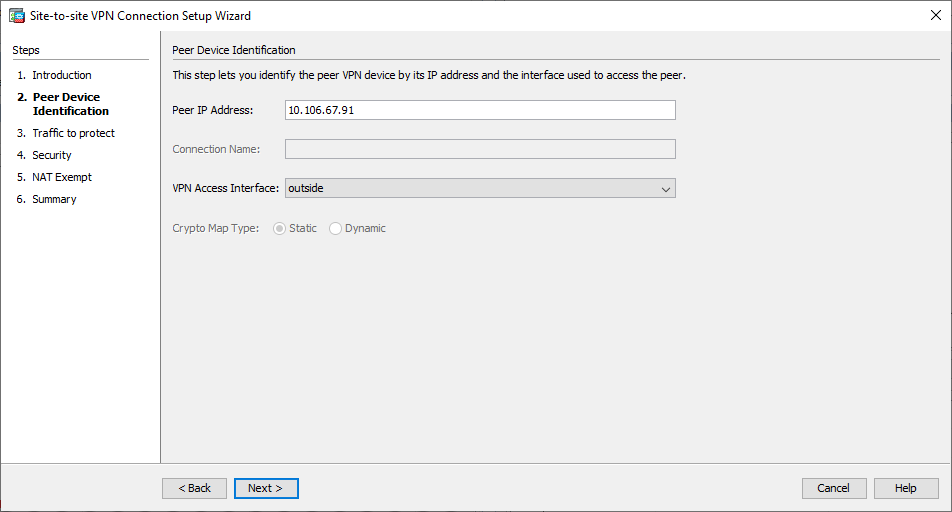

- قم بتكوين عنوان IP للنظير. في هذا المثال، يتم تعيين عنوان IP للنظير على 10.106.67.91 في الموقع (ب). إذا قمت بتكوين عنوان IP للنظير على الموقع (أ)، فيجب تغييره إلى 10.106.67.90. كما تم تحديد الواجهة التي يمكن من خلالها الوصول إلى الطرف البعيد. طقطقة

Next ما إن يكتمل. نافذة معالج VPN 2

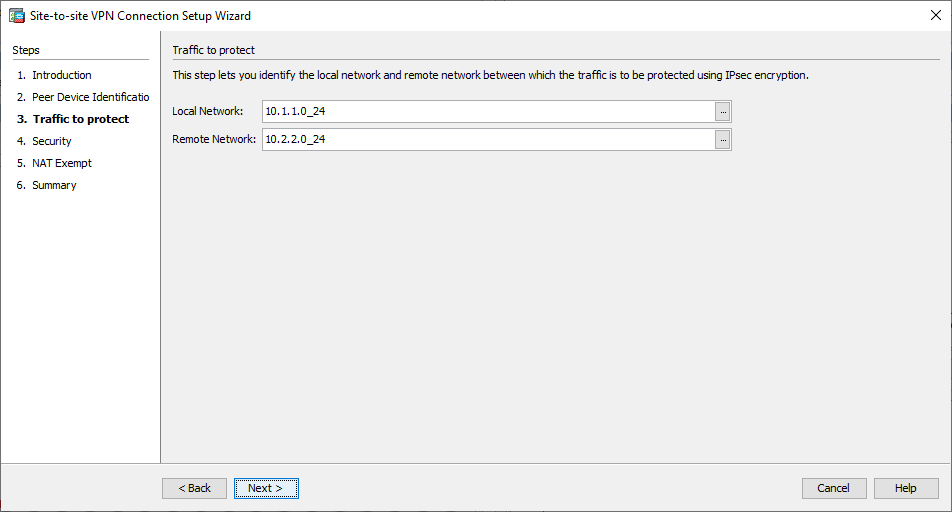

نافذة معالج VPN 2 - قم بتكوين الشبكات المحلية والبعيدة (مصدر حركة المرور والوجهة). تعرض هذه الصورة تكوين الموقع (ب) (ينطبق العكس على الموقع (أ).

نافذة معالج VPN 3

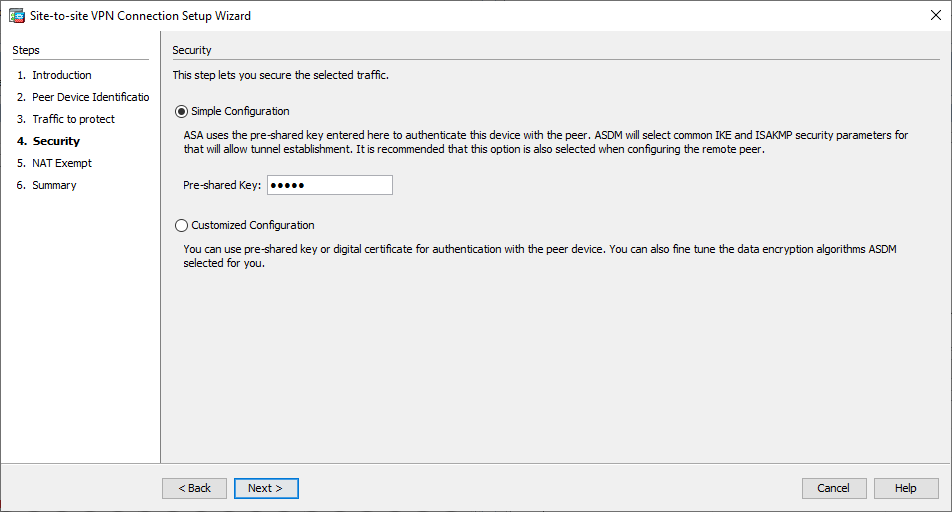

نافذة معالج VPN 3 - في صفحة الأمان، قم بتكوين المفتاح المشترك مسبقا (يجب أن يتطابق على كلا النهايتين). طقطقة

Next ما إن يكتمل. الإطار 4 لمعالج شبكة VPN

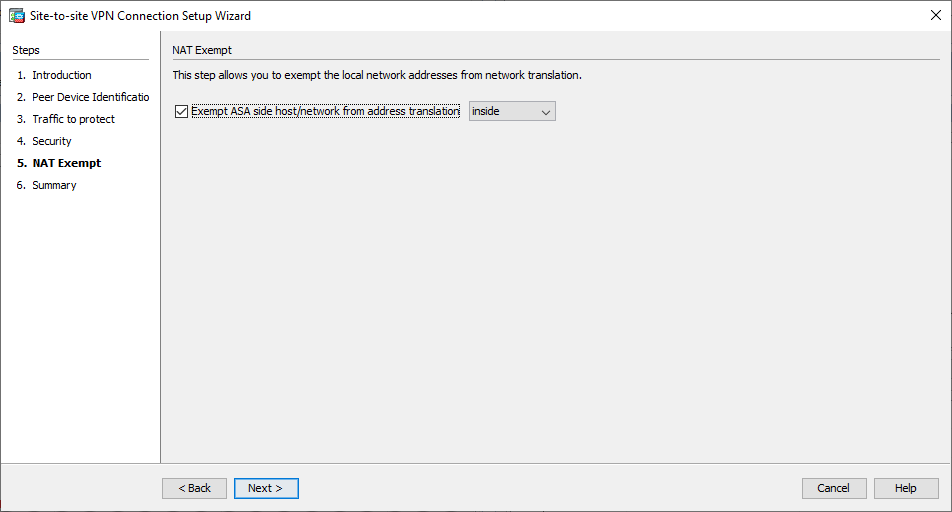

الإطار 4 لمعالج شبكة VPN - شكلت المصدر قارن لحركة مرور على ال ASA. يقوم ASDM تلقائيا بإنشاء قاعدة ترجمة عنوان الشبكة (NAT) استنادا إلى إصدار ASA ويدفعها مع بقية التكوين في الخطوة النهائية.

ملاحظة: على سبيل المثال المستخدم في هذا المستند، يمثل "الداخل" مصدر حركة المرور.

الإطار 5 لمعالج شبكة VPN

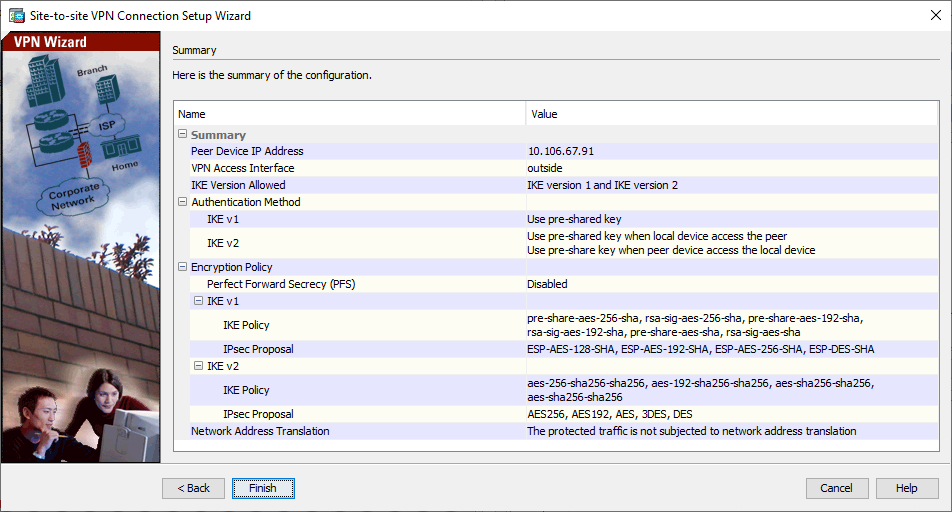

الإطار 5 لمعالج شبكة VPN - يوفر المعالج الآن ملخصا للتكوين الذي يتم دفعه إلى ASA. راجعت ودققت التشكيل عملية إعداد، وبعد ذلك طقطقت

Finish. نافذة معالج VPN 6

نافذة معالج VPN 6

التكوين عبر واجهة سطر الأوامر (CLI)

التكوين عبر واجهة سطر الأوامر (CLI)يوضح هذا القسم كيفية تكوين نفق IKEv1 IPsec من موقع إلى موقع عبر CLI (واجهة سطر الأوامر).

تكوين الموقع ب

تكوين الموقع بتلميح: للحصول على مثال تكوين IKEv2 مع ASA، ألق نظرة على نفق IKEv2 من موقع إلى موقع بين ASA وأمثلة تكوين الموجه مستند Cisco.

المرحلة 1 (IKEv1)

أكمل الخطوات التالية لتكوين المرحلة 1:

- دخلت هذا أمر داخل ال CLI in order to مكنت IKEv1 على القارن خارجي:

crypto ikev1 enable outside

- إنشاء سياسة IKEv1 التي تحدد الخوارزميات/الطرق التي سيتم إستخدامها للتجزئة والمصادقة ومجموعة Diffie-Hellman ودورة الحياة والتشفير:

crypto ikev1 policy 1

! The 1 in the above command refers to the Policy suite priority (1 highest, 65535 lowest)

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400 - قم بإنشاء مجموعة أنفاق تحت سمات IPsec وقم بتكوين عنوان IP للنظير ومفتاح النفق المشترك مسبقا:

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

! Note the IKEv1 keyword at the beginning of the pre-shared-key command.

المرحلة 2 (IPsec)

أكمل الخطوات التالية لتكوين المرحلة 2:

- قم بإنشاء قائمة وصول تحدد حركة المرور التي سيتم تشفيرها وإنشاء قنوات لها. في هذا المثال، حركة مرور المصلحة هي حركة المرور من النفق الذي يتم الحصول عليه من الشبكة الفرعية 10.2.2.0 إلى 10.1.1.0. ويمكن أن يحتوي على إدخالات متعددة إذا كانت هناك شبكات فرعية متعددة مشتركة بين المواقع.

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24 - قم بتكوين مجموعة التحويل (TS)، والتي يجب أن تتضمن الكلمة الأساسية

IKEv1. يجب إنشاء TS مطابق على الطرف البعيد أيضا.

crypto ipsec ikev1 transform-set myset esp-aes-256 esp-sha-hmac

- قم بتكوين خريطة التشفير، والتي تحتوي على المكونات التالية:

- عنوان IP النظير

- قائمة الوصول المعرفة التي تحتوي على حركة مرور الفائدة

- تي إس

- إعداد سرية إعادة التوجيه الكاملة الاختيارية (PFS)، التي تنشئ زوج جديد من مفاتيح Diffie-Hellman التي يتم إستخدامها لحماية البيانات (يجب تمكين كلا الجانبين من PFS قبل ظهور المرحلة 2)

- تطبيق خريطة التشفير على الواجهة الخارجية:

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

إستثناء NAT

ضمنت أن لا يخضع ال VPN حركة مرور إلى أي آخر nat قاعدة. هذه هي قاعدة NAT التي يتم إستخدامها:

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookupملاحظة: عند إستخدام شبكات فرعية متعددة، يجب عليك إنشاء مجموعات كائنات باستخدام جميع الشبكات الفرعية للمصدر والوجهة واستعمالها في قاعدة NAT.

object-group network 10.x.x.x_SOURCE

network-object 10.4.4.0 255.255.255.0

network-object 10.2.2.0 255.255.255.0

object network 10.x.x.x_DESTINATION

network-object 10.3.3.0 255.255.255.0

network-object 10.1.1.0 255.255.255.0

nat (inside,outside) 1 source static 10.x.x.x_SOURCE 10.x.x.x_SOURCE destination static 10.x.x.x_DESTINATION 10.x.x.x_DESTINATION no-proxy-arp route-lookup

إكمال نموذج التكوين

فيما يلي التكوين الكامل للموقع B:

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

!Note the IKEv1 keyword at the beginning of the pre-shared-key command.

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24

crypto ipsec ikev1 transform-set myset esp-aes esp-sha-hmac

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookupنهج المجموعة

نهج المجموعةيتم إستخدام نهج المجموعة لتحديد إعدادات معينة تنطبق على النفق. يتم إستخدام هذه السياسات بالاقتران مع مجموعة النفق.

يمكن تعريف نهج المجموعة على أنه إما داخلي، مما يعني أن السمات يتم سحبها من السمات المحددة على ASA، أو يمكن تعريفها على أنها خارجية، حيث يتم الاستعلام عن السمات من خادم خارجي. هذا هو الأمر الذي يتم إستخدامه لتحديد سياسة المجموعة:

group-policy SITE_A internalملاحظة: يمكنك تعريف سمات متعددة في نهج المجموعة. للحصول على قائمة بكافة السمات الممكنة، ارجع إلى قسم تكوين سياسات المجموعة.

سمات إختيارية لنهج المجموعة

تحدد vpn-tunnel-protocol السمة نوع النفق الذي يجب تطبيق هذه الإعدادات عليه. في هذا المثال، يتم إستخدام IPsec:

vpn-tunnel-protocol ?

group-policy mode commands/options:

IPSec IP Security Protocol l2tp-ipsec L2TP using IPSec for security

svc SSL VPN Client

webvpn WebVPN

vpn-tunnel-protocol ikev1 - Version 8.4 and later

لديك الخيار لتكوين النفق حتى يظل في وضع الخمول (بدون حركة مرور) ولا يتوقف. لتكوين هذا الخيار، يجب أن تستخدمvpn-idle-timeout قيمة السمة الدقائق، أو يمكنك تعيين القيمة إلى none، مما يعني أن النفق لا ينهار أبدا.

فيما يلي مثال:

group-policy SITE_A attributes

vpn-idle-timeout ?

group-policy mode commands/options:

<1-35791394> Number of minutes

alert-interval Specify timeout alert interval in minutes

none Site-to-Site (IKEv1, IKEv2) and IKEv1 remote-access: Disable

timeout and allow an unlimited idle period; AnyConnect (SSL,

IPSec/IKEv2): Use value of default-idle-timeout

يحدد default-group-policy الأمر الموجود تحت السمات العامة لمجموعة النفق سياسة المجموعة التي يتم إستخدامها للضغط على إعدادات نهج معينة للنفق الذي تم إنشاؤه. يتم أخذ الإعدادات الافتراضية للخيارات التي لم تقم بتعريفها في نهج المجموعة من نهج مجموعة افتراضي عمومي:

tunnel-group 10.106.67.91 general-attributes

default-group-policy SITE_Aالتحقق من الصحة

التحقق من الصحةأستخدم المعلومات المقدمة في هذا القسم للتحقق من أن التكوين لديك يعمل بشكل صحيح.

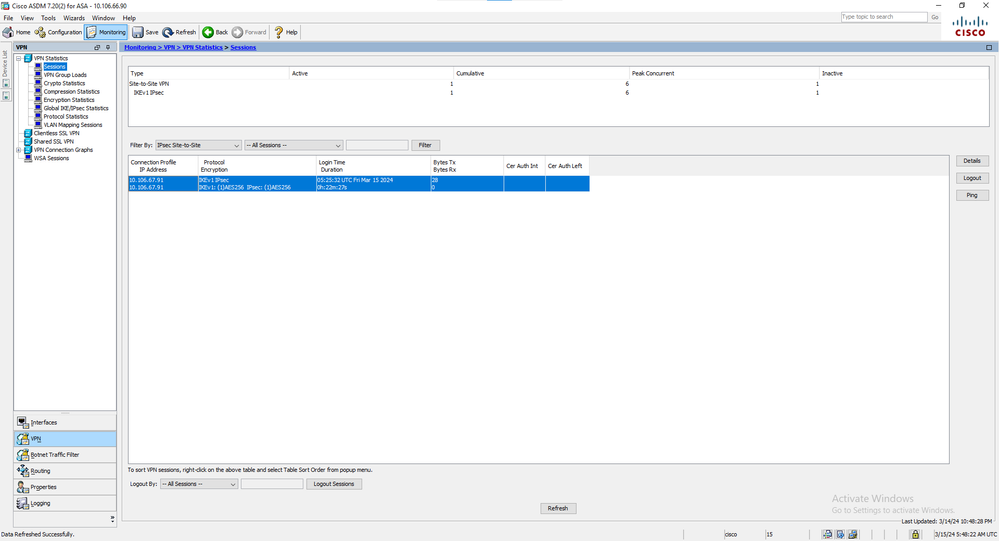

ASDM

ASDMلعرض حالة النفق من ASDM، انتقل إلى Monitoring > VPN. يتم توفير هذه المعلومات:

- عنوان IP النظير

- البروتوكول الذي يتم إستخدامه لإنشاء النفق

- خوارزمية التشفير التي يتم إستخدامها

- الوقت الذي خرج فيه النفق و الوقت

- عدد الحزم التي يتم إستلامها ونقلها

تلميح: انقر فوق Refresh لعرض أحدث القيم، نظرا لعدم تحديث البيانات في الوقت الحقيقي.

نافذة مراقبة VPN

نافذة مراقبة VPN

CLI

CLIيوضح هذا القسم كيفية التحقق من التكوين الخاص بك عبر واجهة سطر الأوامر.

المرحلة الأولى

المرحلة الأولىأدخل هذا الأمر في واجهة سطر الأوامر (CLI) للتحقق من تكوين المرحلة 1 على جانب الموقع (ب):

show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 10.106.67.91

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVEالمرحلة الثانية

المرحلة الثانيةيعرض show crypto ipsec sa الأمر معرفات فئات خدمة IPsec التي تم إنشاؤها بين النظراء. يتم إنشاء النفق المشفر بين عناوين IP 10.106.67.90 و 10.106.67.91 لحركة المرور التي تتدفق بين الشبكات 10.1.1.0 و 10.2.2.0. يمكنك رؤية وحدتي ESP اللتين تم إنشاؤهما لحركة المرور الواردة والصادرة. لا يتم إستخدام رأس المصادقة (AH) نظرا لعدم وجود رسائل AH SA.

أدخل هذا الأمر في واجهة سطر الأوامر (CLI) للتحقق من تكوين المرحلة 2 على الموقع A:

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.90

access-list 100 extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

current_peer: 10.106.67.91

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.90/0, remote crypto endpt.: 10.106.67.91/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: F8951DA2

current inbound spi : 662C7ABE

inbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28074)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28073)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

أدخل هذا الأمر في واجهة سطر الأوامر (CLI) للتحقق من تكوين المرحلة 2 على جانب الموقع (ب):

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.91

access-list 100 extended permit ip 10.2.2.0 255.255.255.0 10.1.1.0 255.255.255.0

local ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 10.106.67.90

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.91/0, remote crypto endpt.: 10.106.67.90/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 662C7ABE

current inbound spi : F8951DA2

inbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001استكشاف الأخطاء وإصلاحها

استكشاف الأخطاء وإصلاحهااستعملت المعلومة أن يكون زودت في هذا قسم in order to تحريت تشكيل إصدار.

أدخل أوامر تصحيح الأخطاء هذه لتحديد موقع فشل النفق:

debug crypto ikev1 127 (المرحلة 1)debug crypto ipsec 127 (المرحلة 2)

هنا مثال كامل من يضبط إنتاج:

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE Initiator: New Phase 1, Intf inside, IKE Peer 10.106.67.91 local Proxy Address 10.1.1.0, remote Proxy Address 10.2.2.0, Crypto map (outside_map)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ISAKMP SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 02 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 03 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver RFC payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Fragmentation VID + extended capabilities payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 172

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 132

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Oakley proposal is acceptable

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received NAT-Traversal RFC VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Fragmentation VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, IKE Peer included IKE fragmentation capability flags: Main Mode: True Aggressive Mode: True

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Cisco Unity VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing xauth V6 VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send IOS VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ISA_KE payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Cisco Unity client VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received xauth V6 VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing VPN3000/ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating keys for Initiator...

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing ID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing dpd vid payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR ID received 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Received DPD VID

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Oakley begin quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator starting QM: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 1 COMPLETED

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Keep-alive type for this connection: DPD

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P1 rekey timer: 73440 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 Tunnel Table succeeded for SA with logical ID 8192

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 MIB Table succeeded for SA with logical ID 8192

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x0001B739

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got SPI from key engine: SPI = 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing quick mode

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing blank hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing pfs ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing proxy ID

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.2.2.0 Mask 255.255.255.0 Protocol 0 Port 0

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending Initial Contact

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing qm hash payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 1st QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 464

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NONE (0) total length : 436

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ISA_KE for PFS in phase 2

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.2.2.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, loading all IPSEC SAs

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Security negotiation complete for LAN-to-LAN Group (10.106.67.91) Initiator, Inbound SPI = 0x50ef49ad, Outbound SPI = 0xea689811

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing final quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 3rd QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + NONE (0) total length : 76

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x00024311

IPSEC: New embryonic SA created @ 0x00007f05294fd920,

SCB : 0x294CCDB0,

Direction : outbound

SPI : 0xEA689811

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x00024311

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP outbound permit rule for SPI 0xEA689811

IPSEC: Completed host OBSA update, SPI 0xEA689811

IPSEC: Creating outbound VPN context, SPI 0xEA689811

Flags : 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: New outbound encrypt rule, SPI 0xEA689811

Src addr: 10.1.1.0

Src mask: 255.255.255.0

Dst addr: 10.2.2.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: New outbound permit rule, SPI 0xEA689811

Src addr: 10.106.67.90

Src mask: 255.255.255.255

Dst addr: 10.106.67.91

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0xEA689811

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got a KEY_ADD msg for SA: SPI = 0xea689811

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type: l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP inbound permit rule for SPI 0x50EF49AD

IPSEC: Completed host IBSA update, SPI 0x50EF49AD

IPSEC: Creating inbound VPN context, SPI 0x50EF49AD

Flags: 0x00000006

SA : 0x00007f05294f4620

SPI : 0x50EF49AD

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x0000763C

SCB : 0x02CE8BB3

Channel: 0x00007f0533c4f700

IPSEC: Completed inbound VPN context, SPI 0x50EF49AD

VPN handle: 0x00000000000086bc

IPSEC: Updating outbound VPN context 0x0000763C, SPI 0xEA689811

Flags: 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x000086BC

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: Completed outbound inner rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: Completed outbound outer SPD rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

IPSEC: New inbound tunnel flow rule, SPI 0x50EF49AD

Src addr: 10.2.2.0

Src mask: 255.255.255.0

Dst addr: 10.1.1.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f8180

IPSEC: New inbound decrypt rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f7ad0

IPSEC: New inbound permit rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f4510

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Pitcher: received KEY_UPDATE, spi 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P2 rekey timer: 24480 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 2 COMPLETED (msgid=ad712fa9) محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

10-Jul-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Venkata Aditya BCisco TAC Engineer

- Rahul GovindanCisco TAC Engineer

- Pavan GunduTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات