دمج Duo SAML SSO مع AnyConnect Secure Access باستخدام ISE Posture

خيارات التنزيل

-

ePub (9.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

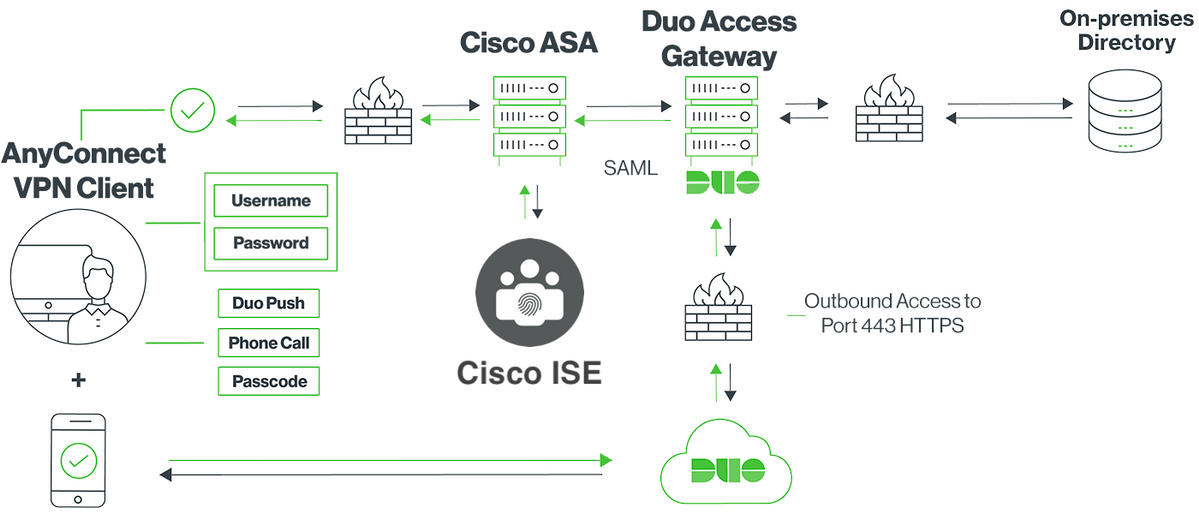

يصف هذا المستند مثالا للتكوين لدمج Duo SAML SSO مع جهاز الأمان القابل للتكيف (ASA) Cisco AnyConnect Secure Mobility Client Access الذي يستغل Cisco ISE لإجراء تقييم مفصل للوضع. يتم تنفيذ Duo SAML SSO باستخدام عبارة الوصول الثنائية (DAG) التي تتصل ب Active Directory للمصادقة الأولية للمستخدم ثم تتصل بالأمان الثنائي (السحابة) للمصادقة متعددة العوامل. يتم إستخدام Cisco ISE كخادم تفويض لتوفير التحقق من نقطة النهاية باستخدام تقييم الوضع.

ساهم فيها دينيش مودجيل وبولكيت ساكسينا، مهندس Cisco HTTS.

المتطلبات الأساسية

المتطلبات

- أساسيات بوابة الوصول الثنائية وميزة الأمان الثنائي

- معرفة أساسية بتكوين VPN للوصول عن بعد على ASA

- معرفة أساسية بخدمات ISE و Posture

المكونات المستخدمة

- برنامج جهاز الأمان القابل للتكيف من Cisco، الإصدار 9.12(3)12

- Duo Access Gateway

- الأمان الثنائي

- Cisco Identity Services Engine، الإصدار 2.6 والإصدارات الأحدث

- Microsoft Windows 10 مع الإصدار 4.8.03052 من AnyConnect

ملاحظة: يتطلب المستعرض المضمن AnyConnect، المستخدم في هذا التنفيذ، ASA على الإصدار 9.7(1)24 و 9.8(2)28 و 9.9(2)1 أو إصدار أحدث من كل إصدار و AnyConnect الإصدار 4.6 أو إصدار أحدث.

التكوين

الرسم التخطيطي للشبكة

تدفق حركة المرور

- يقوم عميل AnyConnect بتهيئة اتصال SSL VPN إلى Cisco ASA

- يقوم Cisco ASA، الذي تم تكوينه للمصادقة الأساسية باستخدام عبارة الوصول الثنائية (DAG)، بإعادة توجيه المستعرض المضمن في AnyConnect Client إلى DAG لمصادقة SAML

- تمت إعادة توجيه عميل AnyConnect إلى عبارة الوصول الثنائية

- بمجرد دخول عميل AnyConnect إلى بيانات الاعتماد، يتم إنشاء طلب مصادقة SAML ويصدر من عبارة الوصول ASA إلى Duo من Cisco

- تعمل عبارة الوصول الثنائية على زيادة التكامل مع خدمة Active Directory في الموقع لإجراء المصادقة الأساسية لعميل AnyConnect

- بمجرد نجاح المصادقة الأساسية، تقوم عبارة الوصول الثنائية بإرسال طلب إلى الأمان الثنائي عبر منفذ TCP رقم 443 لبدء المصادقة ثنائية العوامل

- تم تقديم عميل AnyConnect باستخدام "المطالبة التفاعلية الثنائية" ويكمل المستخدم المصادقة الثنائية العامل باستخدام الطريقة المفضلة لديه (الضغط أو رمز المرور)

- يستلم Duo Security إستجابة مصادقة ويعيد المعلومات إلى عبارة الوصول الثنائية

- استنادا إلى إستجابة المصادقة، تقوم عبارة الوصول الثنائية بإنشاء إستجابة مصادقة SAML تحتوي على تأكيد SAML وتتجاوب مع عميل AnyConnect

- مصادقة AnyConnect client بنجاح لاتصال SSL VPN باستخدام Cisco ASA

- بمجرد نجاح المصادقة، يرسل Cisco ASA طلب تفويض إلى Cisco ISE

ملاحظة: يتم تكوين Cisco ISE فقط للتخويل نظرا لأن عبارة الوصول الثنائية توفر المصادقة اللازمة

- يقوم Cisco ISE بمعالجة طلب التفويض وبما أن حالة وضع العميل غير معروفة، فيرجع Posture Redirect مع وصول محدود إلى AnyConnect client عبر Cisco ASA

- إذا لم يكن لدى عميل AnyConnect وحدة توافق نمطية، تتم مطالبته بتنزيله لمتابعة تقييم الوضع

- إذا كان AnyConnect client يحتوي على وحدة توافق نمطية، فإنه يؤسس اتصال TLS مع Cisco ASA ويبدأ تدفق الأوضاع

- بناء على شروط الوضع التي تم تكوينها على ISE، يتم إجراء فحوصات الوضع ويتم إرسال التفاصيل من عميل AnyConnect إلى Cisco ISE

- إذا تغيرت حالة وضع العميل من غير معروف إلى متوافق، فسيتم إرسال طلب تغيير التفويض (CoA) من Cisco ISE إلى Cisco ASA لمنح الوصول الكامل إلى العميل وإنشاء شبكة VPN بالكامل

التكوينات

- تكوين مدخل مسؤول Duo

في هذا القسم، قم بتكوين تطبيق ASA على مدخل مسؤول Duo.

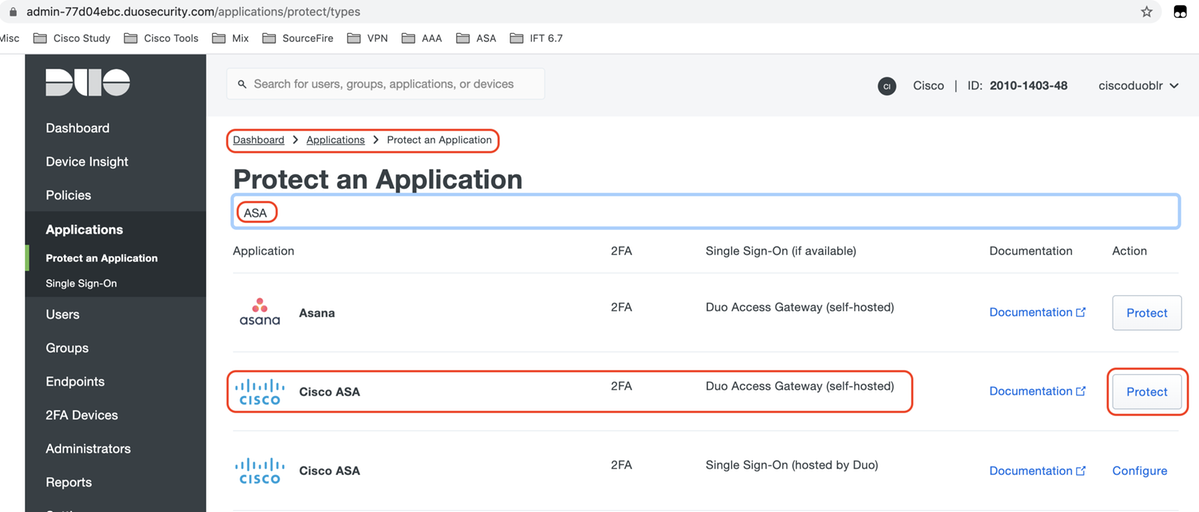

1. تسجيل الدخول إلى "Duo Admin Portal" والتنقل إلى "تطبيقات > حماية تطبيق"، والبحث عن "ASA" بنوع حماية "2FA مع بوابة الوصول Duo، المستضافة ذاتيا". انقر فوق "حماية" على أقصى اليمين لتكوين ASA من Cisco

2. قم بتكوين السمات التالية تحت مزود الخدمة" للتطبيق المحمي، ASA

| URL الأساسي | firebird.cisco.com |

| مجموعة الأنفاق | tg_saml |

| سمة البريد | sAMAccountName،mail |

انقر على "حفظ" في أسفل الصفحة

في هذا المستند، تستخدم باقي التكوين معلمات افتراضية ولكن يمكن تعيينها استنادا إلى متطلبات العميل.

يمكن ضبط الإعدادات الإضافية لتطبيق SAML الجديد في الوقت الحالي، مثل تغيير اسم التطبيق من القيمة الافتراضية، أو تمكين الخدمة الذاتية، أو تعيين نهج مجموعة.

3. انقر فوق الارتباط "تنزيل ملف التكوين" للحصول على إعدادات تطبيق Cisco ASA (كملف JSON). يتم تحميل هذا الملف إلى عبارة الوصول الثنائية في الخطوات اللاحقة

4. تحت لوحة المعلومات > التطبيقات"، يبدو تطبيق ASA الذي تم إنشاؤه حديثا كما هو موضح في الصورة أدناه:

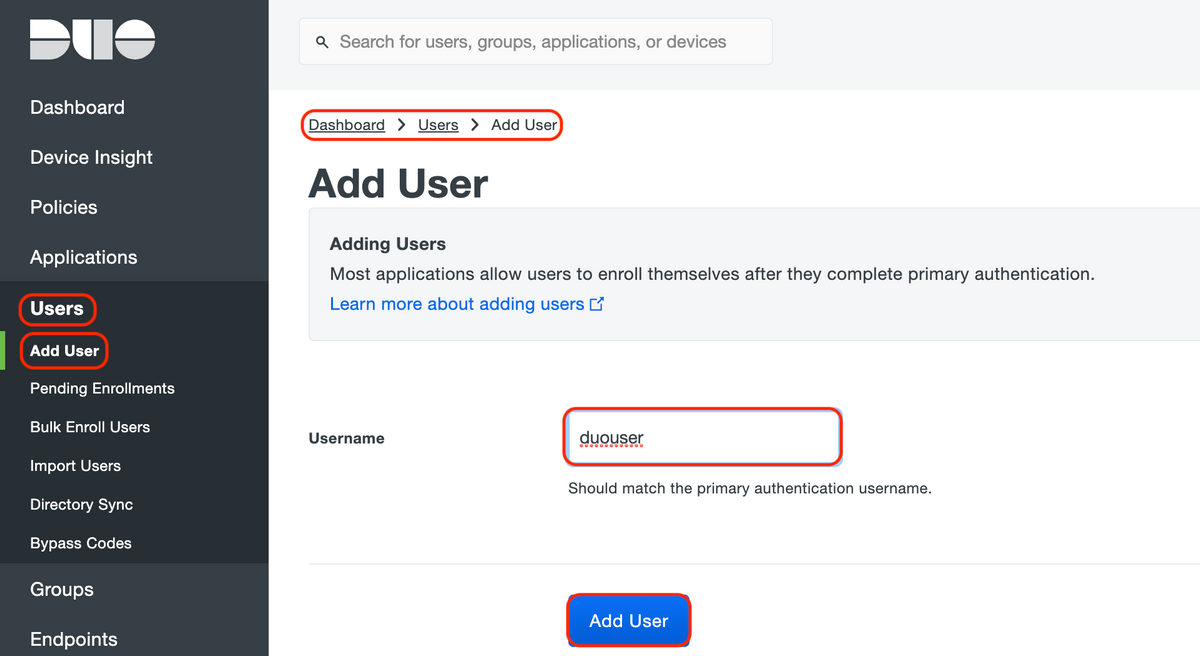

5. انتقل إلى مستخدمين > إضافة مستخدم" كما هو موضح في الصورة:

إنشاء مستخدم مسمى "duouser" لاستخدامه لمصادقة AnyConnect للوصول عن بعد وتنشيط Duo Mobile على جهاز المستخدم النهائي

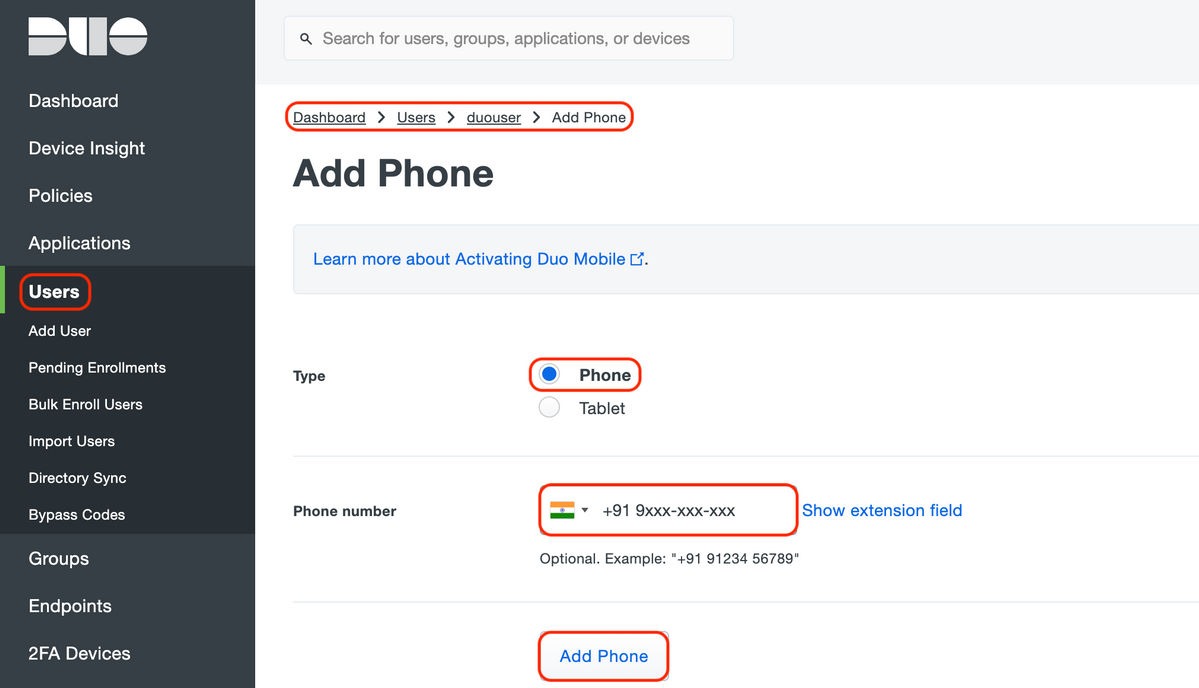

لإضافة رقم الهاتف كما هو موضح في الصورة، حدد الخيار "إضافة هاتف".

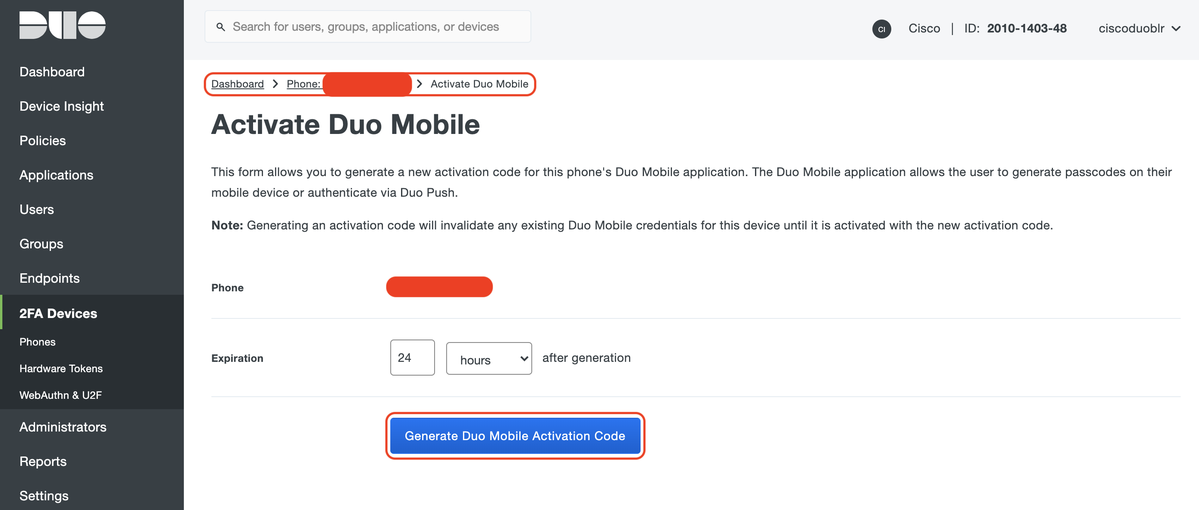

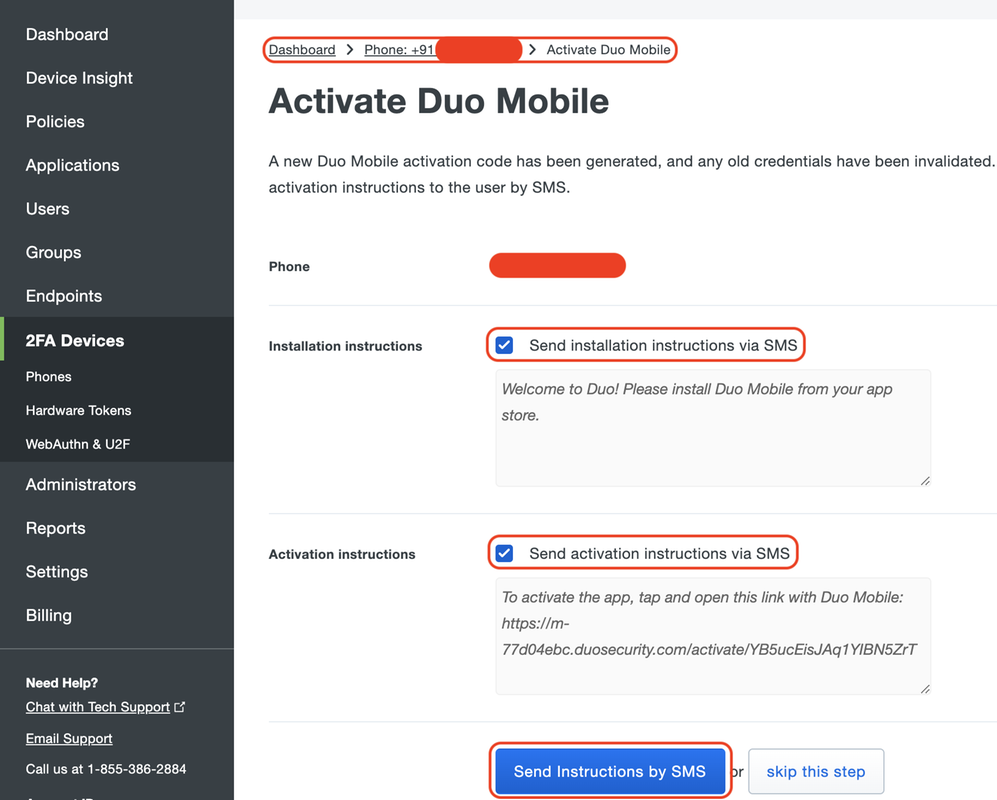

تنشيط "Duo Mobile" للمستخدم المعين

ملاحظة: تأكد من تثبيت "Duo Mobile" على جهاز المستخدم النهائي.

التثبيت اليدوي لتطبيق Duo لأجهزة IOS

التثبيت اليدوي لتطبيق Duo لأجهزة Android

حدد "إنشاء رمز تنشيط Duo Mobile" كما هو موضح في الصورة:

حدد "إرسال تعليمات عبر SMS" كما هو موضح في الصورة:

انقر فوق الارتباط الموجود في SMS، ويتم ربط تطبيق Duo بحساب المستخدم في قسم معلومات الجهاز، كما هو موضح في الصورة:

- تكوين عبارة الوصول الثنائي (DAG)

- نشر عبارة الوصول الثنائية (DAG) على خادم في شبكتك

ملاحظة: اتبع الوثائق التالية للنشر:

بوابة الوصول الثنائية لنظام التشغيل Linux

https://duo.com/docs/dag-linux

Duo Access Gateway ل Windows

https://duo.com/docs/dag-windows - في الصفحة الرئيسية لعبارة الوصول الثنائي، انتقل إلى مصدر المصادقة"

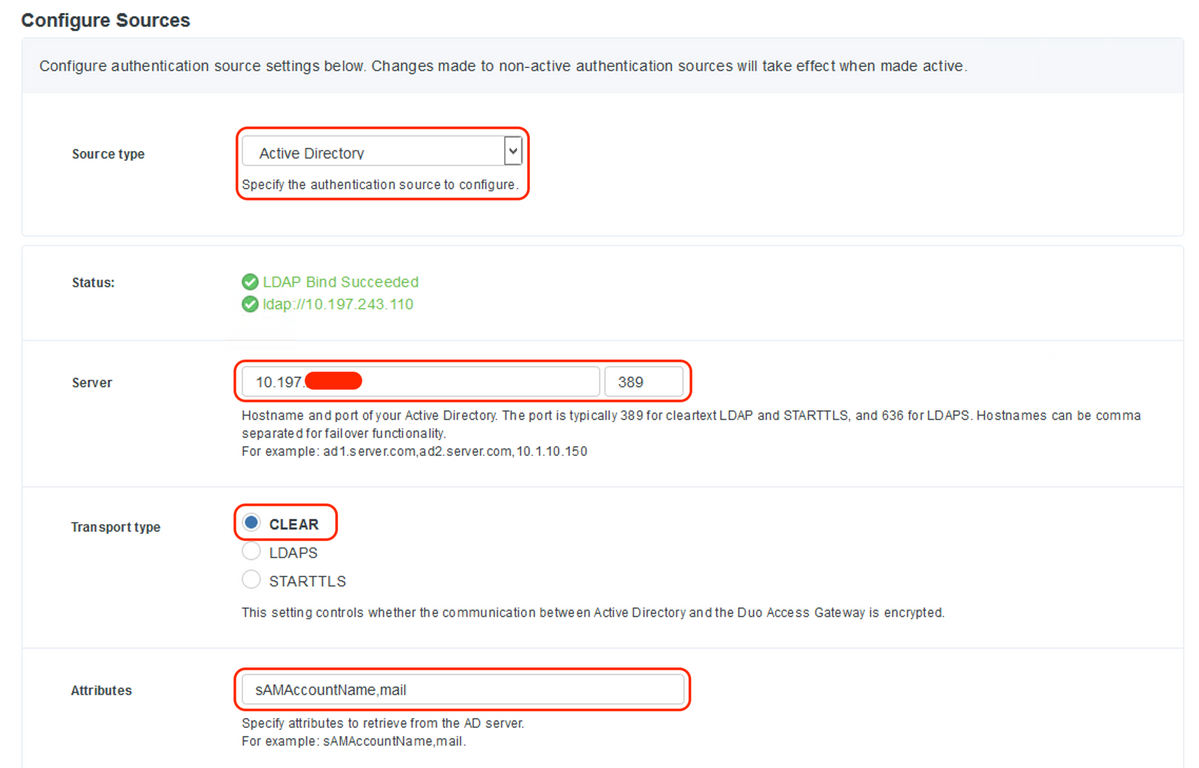

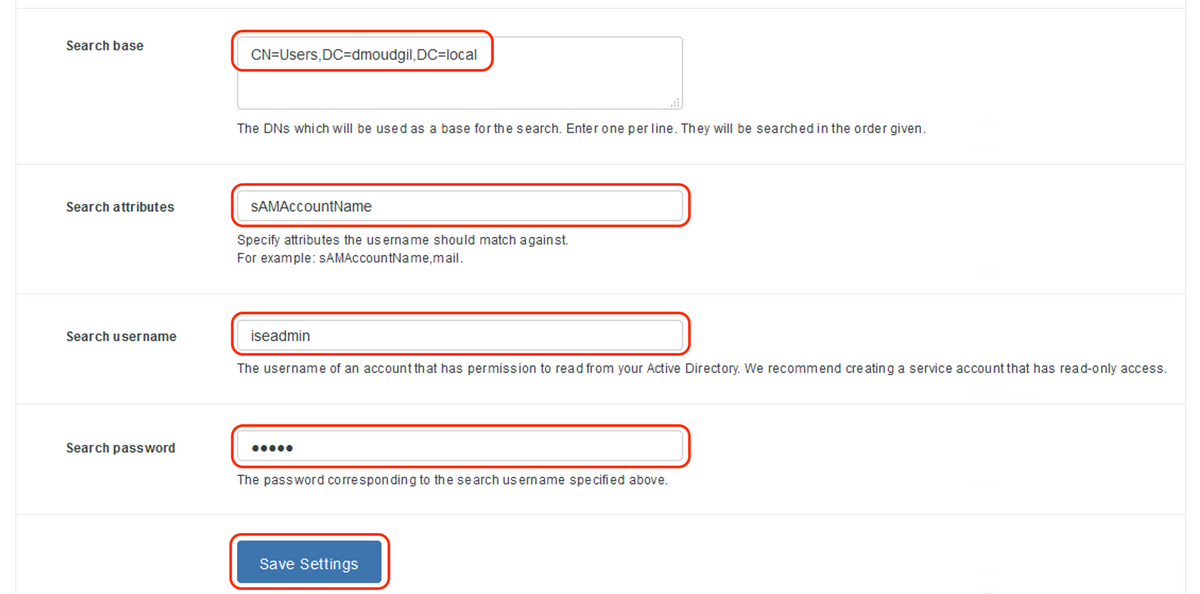

- تحت تكوين المصادر"، أدخل السمات التالية ل Active Directory وانقر فوق "حفظ الإعدادات"

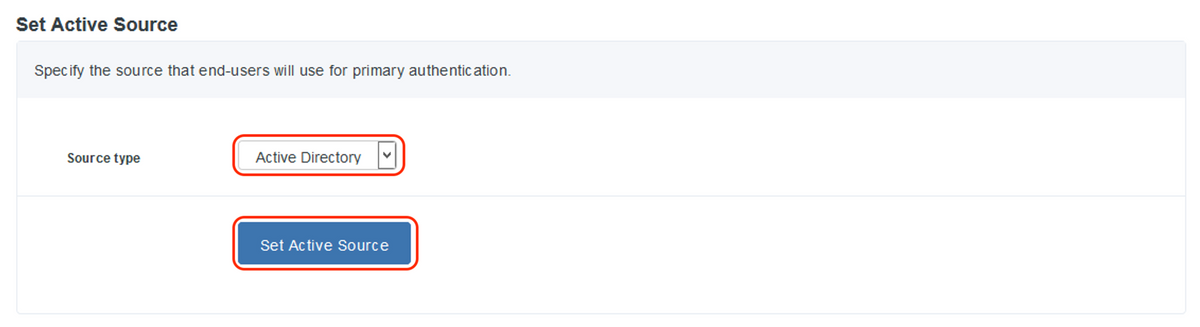

- تحت تعيين مصدر نشط"، حدد نوع المصدر ك "Active Directory" وانقر فوق "تعيين مصدر نشط"

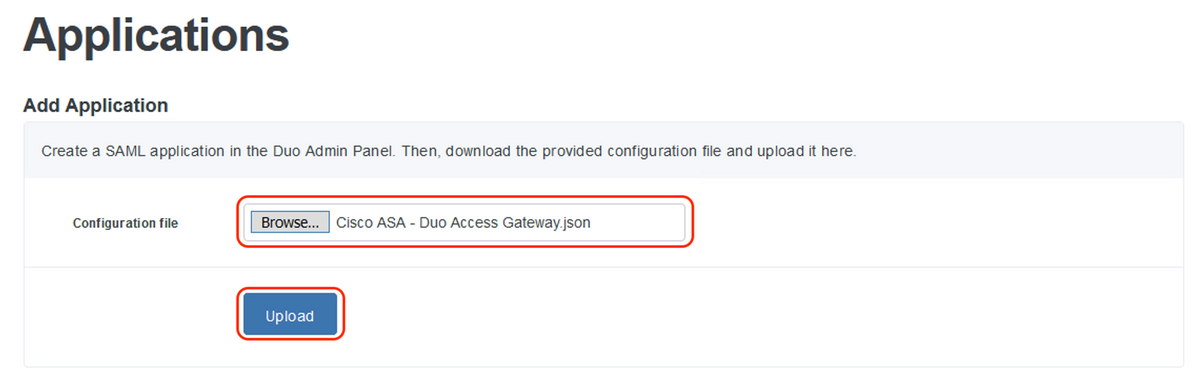

- انتقل إلى تطبيقات"، ضمن القائمة الفرعية "إضافة تطبيق"، قم بتحميل ملف .json الذي تم تنزيله من وحدة تحكم مسؤول Duo داخل قسم "ملف التكوين". تم تنزيل ملف .json المطابق في الخطوة 3 ضمن تكوين مدخل مسؤول Duo

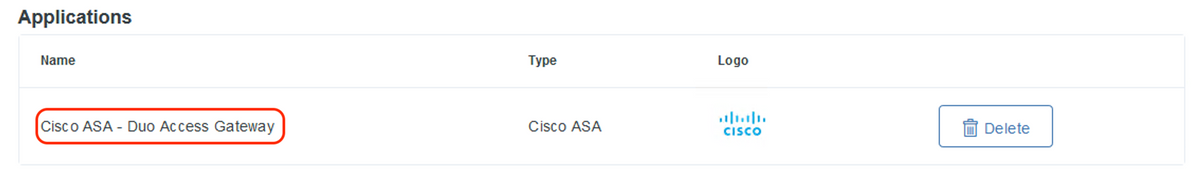

- بمجرد إضافة التطبيق بنجاح، يظهر ضمن القائمة الفرعية "تطبيقات"

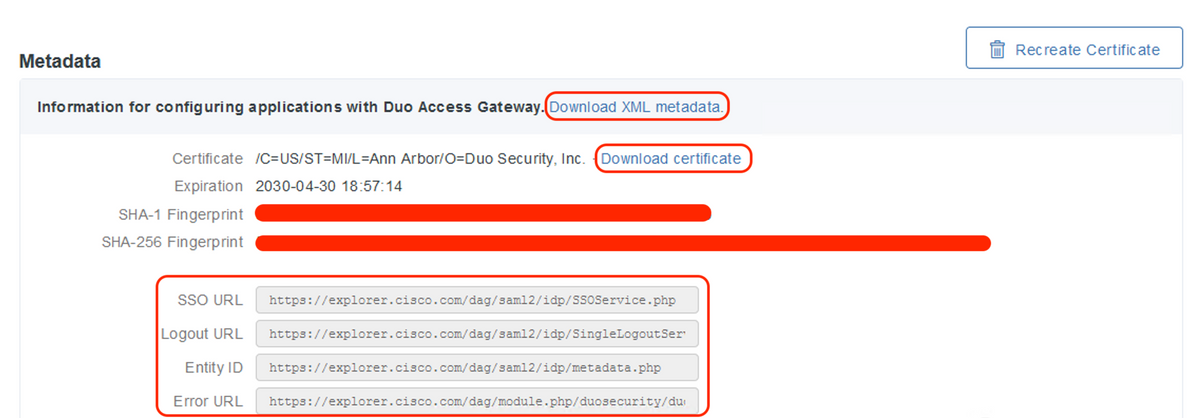

- تحت القائمة الفرعية "بيانات التعريف"، قم بتنزيل بيانات تعريف XML وشهادة IdP ولاحظ عناوين URL التالية التي تم تكوينها على ASA لاحقا

- URL الخاص ب SSO

- عنوان URL لتسجيل الخروج

- معرف الكيان

- عنوان URL للخطأ

-تكوين ASA

يوفر هذا القسم معلومات لتكوين ASA لمصادقة SAML IDP وتكوين AnyConnect الأساسي. يوفر المستند خطوات تكوين ASDM و CLI التي تشغل التكوين للنظرة العامة.

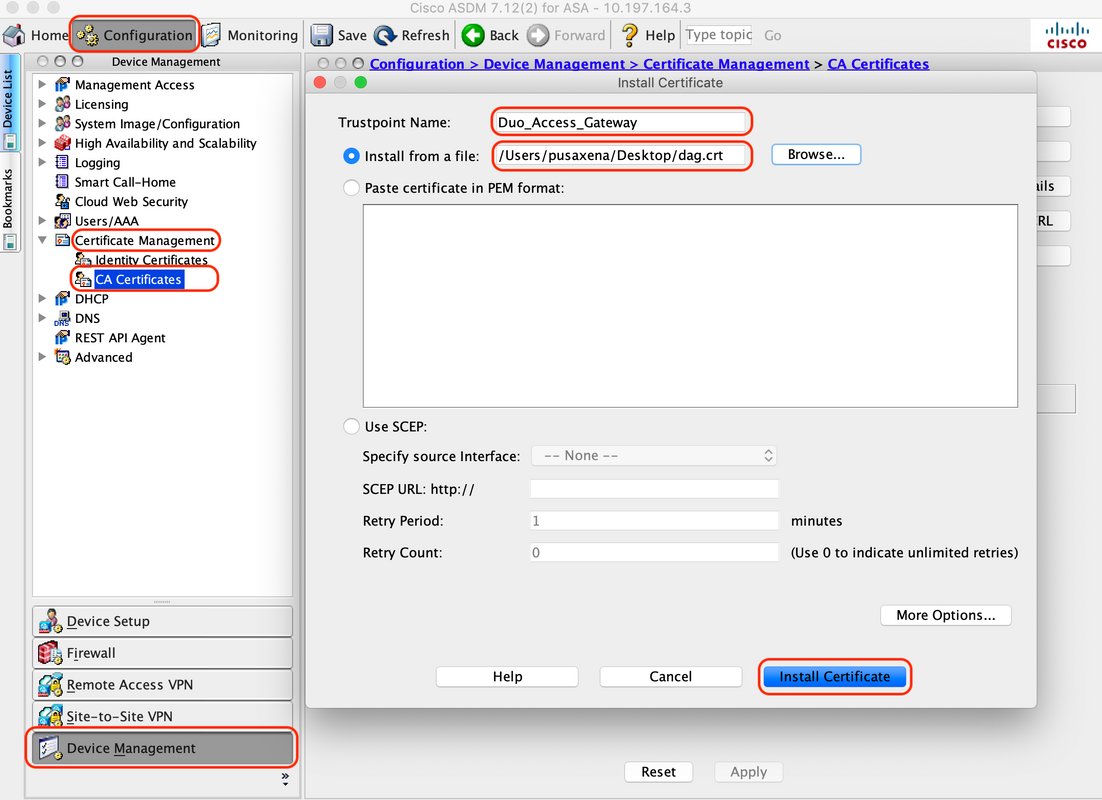

1. تحميل شهادة عبارة الوصول الثنائية

أ. انتقل إلى تشكيل > إدارة الأجهزة > إدارة الشهادات > شهادات المرجع المصدق"، انقر فوق "إضافة"

ب. في "صفحة تثبيت الشهادة"، قم بتكوين اسم TrustPoint: duo_access_gateway

ج. انقر على "إستعراض" لتحديد المسار المرتبط بشهادة DAG وبمجرد تحديدها، انقر على "تثبيت الشهادة"

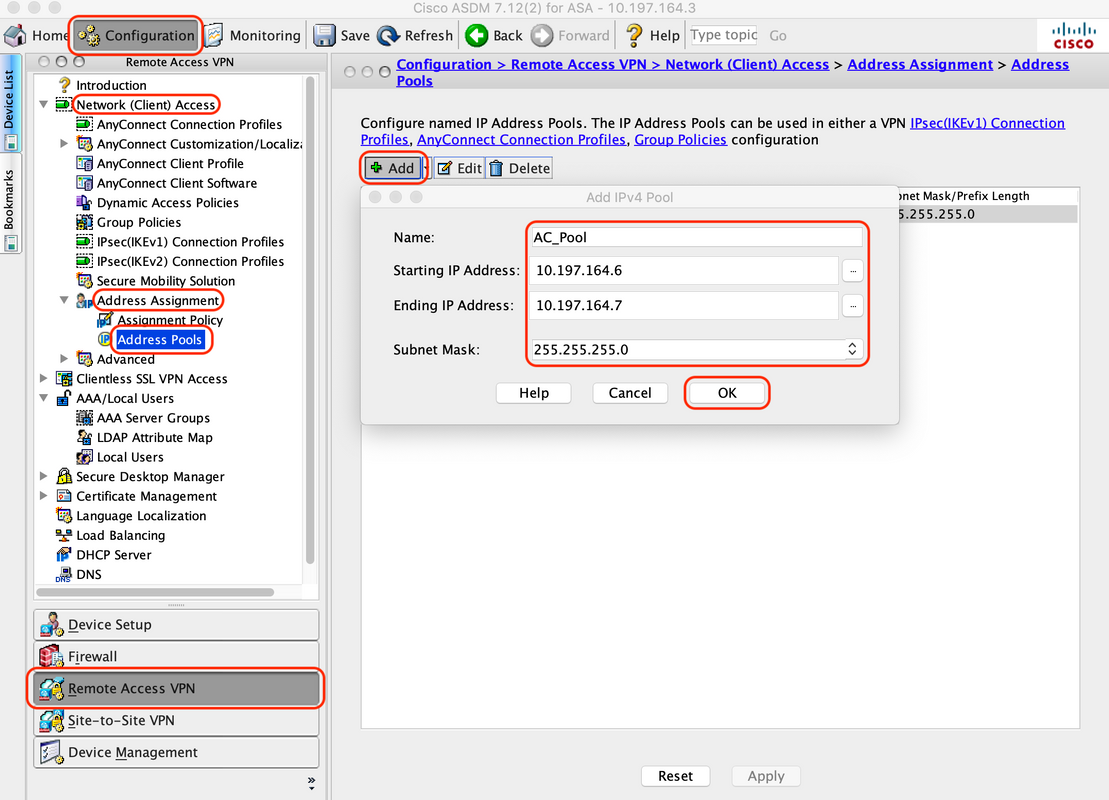

2. إنشاء تجمع IP المحلي لمستخدمي AnyConnect

انتقل إلى تكوين > Remote Access VPN (التكوين) > Network (العميل) Access > Address Assignment (تعيين العناوين) > Address Pools"، انقر فوق "إضافة"

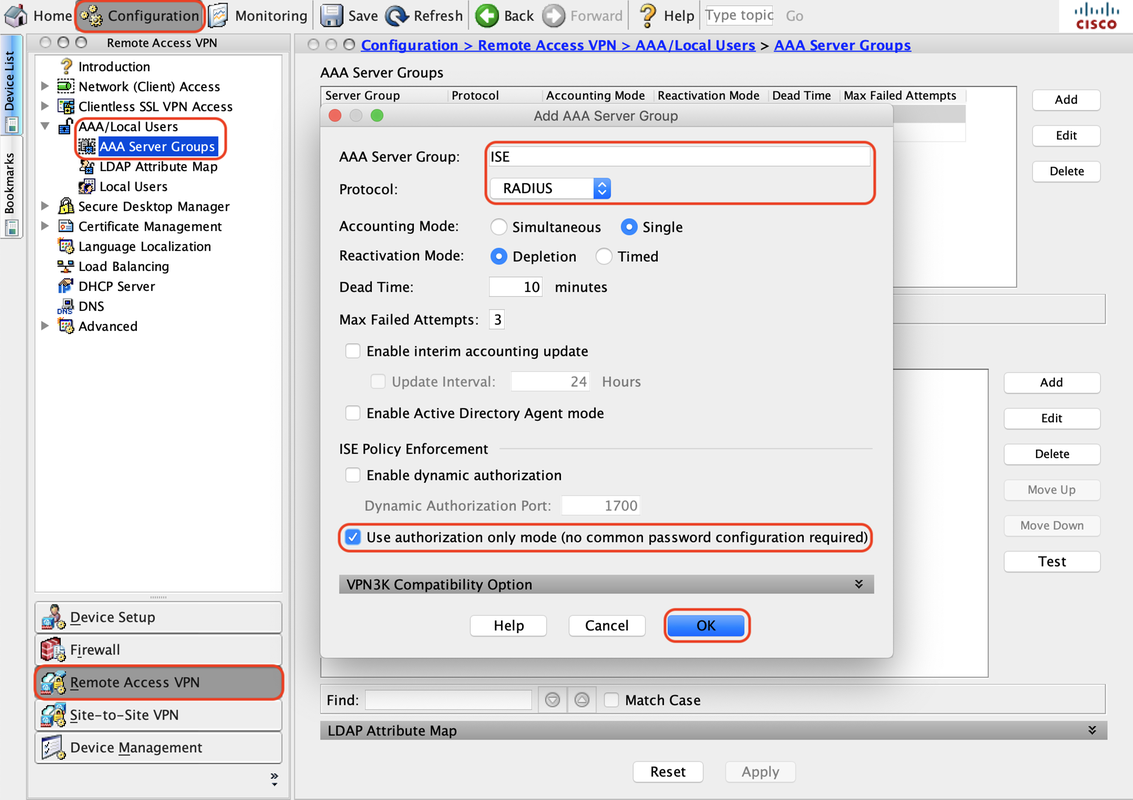

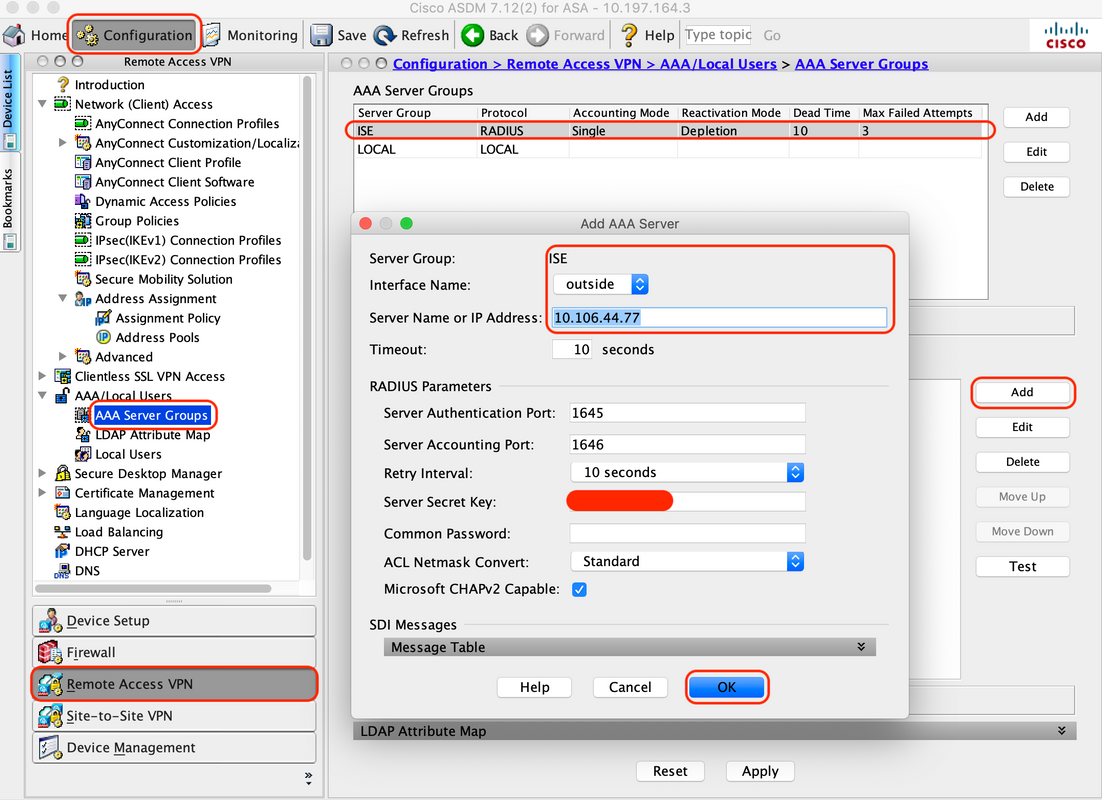

3. تكوين مجموعة خوادم AAA

أ. في هذا القسم، قم بتكوين مجموعة خوادم AAA وقدم تفاصيل حول خادم AAA المحدد الذي يقوم بتنفيذ التفويض

ب. انتقل إلى تكوين > الوصول عن بعد إلى VPN > AAA/المستخدمون المحليون > مجموعات خوادم AAA"، انقر فوق "إضافة"

ج. في نفس الصفحة، ضمن القسم "الخوادم في المجموعة المحددة"، انقر فوق "إضافة" وقم بتوفير تفاصيل عنوان IP لخادم AAA

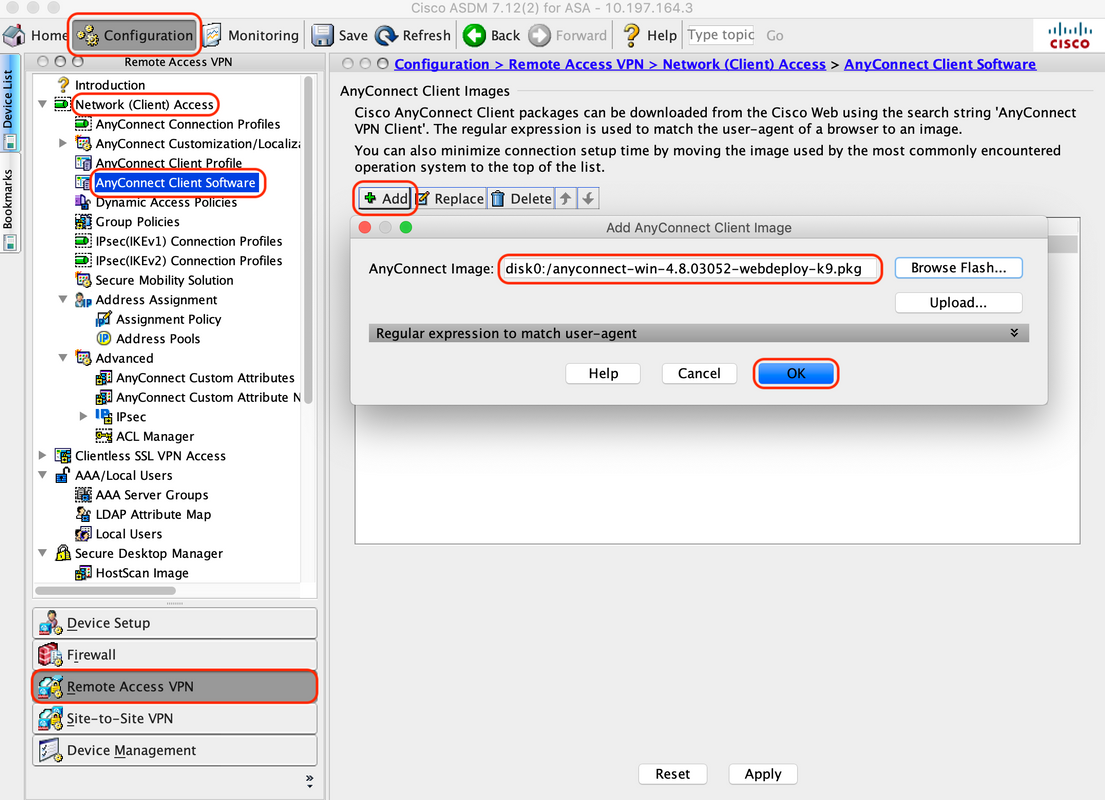

4. تعيين برنامج AnyConnect Client

أ. تعيين صورة نشر الويب لبرنامج AnyConnect client 4.8.03052 ل Windows ليتم إستخدامه ل WebVPN

ب. انتقل إلى تكوين > الوصول عن بعد إلى VPN > الوصول إلى الشبكة (العميل) > برنامج عميل AnyConnect"، انقر فوق "إضافة"

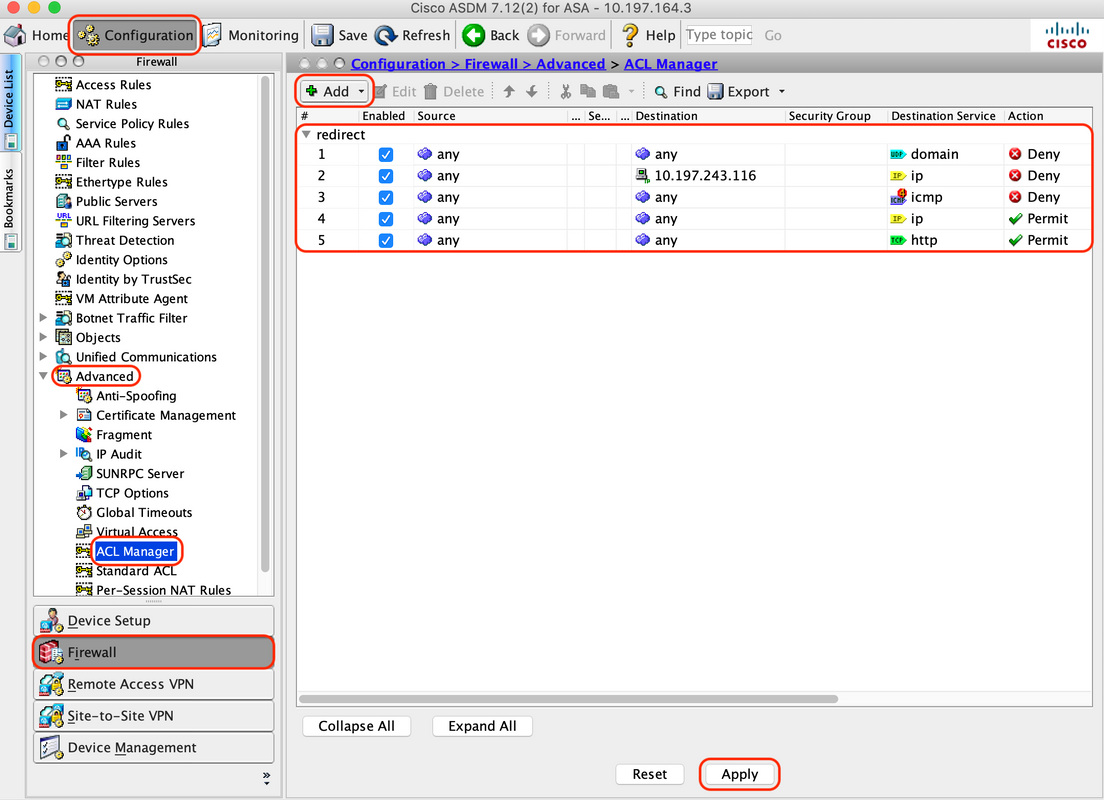

5. قم بتكوين قائمة التحكم في الوصول (ACL) المعاد توجيهها التي يتم دفعها كنتيجة من ISE

أ. انتقل إلى تكوين > جدار حماية > متقدم > إدارة قائمة التحكم في الوصول (ACL)، انقر فوق إضافة لإضافة قائمة التحكم في الوصول (ACL) المعاد توجيهها. تظهر الإدخالات، بمجرد تكوينها، كما هو موضح أدناه:

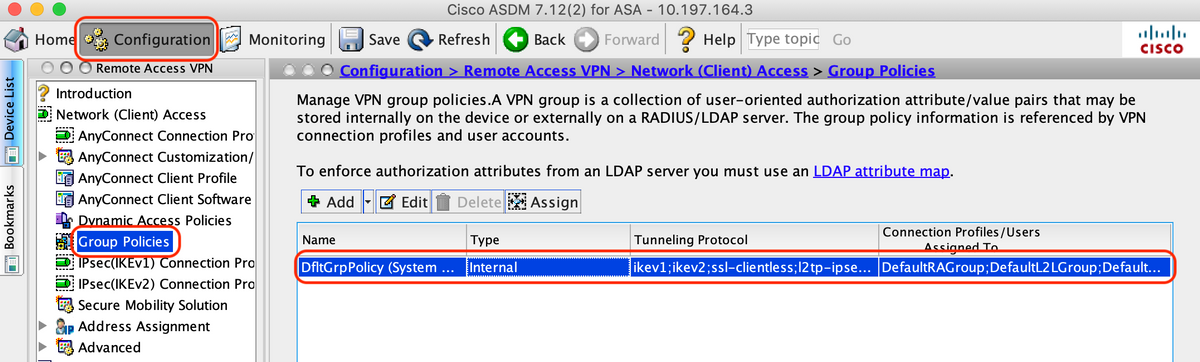

6. التحقق من صحة نهج المجموعة الحالي

أ. يستخدم هذا الإعداد نهج المجموعة الافتراضي والذي يمكن عرضه في: Configuration > Remote Access VPN > Network (Client) Access > Group Policies"

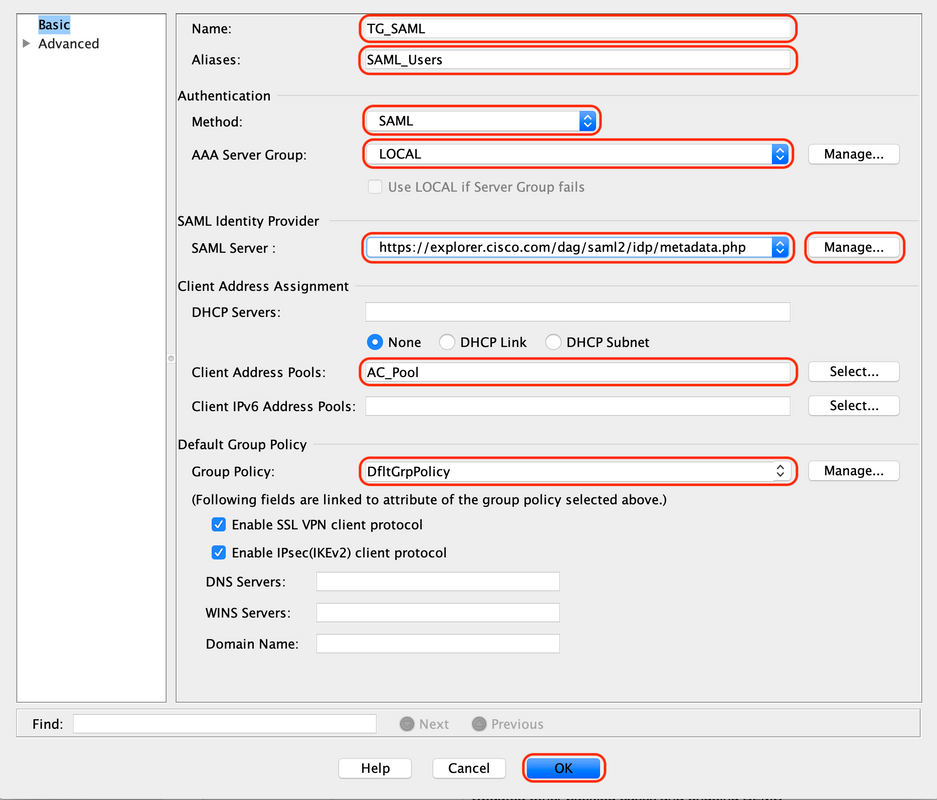

7. تكوين ملف تعريف الاتصال

أ. إنشاء ملف تعريف اتصال جديد يتصل به مستخدمو AnyConnect

ب. انتقل إلى تشكيل > الوصول عن بعد إلى VPN > وصول الشبكة (العميل) > توصيفات توصيل AnyConnect"، انقر على "إضافة"

ج. قم بتكوين التفاصيل التالية المرتبطة بملف تعريف التوصيل:

| الاسم | tg_saml |

| أسماء مستعارة | SAML_Users |

| طريقة | سامل |

| مجموعة خوادم AAA | محلي |

| تجمعات عناوين العملاء | AC_POOL |

| نهج المجموعة | DfltGrpPolicy |

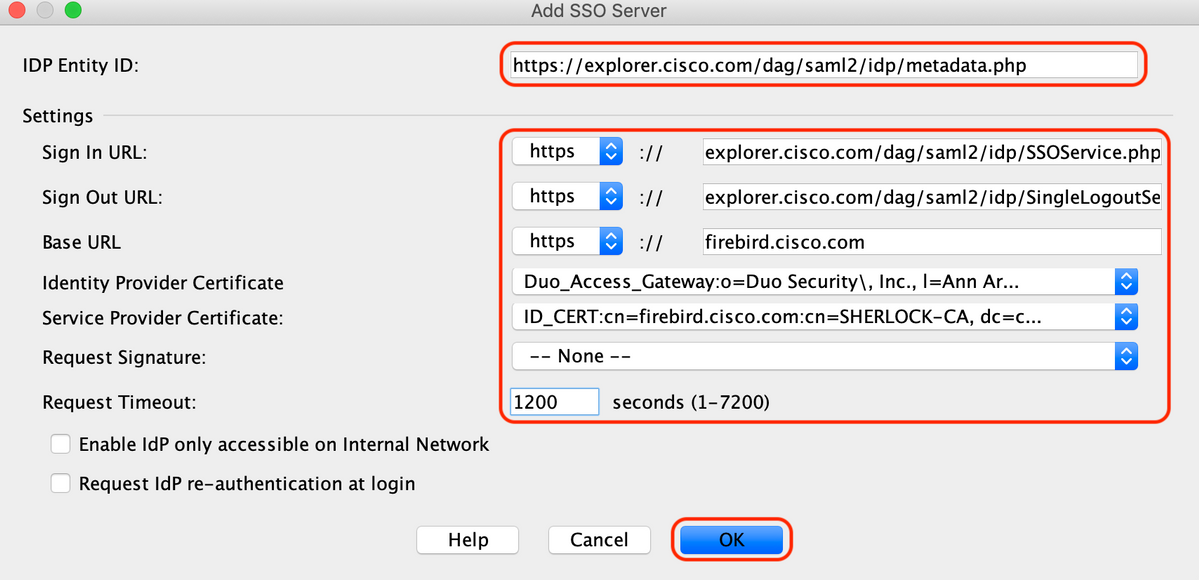

د. في نفس الصفحة، قم بتكوين تفاصيل موفر هوية SAML التي تبدو كما هو موضح أدناه:

| معرف كيان المشردين داخليا | https://explorer.cisco.com/dag/saml2/idp/metadata.php |

| عنوان URL لتسجيل الدخول | https://explorer.cisco.com/dag/saml2/idp/SSOService.php |

| عنوان URL لتسجيل الخروج | https://explorer.cisco.com/dag/saml2/idp/SingleLogoutService.php?ReturnTo=https://explorer.cisco.com/dag/module.php/duosecurity/logout.php |

| URL الأساسي | https://firebird.cisco.com |

هاء - انقر على إدارة > إضافة"

f. ضمن القسم المتقدم لملف تعريف الاتصال، قم بتعريف خادم AAA للتخويل

انتقل إلى متقدم > تفويض" وانقر فوق "إضافة"

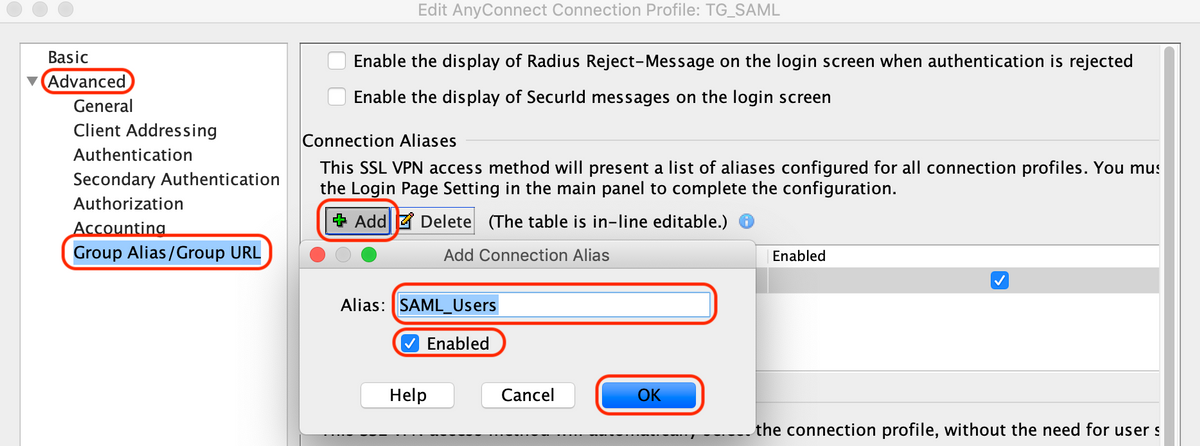

G. تحت الاسم المستعار للمجموعة، قم بتعريف الاسم المستعار للاتصال

انتقل إلى متقدم > الاسم المستعار للمجموعة/URL" وانقر فوق "إضافة"

ح. يؤدي هذا إلى اكتمال تكوين ASA، وهو نفس الشكل أدناه على واجهة سطر الأوامر (CLI)

! hostname firebird domain-name cisco.com !

!

name 10.197.164.7 explorer.cisco.com name 10.197.164.3 firebird.cisco.com ! !--------------------Client pool configuration--------------------

!

ip local pool AC_Pool 10.197.164.6-explorer.cisco.com mask 255.255.255.0 !

!--------------------Redirect Access-list-------------------------

! access-list redirect extended deny udp any any eq domain access-list redirect extended deny ip any host 10.197.243.116 access-list redirect extended deny icmp any any access-list redirect extended permit ip any any access-list redirect extended permit tcp any any eq www !

!--------------------AAA server configuration---------------------

! aaa-server ISE protocol radius authorize-only interim-accounting-update periodic 1 dynamic-authorization aaa-server ISE (outside) host 10.106.44.77 key ***** !

!-----Configure Trustpoint for Duo Access Gateway Certificate-----

! crypto ca trustpoint Duo_Access_Gateway enrollment terminal crl configure !

!-------Configure Trustpoint for ASA Identity Certificate---------

! crypto ca trustpoint ID_CERT enrollment terminal fqdn firebird.cisco.com subject-name CN=firebird.cisco.com ip-address 10.197.164.3 keypair ID_RSA_KEYS no ca-check crl configure !

!------Enable AnyConnect and configuring SAML authentication------

! webvpn enable outside hsts enable max-age 31536000 include-sub-domains no preload anyconnect image disk0:/anyconnect-win-4.8.03052-webdeploy-k9.pkg 1 anyconnect enable saml idp https://explorer.cisco.com/dag/saml2/idp/metadata.php url sign-in https://explorer.cisco.com/dag/saml2/idp/SSOService.php url sign-out https://explorer.cisco.com/dag/saml2/idp/SingleLogoutService.php?ReturnTo=https://explorer.cisco.com/dag/module.php/duosecurity/logout.php base-url https://firebird.cisco.com trustpoint idp Duo_Access_Gateway trustpoint sp ID_CERT no signature no force re-authentication timeout assertion 1200 tunnel-group-list enable cache disable error-recovery disable !

!--------------------Group Policy configuration--------------------

! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless !

!----------Tunnel-Group (Connection Profile) Configuraiton----------

! tunnel-group TG_SAML type remote-access tunnel-group TG_SAML general-attributes address-pool AC_Pool authorization-server-group ISE accounting-server-group ISE tunnel-group TG_SAML webvpn-attributes authentication saml group-alias SAML_Users enable saml identity-provider https://explorer.cisco.com/dag/saml2/idp/metadata.php !

-تكوين ISE

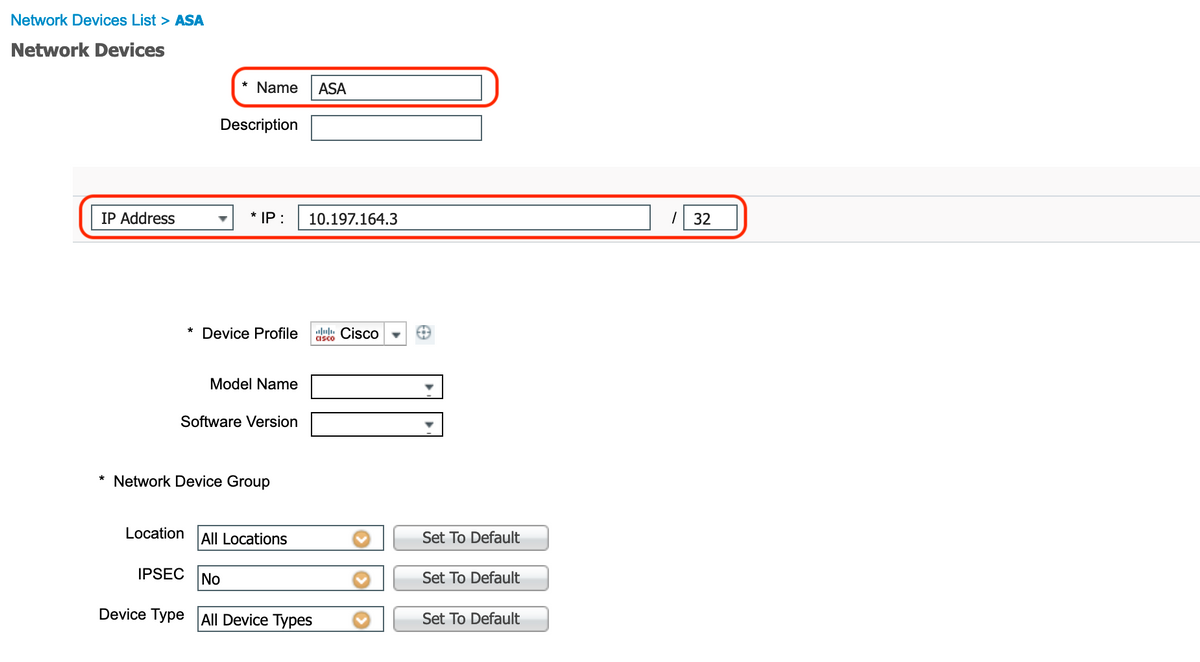

1. إضافة Cisco ASA كجهاز شبكة

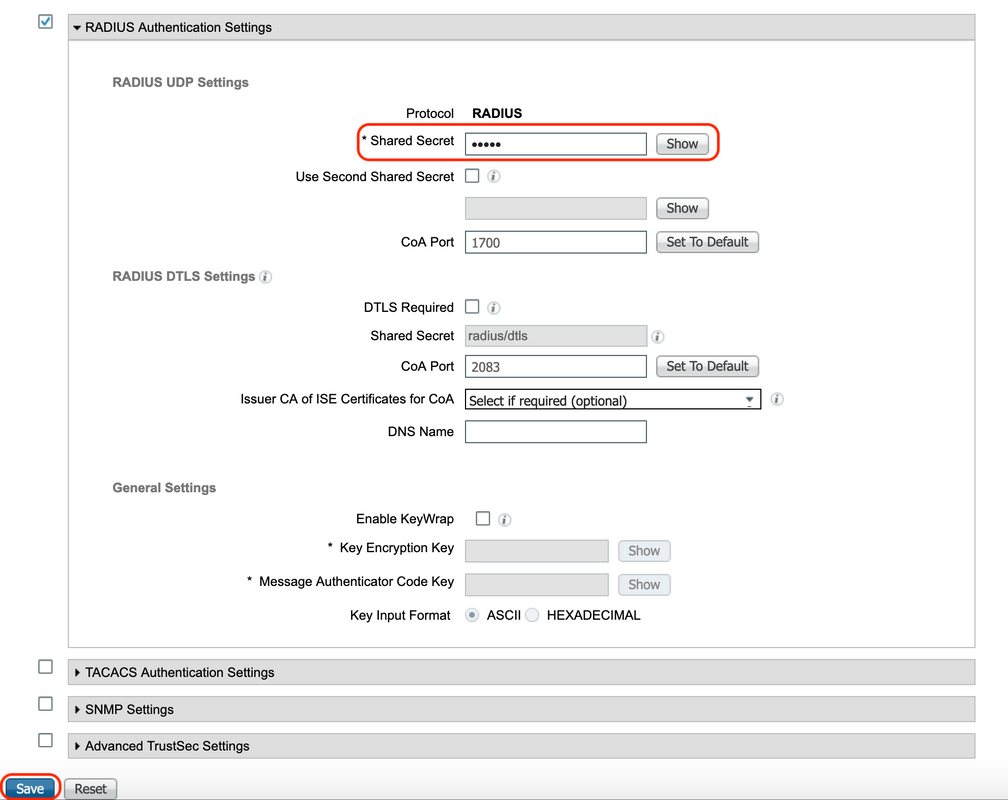

تحت إدارة > موارد الشبكة > أجهزة الشبكة"، انقر فوق "إضافة".

قم بتكوين اسم جهاز الشبكة وعنوان IP المقترن وتحت "إعدادات مصادقة RADIUS" وتكوين "السر المشترك" وانقر على "حفظ"

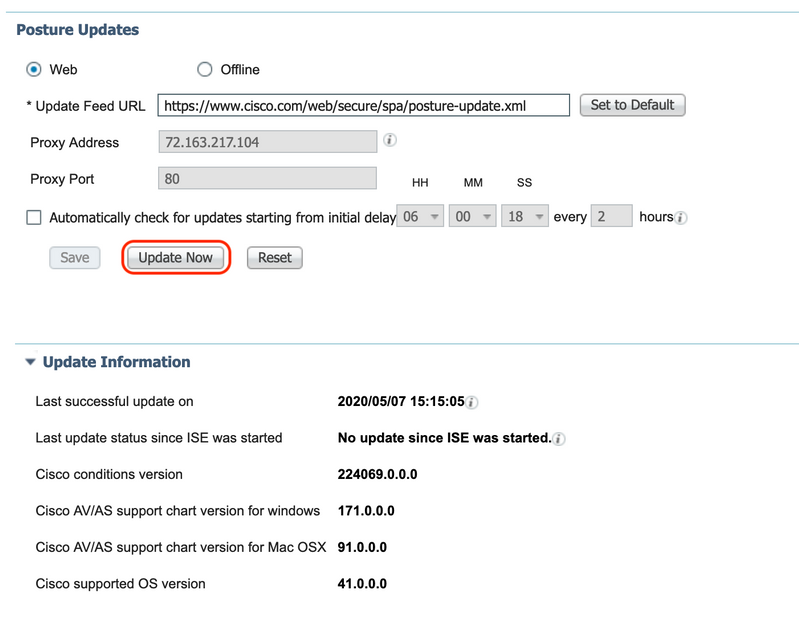

2. تثبيت آخر تحديثات الوضع

انتقل إلى إدارة > نظام > إعدادات > وضعية > تحديثات" وانقر فوق "تحديث الآن"

3. تحميل وحدة التوافق وحزمة نشر وحدة الاستقبال والبث من AnyConnect على ISE

3. تحميل وحدة التوافق وحزمة نشر وحدة الاستقبال والبث من AnyConnect على ISE

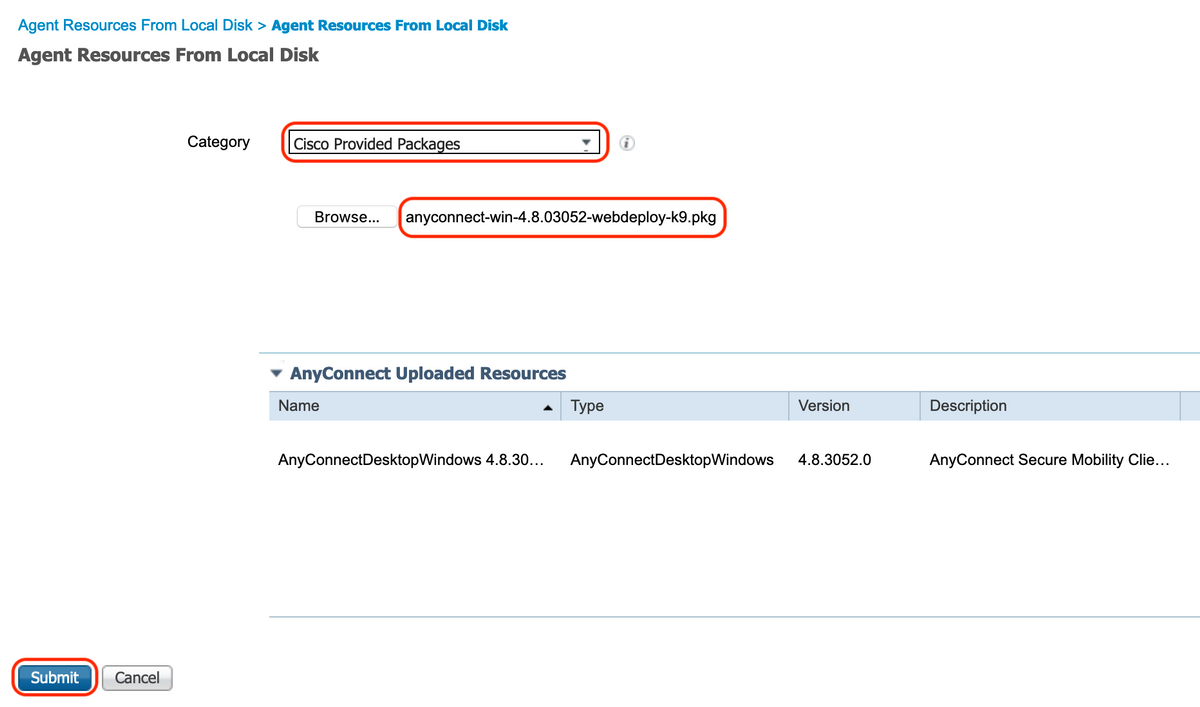

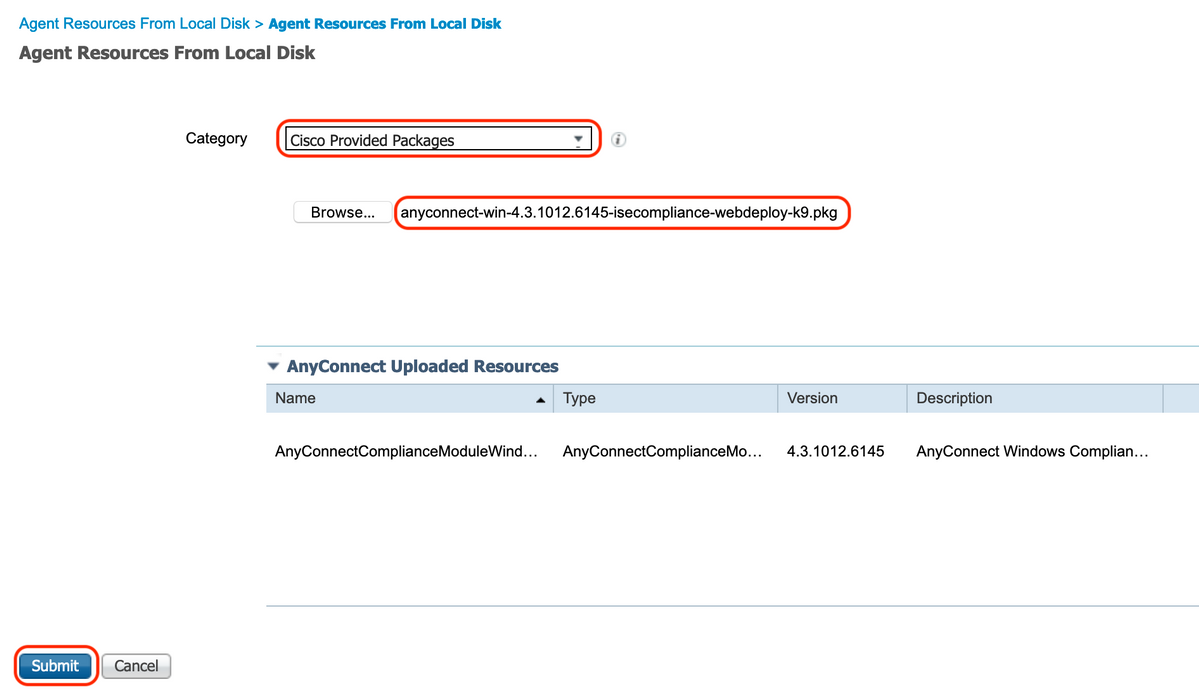

انتقل إلى سياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد". انقر فوق "إضافة" وحدد "موارد الوكيل من القرص المحلي" أو "موارد الوكيل من موقع Cisco" استنادا إلى ما إذا كان سيتم إحضار الملفات من محطة العمل المحلية أو موقع Cisco.

في هذه الحالة، لتحميل ملفات من محطة العمل المحلية ضمن الفئة، حدد "الحزم المقدمة من Cisco"، وانقر فوق "إستعراض" وحدد الحزم المطلوبة وانقر فوق "إرسال".

يستخدم هذا المستند "AnyConnect-win-4.3.1012.6145-isecompliance-webdeploy-k9.pkg" كوحدة امتثال و"AnyConnect-win-4.8.03052-webdeploy-k9.pkg" كحزمة نشر وحدة الاستقبال والبث من AnyConnect.

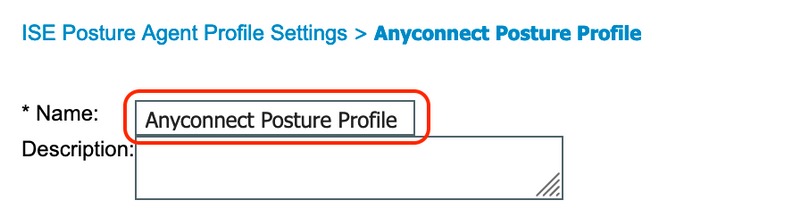

4. إنشاء ملف تعريف AnyConnect Posture

أ. انتقل إلى سياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد". انقر على "إضافة" وحدد "توصيف AnyConnect Posture"

ب. أدخل اسم ملف تعريف AnyConnect Posture وقم بتكوين اسم الخادم ك "*" تحت قواعد اسم الخادم وانقر فوق "حفظ"

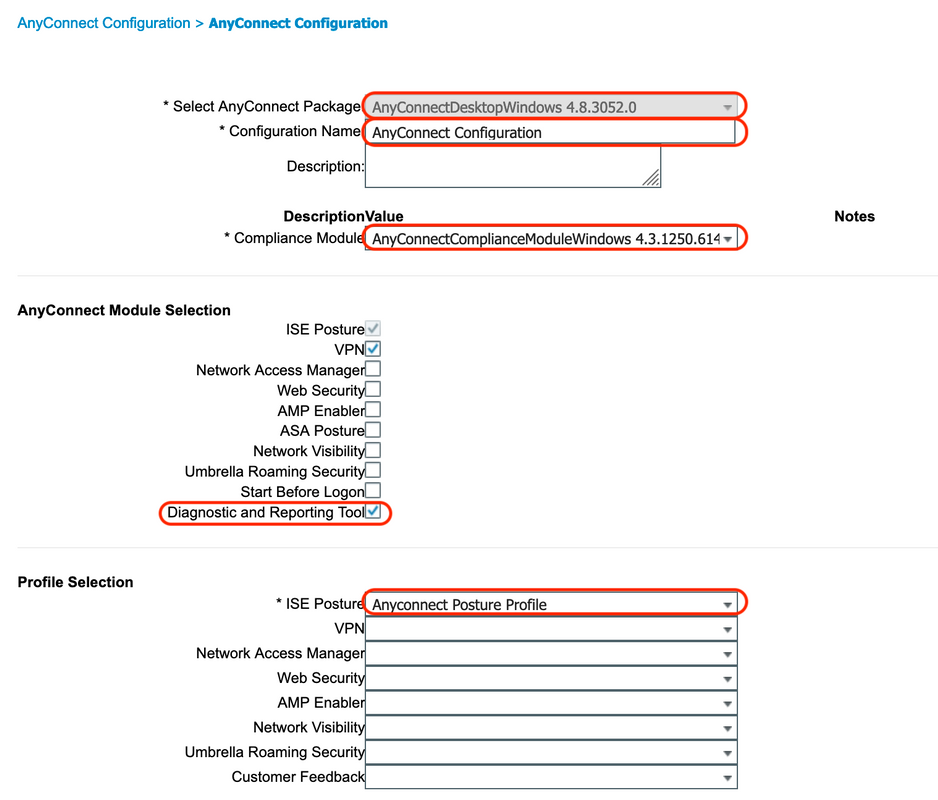

5. إنشاء تكوين AnyConnect

أ. انتقل إلى سياسة > عناصر السياسة > النتائج > إمداد العميل > الموارد". انقر على "إضافة" وحدد "تكوين AnyConnect"

ب. حدد حزمة AnyConnect، وأدخل اسم التكوين، وحدد وحدة التوافق المطلوبة

ج. تحت "تحديد وحدة AnyConnect النمطية"، تحقق من "أداة التشخيص وإعداد التقارير"

د. تحت "تحديد ملف التعريف"، حدد ملف تعريف الوضع وانقر فوق "حفظ"

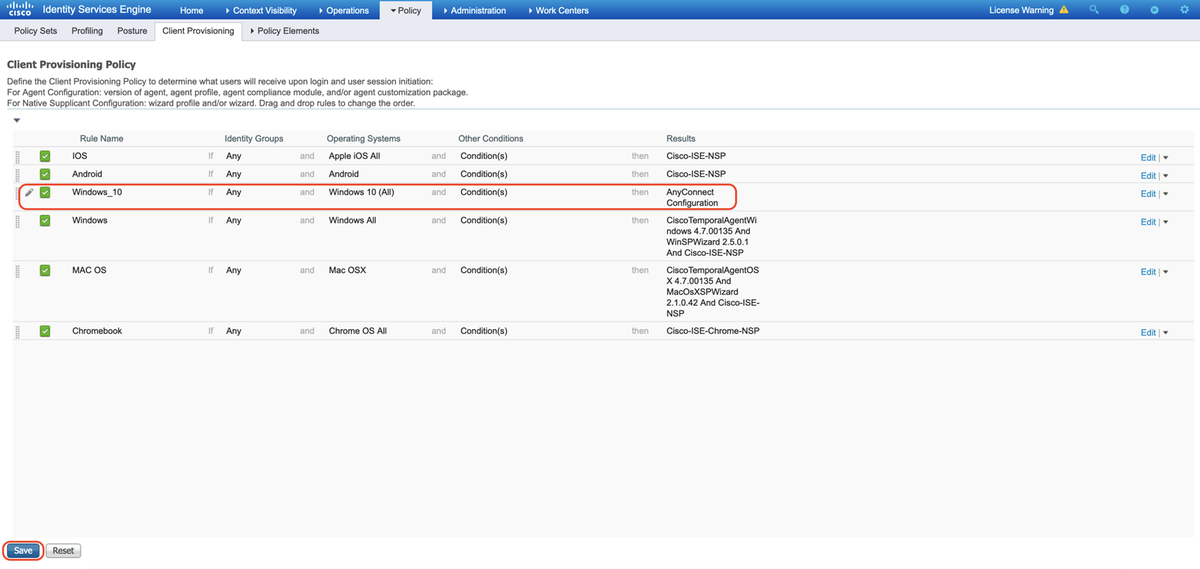

6. إنشاء سياسة تزويد العميل

أ. انتقل إلى سياسة > إمداد العميل"

ب. انقر فوق "تحرير" ثم حدد "إدراج قاعدة أعلاه"

ج. أدخل اسم القاعدة، وحدد نظام التشغيل المطلوب، وتحت النتائج (ضمن "الوكيل" > "تكوين الوكيل")، حدد "تكوين AnyConnect" الذي تم إنشاؤه في الخطوة 5 وانقر فوق "حفظ"

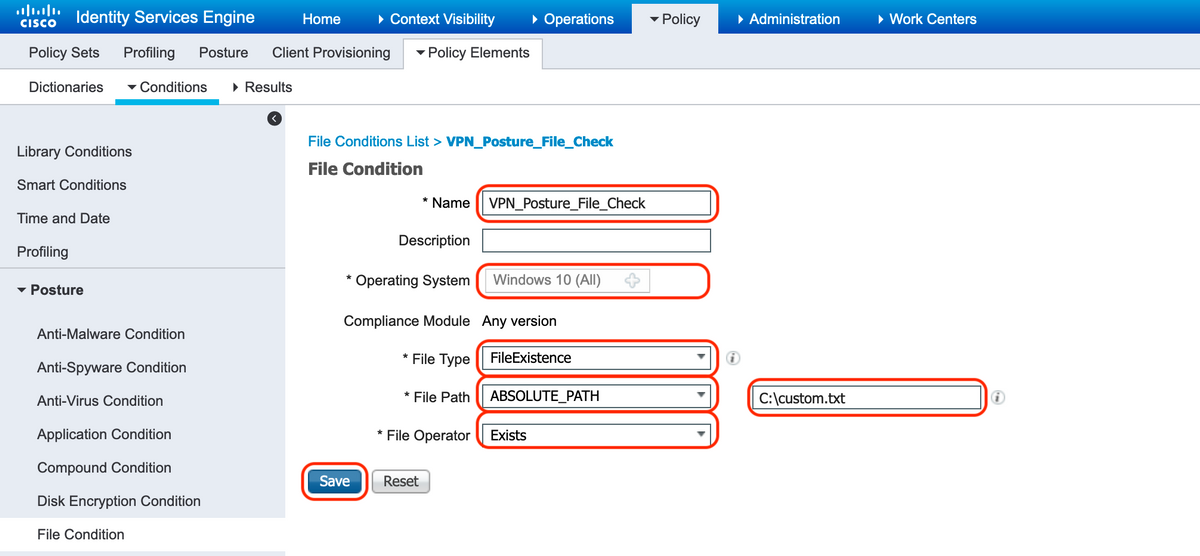

7. قم بإنشاء حالة

أ. انتقل إلى سياسة > عناصر سياسة > شروط > وضعية > حالة ملف

ب. انقر فوق "إضافة" وقم بتكوين اسم الشرط "VPN_Posture_File_CHECK"، ثم نظام التشغيل المطلوب ك "Windows 10(All)"، ونوع الملف ك "FilePresence"، ومسار الملف ك "ABSOLUTE_PATH"، ثم المسار الكامل واسم الملف ك "C:\custom.txt"، وحدد مشغل الملف ك "موجود"

ج. يستخدم هذا المثال وجود ملف باسم "custom.txt" ضمن C: محرك الأقراص كشرط ملف

8. إنشاء إجراء إصلاح الوضع

انتقل إلى سياسة > عناصر سياسة > نتائج > وضعية > إجراءات معالجة" لإنشاء إجراء معالجة ملف متوافق. يستخدم هذا المستند "نص الرسالة فقط" كإجراءات إصلاح تم تكوينها في الخطوة التالية.

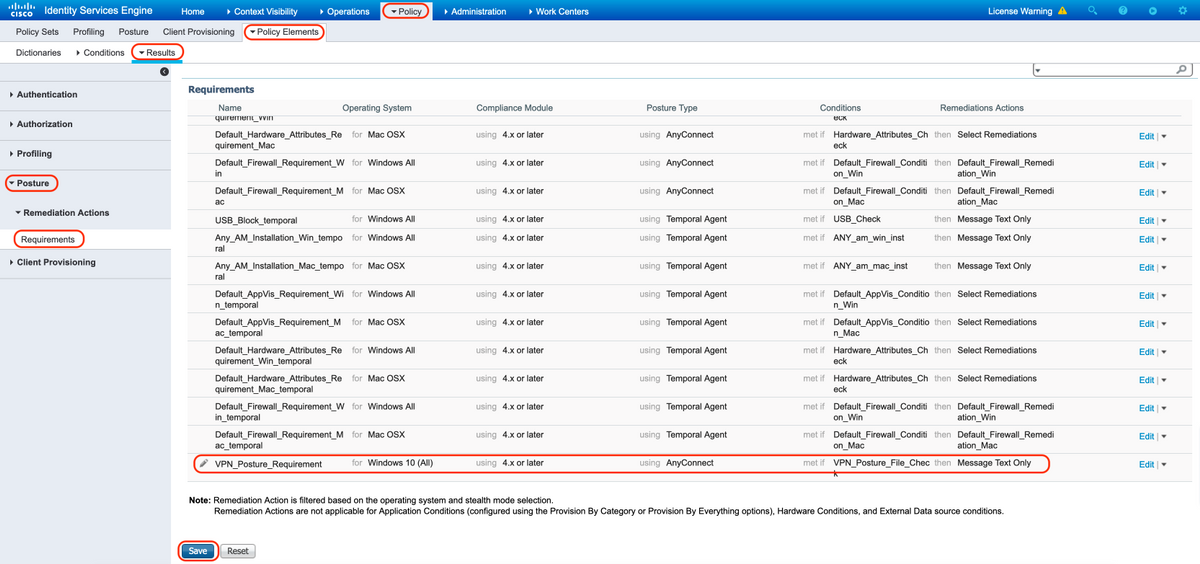

9. إنشاء قاعدة متطلبات الوضع

أ. انتقل إلى سياسة > عناصر سياسة > نتائج > وضعية > متطلبات"

ب. انقر فوق "تحرير" ثم حدد "إدراج متطلب جديد"

ج. قم بتكوين اسم الشرط "VPN_Posture_Requirements"، ونظام التشغيل المطلوب ك "Windows 10(All)"، ووحدة التوافق ك "4.x أو إصدار أحدث"، ونوع الوضع ك "AnyConnect"

د. شروط ك "VPN_Posture_File_CHECK" (التي تم إنشاؤها في الخطوة 7) وتحت إجراءات الإصلاح، حدد الإجراء ك "نص الرسالة فقط" وأدخل الرسالة المخصصة ل Agent User

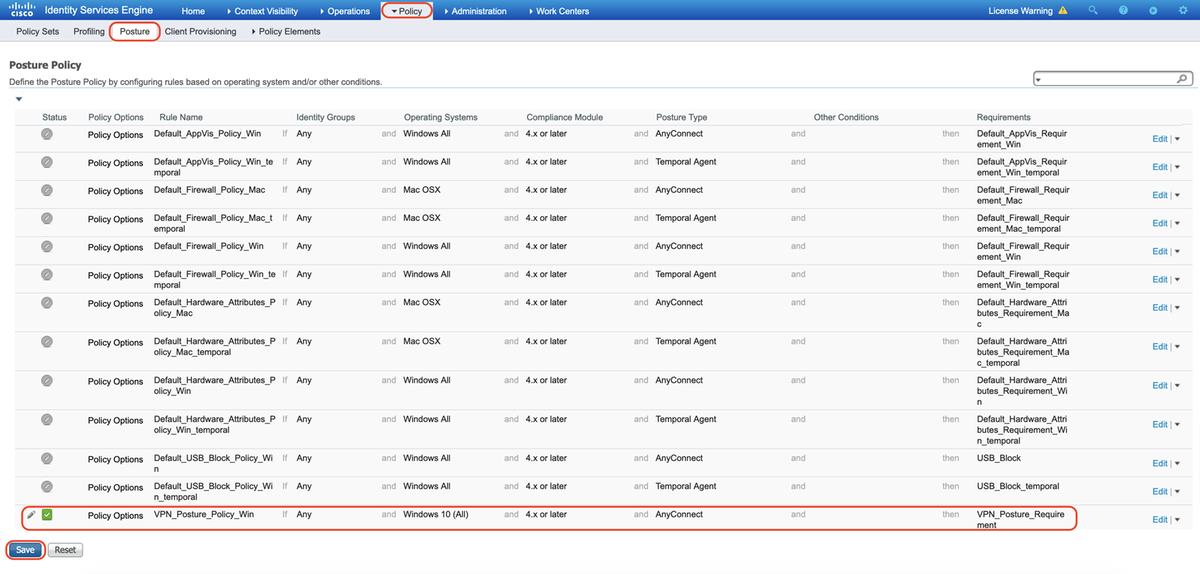

10. إنشاء سياسة الوضع

أ. انتقل إلى سياسات > وضعية"

ب. تكوين اسم القاعدة ك "VPN_Posture_POLICY_WIN"، ونظام التشغيل المطلوب ك "Windows 10(All)"، ووحدة التوافق ك "4.x أو إصدار أحدث"، ونوع الوضع ك "AnyConnect" والمتطلبات ك "VPN_Posture_Require" كما تم تكوينها في الخطوة 9

11. إنشاء قوائم التحكم في الوصول (ACL) الديناميكية (DACL)

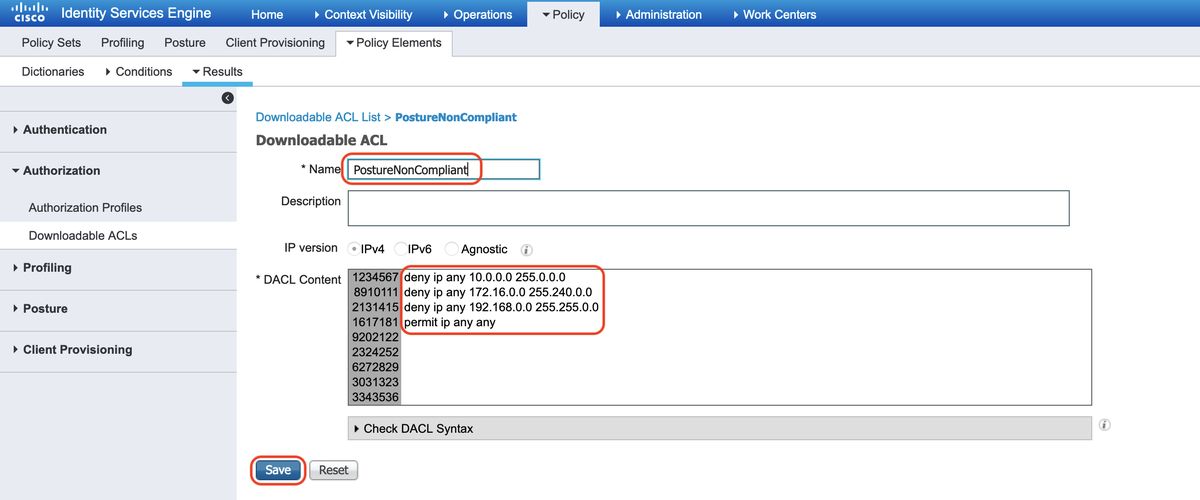

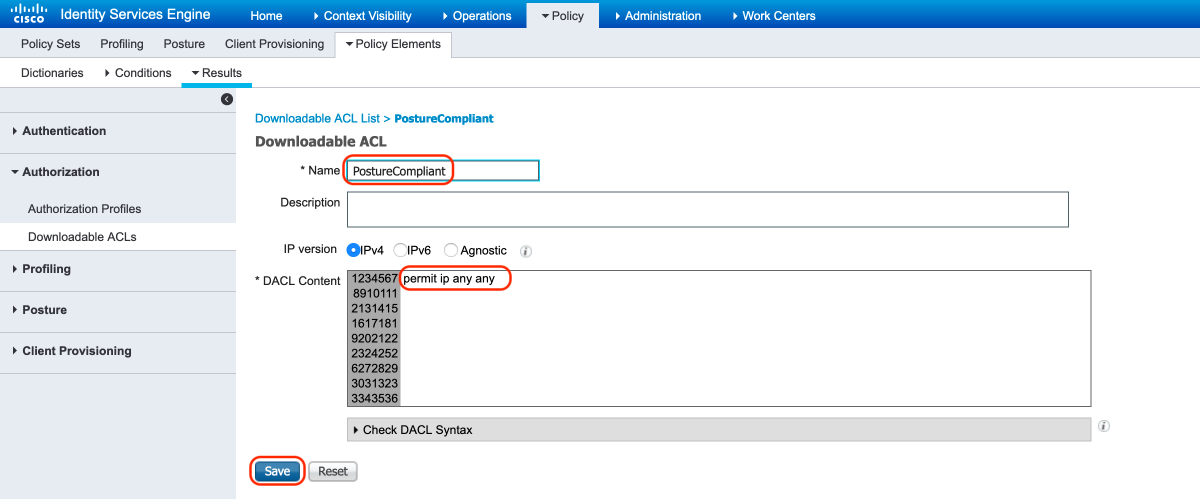

انتقل إلى سياسة > عناصر السياسة > النتائج > التفويض > قوائم التحكم في الوصول (ACL) القابلة للتنزيل" وقم بإنشاء قوائم التحكم في الوصول الخاصة بالمنفذ (DACL) لمختلف حالات الوضع.

يستخدم هذا المستند قوائم التحكم في الوصول (DACL) التالية.

a. Posture غير معروف: يسمح بحركة المرور إلى حركة مرور DNS و PSN و HTTP و HTTPS

ب. Posture NonCompliant: يرفض الوصول إلى الشبكات الفرعية الخاصة ولا يسمح إلا بحركة مرور الإنترنت

ج. مطابق للوضع: يسمح لجميع حركة المرور للمستخدمين النهائيين المتوافقين مع الوضع

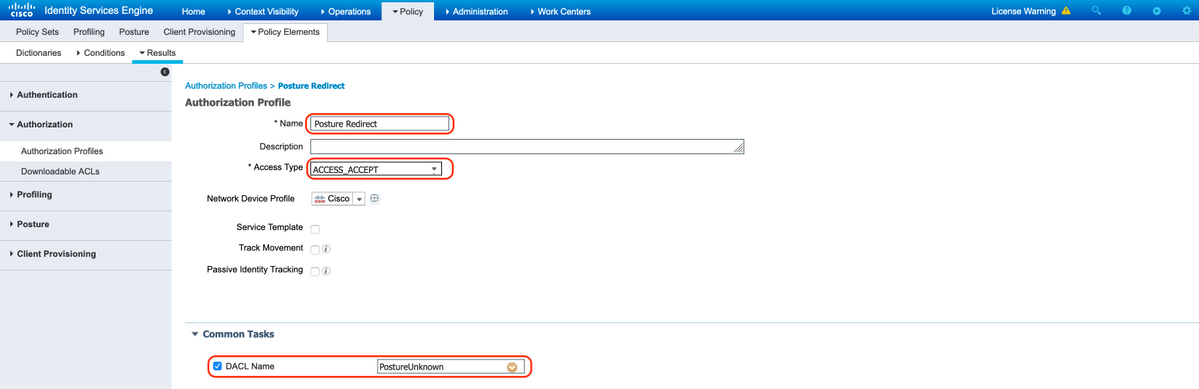

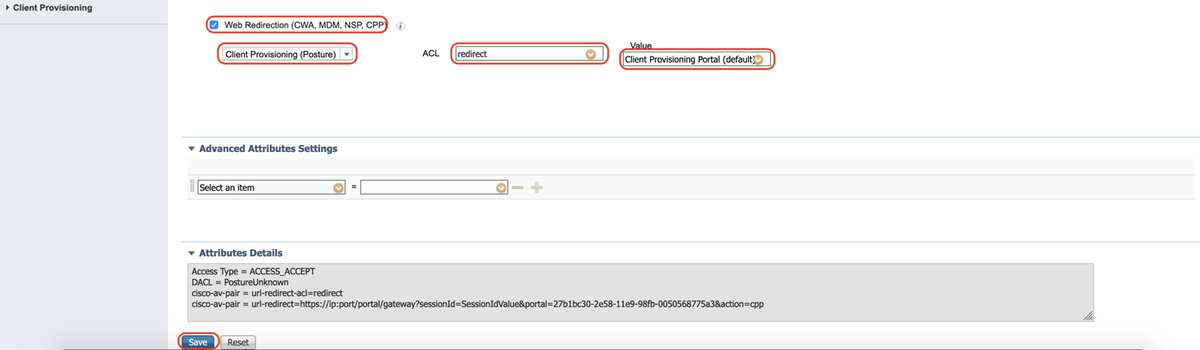

12. إنشاء ملفات تعريف التخويل

انتقل إلى سياسة > عناصر السياسة > النتائج > التفويض > ملفات تخصيص التفويض".

أ. ملف تعريف التخويل للوضع غير المعروف

حدد DACL "PostureUnknown"، وتحقق من إعادة توجيه الويب، وحدد إعداد العميل (Posture)، وقم بتكوين اسم قائمة التحكم بالوصول لإعادة التوجيه "redirect" (ليتم تكوينه على ASA)، وحدد مدخل إمداد العميل (الافتراضي)

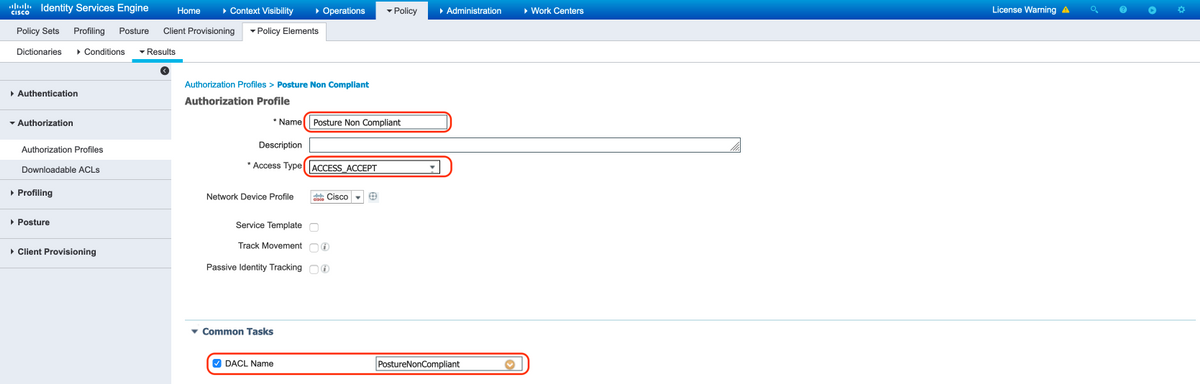

باء - ملف تعريف التفويض لعدم الامتثال للوضع

حدد DACL "PostureNonCompliant" للحد من الوصول إلى الشبكة

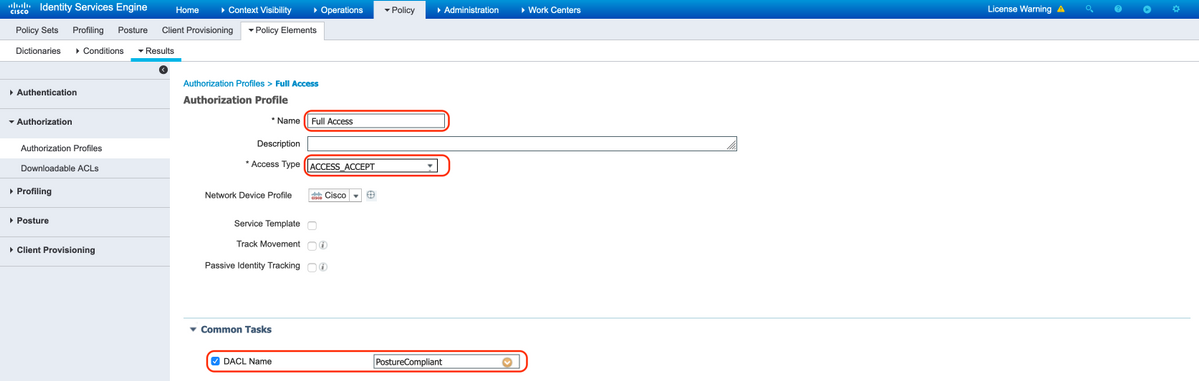

جيم - ملف تعريف التخويل الخاص بالتوافق مع الوضع

حدد DACL "PostureCompliant" للسماح بالوصول الكامل إلى الشبكة

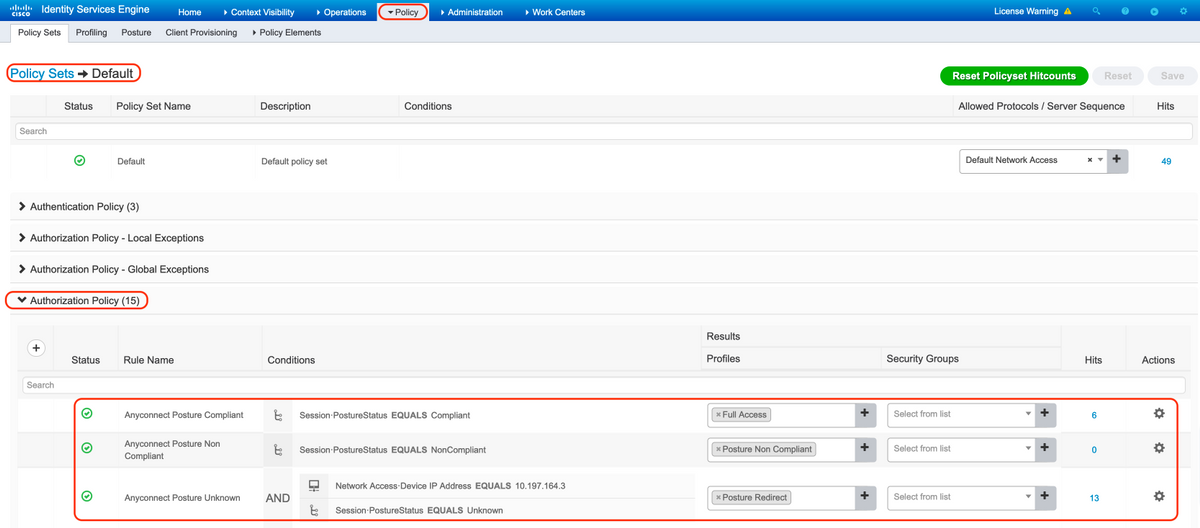

12. تكوين سياسات التفويض

أستخدم ملفات تعريف التخويل التي تم تكوينها في الخطوة السابقة لتكوين 3 سياسات تخويل متوافقة مع الوضع، وغير متوافقة مع الوضع، ووضعية غير معروفة.

يتم إستخدام الشرط المشترك "جلسة العمل: حالة الوضع" لتحديد نتائج كل نهج

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

للتحقق من مصادقة المستخدم بنجاح، قم بتشغيل الأمر التالي على ASA.

firebird(config)# show vpn-sess detail anyconnect

Session Type: AnyConnect Detailed

Username : _585b5291f01484dfd16f394be7031d456d314e3e62

Index : 125

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 16404 Bytes Rx : 381

Pkts Tx : 16 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : DfltGrpPolicy Tunnel Group : TG_SAML

Login Time : 07:05:45 UTC Sun Jun 14 2020

Duration : 0h:00m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5a4030007d0005ee5cc49

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 125.1

Public IP : 10.197.243.143

Encryption : none Hashing : none

TCP Src Port : 57244 TCP Dst Port : 443

Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 7973 Bytes Rx : 0

Pkts Tx : 6 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 125.2

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 57248

TCP Dst Port : 443 Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 7973 Bytes Rx : 0

Pkts Tx : 6 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PostureUnknown-5ee45b05

DTLS-Tunnel:

Tunnel ID : 125.3

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 49175

UDP Dst Port : 443 Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 458 Bytes Rx : 381

Pkts Tx : 4 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PostureUnknown-5ee45b05

ISE Posture:

Redirect URL : https://ise261.pusaxena.local:8443/portal/gateway?sessionId=0ac5a4030007d0005ee5cc49&portal=27b1bc30-2...

Redirect ACL : redirect

بمجرد اكتمال تقييم الوضع، يتم تغيير وصول المستخدم إلى الوصول الكامل كما هو ملاحظ في قائمة التحكم بالوصول (DACL) التي تم دفعها في الحقل "اسم المرشح"

firebird(config)# show vpn-sess detail anyconnect

Session Type: AnyConnect Detailed

Username : _585b5291f01484dfd16f394be7031d456d314e3e62

Index : 125

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 16404 Bytes Rx : 381

Pkts Tx : 16 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : DfltGrpPolicy Tunnel Group : TG_SAML

Login Time : 07:05:45 UTC Sun Jun 14 2020

Duration : 0h:00m:36s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5a4030007d0005ee5cc49

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 125.1

Public IP : 10.197.243.143

Encryption : none Hashing : none

TCP Src Port : 57244 TCP Dst Port : 443

Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 7973 Bytes Rx : 0

Pkts Tx : 6 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 125.2

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 57248

TCP Dst Port : 443 Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 7973 Bytes Rx : 0

Pkts Tx : 6 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 125.3

Assigned IP : explorer.cisco.com Public IP : 10.197.243.143

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 49175

UDP Dst Port : 443 Auth Mode : SAML

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.8.03052

Bytes Tx : 458 Bytes Rx : 381

Pkts Tx : 4 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

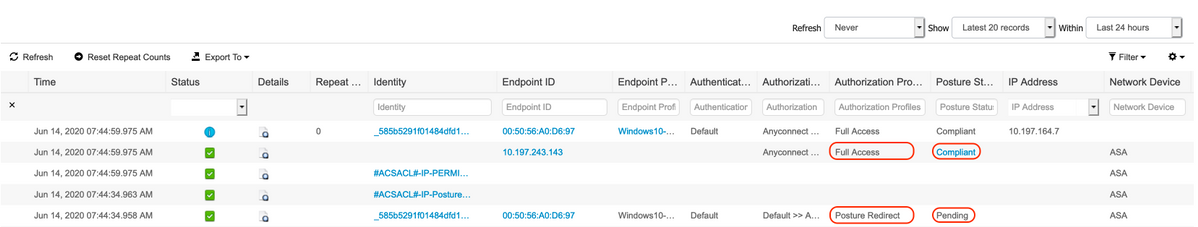

للتحقق من ما إذا تم تنفيذ التفويض بنجاح على ISE، انتقل إلى عمليات > RADIUS > سجلات حية

يعرض هذا القسم المعلومات ذات الصلة المقترنة بالمستخدم المعتمد، أي الهوية وموجز تعريف التخويل ونهج التخويل وحالة الوضع.

ملاحظة: للحصول على مزيد من التحقق من صحة الوضع على ISE، يرجى الرجوع إلى الوثائق التالية:

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/215236-ise-posture-over-anyconnect-remote-acces.html#anc7

للتحقق من حالة المصادقة على مدخل مسؤول Duo، انقر على "التقارير" الموجودة على الجانب الأيسر من لوحة الإدارة التي تظهر سجل المصادقة.

المزيد من التفاصيل: https://duo.com/docs/administration#reports

لعرض تسجيل تصحيح الأخطاء لعبارة الوصول الثنائية، أستخدم الارتباط التالي:

https://help.duo.com/s/article/1623?language=en_US

تجربة المستخدم

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم المعلومات التي يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

تنبيه: على ASA، يمكنك تعيين مستويات تصحيح أخطاء مختلفة؛ يتم استخدام المستوى الأول افتراضيًا. إذا قمت بتغيير مستوى تصحيح الأخطاء، فقد تتزايد درجة توسع تصحيح الأخطاء. قم بذلك بحذر، وخاصةً في بيئات الإنتاج.

سيتضمن معظم أستكشاف أخطاء SAML وإصلاحها تكوين غير صحيح يمكن العثور عليه من خلال التحقق من تكوين SAML أو تشغيل تصحيح الأخطاء.

يمكن إستخدام "debug webVPN saml 255" لاستكشاف أخطاء معظم المشاكل وإصلاحها، ومع ذلك في السيناريوهات التي لا يوفر فيها تصحيح الأخطاء هذا معلومات مفيدة، يمكن تشغيل تصحيحات إضافية:

debug webvpn 255 debug webvpn anyconnect 255 debug webvpn session 255 debug webvpn request 255

لاستكشاف أخطاء المصادقة والتفويض المتعلقة ب ASA وإصلاحها، أستخدم أوامر تصحيح الأخطاء التالية:

debug radius all debug aaa authentication debug aaa authorization To troubleshoot Posture related issues on ISE, set the following attributes to debug level:

posture (ise-psc.log) portal (guest.log) provisioning (ise-psc.log) runtime-AAA (prrt-server.log) nsf (ise-psc.log) nsf-session (ise-psc.log) swiss (ise-psc.log)

ملاحظة: للحصول على تدفق الوضع التفصيلي واستكشاف أخطاء AnyConnect و ISE وإصلاحها، ارجع إلى الارتباط التالي:

مقارنة نمط ISE Posture للpre و post 2.2

لترجمة سجلات تصحيح أخطاء عبارة الوصول الثنائية واستكشاف أخطائها وإصلاحها

https://help.duo.com/s/article/5016?language=en_US

معلومات ذات صلة

https://www.youtube.com/watch?v=W6bE2GTU0Is&

https://duo.com/docs/cisco#asa-ssl-vpn-using-saml

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/215236-ise-posture-over-anyconnect-remote-acces.html#anc0

تمت المساهمة بواسطة مهندسو Cisco

- Created by Dinesh MoudgilHTTS Engineer

- Created by Pulkit SaxenaHTTS Engineer

- Edited by Cesar Ivan Monterrubio RamirezTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات