المقدمة

يوضح هذا المستند كيفية تكوين AnyConnect Secure Mobility Client للاتصال النفقي باستبعاد التقسيم الديناميكي عبر ASDM.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية ب ASA.

- معرفة أساسية ب Cisco AnyConnect Security Mobility Client.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- ASA 9.12(3)9

- Adaptive Security Device Manager (ASDM) 7.13(1)

- AnyConnect 4.7.0

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يتيح اتصال AnyConnect النفقي المنقسم ل Cisco AnyConnect Secure Mobility Client الوصول الآمن إلى موارد الشركة عبر IKEV2 أو طبقة مآخذ التوصيل الآمنة (SSL).

قبل إصدار AnyConnect 4.5، واستنادا إلى السياسة التي تم تكوينها على جهاز الأمان القابل للتكيف (ASA)، يمكن تحديد سلوك نفق التقسيم أو تحديد نفق Tunnel All أو الاستبعاد Exclude Specified.

مع ظهور موارد الكمبيوتر المستضافة على السحابة، يتم أحيانا حل الخدمات إلى عنوان IP مختلف استنادا إلى موقع المستخدم أو استنادا إلى حمل الموارد المستضافة على السحابة.

نظرا لأن AnyConnect Secure Mobility Client يوفر إنشاء قنوات مقسمة إلى نطاق الشبكة الفرعية الثابتة أو مضيف أو تجمع IPv4 أو IPv6، يصبح من الصعب لمسؤولي الشبكة إستبعاد المجالات/FQDNs أثناء تكوين AnyConnect.

على سبيل المثال، يريد مسؤول شبكة إستبعاد مجال Cisco.com من تكوين نفق تقسيم ولكن يتغير تعيين DNS ل Cisco.com لأنه مستضاف بواسطة السحابة.

باستخدام الاتصال النفقي الخاص باستبعاد التقسيم الديناميكي، يقوم AnyConnect بالحل الديناميكي لعنوان IPv4/IPv6 الخاص بالتطبيق المستضاف ويقوم بإجراء التغييرات الضرورية في جدول التوجيه وعوامل التصفية للسماح بإجراء الاتصال خارج النفق.

بدءا من AnyConnect 4.5، يمكن إستخدام اتصال AnyConnect النفقي الديناميكي حيث يقوم AnyConnect بالحل الديناميكي لعنوان IPv4/IPv6 الخاص بالتطبيق المستضاف ويقوم بإجراء التغييرات الضرورية في جدول التوجيه وعوامل التصفية للسماح بإجراء الاتصال خارج النفق

التكوين

يصف هذا القسم كيفية تكوين Cisco AnyConnect Secure Mobility Client على ASA.

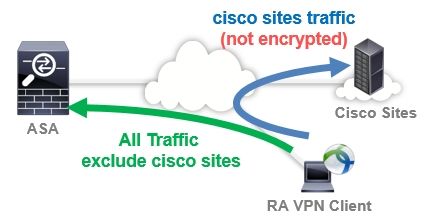

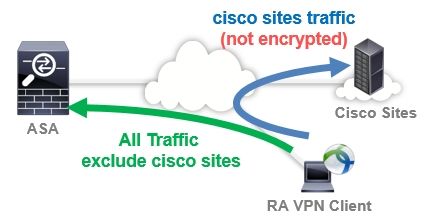

الرسم التخطيطي للشبكة

تعرض هذه الصورة المخطط الذي يتم إستخدامه لأمثلة هذا المستند.

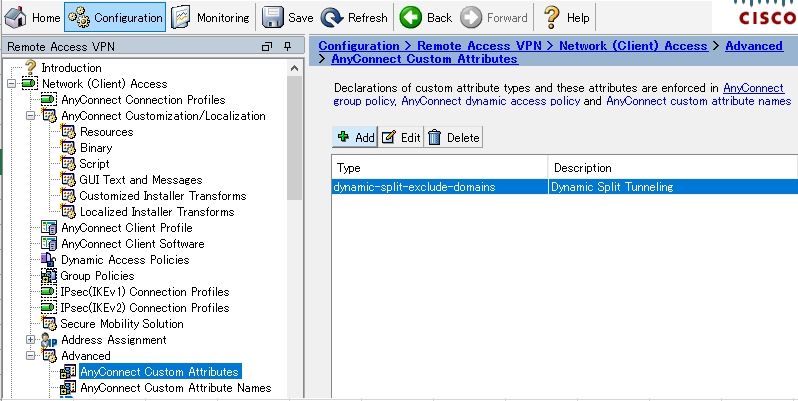

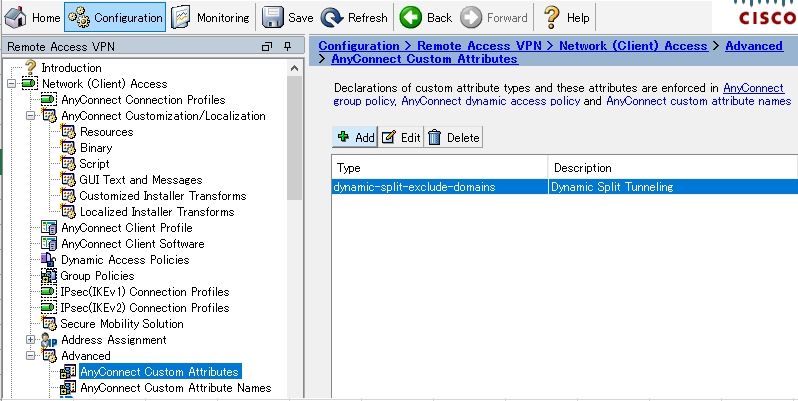

الخطوة 1. إنشاء سمات AnyConnect المخصصة

انتقل إلى Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attributes. انقر فوق Add الزر، واضبط dynamic-split-exclude-domains السمة والوصف الاختياري، كما هو موضح في الصورة:

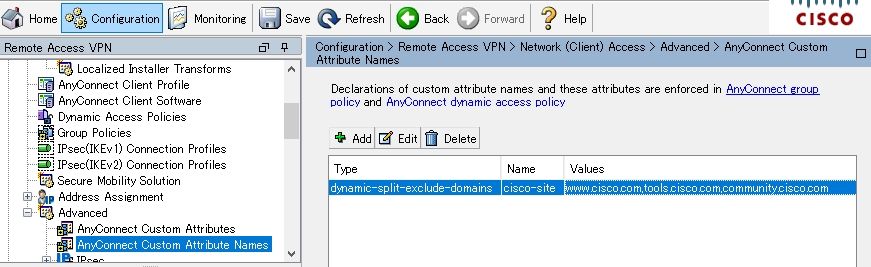

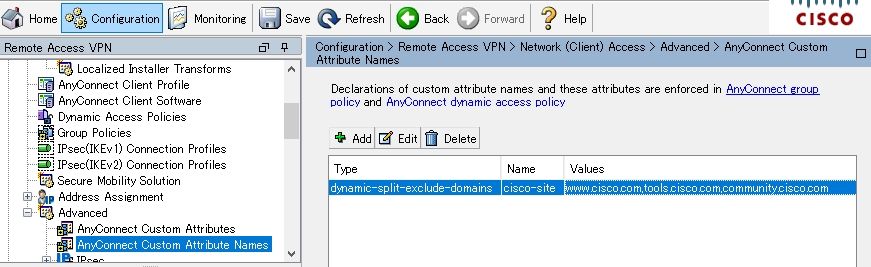

الخطوة 2. إنشاء اسم AnyConnect المخصص وتكوين القيم

انتقل إلى Configuration > Remote Access VPN > Network (Client) Access > Advanced > AnyConnect Custom Attribute Names. انقر Add زر، واضبط dynamic-split-exclude-domains السمة التي تم إنشائها سابقا من الكتابة، اسم وقيم غير صحيح، كما هو موضح في الصورة:

أحرص على عدم إدخال مسافة في الاسم. (على سبيل المثال: موقع Cisco المحتمل، موقع Cisco المستحيل) عندما يتم تسجيل مجالات متعددة أو FQDNs في القيم، قم بفصلها بفاصلة (،).

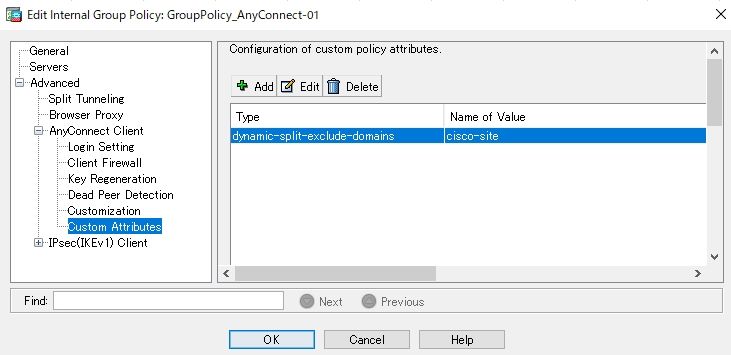

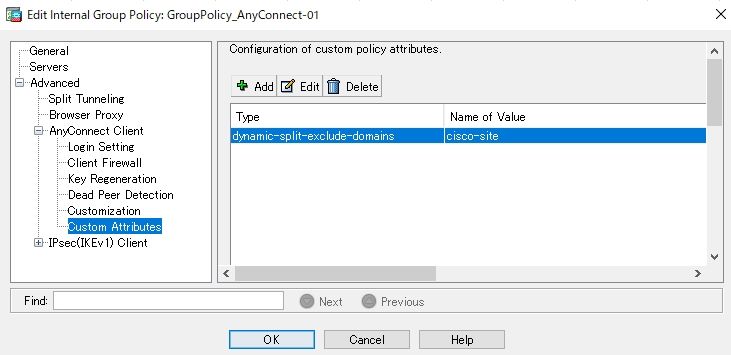

الخطوة 3. إضافة النوع والاسم إلى نهج المجموعة

انتقل إلى نهج مجموعة Configuration> Remote Access VPN> Network (Client) Access> Group Policies وحدده. بعد ذلك، انتقل إلى Advanced> AnyConnect Client> Custom Attributes وأضف Type Name AND الذي تم تكوينه، كما هو موضح في الصورة:

CLI تشكيل مثال

يزود هذا قسم ال CLI تشكيل من انقسام حركي tunneling لمقاصد مرجع.

ASAv10# show run

--- snip ---

webvpn

enable outside

AnyConnect-custom-attr dynamic-split-exclude-domains description Dynamic Split Tunneling

hsts

enable

max-age 31536000

include-sub-domains

no preload

AnyConnect image disk0:/AnyConnect-win-4.7.04056-webdeploy-k9.pkg 1

AnyConnect enable

tunnel-group-list enable

cache

disable

error-recovery disable

AnyConnect-custom-data dynamic-split-exclude-domains cisco-site www.cisco.com,tools.cisco.com,community.cisco.com

group-policy GroupPolicy_AnyConnect-01 internal

group-policy GroupPolicy_AnyConnect-01 attributes

wins-server none

dns-server value 10.0.0.0

vpn-tunnel-protocol ssl-client

split-tunnel-policy tunnelall

split-tunnel-network-list value SplitACL

default-domain value cisco.com

AnyConnect-custom dynamic-split-exclude-domains value cisco-site

القيود

- يلزم إصدار ASA 9.0 أو إصدار أحدث لاستخدام السمات المخصصة لتقسيم الاتصال النفقي الديناميكي.

- حرف البدل في حقل القيم غير مدعوم.

- لا يساند انقسام ديناميكي tunneling على أجهزة iOS (Apple) (طلب تحسين: معرف تصحيح الأخطاء من Cisco CSCvr54798

).

).

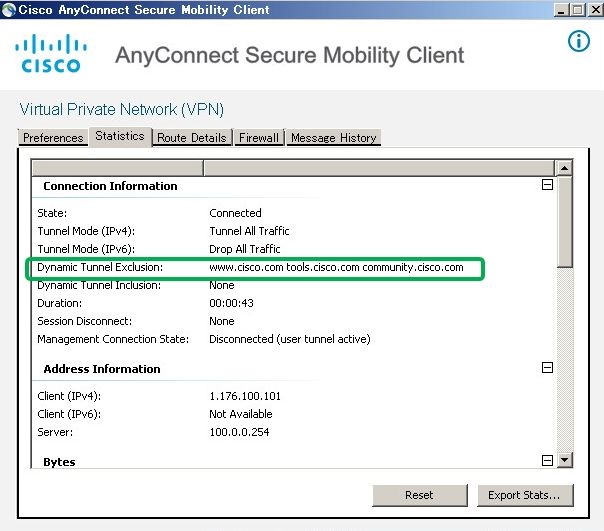

التحقق من الصحة

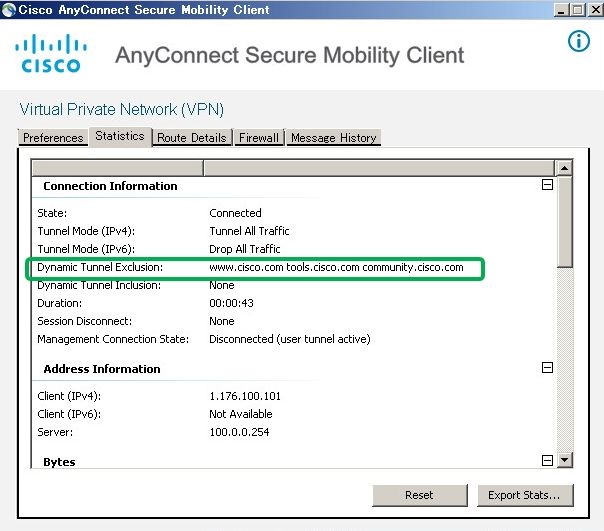

للتحقق من Dynamic Tunnel Exclusions, AnyConnectبرنامج التشغيل الذي تم تكوينه على العميل، انقر فوق Advanced Window>Statistics، كما هو موضح الصورة:

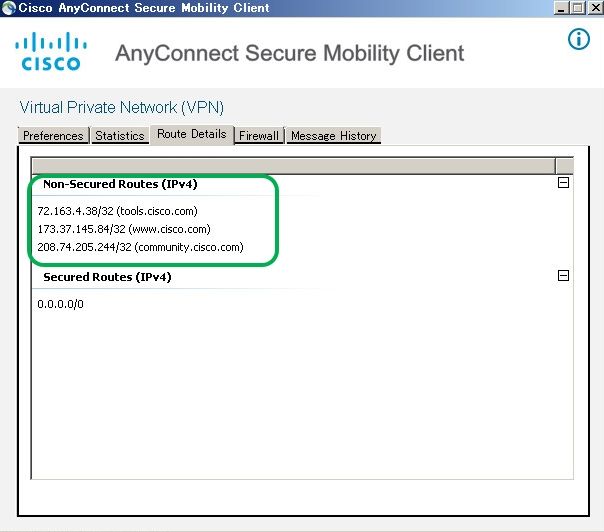

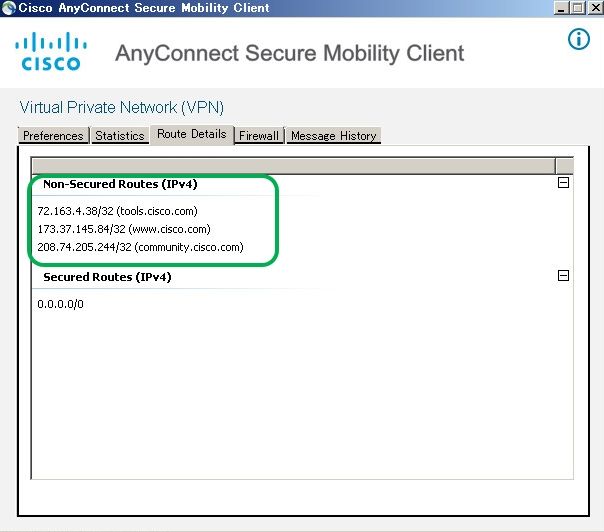

يمكنك أيضا الانتقال إلى Advanced Window>Route Details علامة التبويب حيث يمكنك التحقق من Dynamic Tunnel Exclusionsأن هناك قائمة Non-Secured Routes, أسفل كما هو موضح في الصورة.

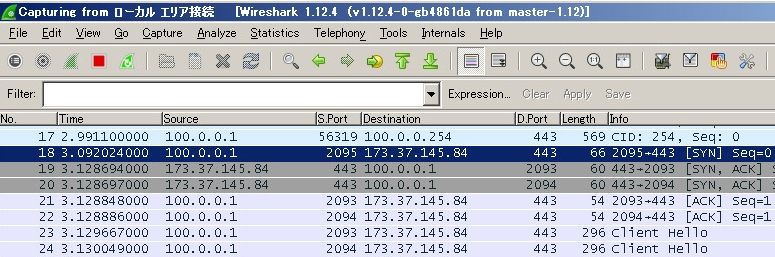

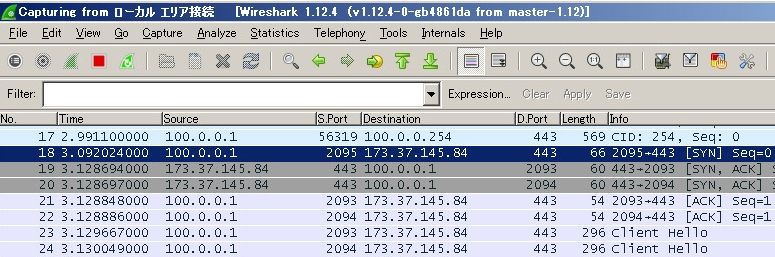

في هذا المثال، قمت بتكوين www.cisco.com Dynamic Tunnel Exclusion listأدناه ويؤكد التقاط Wireshark الذي تم جمعه على الواجهة المادية لعميل AnyConnect أن حركة المرور إلى www.cisco.com (198.51.100.0)، غير مشفرة بواسطة DTLS.

استكشاف الأخطاء وإصلاحها

في حالة إستخدام حرف البدل في حقل القيم

إذا تم تكوين حرف بدل في حقل "القيم"، على سبيل المثال، يتم تكوين *.cisco.com في "قيم"، ويتم قطع اتصال جلسة عمل AnyConnect، كما هو موضح في السجلات:

Apr 02 2020 10:01:09: %ASA-4-722041: TunnelGroup <AnyConnect-01> GroupPolicy <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> No IPv6 address available for SVC connection

Apr 02 2020 10:01:09: %ASA-5-722033: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> First TCP SVC connection established for SVC session.

Apr 02 2020 10:01:09: %ASA-6-722022: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> TCP SVC connection established without compression

Apr 02 2020 10:01:09: %ASA-6-722055: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> Client Type: Cisco AnyConnect VPN Agent for Windows 4.7.04056

Apr 02 2020 10:01:09: %ASA-4-722051: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> IPv4 Address <172.16.0.0> IPv6 address <::> assigned to session

Apr 02 2020 10:01:09: %ASA-6-302013: Built inbound TCP connection 8570 for outside:172.16.0.0/44868 (172.16.0.0/44868) to identity:203.0.113.0/443 (203.0.113.0/443)

Apr 02 2020 10:01:09: %ASA-4-722037: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> SVC closing connection: Transport closing.

Apr 02 2020 10:01:09: %ASA-5-722010: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> SVC Message: 16/ERROR: Configuration received from secure gateway was invalid..

Apr 02 2020 10:01:09: %ASA-6-716002: Group <GroupPolicy_AnyConnect-01> User <cisco> IP <172.16.0.0> WebVPN session terminated: User Requested.

Apr 02 2020 10:01:09: %ASA-4-113019: Group = AnyConnect-01, Username = cisco, IP = 172.16.0.0, Session disconnected. Session Type: AnyConnect-Parent, Duration: 0h:00m:10s, Bytes xmt: 15622, Bytes rcv: 0, Reason: User Requested

ملاحظة: كبديل، يمكنك إستخدام مجال Cisco.com في "القيم" للسماح بشبكات FQDN مثل www.cisco.com و tools.cisco.com.

في حالة عدم رؤية المسارات غير الآمنة في علامة التبويب تفاصيل المسار

يعلم عميل AnyConnect تلقائيا ويضيف عنوان IP و FQDN في علامة التبويب تفاصيل المسار، عندما يقوم العميل ببدء حركة مرور البيانات للوجهات المستبعدة.

للتحقق من تعيين مستخدمي AnyConnect لنهج مجموعة AnyConnect الصحيح، يمكنك تشغيل الأمر show vpn-sessiondb anyconnect filter name <username>

ASAv10# show vpn-sessiondb anyconnect filter name cisco

Session Type: AnyConnect

Username : cisco Index : 7

Assigned IP : 172.16.0.0 Public IP : 10.0.0.0

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 7795373 Bytes Rx : 390956

Group Policy : GroupPolicy_AnyConnect-01

Tunnel Group : AnyConnect-01

Login Time : 13:20:48 UTC Tue Mar 31 2020

Duration : 20h:19m:47s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 019600a9000070005e8343b0

Security Grp : none

أستكشاف الأخطاء وإصلاحها بشكل عام

يمكنك إستخدام أداة تقارير وتشخيصات AnyConnect (DART) لجمع البيانات المفيدة لاستكشاف أخطاء تثبيت وتوصيل AnyConnect وإصلاحها. يُستخدم معالج DART على الكمبيوتر الذي يقوم بتشغيل AnyConnect. تجمع DART السجلات والحالة والمعلومات التشخيصية لتحليل مركز المساعدة الفنية (TAC) من Cisco ولا تتطلب امتيازات المسؤول لتشغيلها على جهاز العميل.

معلومات ذات صلة

التعليقات

التعليقات