المقدمة

يصف هذا المستند عملية إنشاء الشهادات التي يجب تحميلها مع كل تثبيت جديد للسحابة الخاصة لوحدة التحكم الآمنة أو تجديد خدمات الشهادات المثبتة.

المتطلبات الأساسية

المتطلبات

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Windows Server 2008

- نظام التشغيل CentOS 7/8

- السحابة الخاصة الظاهرية لوحدة التحكم الآمنة 3.0.2 (فيما بعد)

- OpenSSL 1.1.1

المكونات المستخدمة

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نظام التشغيل Windows Server 2008 (وما بعده)

- تثبيت السحابة الخاصة لوحدة التحكم الآمنة

- البنية الأساسية للمفتاح العام

- OpenSSL

- Linux CLI

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

مع إدخال Secure Console Private Cloud الإصدار 3.x، يلزم أسماء المضيف وأزواج الشهادات/المفاتيح لجميع الخدمات التالية:

- بوابة الإدارة

- المصادقة (جديدة في السحابة الخاصة 3.x)

- وحدة التحكم الآمنة

- خادم المصير النهائي

- خادم المصير النهائي - البروتوكول الموسع

- خدمة تحديث المصير النهائي

- مركز إدارة Firepower

تمت مناقشة هذا المستند بطريقة سريعة لإنشاء الشهادات المطلوبة وتحميلها. يمكنك تعديل كل معلمة، بما في ذلك خوارزمية التجزئة وحجم المفتاح وغير ذلك، وفقا لسياسة مؤسستك، وقد لا تتطابق آلية إنشاء هذه الشهادات مع ما هو مفصل هنا.

تحذير: يمكن أن يختلف الإجراء المذكور أدناه وفقا لتكوين خادم المرجع المصدق. من المتوقع أن يكون خادم CA الذي تختاره قد تم توفيره بالفعل وقد تم إكمال تكوين نفس الخادم. الملاحظة التقنية التالية فقط تصف مثال على إنشاء الشهادات و/أو cisco TAC لا يشارك في أستكشاف الأخطاء وإصلاحها إصدار شهادة و/أو خادم CA من أي نوع.

إنشاء الشهادة

إنشاء شهادات على خادم النافذة

تأكد من تثبيت الأدوار التالية وتكوينها على خادم Windows.

- خدمات شهادات Active Directory

- هيئة الشهادات

- تسجيل ويب لهيئة الشهادات

- المستجيب عبر الإنترنت

- خدمة ويب تسجيل الشهادة

- خدمة ويب لنهج تسجيل الشهادة

- خدمات مجال خدمة Active Directory

- خوادم DNS

- خادم الويب (IIS)

إنشاء طلب توقيع شهادة (CSR)

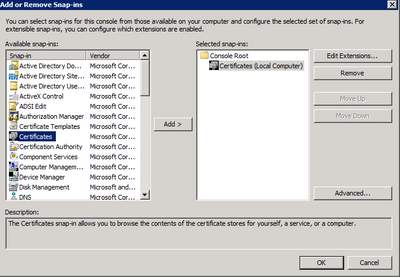

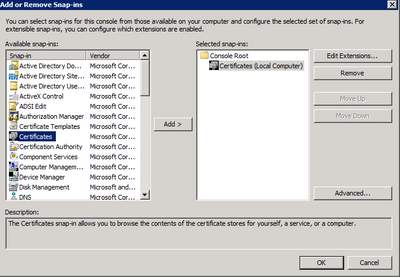

الخطوة 1. انتقل إلى وحدة تحكم MMC، وأضف الأداة الإضافية "الشهادات" لحساب الكمبيوتر كما هو موضح في الصورة هنا.

الخطوة 2. التنقل التفصيلي للشهادات (كمبيوتر محلي) > شخصي > شهادات.

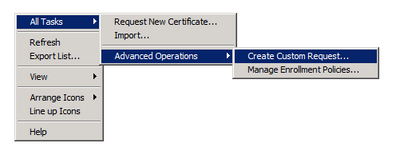

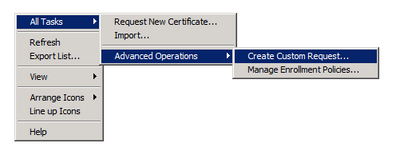

الخطوة 3. انقر بزر الماوس الأيمن فوق المساحة الفارغة وحدد كافة المهام > العمليات المتقدمة > إنشاء طلب مخصص.

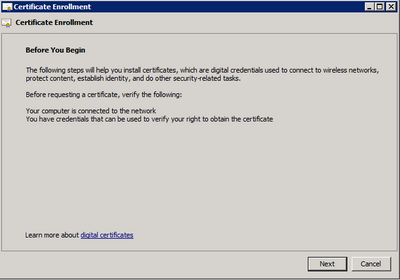

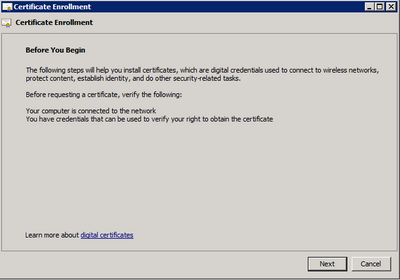

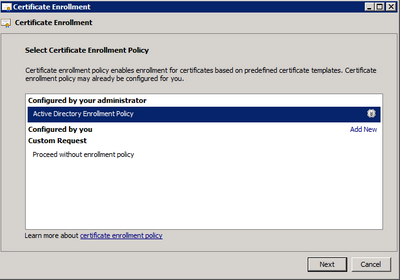

الخطوة 4. حدد التالي في نافذة التسجيل.

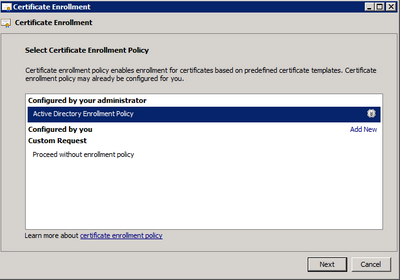

الخطوة 5. حدد نهج تسجيل الشهادة وحدد التالي.

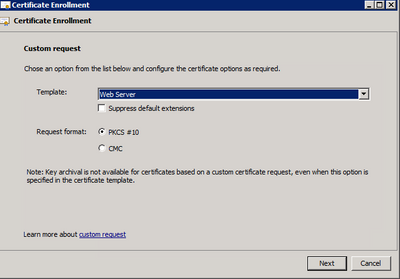

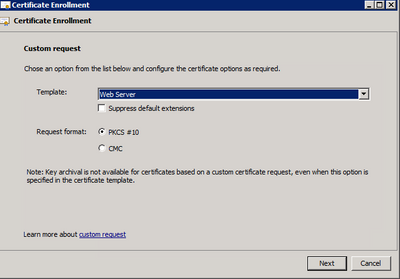

الخطوة 6. أختر القالب كخادم ويب وحدد التالي.

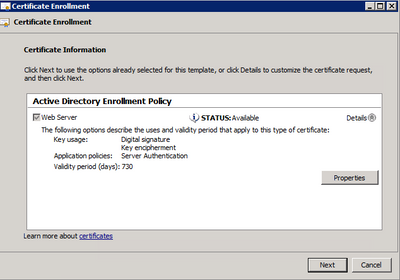

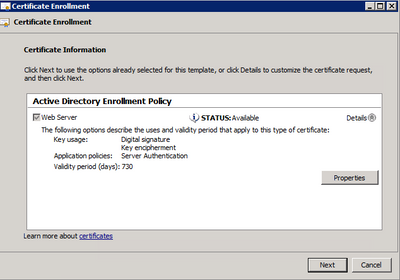

الخطوة 7. إذا تم تكوين قالب "خادم الويب" بشكل صحيح وكان متوفرا للتسجيل، يتم عرض الحالة المتوفرة. حدد تفاصيل لتوسيع الخصائص.

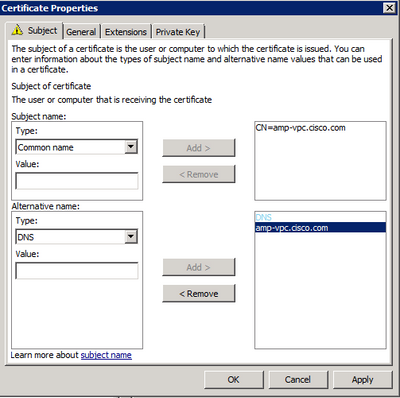

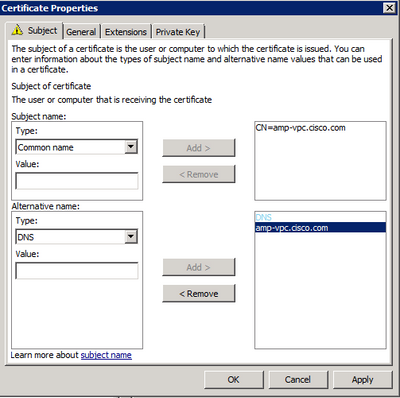

الخطوة 8. أضفت على الأقل، ال CN و DNS شعار. يمكن إضافة بقية السمات وفقا لمتطلبات الأمان الخاصة بك.

الخطوة 9. إختياريا، قم بإعطاء اسم مألوف تحت علامة التبويب عام.

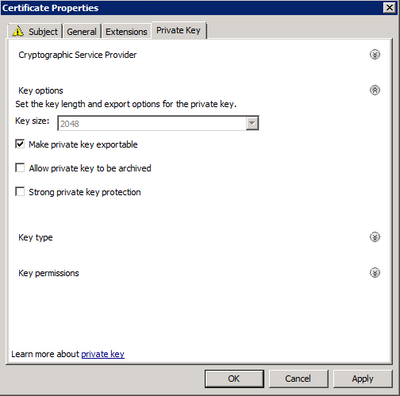

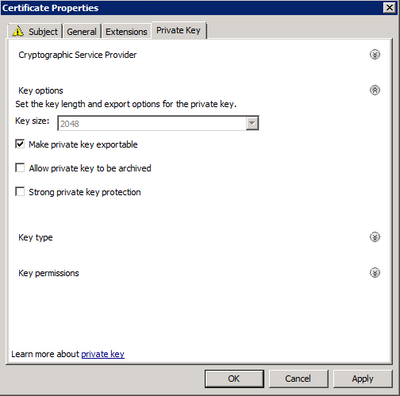

الخطوة 10. حدد علامة التبويب مفتاح خاص وتأكد من أنك تقوم بتمكين جعل المفتاح الخاص قابلا للتصدير ضمن قسم خيارات المفاتيح.

الخطوة 11. أخيرا، حدد في OK. يجب أن يؤدي ذلك إلى مربع حوار تسجيل الشهادة حيث يمكنك تحديد التالي.

الخطوة 12. تصفح إلى مكان لحفظ ملف .req المرسل إلى خادم CA للتوقيع.

إرسال CSR إلى CA وإنشاء الشهادة

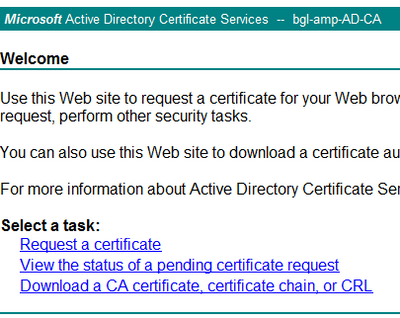

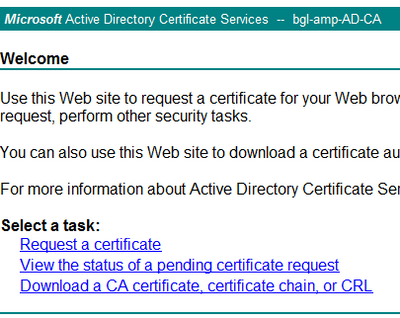

الخطوة 1. انتقل إلى صفحة MS AD Certificate Services على الويب كما هو موضح أدناه وحدد طلب شهادة.

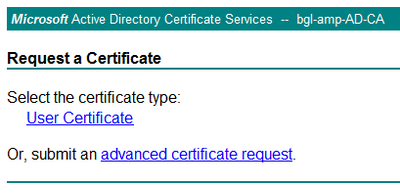

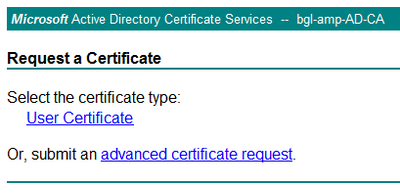

الخطوة 2. التحديد في إرتباط طلب الشهادة المتقدمة.

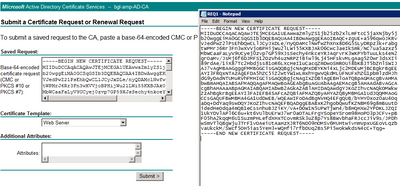

الخطوة 3. حدد إرسال طلب شهادة باستخدام ملف CMC أو PKCS #10 مرمز بالأساس 64، أو أرسل طلب تجديد باستخدام ملف PKCS #7 مرمز بالأساس 64.

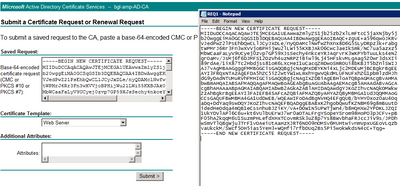

الخطوة 4. افتح محتويات ملف .req (CSR) المحفوظ سابقا من خلال Notepad. انسخ المحتويات ولصقها هنا. تأكد من تحديد قالب الشهادة كخادم ويب

الخطوة 5. أخيرا، حدد إرسال.

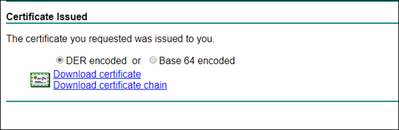

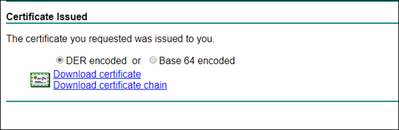

الخطوة 6. عند هذه النقطة، يجب أن تكون قادرا على تنزيل الشهادة، كما هو موضح في الصورة.

تصدير المفتاح الخاص والتحويل إلى تنسيق PEM

الخطوة 1. قم بتثبيت الشهادة في مخزن الشهادات الخاص بك عن طريق فتح ملف .cer وحدد تثبيت الشهادة.

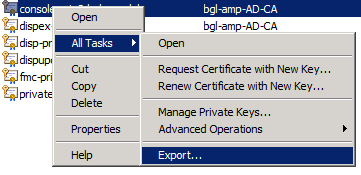

الخطوة 2. انتقل إلى الأداة الإضافية MMC التي تم تحديدها في وقت سابق.

الخطوة 3. انتقل إلى المتجر الذي تم تثبيت الشهادة فيه.

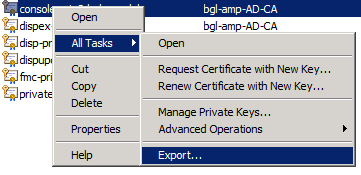

الخطوة 4. انقر بزر الماوس الأيمن، حدد كل المهام > تصدير.

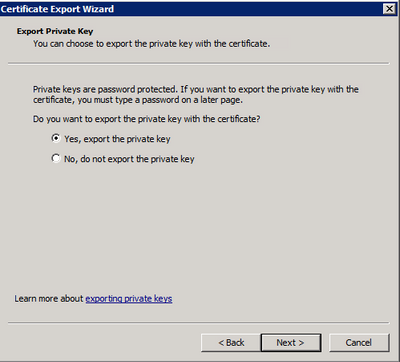

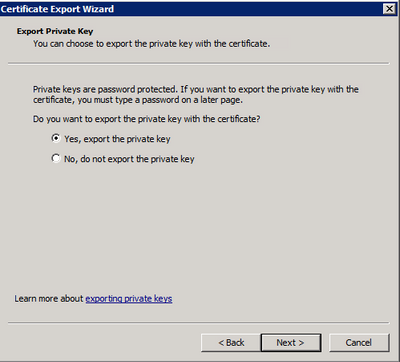

الخطوة 5. في "معالج تصدير الشهادات"، تأكد من تصدير المفتاح الخاص، كما هو موضح في الصورة.

الخطوة 6. أدخل كلمة مرور وحدد التالي لحفظ المفتاح الخاص على القرص.

الخطوة 7. يؤدي هذا إلى حفظ المفتاح الخاص بتنسيق .PFX، ومع ذلك، يلزم تحويل هذا إلى تنسيق .PEM لاستخدام هذا مع السحابة الخاصة لنقطة النهاية الآمنة.

الخطوة 8. تثبيت مكتبات OpenSSL.

الخطوة 9. افتح نافذة موجه الأوامر وقم بالتغيير إلى الدليل حيث قمت بتثبيت OpenSSL.

الخطوة 10. قم بتشغيل الأمر التالي لاستخراج المفتاح الخاص وحفظه في ملف جديد: (إذا كان ملف PFX الخاص بك ليس في نفس مسار مكتبة OpenSSL حيث يتم تخزينها، يجب عليك تحديد المسار الدقيق مع اسم الملف)

openssl pkcs12 -in yourpfxfile.pfx -nocerts -out privatekey.pem -nodes

الخطوة 11. الآن قم بتشغيل الأمر التالي لاستخراج شهادة عامة وحفظها في ملف جديد أيضا:

openssl pkcs12 -in yourpfxfile.pfx -nokeys -out publiccert.pem -nodes

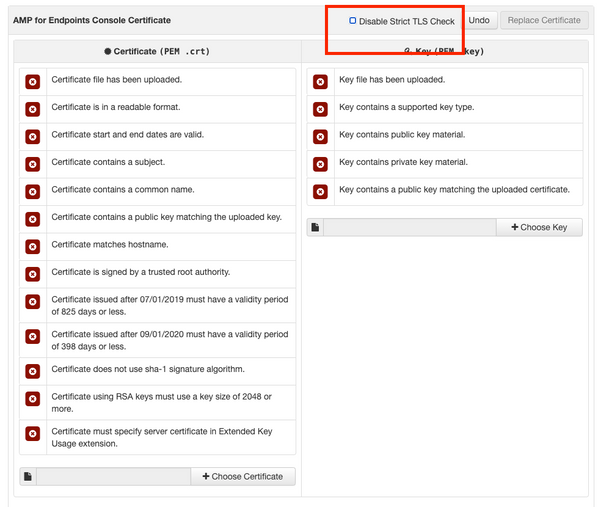

إنشاء شهادة على خادم Linux (تم تعطيل فحص SSL المقيد)

ملاحظة: يتحقق التحقق الصارم من TLS من أن الشهادة تفي بمتطلبات TLS ل Apple. يرجى الرجوع إلى دليل الإدارة للحصول على مزيد من المعلومات.

تأكد من أن خادم Linux الذي تحاول إنشاء الشهادات المطلوبة به مكتبات OpenSSL 1.1.1 مثبتة. التحقق من أن هذا الإجراء والمسرحين أدناه يمكن أن يختلف عن توزيع لينوكس الذي تقوم بتشغيله. تم توثيق هذا الجزء، كما هو الحال على خادم CentOS 8.4.

إنشاء RootCA الموقع ذاتيا

الخطوة 1. إنشاء المفتاح الخاص لشهادة المرجع المصدق الجذر.

openssl genrsa -out

4096

الخطوة 2. إنشاء شهادة المرجع المصدق.

openssl req \

-subj '/CN=

/C=US/OU=

/O=

' \

-addext "extendedKeyUsage = serverAuth, clientAuth" \

-outform pem -out

\

-key

-new -x509 \

-days "1000"

إنشاء شهادة لكل خدمة

قم بإنشاء شهادة للمصادقة ووحدة التحكم والتصرف النهائي والموسعة وتحديث الخادم وخدمة مركز إدارة Firepower (FMC) وفقا لإدخال اسم DNS. يجب تكرار عملية إنشاء الشهادة أدناه لكل خدمة (المصادقة، وحدة التحكم وما إلى ذلك).

إنشاء مفتاح خاص

openssl genrsa -out

4096

استبدلت <YourServiceName.key> مع المفتاح جديد اسم الملف أن يكون خلقت ك Auth-Cert.Key

إنشاء CSR

openssl req -new \

-subj '/CN=

/C=US/OU=

/O=

' \

-key

-out

إستبدال <YourServiceName.key> مع ملف مفتاح الشهادة الحالي (أو الجديد) مثل Auth-Cert.key

استبدلت <YourServiceName.csr> مع CSR اسم ملف أن يكون خلقت مثل Auth-Cert.crt

إنشاء شهادة

openssl x509 -req \

-in

-CA

\

-CAkey

-CAcreateserial -out

\

-days 397 -sha256

استبدلت <YourServiceName.csr> بشهادة CSR فعلية (أو جديدة) مثل Auth-Cert.csr

استبدل <YourRootCAName.pem> باسم ملف PEM الفعلي (أو الجديد) ك RootCAName.pem

استبدل <YourServiceName.key> بملف مفتاح الشهادة الحالي (أو الجديد) مثل Auth-Cert.key

استبدل <YourServiceName.crt> باسم الملف الذي سيتم إنشاؤه مثل Auth-Cert.crt

إنشاء شهادة على خادم Linux (تم تمكين التحقق الصارم من SSL)

ملاحظة: يتحقق التحقق الصارم من TLS من أن الشهادة تفي بمتطلبات TLS ل Apple. يرجى الرجوع إلى دليل الإدارة للحصول على مزيد من المعلومات.

إنشاء RootCA الموقع ذاتيا

الخطوة 1. إنشاء المفتاح الخاص لشهادة المرجع المصدق الجذر.

openssl genrsa -out

4096

الخطوة 2. إنشاء شهادة المرجع المصدق.

openssl req \

-subj '/CN=

/C=US/OU=

/O=

' \

-outform pem -out

\

-key

-new -x509 \

-days "1000"

إنشاء شهادة لكل خدمة

قم بإنشاء شهادة للمصادقة ووحدة التحكم والتصرف النهائي والموسعة وتحديث الخادم وخدمة مركز إدارة Firepower (FMC) وفقا لإدخال اسم DNS. يجب تكرار عملية إنشاء الشهادة أدناه لكل خدمة (المصادقة، وحدة التحكم وما إلى ذلك).

إنشاء ملف تكوين ملحقات وحفظه (extensions.cnf)

[v3_ca]

basicConstraints = CA:FALSE

keyUsage = critical, digitalSignature, keyEncipherment

extendedKeyUsage = critical, serverAuth, clientAuth

إنشاء مفتاح خاص

openssl genrsa -out

4096

استبدلت <YourServiceName.key> مع مفتاح جديد اسم الملف أن يكون خلقت ك Auth-Cert.key

إنشاء CSR

openssl req -new \

-key

\

-subj '/CN=

/C=US/OU=

/O=

' \

-out

إستبدال <YourServiceName.key> مع مفتاح الشهادة الحالي (أو الجديد) مثل Auth-Cert.Key

استبدلت <YourServiceName.csr> مع الشهادة الحالية (أو الجديدة) CSR مثل Auth-Cert.csr

إنشاء شهادة

openssl x509 -req -in

\

-CA

-CAkey

\

-CAcreateserial -out

\

-extensions v3_ca -extfile extensions.cnf \

-days 397 -sha256

استبدلت <YourServiceName.csr> مع شهادة CSR حالي (أو جديد) مثل Auth-Cert.csr

استبدل <YourRootCAName.pem> باسم اسم ملف PEM الحالي (أو الجديد) ك RootCAName.pem

استبدل <YourServiceName.key> بملف مفتاح الشهادة الحالي (أو الجديد) مثل Auth-Cert.key

استبدل <YourServiceName.crt> باسم الملف الذي سيتم إنشاؤه مثل Auth-Cert.crt

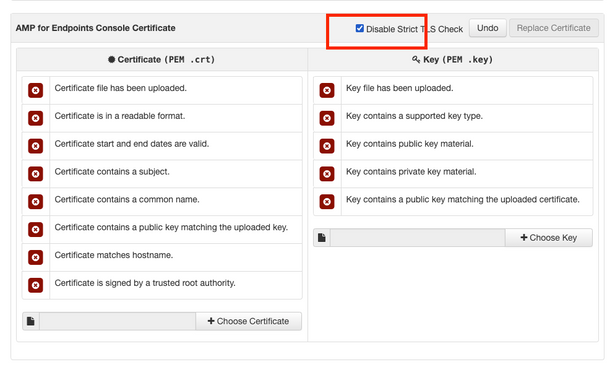

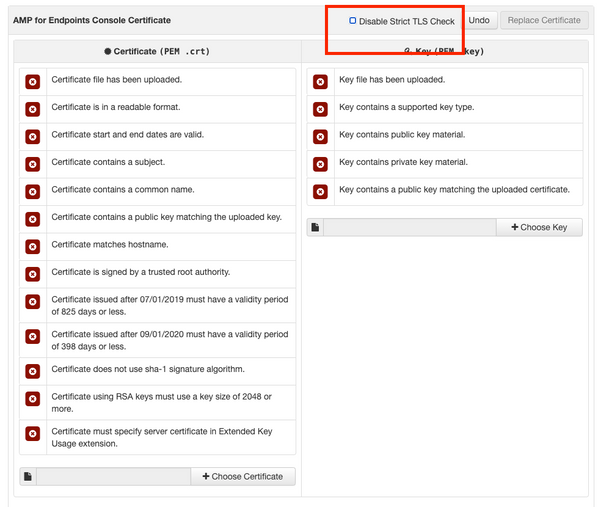

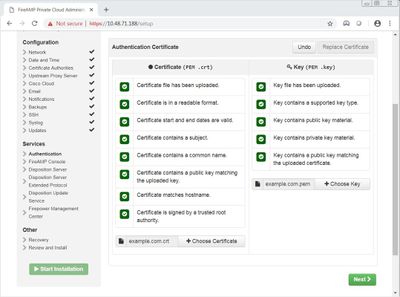

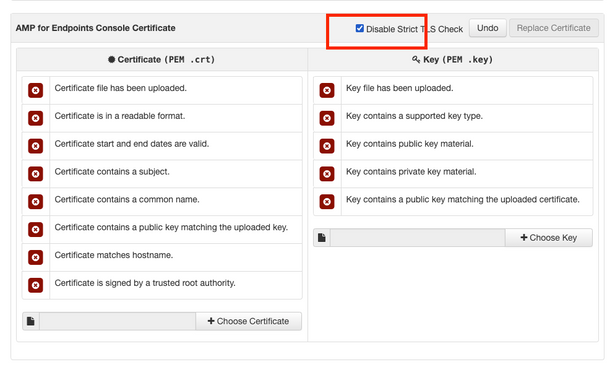

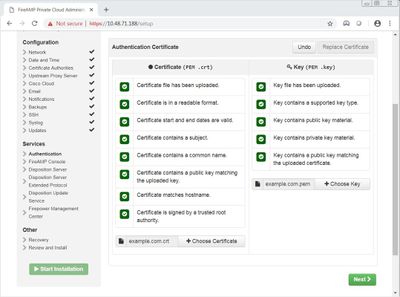

إضافة الشهادات لتأمين السحابة الخاصة بوحدة التحكم

الخطوة 1. بمجرد إنشاء الشهادات من أي من الطرق الواردة أعلاه، قم بتحميل الشهادة المقابلة لكل خدمة. إذا تم إنشاؤها بشكل صحيح، فسيتم تمكين جميع علامات الاختيار كما هو موضح في الصورة هنا.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

التعليقات

التعليقات