المقدمة

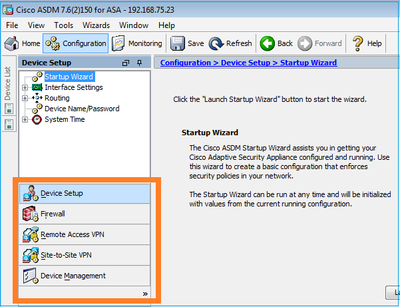

يوضح هذا المستند كيفية اتصال برنامج ASDM بجهاز الأمان القابل للتكيف (ASA) ووحدة برنامج FirePOWER مثبتة عليه.

معلومات أساسية

يمكن إدارة وحدة FirePOWER التي تم تثبيتها على ASA إما:

- مركز إدارة Firepower (FMC) - هذا هو حل الإدارة بمجرد إخراجه من عبوته.

- مدير أجهزة حلول الأمان المعدلة (ASDM) - هذا هو حل الإدارة المتوفر في المربع.

المتطلبات الأساسية

المتطلبات

تكوين ASA لتمكين إدارة ASDM:

ASA5525(config)# interface GigabitEthernet0/0

ASA5525(config-if)# nameif INSIDE

ASA5525(config-if)# security-level 100

ASA5525(config-if)# ip address 192.168.75.23 255.255.255.0

ASA5525(config-if)# no shutdown

ASA5525(config)#

ASA5525(config)# http server enable

ASA5525(config)# http 192.168.75.0 255.255.255.0 INSIDE

ASA5525(config)# asdm image disk0:/asdm-762150.bin

ASA5525(config)#

ASA5525(config)# aaa authentication http console LOCAL

ASA5525(config)# username cisco password cisco

تحقق من التوافق بين وحدة ASA/SFR النمطية، وإلا فلن يتم عرض علامات تبويب FirePOWER.

بالإضافة إلى ذلك، يجب تمكين ترخيص 3DES/AES في ASA:

ASA5525# show version | in 3DES

Encryption-3DES-AES : Enabled perpetual

تأكد من أن نظام عميل ASDM يشغل إصدارا مدعوما من Java JRE.

المكونات المستخدمة

- جهاز مضيف لنظام التشغيل Microsoft Windows 7

- ASA5525-X الذي يشغل ASA، الإصدار 9.6(2.3)

- ASDM، الإصدار 7.6.2.150

- وحدة برنامج FirePOWER 6.1.0-330

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

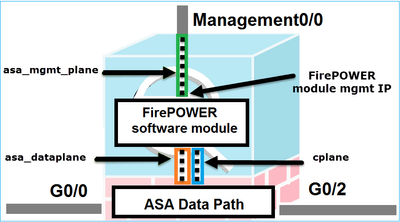

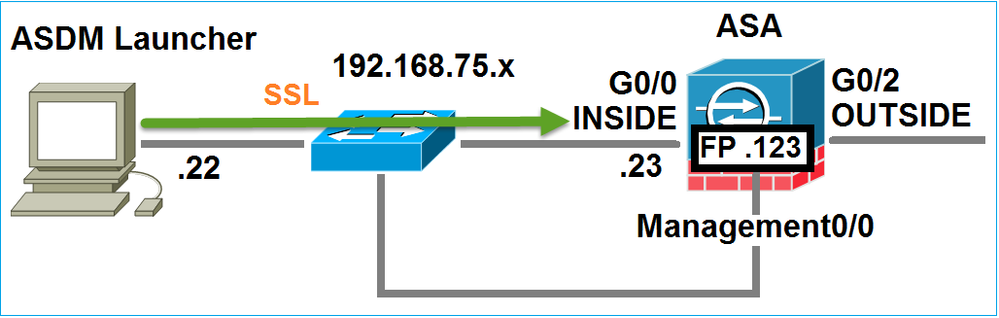

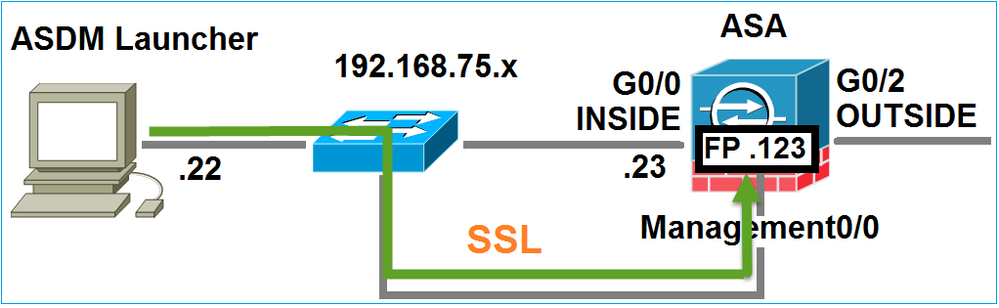

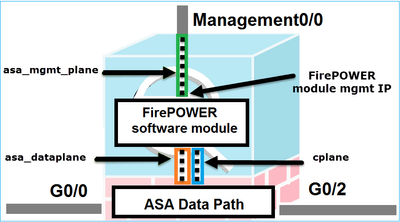

عمارة

يحتوي ASA على ثلاث واجهات داخلية:

- ASA_DATAPLANE - يتم إستخدامه لإعادة توجيه الحزم من مسار بيانات ASA إلى الوحدة النمطية لبرنامج FirePOWER.

- asa_mgmt_plane - يتم إستخدامه للسماح لواجهة إدارة FirePOWER بالاتصال بالشبكة.

- cplane - واجهة مستوى التحكم التي يتم إستخدامها لنقل رسائل keepalive بين ASA والوحدة النمطية FirePOWER.

أنت يستطيع على قبض حركة مرور في كل قارن داخلي:

ASA5525# capture CAP interface ?

asa_dataplane Capture packets on dataplane interface

asa_mgmt_plane Capture packets on managementplane interface

cplane Capture packets on controlplane interface

ويمكن تصور ذلك على النحو التالي:

عملية في الخلفية عند اتصال مستخدم ب ASA عبر ASDM

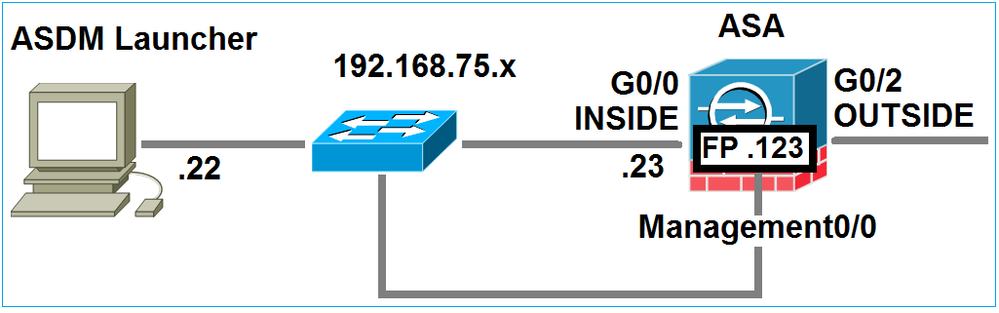

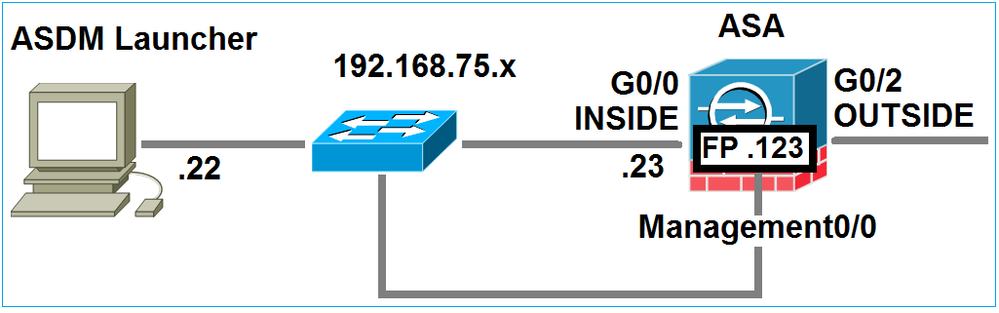

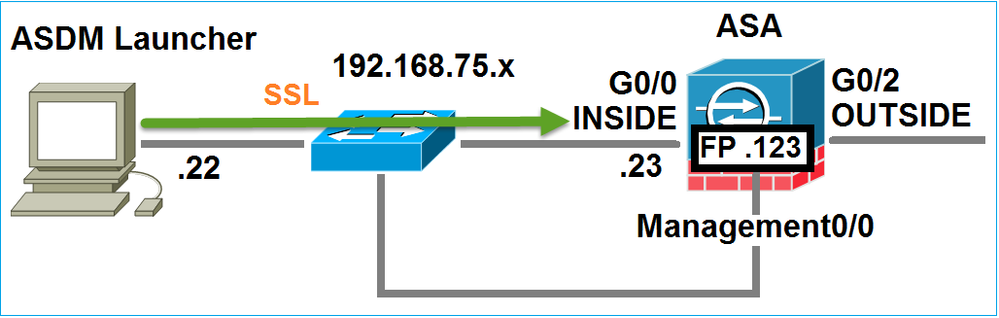

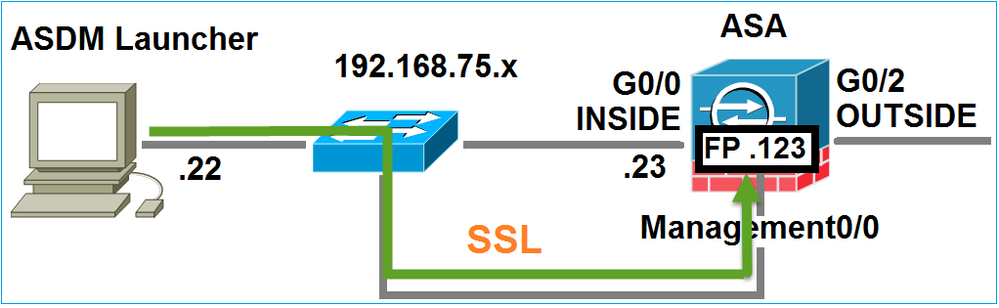

خذ بعين الاعتبار هذا الهيكل:

عندما يقوم المستخدم بتهيئة اتصال ASDM ب ASA، تحدث هذه الأحداث:

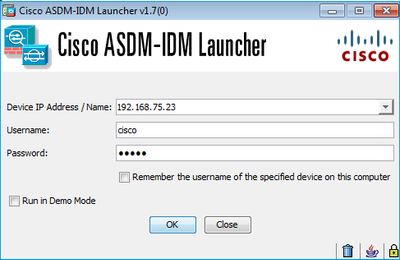

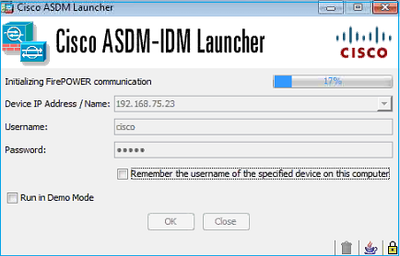

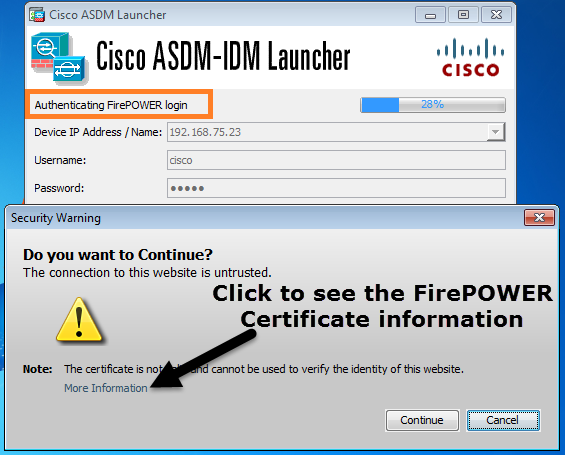

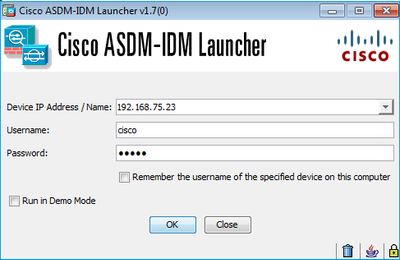

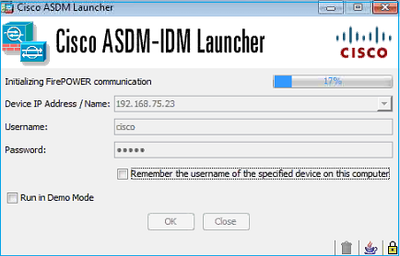

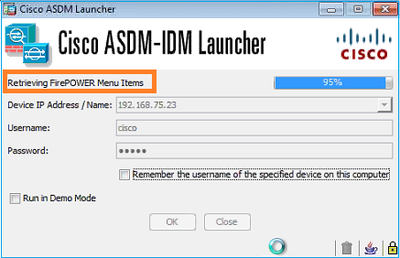

الخطوة 1 - يبدأ المستخدم اتصال ASDM

يحدد المستخدم عنوان ASA IP المستخدم لإدارة HTTP، ويدخل بيانات الاعتماد، ويبدأ التوصيل نحو ASA:

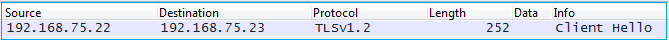

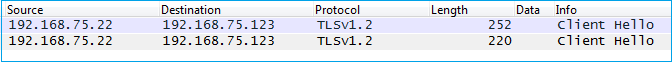

في الخلفية، يتم إنشاء نفق SSL بين ASDM و ASA:

ويمكن تصور ذلك على النحو التالي:

الخطوة 2 - يكتشف ASDM تكوين ASA وعنوان IP لوحدة FirePOWER النمطية

أدخل الأمر debug http 255 على ASA لعرض جميع التحققات التي يتم إجراؤها في الخلفية عند اتصال ASDM ب ASA:

ASA5525# debug http 255

…

HTTP: processing ASDM request [/admin/exec/show+module] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+interface-mode] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+interface-mode' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+info] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+info' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+module+sfr+details] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module+sfr+details' from host 192.168.75.22

- show module - يكتشف ASDM وحدات ASA النمطية.

- show module sfr details - يكتشف ASDM تفاصيل الوحدة النمطية، والتي تتضمن عنوان IP الخاص بإدارة FirePOWER.

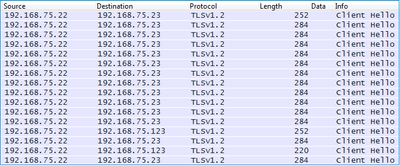

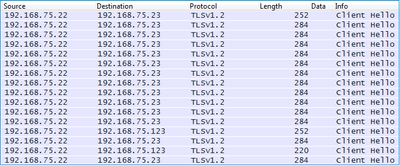

وتتم ملاحظة ذلك في الخلفية كسلسلة من إتصالات SSL من الكمبيوتر الشخصي نحو عنوان IP ل ASA:

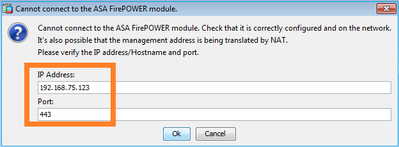

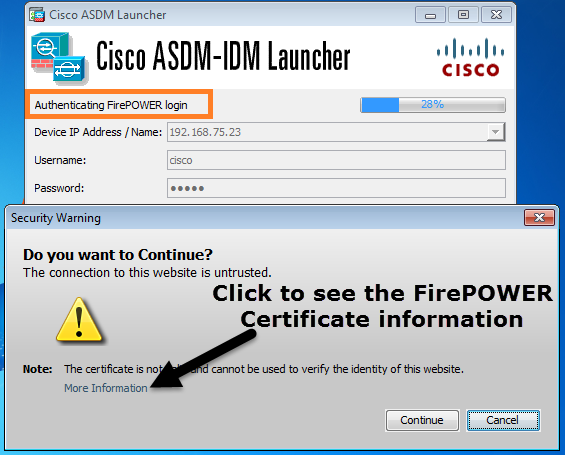

الخطوة 3 - يقوم ASDM ببدء الاتصال نحو الوحدة النمطية FirePOWER

بما أن ASDM يعرف عنوان FirePOWER Management IP، فإنه يبدأ جلسات SSL تجاه الوحدة النمطية:

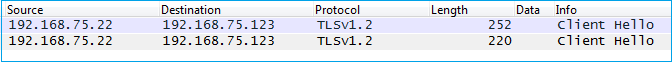

ويلاحظ هذا في الخلفية على أنه إتصالات SSL من مضيف ASDM إلى عنوان IP الخاص بإدارة FirePOWER:

ويمكن تصور ذلك على النحو التالي:

يصادق ASDM FirePOWER ويظهر تحذير أمان لأن شهادة FirePOWER موقعة ذاتيا:

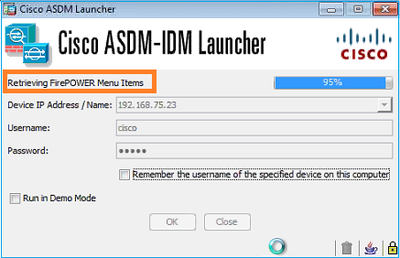

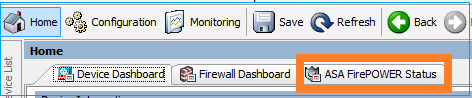

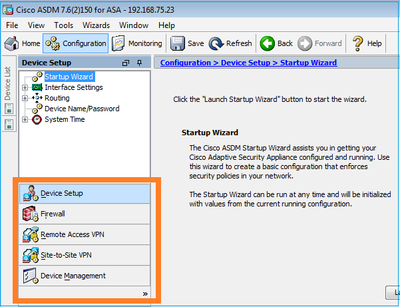

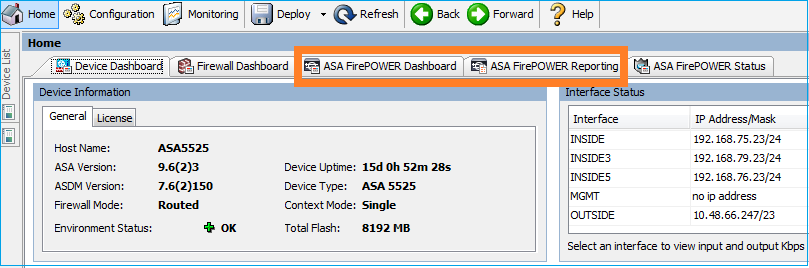

الخطوة 4 - يسترجع ASDM عناصر قائمة FirePOWER

بعد المصادقة الناجحة، يسترجع ASDM عناصر القائمة من جهاز FirePOWER:

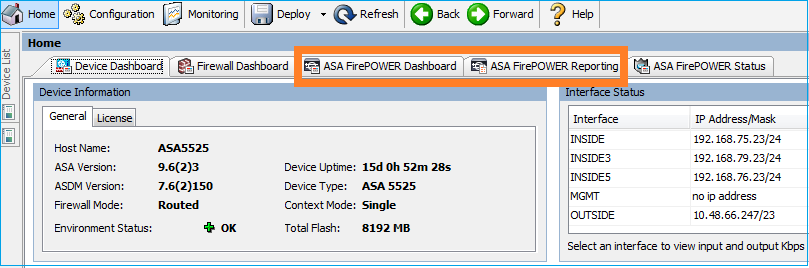

تظهر علامات التبويب التي تم إستردادها في هذا المثال:

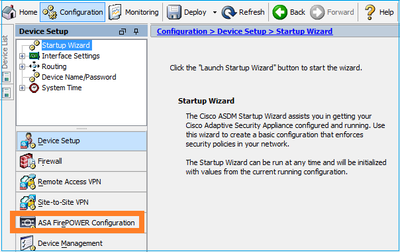

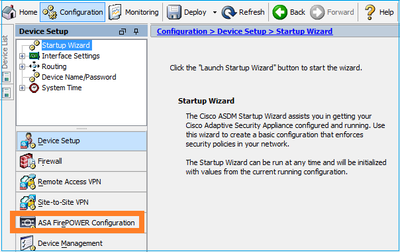

كما أنه يسترجع عنصر قائمة تكوين ASA FirePOWER:

استكشاف الأخطاء وإصلاحها

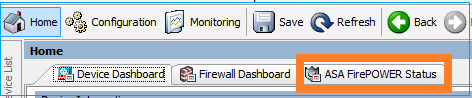

في حالة عدم قدرة ASDM على إنشاء نفق SSL بعنوان IP الخاص بإدارة FirePOWER، فإنها تقوم فقط بتحميل عنصر قائمة FirePOWER هذا:

عنصر التكوين ASA FirePOWER مفقود أيضا:

التحقق 1

تأكدت أن ال ASA إدارة قارن up وال switchport يربط إلى هو في ال VLAN مناسب:

ASA5525# show interface ip brief | include Interface|Management0/0

Interface IP-Address OK? Method Status Protocol

Management0/0 unassigned YES unset up up

موصى باستكشاف الأخطاء وإصلاحها

- ثبتت ال VLAN مناسب.

- جلب الميناء up (فحصت الكبل، فحصت ال switchport تشكيل (speed/duplex/shutdown).

التحقق 2

تأكد من تهيئة وحدة FirePOWER النمطية بالكامل وتشغيلها وصيانتها:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

A5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show version

--------------------[ FP5525-3 ]--------------------

Model : ASA5525 (72) Version 6.1.0 (Build 330)

UUID : 71fd1be4-7641-11e6-87e4-d6ca846264e3

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

>

موصى باستكشاف الأخطاء وإصلاحها

- فحصت الإنتاج من العرض وحدة نمطية sfr log وحدة طرفية للتحكم أمر للخطأ أو الفشل.

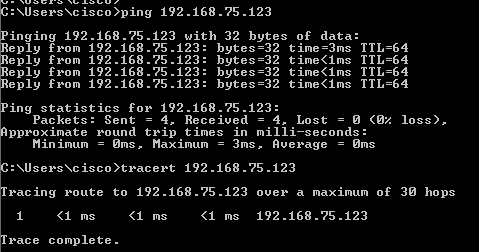

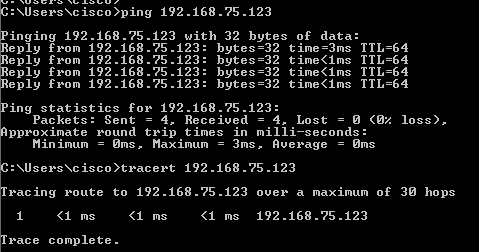

التحقق 3

تحقق من الاتصال الأساسي بين مضيف ASDM و FirePOWER module إدارة IP باستخدام أوامر مثل ping وtracert/traceroute:

موصى باستكشاف الأخطاء وإصلاحها

- تحقق من التوجيه عبر المسار.

- تحقق من عدم وجود أجهزة في المسار تمنع حركة المرور.

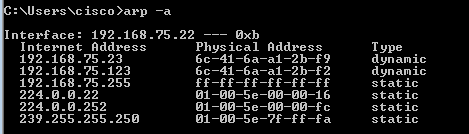

التحقق 4

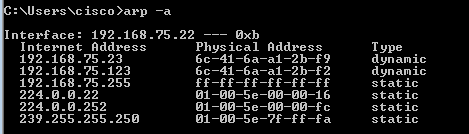

إذا كان مضيف ASDM وعنوان IP الخاص بإدارة FirePOWER في شبكة الطبقة 3 نفسها، فتحقق من جدول بروتوكول تحليل العنوان (ARP) على مضيف ASDM:

موصى باستكشاف الأخطاء وإصلاحها

- إذا لم توجد إدخالات ARP، أستخدم Wireshark للتحقق من اتصال ARP. تأكد من صحة عناوين MAC الخاصة بالحزم.

- إذا كانت هناك إدخالات ARP، فتأكد من صحتها.

التحقق 5

قم بتمكين الالتقاط على جهاز ASDM أثناء إتصالك عبر ASDM لمعرفة ما إذا كان هناك اتصال TCP صحيح بين المضيف ووحدة FirePOWER النمطية. على أقل تقدير، ترى:

- مصافحة TCP 3-way بين مضيف ASDM و ASA.

- نفق SSL المنشأ بين مضيف ASDM و ASA.

- مصافحة TCP 3-way بين مضيف ASDM وعنوان IP لإدارة وحدة FirePOWER النمطية.

- نفق SSL الذي تم إنشاؤه بين مضيف ASDM وعنوان IP لإدارة وحدة FirePOWER النمطية.

موصى باستكشاف الأخطاء وإصلاحها

- إذا فشل مصافحة TCP 3-way، فتأكد من عدم وجود حركة مرور غير متماثلة أو أجهزة في المسار التي تمنع حزم TCP.

- إذا فشل SSL، فتحقق مما إذا كان لا يوجد جهاز في المسار يقوم بالتوسط (MITM) (يعطي مصدر شهادة الخادم تلميحا لهذا).

التحقق 6

للتحقق من حركة المرور من وحدة FirePOWER وإليها، قم بتمكين الالتقاط على واجهة asa_mgmt_plane. في عملية الالتقاط، يمكنك أن ترى:

- طلب ARP من مضيف ASDM (الحزمة 42).

- رد ARP من الوحدة النمطية FirePOWER (الحزمة 43).

- مصافحة TCP 3-way بين مضيف ASDM والوحدة النمطية FirePOWER (الحزم 44-46).

ASA5525# capture FP_MGMT interface asa_mgmt_plane

ASA5525# show capture FP_MGMT | i 192.168.75.123

…

42: 20:27:28.532076 arp who-has 192.168.75.123 tell 192.168.75.22

43: 20:27:28.532153 arp reply 192.168.75.123 is-at 6c:41:6a:a1:2b:f2

44: 20:27:28.532473 192.168.75.22.48391 > 192.168.75.123.443: S 2861923942:2861923942(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

45: 20:27:28.532549 192.168.75.123.443 > 192.168.75.22.48391: S 1324352332:1324352332(0) ack 2861923943 win 14600 <mss 1460,nop,nop,sackOK,nop,wscale 7>

46: 20:27:28.532839 192.168.75.22.48391 > 192.168.75.123.443: . ack 1324352333 win 16695

موصى باستكشاف الأخطاء وإصلاحها

التحقق 7

دققت أن ال ASDM مستعمل يتلقى امتياز مستوى 15. تتمثل إحدى طرق تأكيد هذا الأمر في إدخال الأمر debug http 255 أثناء إتصاله عبر ASDM:

ASA5525# debug http 255

debug http enabled at level 255.

HTTP: processing ASDM request [/admin/asdm_banner] with cookie-based authentication (aware_webvpn_conf.re2c:444)

HTTP: check admin session. Cookie index [2][c8a06c50]

HTTP: Admin session cookie [A27614B@20480@78CF@58989AACB80CE5159544A1B3EE62661F99D475DC]

HTTP: Admin session idle-timeout reset

HTTP: admin session verified = [1]

HTTP: username = [user1], privilege = [14]

موصى باستكشاف الأخطاء وإصلاحها

- إذا لم يكن مستوى الامتياز 15، فحاول مع مستخدم لديه المستوى 15.

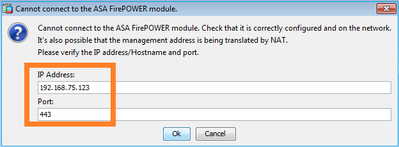

التحقق 8

إن بين مضيف ASDM ووحدة FirePOWER هناك شبكة عنوان ترجمة (NAT) لعنوان FirePOWER إدارة، بعد ذلك أنت تحتاج أن يعين ال NATed عنوان:

موصى باستكشاف الأخطاء وإصلاحها

- تؤكد الالتقاط عند نقاط النهاية (ASA/SFR والمضيف النهائي) هذا.

التحقق 9

تأكد من أن وحدة FirePOWER النمطية لا تتم إدارتها بالفعل بواسطة FMC، لأنه في هذه الحالة تكون علامات التبويب FirePOWER في ASDM مفقودة:

ASA5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show managers

Managed locally.

>

وهناك طريقة أخرى باستخدام أمر show module sfr details:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

موصى باستكشاف الأخطاء وإصلاحها

التحقق 10

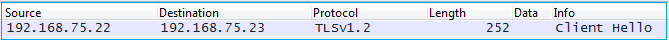

تحقق من التقاط Wireshark لضمان اتصال عميل ASDM بإصدار TLS صحيح (على سبيل المثال، TLSv1.2).

موصى باستكشاف الأخطاء وإصلاحها

- قم بضبط إعدادات SSL للمستعرض.

- حاول باستخدام مستعرض آخر.

- حاول من مضيف نهائي آخر.

التحقق 11

تحقق من توافق صور ASA في دليل توافق Cisco ASA أن تكون صور ASA/ASDM متوافقة.

موصى باستكشاف الأخطاء وإصلاحها

- إستخدام صورة ASDM متوافقة.

التحقق 12

تحقق في دليل توافق Cisco ASA من أن جهاز FirePOWER متوافق مع إصدار ASDM.

موصى باستكشاف الأخطاء وإصلاحها

- إستخدام صورة ASDM متوافقة.

معلومات ذات صلة

التعليقات

التعليقات