تكوين واجهة نفق افتراضي Multi-SA على موجه Cisco IOS XE

خيارات التنزيل

-

ePub (264.9 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يشكل multi-security اقتران (Multi-SA) فعلي نفق قارن (VTI) على cisco مسحاج تخديد مع cisco ios ®XE برمجية. ويرد وصف أيضا لعملية الهجرة. Multi-SA VTI هو بديل لتكوين VPN المستند إلى خريطة التشفير (المستند إلى السياسة). وهو متوافق مع عمليات التنفيذ المستندة إلى الخريطة المستندة إلى التشفير وعمليات التنفيذ الأخرى المستندة إلى السياسة. يتوفر دعم هذه الميزة في الإصدار 16.12 من Cisco IOS XE والإصدارات الأحدث.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من IPsec VPN تشكيل على cisco ios XE مسحاج تخديد.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى موجه الخدمات المتكاملة (ISR) 4351 مع Cisco IOS XE الإصدار 16.12.01a .

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

فوائد VTIs على خرائط التشفير

خريطة التشفير هي ميزة إخراج للواجهة المادية. يتم تكوين الأنفاق إلى الأقران المختلفة بموجب خريطة التشفير نفسها. يتم إستخدام إدخالات قائمة التحكم في الوصول إلى خريطة التشفير (ACL) لمطابقة حركة المرور التي سيتم إرسالها إلى نظير شبكة VPN معين. ويطلق على هذا النوع من التكوين أيضا VPN المستند إلى السياسة.

في حالة VTIs، يتم تمثيل كل نفق VPN بواجهة نفق منطقية منفصلة. يقرر جدول التوجيه إلى نظير VPN الذي يتم إرسال حركة مرور البيانات إليه. ويطلق على هذا النوع من التكوين أيضا VPN المستند إلى المسار.

في الإصدارات الأقدم من الإصدار 16.12 من Cisco IOS XE، لم يكن تكوين VTI متوافقا مع تكوين خريطة التشفير. كلا طرفي النفق كان ينبغي كنت شكلت مع ال نفسه نوع ال VPN in order to تلاقيت.

في Cisco IOS XE الإصدار 16.12، تمت إضافة خيارات تكوين جديدة تسمح لواجهة النفق بالعمل كشبكة VPN تستند إلى السياسة على مستوى البروتوكول، ولكن لديها جميع خصائص واجهة النفق.

أعلنت Cisco عن تواريخ نهاية العمر لميزة خريطة التشفير الثابتة و IPsec من Cisco وميزة خريطة التشفير الديناميكية في الإصدار 17.6 من Cisco IOS XE.

تتضمن مزايا VTI عبر خريطة التشفير:

- من الأسهل تحديد حالة النفق لأعلى/لأسفل.

- عملية أستكشاف الأخطاء وإصلاحها أكثر سهولة.

- وهو يتمتع بالقدرة على تطبيق ميزات مثل جودة الخدمة (QoS) وجدار الحماية المستند إلى المنطقة (ZBF) وترجمة عنوان الشبكة (NAT) و NetFlow على أساس كل نفق.

- كما يحتوي على تكوين مبسط لجميع أنواع أنفاق شبكات VPN.

التكوين

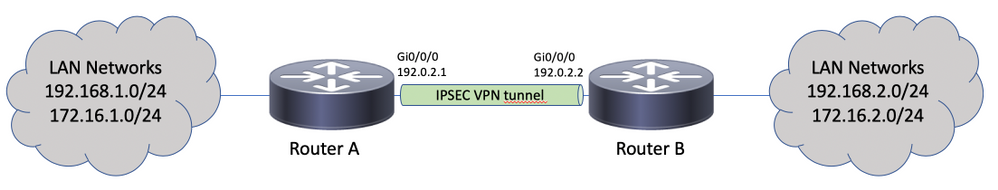

الرسم التخطيطي للشبكة

اعتبارات التوجيه

يجب على المسؤول التأكد من أن التوجيه للشبكات البعيدة يشير إلى واجهة النفق. يعرض الأمر reverse-route يمكن إستخدام الخيار الموجود ضمن ملف تعريف IPsec لإنشاء مسارات ثابتة تلقائيا للشبكات المحددة في قائمة التحكم في الوصول (ACL) للتشفير. ويمكن أيضا إضافة هذه المسارات يدويا. إذا تم تكوين المزيد من المسارات المحددة مسبقا، فإن تلك النقطة نحو واجهة مادية بدلا من واجهة النفق، يجب إزالتها.

أمثلة التكوين

ترحيل نفق IKEv1 يستند إلى خريطة التشفير إلى Multi-SA SVTI

تم تكوين كلا الموجهين مسبقا باستخدام الحل المستند إلى خريطة التشفير الخاص ب Internet Key Exchange الإصدار 1 (IKEv1):

الموجه A

crypto isakmp policy 10

encryption aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp key cisco123 address 192.0.2.2

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto map CMAP 10 ipsec-isakmp

set peer 192.0.2.2

set transform-set TSET

match address CACL

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.1 255.255.255.0

crypto map CMAP

الموجه B

crypto isakmp policy 10

encryption aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp key cisco123 address 192.0.2.1

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto map CMAP 10 ipsec-isakmp

set peer 192.0.2.1

set transform-set TSET

match address CACL

!

ip access-list extended CACL

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.2 255.255.255.0

crypto map CMAP

لترحيل الموجه A إلى تكوين VTI متعدد الخدمات، أكمل الخطوات التالية. يمكن أن يبقى الموجه B مع التكوين القديم أو يمكن إعادة تكوينه بشكل مماثل:

- إزالة خريطة التشفير من الواجهة:

interface GigabitEthernet0/0/0

no crypto map - قم بإنشاء ملف تعريف IPsec. يتم تكوين المسار العكسي إختياريا بحيث تتم إضافة المسارات الثابتة للشبكات البعيدة تلقائيا إلى جدول التوجيه:

crypto ipsec profile PROF

set transform-set TSET

reverse-route - قم بتكوين واجهة النفق. يتم إرفاق قائمة التحكم في الوصول (ACL) للتشفير بتكوين النفق كسياسة IPsec. عنوان IP الذي تم تكوينه على واجهة النفق غير ذي صلة، ولكن يجب تكوينه ببعض القيمة. يمكن اقتراض عنوان IP من الواجهة المادية باستخدام

ip unnumbered:interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF - يمكن إزالة إدخال خريطة التشفير بالكامل بعد ذلك:

no crypto map CMAP 10

تكوين الموجه الأخير A

crypto isakmp policy 10

encryption aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp key cisco123 address 192.0.2.2

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto ipsec profile PROF

set transform-set TSET

reverse-route

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.1 255.255.255.0

!

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF

ترحيل نفق IKEv2 القائم على خريطة التشفير إلى Multi-SA SVTI

تم تكوين كلا الموجهين مسبقا باستخدام الحل المستند إلى خريطة التشفير القائم على مفتاح الإنترنت Internet Key Exchange الإصدار 2 (IKEv2):

الموجه A

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto ikev2 profile PROF

match identity remote address 192.0.2.2 255.255.255.255

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

!

crypto map CMAP 10 ipsec-isakmp

set peer 192.0.2.2

set transform-set TSET

set ikev2-profile PROF

match address CACL

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.1 255.255.255.0

crypto map CMAP

الموجه B

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto ikev2 profile PROF

match identity remote address 192.0.2.1 255.255.255.255

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

!

crypto map CMAP 10 ipsec-isakmp

set peer 192.0.2.1

set transform-set TSET

set ikev2-profile PROF

match address CACL

!

ip access-list extended CACL

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 172.16.2.0 0.0.0.255 172.16.1.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.2 255.255.255.0

crypto map CMAP

لترحيل الموجه A إلى تكوين VTI متعدد الخدمات، أكمل الخطوات التالية. يمكن أن يبقى الموجه B مع التكوين القديم أو يمكن إعادة تكوينه بشكل مماثل.

- إزالة خريطة التشفير من الواجهة:

interface GigabitEthernet0/0/0

no crypto map - قم بإنشاء ملف تعريف IPsec. يعرض الأمر

reverse-routeيتم تكوين الأمر إختياريا بحيث تتم إضافة المسارات الثابتة للشبكات البعيدة تلقائيا إلى جدول التوجيه:crypto ipsec profile PROF

set transform-set TSET

set ikev2-profile PROF

reverse-route - قم بتكوين واجهة النفق. يتم إرفاق قائمة التحكم في الوصول (ACL) للتشفير بتكوين النفق كسياسة IPsec. عنوان IP الذي تم تكوينه على واجهة النفق غير ذي صلة، ولكن يجب تكوينه ببعض القيمة. يمكن اقتراض عنوان IP من الواجهة المادية باستخدام

ip unnumbered:interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF - قم بإزالة خريطة التشفير بالكامل بعد ذلك:

no crypto map CMAP 10

تكوين الموجه الأخير A

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto ikev2 profile PROF

match identity remote address 192.0.2.2 255.255.255.255

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

!

crypto ipsec profile PROF

set transform-set TSET

set ikev2-profile PROF

reverse-route

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

!

interface GigabitEthernet0/0/0

ip address 192.0.2.1 255.255.255.0

!

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF

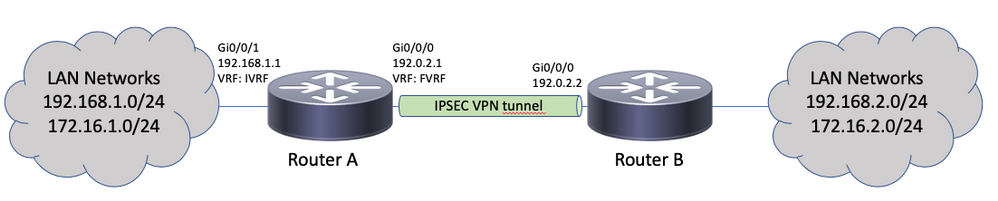

ترحيل خريطة التشفير المستندة إلى التردد اللاسلكي (VRF) إلى VTI متعدد الطبقات (Multi-SA)

يوضح هذا المثال كيفية ترحيل تكوين خريطة التشفير المستندة إلى VRF.

طوبولوجيا

تكوين خريطة التشفير

ip vrf fvrf

ip vrf ivrf

!

crypto keyring KEY vrf fvrf

pre-shared-key address 192.0.2.2 key cisco123

!

crypto isakmp policy 10

encryption aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp profile PROF

vrf ivrf

keyring KEY

match identity address 192.0.2.2 255.255.255.255 fvrf

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

crypto map CMAP 10 ipsec-isakmp

set peer 192.0.2.2

set transform-set TSET

set isakmp-profile PROF

match address CACL

!

interface GigabitEthernet0/0/0

ip vrf forwarding fvrf

ip address 192.0.2.1 255.255.255.0

crypto map CMAP

!

interface GigabitEthernet0/0/1

ip vrf forwarding ivrf

ip address 192.168.1.1 255.255.255.0

!

ip route vrf ivrf 172.16.2.0 255.255.255.0 GigabitEthernet0/0/0 192.0.2.2

ip route vrf ivrf 192.168.2.0 255.255.255.0 GigabitEthernet0/0/0 192.0.2.2

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

هذه هي الخطوات المطلوبة للترحيل إلى VTI متعدد SA:

! vrf configuration under isakmp profile is only for crypto map based configuration

!

crypto isakmp profile PROF

no vrf ivrf

!

interface GigabitEthernet0/0/0

no crypto map

!

no crypto map CMAP 10

!

no ip route vrf ivrf 172.16.2.0 255.255.255.0 GigabitEthernet0/0/0 192.0.2.2

no ip route vrf ivrf 192.168.2.0 255.255.255.0 GigabitEthernet0/0/0 192.0.2.2

!

crypto ipsec profile PROF

set transform-set TSET

set isakmp-profile PROF

reverse-route

!

interface tunnel0

ip vrf forwarding ivrf

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel vrf fvrf

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF

التكوين النهائي المتوافق مع التردد اللاسلكي (VRF)

ip vrf fvrf

ip vrf ivrf

!

crypto keyring KEY vrf fvrf

pre-shared-key address 192.0.2.2 key cisco123

!

crypto isakmp policy 10

encryption aes

hash sha256

authentication pre-share

group 14

!

crypto isakmp profile PROF

keyring KEY

match identity address 192.0.2.2 255.255.255.255 fvrf

!

crypto ipsec transform-set TSET esp-aes 256 esp-sha256-hmac

!

interface GigabitEthernet0/0/0

ip vrf forwarding fvrf

ip address 192.0.2.1 255.255.255.0

!

interface GigabitEthernet0/0/1

ip vrf forwarding ivrf

ip address 192.168.1.1 255.255.255.0

!

ip access-list extended CACL

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

!

crypto ipsec profile PROF

set transform-set TSET

set isakmp-profile PROF

reverse-route

!

interface tunnel0

ip vrf forwarding ivrf

ip unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipsec ipv4

tunnel destination 192.0.2.2

tunnel vrf fvrf

tunnel protection ipsec policy ipv4 CACL

tunnel protection ipsec profile PROF

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

يدعم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) (للعملاء المسجلين فقط) بعض show أوامر. أستخدم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) لعرض تحليل show إخراج الأمر.

للتحقق من أنه تم التفاوض على النفق بنجاح، يمكن التحقق من حالة واجهة النفق. آخر عمودين - Status و Protocol - إظهار حالة up لما يكون النفق مفتوح:

RouterA#show ip interface brief | include Interface|Tunnel0

Interface IP-Address OK? Method Status Protocol

Tunnel0 192.0.2.1 YES TFTP up up

يمكن العثور على مزيد من التفاصيل حول حالة جلسة عمل التشفير الحالية في show crypto session الناتج. يعرض الأمر Session status من UP-ACTIVE تشير إلى أنه تم التفاوض بشأن جلسة عمل IKE بشكل صحيح:

RouterA#show crypto session interface tunnel0

Crypto session current status

Interface: Tunnel0

Profile: PROF

Session status: UP-ACTIVE

Peer: 192.0.2.2 port 500

Session ID: 2

IKEv2 SA: local 192.0.2.1/500 remote 192.0.2.2/500 Active

IPSEC FLOW: permit ip 172.16.1.0/255.255.255.0 172.16.2.0/255.255.255.0

Active SAs: 2, origin: crypto map

IPSEC FLOW: permit ip 192.168.1.0/255.255.255.0 192.168.2.0/255.255.255.0

Active SAs: 2, origin: crypto map

تحقق من أن التوجيه إلى الشبكة البعيدة يشير إلى واجهة النفق الصحيحة:

RouterA#show ip route 192.168.2.0

Routing entry for 192.168.2.0/24

Known via "static", distance 1, metric 0 (connected)

Routing Descriptor Blocks:

* directly connected, via Tunnel0

Route metric is 0, traffic share count is 1

RouterA#show ip cef 192.168.2.100

192.168.2.0/24

attached to Tunnel0

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

لاستكشاف أخطاء تفاوض بروتوكول IKE وإصلاحها، أستخدم عمليات تصحيح الأخطاء التالية:

ملاحظة: ارجع إلى معلومات مهمة عن أوامر تصحيح الأخطاء قبل أن تستخدم debug أوامر.

! For IKEv1-based scenarios:

debug crypto isakmp

debug crypto ipsec

! For IKEv2-based scenarios:

debug crypto ikev2

debug crypto ipsec

الأسئلة المتكررة

هل يتم إنشاء النفق تلقائيا أم أن هناك حاجة لحركة المرور لتهيئة النفق؟

بخلاف خرائط التشفير، تظهر أنفاق Multi-SA VTI تلقائيا بغض النظر عما إذا كانت حركة مرور البيانات التي تطابق قائمة التحكم في الوصول للتشفير تتدفق عبر الموجه أم لا. الأنفاق تظل صامدة طوال الوقت، حتى إذا لم يكن هناك حركة مرور مثيرة للاهتمام.

ماذا يحدث إذا تم توجيه حركة المرور عبر VTI، ولكن المصدر أو الوجهة لحركة المرور لا تطابق قائمة التحكم في الوصول (ACL) للتشفير التي تم تكوينها كسياسة IPsec لهذا النفق؟

هذا السيناريو غير مدعوم. يجب توجيه حركة المرور المراد تشفيرها فقط إلى واجهة النفق. يمكن إستخدام التوجيه المستند إلى السياسة (PBR) لتوجيه حركة مرور معينة فقط إلى VTI. يمكن أن يستخدم PBR قائمة التحكم في الوصول لسياسة IPsec لمطابقة حركة المرور التي سيتم توجيهها إلى VTI.

يتم التحقق من كل حزمة مقابل سياسة IPsec التي تم تكوينها ويجب أن تطابق قائمة التحكم في الوصول (ACL) للتشفير. إذا لم تتطابق، لا يتم تشفيرها ويتم إرسالها في نص واضح خارج واجهة مصدر النفق.

في حالة إستخدام VRF الداخلي نفسه (iVRF) و VRF الأمامي (fVRF) (iVRF = fVRF)، ينتج عن ذلك حلقة توجيه ويتم إسقاط الحزم باستخدام سبب Ipv4RoutingErr. يمكن رؤية إحصائيات مثل هذه حالات الهبوط مع show platform hardware qfp active statistics drop :

RouterA#show platform hardware qfp active statistics drop

Last clearing of QFP drops statistics : never

-------------------------------------------------------------------------

Global Drop Stats Packets Octets

-------------------------------------------------------------------------

Ipv4RoutingErr 5 500

في حالة أختلاف iVRF عن fVRF، فإن الحزم التي تدخل النفق في iVRF، ولا تطابق سياسة IPsec، تخرج واجهة مصدر النفق في fVRF في نص واضح. هم لا يسقط، بما أن هناك ما من يوجه أنشوطة بين ال VRFs.

هل يتم دعم ميزات مثل VRF و NAT و QoS وما إلى ذلك على VTI متعدد الخدمات؟

نعم، يتم دعم جميع هذه الميزات بنفس الطريقة التي يتم بها دعم أنفاق VTI العادية.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

22-Jul-2022 |

تم تحديث قسم الأسئلة المتكررة بمعلومات حول ما يحدث في تكوين على مراعاة VRF. |

1.0 |

09-Aug-2019 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jan Krupaمهندس TAC من Cisco

- Mateusz Grzesiakمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات