توفير جهاز الشبكة الآمن

خيارات التنزيل

-

ePub (124.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند نهج الخطوة بخطوة لجهاز Cisco لتثبيت الشبكة بأمان عبر البحث عن DNS.

المتطلبات الأساسية

المتطلبات

- معرفة أساسية بإدارة مركز بنية الشبكة الرقمية (DNAC) من Cisco

- معرفة أساسية بشهادات SSL

المكونات المستخدمة

يستند هذا المستند إلى الإصدار 2.1.x من مركز بنية الشبكة الرقمية (DNAC) من Cisco.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعد بحث DNS طريقة موصى بها للتحميل عندما يكون جهاز الشبكة ووحدة التحكم في مركز بنية الشبكة الرقمية (DNAC) من Cisco في المواقع البعيدة وتريد توفير جهاز شبكة عبر الإنترنت العام.

هناك طرق مختلفة لصعود جهاز شبكة باستخدام يوم Cisco Plug & Play0.

- الخيارات الخاصة بمورد DHCP

- بحث DNS

- إعادة توجيه Cisco Cloud

للحصول على اتصال آمن عبر الإنترنت العام، تحتاج إلى تثبيت شهادة آمنة على DNAC. اتبع هذا المستند لإعداد خادم DHCP وخادم DNS وإنشاء شهادة SSL وتثبيتها. إذا كانت لديك بالفعل الشهادة + المفتاح وتحتاج فقط إلى تثبيته على DNAC، فاتبع المستند من الخطوة 11. في هذا المستند:

- جهاز Cat9K هو وكيل PNP.

- pnpserver.cisco.com هو اسم FQDN لوحدة التحكم في DNAC.

- تم تكوين محول Cisco كخادم DNS وخادم DHCP.

إنشاء وتثبيت شهادة SSL على DNAC

وبشكل افتراضي، يأتي DNAC مع شهادة موقعة ذاتيا مثبتة مسبقا تفيد أجهزة الشبكة المدمجة في شبكة خاصة. ومع ذلك، توصي Cisco باستيراد شهادة X.509 صالحة من المرجع المصدق الداخلي لديك لتأمين الاتصال بجهاز الشبكة المدمج من موقع بعيد عبر الإنترنت العام.

هنا مثال لتنزيل وتثبيت شهادة Open SSL الصادرة عن Cisco على DNAC.

لتنزيل الشهادة، أولا، يجب عليك إنشاء CSR.

الإجراء

الخطوة 1. أستخدم عميل SSH لتسجيل الدخول إلى نظام مجموعة مركز بنية الشبكة الرقمية من Cisco وإنشاء مجلد مؤقت تحت /home/maglev، على سبيل المثال، أدخل الأمر mkdir tls-cert؛cd tls-cert أثناء وجوده في الدليل الرئيسي.

الخطوة 2. قبل المتابعة، تأكد من تعيين اسم المضيف لمركز بنية الشبكة الرقمية (FQDN) من Cisco في وقت تكوين مركز بنية الشبكة الرقمية (DNA) من Cisco باستخدام أمر عرض شبكة نظام المجموعة المغناطيسية:

Input:

$maglev cluster network display

Output:

cluster_network:

cluster_dns: 169.254.20.10

cluster_hostname: fqdn.cisco.com

ملاحظة: تحتاج إلى امتيازات جذر لتشغيل هذا الأمر.

إذا كان حقل الإخراج cluster_hostname فارغا أو ليس ما تريده، فقم بإضافة اسم المضيف (FQDN) لمركز بنية الشبكة الرقمية من Cisco أو تغييره باستخدام الأمر maglev cluster config-update:

Input:

$maglev-config update

Output:

Maglev Config Wizard GUI

ملاحظة: تحتاج إلى امتيازات جذر لتشغيل هذا الأمر.

انقر فوق التالي حتى ترى الخطوة التي تحمل عنوان تفاصيل نظام المجموعة MAGLEV والتي تحتوي على اسم مضيف نظام المجموعة الخاص بمطالبة الإدخال. قم بتعيين اسم المضيف إلى FQDN لمركز بنية الشبكة الرقمية (DNA) من Cisco. طقطقت بعد ذلك ومضت إلى أن cisco dna مركز يكون أعدت مع ال FQDN جديد.

الخطوة 3. أستخدم محرر نصوص من إختيارك، وقم بإنشاء ملف باسم openssl.cnf وتحميله إلى الدليل الذي قمت بإنشائه في الخطوة السابقة. أستخدم هذا المثال كدليل لك، ولكن قم بضبطه ليلائم عملية النشر لديك.

- قم بضبط default_bits و default_md إذا كان فريق مسؤول جهة الترخيص يتطلب 2048/sha256 بدلا من ذلك.

- حدد قيم لكل حقل في أقسام req_distinguished_name و alt_names. الاستثناء الوحيد هو حقل OU، وهو إختياري. قم بحذف حقل OU إذا كان فريق مسؤول المرجع المصدق الخاص بك لا يطلبه.

- حقل عنوان البريد الإلكتروني إختياري، قم بحذفه إذا كان فريق مسؤول المرجع المصدق الخاص بك لا يطلبه.

- قسم alt_names: تختلف متطلبات تكوين الشهادة بناء على إصدار مركز بنية الشبكة الرقمية (DNA) من Cisco.

يتوفر الدعم الكامل لشبكات FQDN في شهادة مركز بنية الشبكة الرقمية من Cisco من مركز بنية الشبكة الرقمية (DNA) من Cisco 2.1.1 وما بعده. بالنسبة لإصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1، تحتاج إلى شهادة بعنوان IP معرف في حقل "الاسم البديل للموضوع (SAN)". تكون تكوينات قسم alt_names لإصدارات مركز بنية الشبكة الرقمية من Cisco 2.1.1 والإصدارات الأحدث وإصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1 كما يلي:

مركز بنية الشبكة الرقمية من Cisco الإصدارات 2.1.1 والإصدارات الأحدث:

1. عليك إيلاء اهتمام وثيق إلى قسم alt_names، الذي يجب أن يحتوي على جميع أسماء DNS (التي تتضمن DNA Center FQDN من Cisco) التي يتم إستخدامها للوصول إلى مركز DNA من Cisco، إما من خلال مستعرض ويب أو من خلال عملية مؤتمتة مثل PnP أو Cisco ISE. يجب أن يحتوي إدخال DNS الأول في قسم alt_names على FQDN لمركز بنية الشبكة الرقمية (DNS.1 = FQDN-of-Cisco-DNA-Center) من Cisco. لا يمكنك إضافة إدخال حرف بدل DNS بدلا من FQDN لمركز بنية الشبكة الرقمية من Cisco، ولكن يمكنك إستخدام حرف بدل في إدخالات DNS التالية في قسم أسماء المحولات (لإدخالات PnP وغيرها من إدخالات DNS). على سبيل المثال، *.example.com إدخال صالح.

هام: إذا كنت تستخدم نفس الشهادة لإعداد إسترداد البيانات بعد الكوارث، فلن يسمح ببطاقات البدل أثناء إضافة إدخال DNS لموقع نظام إسترداد البيانات بعد الكوارث في قسم alt_names. ومع ذلك، نوصي باستخدام شهادة منفصلة لإعداد إسترداد البيانات بعد الكوارث. لمزيد من المعلومات، راجع القسم "إضافة شهادة إسترداد البيانات بعد الكوارث" في دليل مسؤول مركز بنية الشبكة الرقمية (DNA) من Cisco.

2. يجب أن يحتوي قسم alt_names على FQDN-of-Cisco-DNA-Center كإدخال DNS، ويجب أن يطابق اسم مضيف مركز بنية الشبكة الرقمية (FQDN) من Cisco الذي تم تعيينه في وقت تكوين مركز بنية الشبكة الرقمية من Cisco من خلال معالج التكوين (في حقل الإدخال "اسم مضيف نظام المجموعة"). يدعم مركز بنية الشبكة الرقمية من Cisco حاليا اسم مضيف واحد (FQDN) فقط لجميع الواجهات. إذا كنت تستخدم كلا من منفذ الإدارة ومنفذ المؤسسة على مركز بنية الشبكة الرقمية من Cisco للأجهزة المتصلة بمركز بنية الشبكة الرقمية من Cisco في شبكتك، فيجب عليك تكوين سياسة GeoDNS للحل إلى الإدارة IP/virtual IP و Enterprise IP/virtual IP ل the Cisco DNA Center hostname (FQDN) استنادا إلى الشبكة التي يتم تلقي استعلام DNS منها. إعداد نهج GeoDNS غير مطلوب إذا كنت تستخدم منفذ المؤسسة فقط على مركز DNA من Cisco للأجهزة المتصلة بمركز DNA من Cisco في شبكتك.

ملاحظة: إذا قمت بتمكين إسترداد البيانات بعد الكوارث لمركز بنية الشبكة الرقمية من Cisco، فيجب عليك تكوين سياسة GeoDNS لحل عنوان IP الظاهري لإدارة إسترداد البيانات بعد الكوارث و IP الظاهري للمؤسسة لاسترداد البيانات بعد الكوارث ل Cisco DNA Center Hostname (FQDN) استنادا إلى الشبكة التي يتم تلقي استعلام DNS منها.

3. إصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1:

عليك إيلاء اهتمام وثيق إلى قسم alt_names، الذي يجب أن يحتوي على جميع عناوين IP وأسماء DNS التي يتم إستخدامها للوصول إلى مركز DNA من Cisco، إما بواسطة مستعرض ويب أو بواسطة عملية مؤتمتة مثل PnP أو Cisco ISE. (يفترض هذا المثال تجمع مركز DNA من Cisco ذي ثلاث عقد. إذا كان لديك جهاز مستقل، فاستخدم شبكات منطقة التخزين (SAN) لتلك العقدة والشخصية المهمة فقط. إذا قمت بتجميع الجهاز لاحقا، فستحتاج إلى إعادة إنشاء الشهادة لتضمين عناوين IP الخاصة بأعضاء نظام المجموعة الجدد.)

إن لا يشكل سحابة قارن يكون، حذفت السحابة ميناء مجال.

- في الملحق ExtendedKeyUse، تكون السمتان serverAuth و clientAuth إلزاميتين. إذا قمت بحذف أي من السمتين، فإن مركز بنية الشبكة الرقمية من Cisco يرفض شهادة SSL.

- إذا قمت باستيراد شهادة موقعة ذاتيا (غير مستحسن)، يجب أن تحتوي على ملحق قيود X.509 الأساسية "CA:TRUE".

مثال openssl.cnf (قابل للتطبيق على إصدارات مركز بنية الشبكة الرقمية من Cisco 2.1.1 والإصدارات الأحدث):

req_extensions = v3_req

distinguished_name = req_distinguished_name

default_bits = 4096

default_md = sha512

prompt = no

[req_distinguished_name]

C = <two-letter-country-code>

ST = <state-or-province>

L = <city>

O = <company-name>

OU = MyDivision

CN = FQDN-of-Cisco-DNA-Center

emailAddress = responsible-user@mycompany.tld

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

extendedKeyUsage=serverAuth,clientAuth

subjectAltName = @alt_names

[alt_names]

DNS.1 = FQDN-of-Cisco-DNA-Center

DNS.2 = pnpserver.DomainAssignedByDHCPDuringPnP.tld

DNS.3 = *.example.com

!--- Example openssl.cnf (Applicable for Cisco DNA Center versions earlier than 2.1.1)

req_extensions = v3_req

distinguished_name = req_distinguished_name

default_bits = 4096

default_md = sha512

prompt = no

[req_distinguished_name]

C = <two-letter-country-code>

ST = <state-or-province>

L = <city> O = <company-name>

OU = MyDivision

CN = FQDN-of-Cisco-DNA-Center

emailAddress = responsible-user@mycompany.tld

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

extendedKeyUsage=serverAuth,clientAuth

subjectAltName = @alt_names

[alt_names]

DNS.1 = FQDN-of-Cisco-DNA-Center

DNS.2 = pnpserver.DomainAssignedByDHCPDuringPnP.tld

IP.1 = Enterprise port IP node #1

IP.2 = Enterprise port IP node #2

IP.3 = Enterprise port IP node #3

IP.4 = Enterprise port VIP

IP.5 = Cluster port IP node #1

IP.6 = Cluster port IP node #2

IP.7 = Cluster port IP node #3

IP.8 = Cluster port VIP

IP.9 = GUI port IP node #1

IP.10 = GUI port IP node #2

IP.11 = GUI port IP node #3

IP.12 = GUI port VIP

IP.13 = Cloud port IP node #1

IP.14 = Cloud port IP node #2

IP.15 = Cloud port IP node #3

IP.16 = Cloud port VIP

ملاحظة: إذا لم تقم بتضمين عناوين IP لنظام المجموعة في الملف openSSL.cnf، لا يمكنك جدولة تنشيط صورة البرنامج. لحل هذه المشكلة، أضف عناوين IP الخاصة بالمجموعة كشبكات تخزين (SAN) إلى الشهادة.

أستخدم محرر نصوص من إختيارك، وقم بإنشاء ملف باسم openssl.cnf وتحميله إلى الدليل الذي قمت بإنشائه في الخطوة السابقة. أستخدم هذا المثال كدليل لك، ولكن قم بضبطه ليلائم عملية النشر لديك.

- قم بضبط default_bits و default_md إذا كان فريق مسؤول جهة الترخيص يتطلب 2048/sha256 بدلا من ذلك.

- حدد قيم لكل حقل في أقسام req_distinguished_name و alt_names. الاستثناء الوحيد هو حقل OU، وهو إختياري. قم بحذف حقل OU إذا كان فريق مسؤول المرجع المصدق الخاص بك لا يطلبه.

- حقل عنوان البريد الإلكتروني إختياري، قم بحذفه إذا كان فريق مسؤول المرجع المصدق الخاص بك لا يطلبه.

- قسم alt_names: تختلف متطلبات تكوين الشهادة بناء على إصدار مركز بنية الشبكة الرقمية (DNA) من Cisco.

-

يتوفر دعم شبكات FQDN من مركز بنية الشبكة الرقمية (DNA) من Cisco 2.1.1 فصاعدا. بالنسبة لإصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1، تحتاج إلى شهادة بعنوان IP في اسم الموضوع البديل (SAN). تكوينات قسم alt_names للإصدارات 2.1.1 من مركز بنية الشبكة الرقمية من Cisco والإصدارات الأحدث، وإصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1. هي كما يلي:

-

مركز بنية الشبكة الرقمية من Cisco الإصدارات 2.1.1 والإصدارات الأحدث:

أنتبه بشدة إلى قسم alt_names، والذي يجب أن يحتوي على جميع أسماء DNS (التي تتضمن DNA Center FQDN من Cisco) التي يتم إستخدامها للوصول إلى مركز DNA من Cisco، إما بواسطة مستعرض ويب أو بواسطة عملية مؤتمتة مثل PnP أو Cisco ISE.

يجب أن يحتوي إدخال DNS الأول في قسم alt_names على FQDN لمركز بنية الشبكة الرقمية (DNS.1 = FQDN-of-Cisco-DNA-Center). لا يمكنك إضافة إدخال حرف بدل DNS بدلا من FQDN لمركز DNA من Cisco. ولكن يمكنك إستخدام حرف بدل في إدخالات DNS التالية في قسم أسماء المحولات (لإدخالات PnP وغيرها من إدخالات DNS). على سبيل المثال، *.example.com إدخال صالح.

هام: إذا كنت تستخدم نفس الشهادة لإعداد إسترداد البيانات بعد الكوارث، فلن يسمح ببطاقات البدل أثناء إضافة إدخال DNS لموقع نظام إسترداد البيانات بعد الكوارث في قسم alt_names. ومع ذلك، نوصي باستخدام شهادة منفصلة لإعداد إسترداد البيانات بعد الكوارث. لمزيد من المعلومات، راجع القسم "إضافة شهادة إسترداد البيانات بعد الكوارث" في دليل مسؤول مركز بنية الشبكة الرقمية (DNA) من Cisco.

- يجب أن يحتوي قسم alt_names على FQDN-of-Cisco-DNA-Center كإدخال DNS، ويجب أن يطابق اسم مضيف مركز بنية الشبكة الرقمية (FQDN) من Cisco الذي تم تعيينه في وقت تكوين مركز بنية الشبكة الرقمية من Cisco من خلال معالج التكوين (في حقل الإدخال "اسم مضيف نظام المجموعة").

يدعم مركز بنية الشبكة الرقمية من Cisco حاليا اسم مضيف واحد (FQDN) فقط لجميع الواجهات. يجب تكوين نهج GeoDNS لحل إدارة IP/Virtual IP و IP/Virtual للمؤسسة ل Cisco DNA Center Hostname (FQDN) استنادا إلى الشبكة التي يتم تلقي استعلام DNS منها.

ملاحظة: إذا قمت بتمكين إسترداد البيانات بعد الكوارث لمركز بنية الشبكة الرقمية من Cisco، فيجب عليك تكوين سياسة GeoDNS لحل عنوان IP الظاهري لإدارة إسترداد البيانات بعد الكوارث و IP الظاهري للمؤسسة لاسترداد البيانات بعد الكوارث ل Cisco DNA Center Hostname (FQDN) استنادا إلى الشبكة التي يتم تلقي استعلام DNS منها.

- إصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1:

عليك إيلاء اهتمام وثيق إلى قسم alt_names، الذي يجب أن يحتوي على جميع عناوين IP وأسماء DNS التي يتم إستخدامها للوصول إلى مركز DNA من Cisco، إما بواسطة مستعرض ويب أو بواسطة عملية مؤتمتة مثل PnP أو Cisco ISE. (يفترض هذا المثال تجمع مركز DNA من Cisco ذي ثلاث عقد. إذا كان لديك جهاز مستقل، فاستخدم شبكات منطقة التخزين (SAN) لتلك العقدة والشخصية المهمة فقط. إذا قمت بتجميع الجهاز لاحقا، فستحتاج إلى إعادة إنشاء الشهادة لتضمين عناوين IP الخاصة بأعضاء نظام المجموعة الجدد.)

- إن لا يشكل سحابة قارن يكون، حذفت السحابة ميناء مجال.

- في الملحق ExtendedKeyUse، تكون السمتان serverAuth و clientAuth إلزاميتين. إذا قمت بحذف أي من السمتين، فإن مركز بنية الشبكة الرقمية من Cisco يرفض شهادة SSL.

- إذا قمت باستيراد شهادة موقعة ذاتيا (غير مستحسن)، يجب أن تحتوي على ملحق قيود X.509 الأساسية "CA:TRUE".

مثال openssl.cnf (ينطبق على الإصدارات 2.1.1 من مركز بنية الشبكة الرقمية من Cisco والإصدارات الأحدث)

req_extensions = v3_reqdistinguished_name = req_distinguished_namedefault_bits = 4096default_md

= sha512prompt = no[req_distinguished_name]C = <two-letter-country-code>ST = <state-or-province>L

= <city>O = <company-name>OU = MyDivisionCN = FQDN-of-Cisco-DNA-CenteremailAddress =

responsible-user@mycompany.tld [ v3_req ]basicConstraints = CA:FALSEkeyUsage = digitalSignature,

keyEnciphermentextendedKeyUsage=serverAuth,clientAuthsubjectAltName = @alt_names[alt_names]DNS.1 =

FQDN-of-Cisco-DNA-CenterDNS.2 = pnpserver.DomainAssignedByDHCPDuringPnP.tldDNS.3 = *.example.com

مثال openssl.cnf (ينطبق على إصدارات مركز بنية الشبكة الرقمية من Cisco الأقدم من 2.1.1)

req_extensions = v3_reqdistinguished_name = req_distinguished_namedefault_bits = 4096default_md

= sha512prompt = no[req_distinguished_name]C = <two-letter-country-code>ST = <state-or-province>L

= <city> O = <company-name>OU = MyDivisionCN = FQDN-of-Cisco-DNA-Centeron-GUI-portemailAddress =

responsible-user@mycompany.tld[ v3_req ]basicConstraints = CA:FALSEkeyUsage = nonRepudiation,

digitalSignature, keyEnciphermentextendedKeyUsage=serverAuth,clientAuthsubjectAltName =

@alt_names[alt_names]DNS.1 = FQDN-of-Cisco-DNA-Center-on-GUI-portDNS.2 =

FQDN-of-Cisco-DNA-Center-on-enterprise-portDNS.3 = pnpserver.DomainAssignedByDHCPDuringPnP.tldIP.1 =

Enterprise port IP node #1IP.2 = Enterprise port IP node #2IP.3 = Enterprise port IP node #3IP.4 =

Enterprise port VIPIP.5 = Cluster port IP node #1IP.6 = Cluster port IP node #2IP.7 =

Cluster port IP node #3IP.8 = Cluster port VIPIP.9 = GUI port IP node #1IP.10 = GUI port IP node #2IP.11

= GUI port IP node #3IP.12 = GUI port VIPIP.13 = Cloud port IP node #1IP.14 = Cloud port IP node #2IP.15

= Cloud port IP node #3IP.16 = Cloud port VIP

ملاحظة: إذا لم تقم بتضمين عناوين IP لنظام المجموعة في الملف openSSL.cnf، لا يمكنك جدولة تنشيط صورة البرنامج. لحل هذه المشكلة، أضف عناوين IP الخاصة بالمجموعة كشبكات تخزين (SAN) إلى الشهادة.

في هذه الحالة، فإن الإخراج التالي هو تكوين OpenSSL.conf الخاص بي

req_extensions = v3_req

distinguished_name = req_distinguished_name

default_bits = 4096

default_md = sha512

prompt = no

[req_distinguished_name]

C = US

ST = California

L = Milpitas

O = Cisco Systems Inc.

OU = MyDivision

CN = noc-dnac.cisco.com

emailAddress = sit-noc-team@cisco.com

[ v3_req ]

basicConstraints = CA:FALSE

keyUsage = digitalSignature, keyEncipherment

extendedKeyUsage=serverAuth,clientAuth

subjectAltName = @alt_names

[alt_names]

DNS.1 = noc-dnac.cisco.com

DNS.2 = pnpserver.cisco.com

IP.1 = 10.10.0.160

IP.2 = 10.29.51.160

الخطوة 4. أدخل هذا الأمر لإنشاء مفتاح خاص. قم بضبط طول المفتاح على 2048 إذا كان ذلك مطلوبا من قبل فريق إدارة جهة الترخيص لديك. openssl genrsa -out csr.key 4096

الخطوة 5. بعد تعبئة الحقول في ملف openssl.cnf، أستخدم المفتاح الخاص الذي قمت بإنشائه في الخطوة السابقة لإنشاء طلب توقيع الشهادة.

openssl req -config openssl.cnf -new -key csr.key -out DNAC.csr

الخطوة 6. تحقق من محتوى طلب توقيع الشهادة وتأكد من أن أسماء DNS (وعناوين IP لإصدار مركز بنية الشبكة الرقمية من Cisco قبل 2.1.1) تم ملؤها بشكل صحيح في حقل "الاسم البديل للموضوع".

openssl req -text -noout -verify -in DNAC.csr

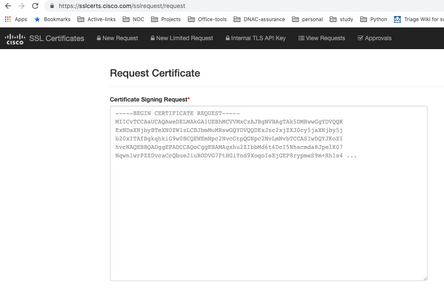

الخطوة 7. انسخ طلب توقيع الشهادة ولصقه في CA (مثل Cisco Open SSL).

انتقل إلى الارتباط لتنزيل الشهادة. شهادات Cisco SSL

انقر فوق "طلب الشهادة" لتنزيل الشهادة الدائمة.

أو انقر فوق "طلب شهادة إختبار محدودة" لغرض محدود.

يتلقى المستخدم رسالة بريد إلكتروني تتضمن معلومات الشهادة. انقر بزر الماوس الأيمن فوق جميع ملفات PEM الثلاثة الموجودة على الكمبيوتر المحمول لديك وقم بتنزيلها. في هذه الحالة، لقد تلقيت 3 ملفات منفصلة، لذلك تخطي الخطوة 8 واستمر في الخطوة 9.

الخطوة 8. إذا كان مصدر الشهادة يوفر سلسلة الشهادة الكاملة (الخادم والنسخة) في p7b:

قم بتنزيل حزمة p7b في تنسيق DER واحفظها بتنسيق dnac-series.p7b.

انسخ شهادة dnac-series.p7b إلى تجمع Cisco DNA Center من خلال SSH.

دخلت هذا أمر:

openssl pkcs7 -in dnac-chain.p7b -inform DER -out dnac-chain.pem -print_certs

الخطوة 9. إذا كان مصدر الشهادة يوفر الشهادة وسلسلة المرجع المصدري لها في الملفات غير المحكم:

قم بتنزيل ملفات PEM (base64) أو أستخدم OpenSSL لتحويل DER إلى PEM.

قم بترتيب الشهادة ومصدر CA الخاص بها، ابدأ بالشهادة، متبوعا بالشهادة CA التابعة، ثم إلى المرجع المصدق الرئيسي، وإخراجها إلى ملف dnac-chain.pem.

cat certificate.cer subCA.cer rootCA.cer > dnac-chain.pem

الخطوة 10. انسخ ملف dnac-series.pem من الكمبيوتر المحمول الخاص بك إلى مركز بنية الشبكة الرقمية من Cisco في TLS-CERT dir الذي تم إنشاؤه أعلاه.

الخطوة 11. في واجهة المستخدم الرسومية Cisco DNA Center، انقر أيقونة القائمة () واختر نظام > إعدادات > شهادات.

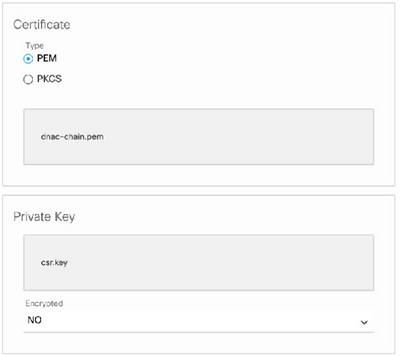

الخطوة 12. انقر على إستبدال الشهادة.

الخطوة 13. في حقل الشهادة، انقر زر راديو PEM وقم بالمهام التالية.

- بالنسبة لحقل الترخيص، قم باستيراد ملف dnac-chain.pem، قم فقط بسحب هذا الملف وإفلاته في حقل سحب n' إسقاط ملف هنا.

- بالنسبة لحقل "المفتاح الخاص"، قم باستيراد المفتاح الخاص (csr.key)، فقط اسحب هذا الملف وإفلاته في الحقل "سحب n" إسقاط ملف هنا.

- أختر "لا" من القائمة المنسدلة المشفرة للمفتاح الخاص.

الخطوة 14. انقر فوق تحميل/تنشيط. قم بتسجيل الخروج وتسجيل الدخول إلى DNAC مرة أخرى.

تكوين خادم DHCP

قم بتكوين تجمع خادم DHCP لتعيين عنوان IP إلى DUT. أيضا يشكل DHCP نادل

لإرسال اسم المجال وعنوان IP لخادم DNS.

ip dhcp pool PNP-A4

network 192.0.2.0 255.255.255.252

default-router 192.0.2.2

domain-name cisco.com

dns-server 203.0.113.23

تكوين خادم DNS. قم بتكوين خادم DNS في شبكتك لحل اسم FQDN الخاص ب DNAC.

ip dns server

ip host pnpserver.cisco.com <dnac-controller-ip>

الخطوة 1. يتم توصيل الجهاز الجديد الذي سيتم وضعه على متن الطائرة بكابلات وتشغيله. بما أن تكوين بدء التشغيل في NVRAM فارغ، يتم تشغيل وكيل PnP ويرسل "Cisco PnP" في خيار DHCP رقم 60 في رسالة اكتشاف DHCP.

الخطوة 2. لم يتم تكوين خادم DHCP للتعرف على "Cisco PnP" في الخيار 60، ويتجاهل الخيار 60. يعين خادم DHCP عنوان IP ويرسل عرض DHCP مع اسم المجال الذي تم تكوينه وعنوان IP لخادم DNS.

الخطوة 3. يقرأ وكيل PnP اسم المجال ويقوم بصياغة اسم المضيف لخادم PnP المؤهل بالكامل ويلحق اسم المجال بالسلسلة "pnpserver". إذا كان اسم المجال هو "example.com"، فسيكون اسم المضيف المؤهل بالكامل لخادم PnP هو "pnpserver.example.com". يقوم وكيل PnP بحل "pnpserver.example.com" لعنوان IP الخاص به باستخدام خادم DNS الذي تم إستقباله في خيارات DHCP.

مثال عندما يتم تشغيل عميل PNP للانضمام:

قم بتشغيل محول جديد أو "write erase" متبوعا بإعادة التحميل في حالة النشر البني للحقل

تحقق من سير العمل التالي على وحدة تحكم المحول.

Would you like to enter the initial configuration dialog? [yes/no]:

*Jan 19 22:23:21.981: %IOSXE-0-PLATFORM: R0/0: udev: disk0: has been inserted

Autoinstall trying DHCPv6 on Vlan1

Autoinstall trying DHCPv4 on Vlan1

Autoinstall trying DHCPv6 on Vlan1

Redundant RPs -

Autoinstall trying DHCPv6 on Vlan119

Autoinstall trying DHCPv6 on Vlan119

Acquired IPv4 address 192.0.2.3 on Interface Vlan119

Received following DHCPv4 options:

domain-name : cisco.com

dns-server-ip : 203.0.113.23

si-addr : 203.0.113.21

stop Autoip process

OK to enter CLI now...

pnp-discovery can be monitored without entering enable mode

Entering enable mode will stop pnp-discovery

Autoinstall trying DHCPv6 on Vlan119

Guestshell destroyed successfully

Autoinstall trying DHCPv6 on Vlan119

Press RETURN to get started!

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-Jun-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Payal Rambhiaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات