تكوين جدار الحماية المستند إلى منطقة SD-WAN (ZBFW) وتسريب المسار

خيارات التنزيل

-

ePub (707.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين جدار الحماية المستند إلى المنطقة (ZBFW) والتحقق منه واستكشاف أخطائه وإصلاحها باستخدام تسجيل المسار بين الشبكات الخاصة الظاهرية (VPN).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- يوفر تغشية شبكة SD-WAN من Cisco تكوينا أوليا

- تكوين ZBFW من واجهة مستخدم vManage (UI)

- تكوين سياسة التحكم في تسريب المسار من واجهة مستخدم vManage

المكونات المستخدمة

ولغرض العرض التوضيحي، تم إستخدام هذه البرامج:

- وحدة التحكم Cisco SD-WAN vSmart مع إصدار برنامج 20.6.2

- وحدة التحكم Cisco SD-WAN vManage مع إصدار برنامج 20.6.2

- موجهات Cisco IOS®-XE Catalyst 8000V Virtual Edge Platform مع إصدار برنامج 17.6.2 الذي يتم تشغيله في وضع وحدة التحكم

- ثلاثة موجهات منصات افتراضية الحافة Cisco IOS-XE Catalyst 8000V مع إصدار برنامج 17.6.2 الذي يعمل في الوضع الذاتي

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يشرح هذا المستند كيف يحدد الموجه تخطيط VPN للوجهة في تغشية SD-WAN وكيفية التحقق من تسرب المسار بين شبكات VPN واستكشاف أخطائه وإصلاحها. كما يصف الخصائص الخاصة بتحديد المسار في حال تم الإعلان عن الشبكة الفرعية نفسها من شبكة خاصة ظاهرية (VPN) مختلفة ونوع المشاكل التي يمكن أن تنشأ بسبب هذا.

التكوين

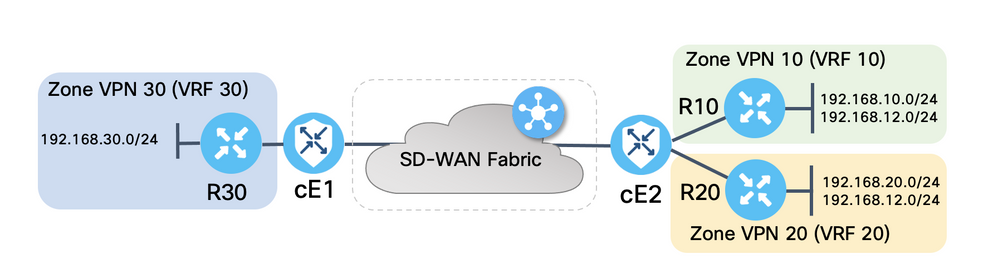

الرسم التخطيطي للشبكة

تم تكوين كلا موجهات SD-WAN باستخدام معلمات أساسية لإنشاء إتصالات تحكم باستخدام وحدات التحكم SD-WAN واتصالات مستوى البيانات فيما بينها. تفاصيل هذا التكوين خارج النطاق لغرض هذا المستند. يلخص الجدول هنا VPN، ومعرف الموقع، وتعيينات المناطق.

| cE1 |

cE2 |

|

| معرف الموقع |

11 |

12 |

| VPN |

30 |

10,20 |

| System-IP |

169.254.206.11 |

169.254.206.12 |

تم تكوين الموجهات على جانب الخدمة باستخدام المسارات الافتراضية الثابتة في كل توجيه وإعادة توجيه ظاهري (VRF) يشير إلى موجه SD-WAN المماثل. وبالمثل، تم تكوين موجهات SD-WAN Edge باستخدام مسارات ثابتة تشير إلى الشبكات الفرعية التي تتوافق. لاحظ أنه، ولغرض توضيح المشاكل المحتملة المتعلقة بتسرب المسار وميزة ZBFW، فإن الموجهات الموجودة خلف جانب الخدمة من الفئة cE2 تحتوي على الشبكة الفرعية نفسها 192.168.12.0/24. على كلا الموجهين خلف cE2، هناك واجهة إسترجاع تم تكوينها لمحاكاة مضيف باستخدام عنوان IP نفسه 192.168.12.12.

من المهم ملاحظة أن موجهات Cisco IOS-XE R10، و R20، و R30 تعمل في الوضع الذاتي على جوانب خدمات مسارات SD-WAN Edge والتي تعمل بشكل رئيسي على محاكاة الأجهزة المضيفة النهائية في هذا العرض التوضيحي. لا يمكن إستخدام واجهات الاسترجاع على مسارات SD-WAN Edge لهذا الغرض بدلا من المضيفين الحقيقيين مثل موجهات جانب الخدمة، نظرا لأن حركة المرور التي تنشأ من واجهة في تردد VRF لموجه SD-WAN Edge لا تعتبر حركة مرور نشأت في منطقة ZBFW المطابقة، وتنتمي بدلا من ذلك إلى المنطقة الذاتية الخاصة لموجه الحافة. ولهذا السبب لا يمكن إعتبار منطقة ZBFW هي نفسها منطقة VRF. ولا تدخل في نطاق هذه المادة مناقشة مفصلة للمنطقة الذاتية.

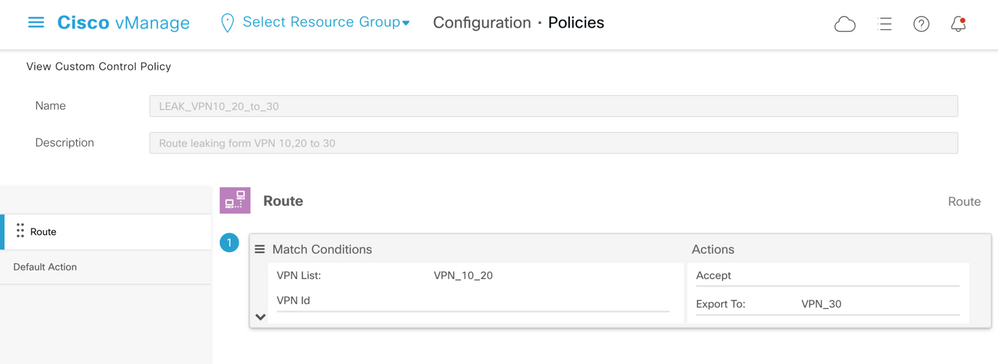

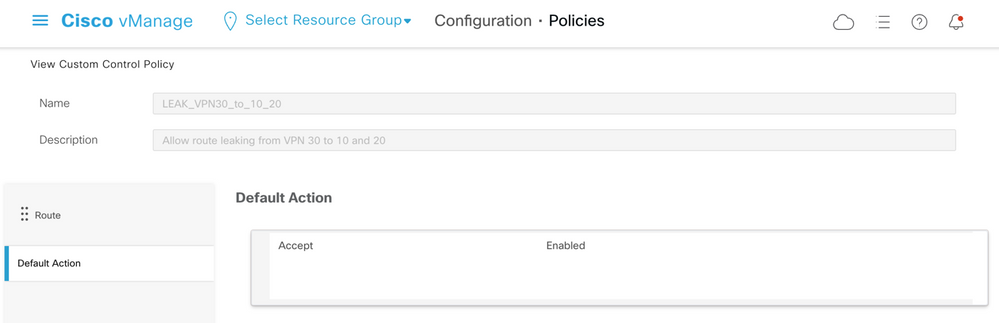

تكوين تسريب المسار

يتمثل الهدف الرئيسي لتكوين سياسة التحكم في السماح بتسرب جميع المسارات من الشبكة الخاصة الظاهرية (VPN) رقم 10 و 20 إلى الشبكة الخاصة الظاهرية (VPN) رقم 30. يوجد VRF 30 فقط على الموجه cE1 ويتم تكوين VRF 10 و 20 على الموجه cE2 فقط. ولتحقيق ذلك، تم تكوين سياستين للمخطط (عنصر تحكم مخصص). فيما يلي المخطط لتصدير جميع المسارات من الشبكة الخاصة الظاهرية (VPN) رقم 10 و 20 إلى الشبكة الخاصة الظاهرية (VPN) رقم 30.

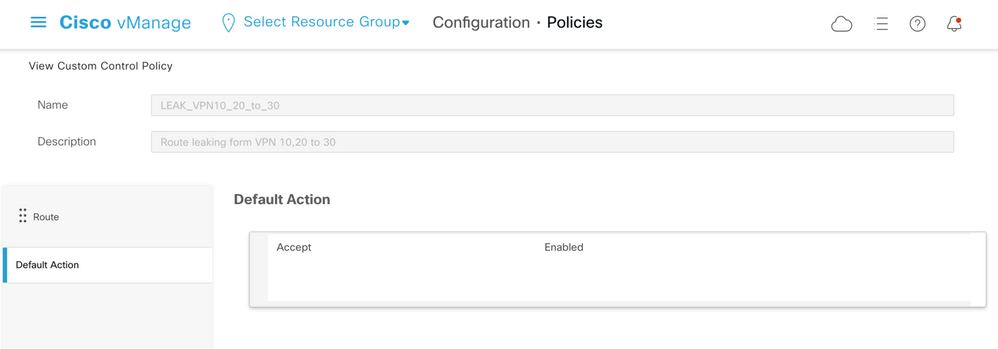

لاحظ أنه تم تعيين الإجراء الافتراضي على السماح، لتجنب كتلة إعلانات TLOC أو إعلانات المسارات العادية بين شبكات VPN عن طريق الخطأ.

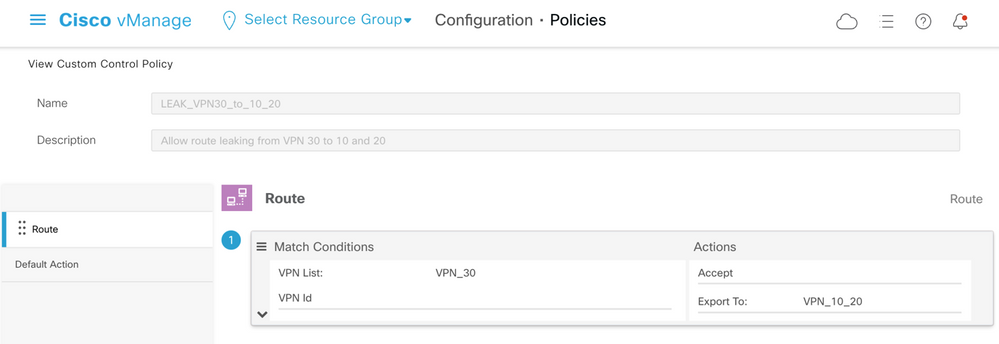

وبالمثل، تم تكوين سياسة المخطط للسماح بالإعلان العكسي لمعلومات التوجيه من VPN 30 إلى VPN 10 و 20.

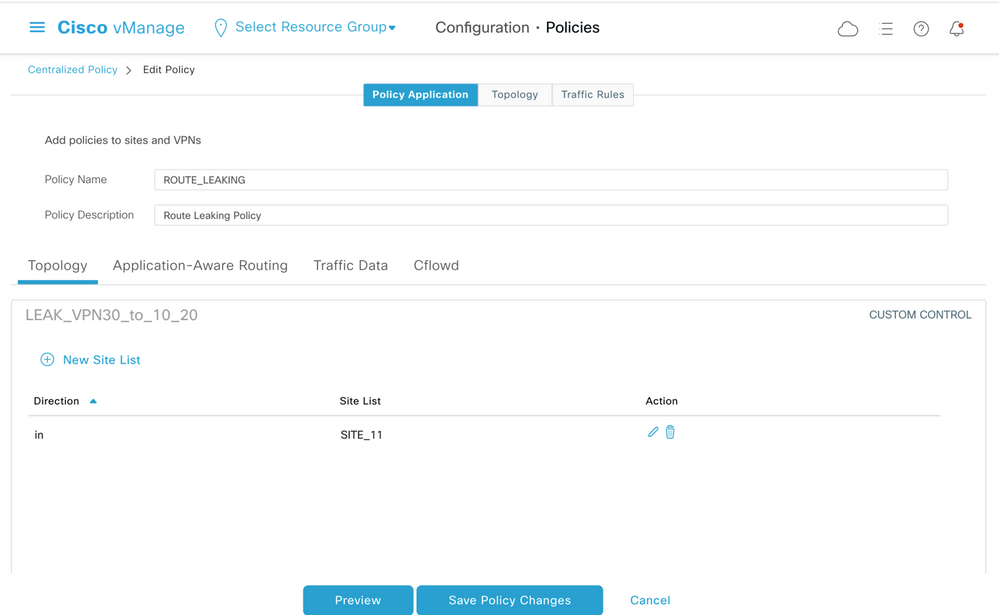

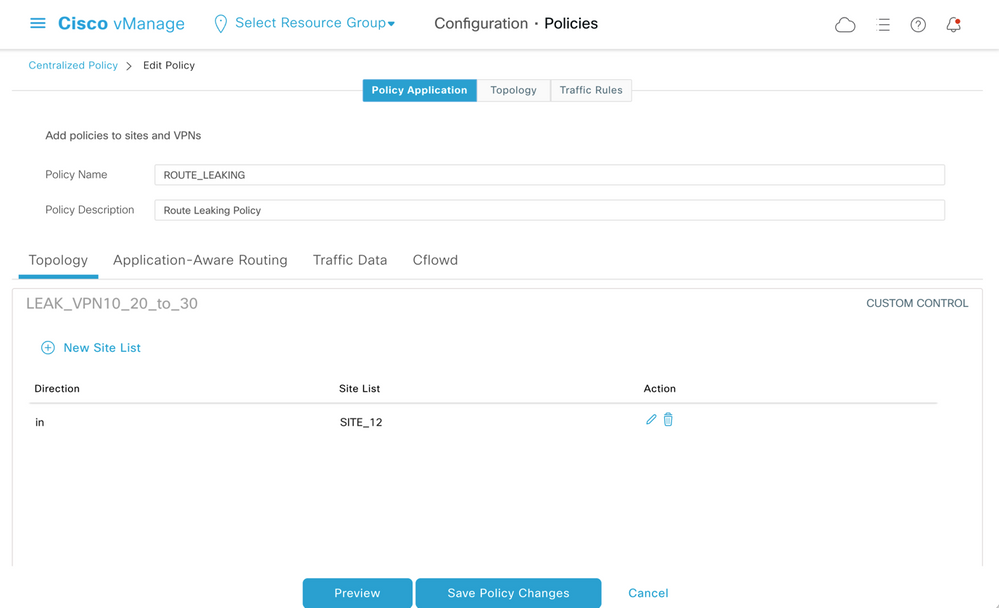

ثم يتم تعيين كلا نهج المخطط لقوائم المواقع التي تتوافق، في إتجاه المدخل (الوارد). يتم تصدير المسارات من شبكة VPN رقم 30 بواسطة وحدة التحكم vSmart إلى جداول بروتوكول إدارة التغشية (OMP) الخاصة بشبكة VPN 10 و 20 عند تلقيها من شبكة E1 (معرف الموقع 11).

وبالمثل، يتم تصدير المسارات من الشبكات الخاصة الظاهرية (VPN) طراز 10 و 20 بواسطة تقنية vSmart إلى جدول توجيه الشبكات الخاصة الظاهرية (VPN) طراز 30 عند إستلام مسارات الشبكات الخاصة الظاهرية (VPN) طراز 10 و 20 من الطراز cE2 (معرف الموقع 12).

فيما يلي أيضا معاينة تكوين نهج التحكم الكامل للمرجع.

viptela-policy:policy

control-policy LEAK_VPN10_20_to_30

sequence 1

match route

vpn-list VPN_10_20

prefix-list _AnyIpv4PrefixList

!

action accept

export-to vpn-list VPN_30

!

!

default-action accept

!

control-policy LEAK_VPN30_to_10_20

sequence 1

match route

vpn-list VPN_30

prefix-list _AnyIpv4PrefixList

!

action accept

export-to vpn-list VPN_10_20

!

!

default-action accept

!

lists

site-list SITE_11

site-id 11

!

site-list SITE_12

site-id 12

!

vpn-list VPN_10_20

vpn 10

vpn 20

!

vpn-list VPN_30

vpn 30

!

prefix-list _AnyIpv4PrefixList

ip-prefix 0.0.0.0/0 le 32

!

!

!

apply-policy

site-list SITE_12

control-policy LEAK_VPN10_20_to_30 in

!

site-list SITE_11

control-policy LEAK_VPN30_to_10_20 in

!

!

يجب تنشيط النهج من قسم تكوين وحدة التحكم vManage > السياسات ليكون فعالا على وحدة التحكم vSmart.

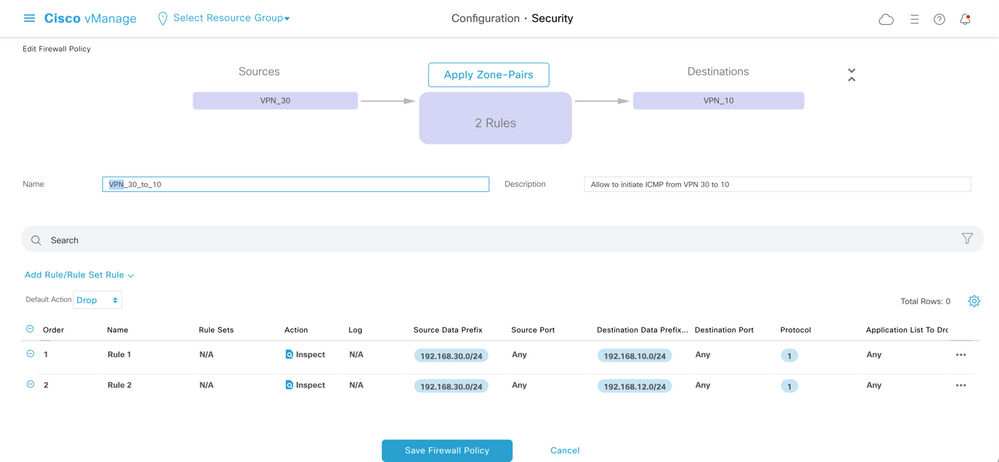

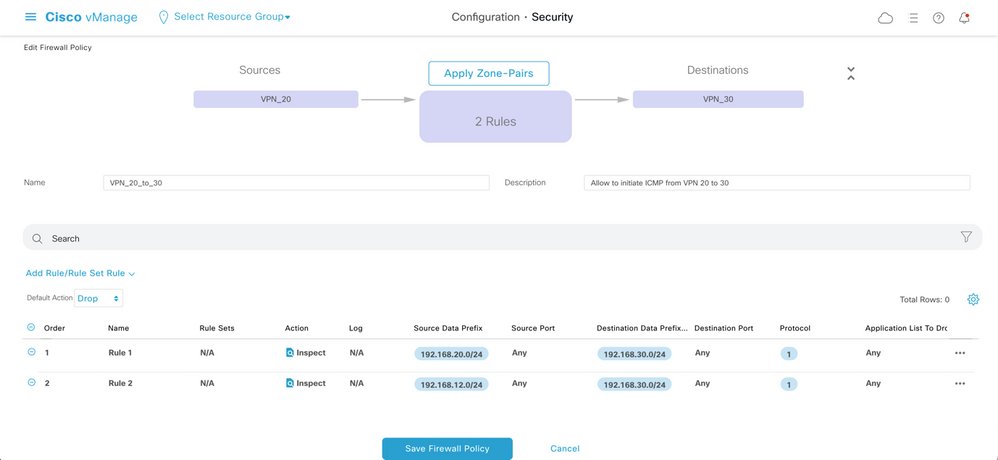

تكوين ZBFW

فيما يلي جدول يلخص ZBFW لتصفية المتطلبات بغرض الإيضاح في هذه المقالة.

| منطقة الوجهة |

VPN_10 |

VPN_20 |

VPN_30 |

| منطقة المصدر |

|||

| VPN_10 |

السماح داخل المنطقة |

ننكر |

ننكر |

| VPN_20 |

ننكر |

السماح داخل المنطقة |

سماح |

| VPN_30 |

سماح |

ننكر |

السماح داخل المنطقة |

الهدف الرئيسي هو السماح لأي حركة مرور لبروتوكول رسائل التحكم في الإنترنت (ICMP) نشأت من جانب الخدمة للموجه cE1 VPN 30 وموجهة إلى VPN 10 ولكن ليس إلى VPN 20. يجب السماح بحركة المرور العائدة تلقائيا.

كما يجب السماح لأي حركة مرور ICMP من الموجه cE2 service-side VPN 20 بالمرور إلى جانب خدمة VPN 30 من جانب VPN ل cE1، ولكن ليس من VPN 10. يجب السماح تلقائيا بحركة المرور العائدة من شبكة VPN 30 إلى شبكة VPN 20.

هنا، يمكنك العثور على معاينة سياسة ZBFW كمرجع.

policy

zone-based-policy VPN_20_to_30

sequence 1

seq-name Rule_1

match

source-ip 192.168.20.0/24

destination-ip 192.168.30.0/24

protocol 1

!

action inspect

!

!

sequence 11

seq-name Rule_2

match

source-ip 192.168.12.0/24

destination-ip 192.168.30.0/24

protocol 1

!

action inspect

!

!

default-action drop

!

zone-based-policy VPN_30_to_10

sequence 1

seq-name Rule_1

match

source-ip 192.168.30.0/24

destination-ip 192.168.10.0/24

protocol 1

!

action inspect

!

!

sequence 11

seq-name Rule_2

match

protocol 1

source-ip 192.168.30.0/24

destination-ip 192.168.12.0/24

!

action inspect

!

!

default-action drop

!

zone VPN_10

vpn 10

!

zone VPN_20

vpn 20

!

zone VPN_30

vpn 30

!

zone-pair ZP_VPN_20_VPN_30_VPN_20_to_30

source-zone VPN_20

destination-zone VPN_30

zone-policy VPN_20_to_30

!

zone-pair ZP_VPN_30_VPN_10_VPN_30_to_10

source-zone VPN_30

destination-zone VPN_10

zone-policy VPN_30_to_10

!

zone-to-nozone-internet deny

!

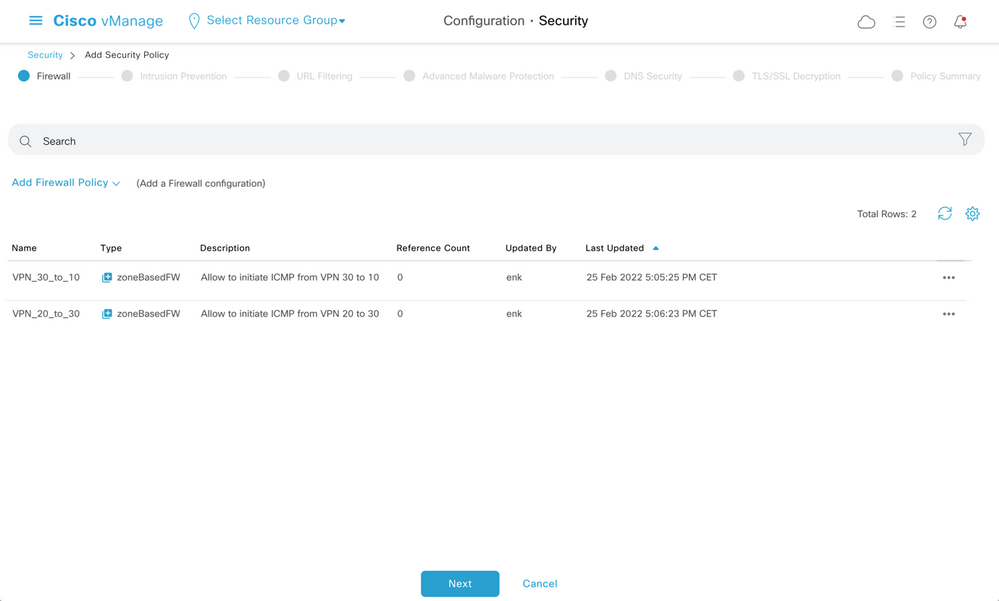

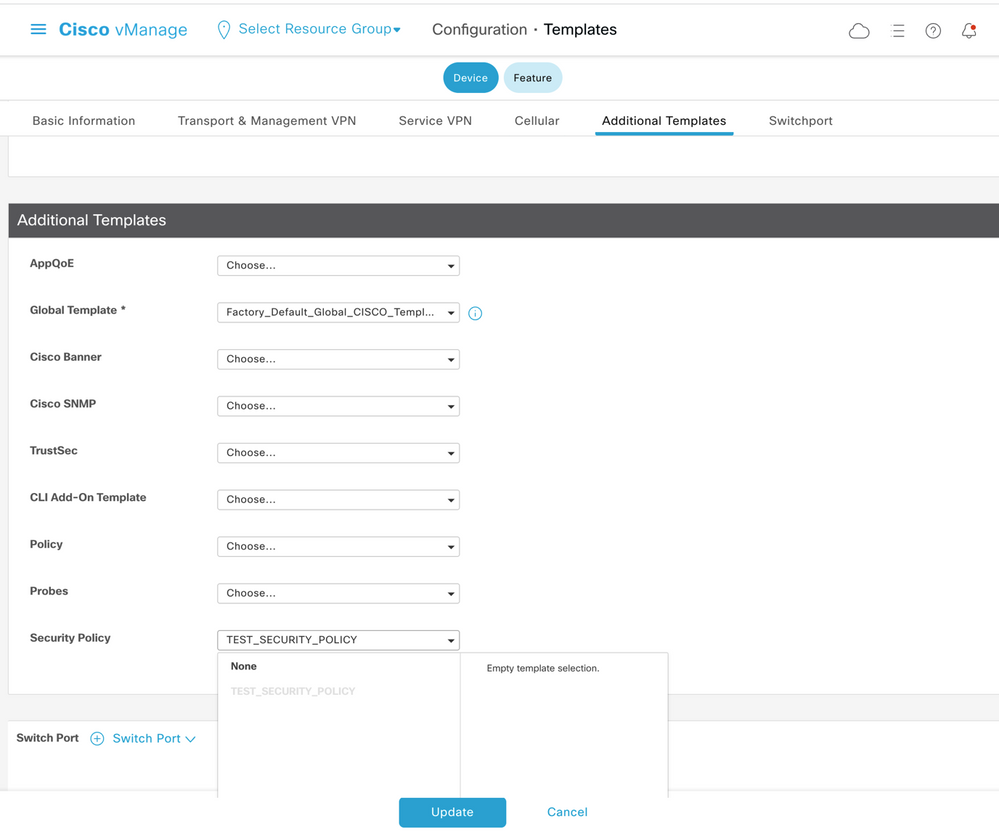

لتطبيق سياسة الأمان، يجب تعيينها ضمن قسم القائمة المنسدلة نهج الأمان في قسم القوالب الإضافية بقالب الجهاز.

بمجرد تحديث قالب الجهاز، يصبح نهج الأمان نشطا على الجهاز الذي تم تطبيق نهج الأمان عليه. لأغراض الإيضاح في هذا المستند، كان ذلك كافيا لتمكين سياسة الأمان على الموجه cE1 فقط.

التحقق من الصحة

يتعين عليك الآن التحقق من تحقيق أهداف سياسة الأمان المطلوبة.

يؤكد الاختبار مع ping رفض حركة المرور من المنطقة VPN 10 إلى VPN 30 كما هو متوقع بسبب عدم وجود زوج مناطق تم تكوينه لحركة المرور من VPN 10 إلى VPN 30.

R10#ping 192.168.30.30 source 192.168.10.10

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.30.30, timeout is 2 seconds:

Packet sent with a source address of 192.168.10.10

.....

Success rate is 0 percent (0/5)

R10#ping 192.168.30.30 source 192.168.12.12

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.30.30, timeout is 2 seconds:

Packet sent with a source address of 192.168.12.12

.....

Success rate is 0 percent (0/5)وبالمثل، يسمح بحركة المرور من VPN 20 إلى VPN 30 كما هو متوقع من تكوين سياسة الأمان.

R20#ping 192.168.30.30 source 192.168.20.20

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.30.30, timeout is 2 seconds:

Packet sent with a source address of 192.168.20.20

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

R20#ping 192.168.30.30 source 192.168.12.12

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.30.30, timeout is 2 seconds:

Packet sent with a source address of 192.168.12.12

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

يتم السماح بحركة المرور من VPN 30 إلى الشبكة الفرعية 192.168.10.0/24 في المنطقة VPN 10 كما هو متوقع من تكوين السياسة.

R30#ping 192.168.10.10 source 192.168.30.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.10.10, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.30

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

يتم رفض حركة المرور من VPN 30 إلى الشبكة الفرعية 192.168.20.0/24 في المنطقة VPN 20 لأنه لا يوجد زوج مناطق تم تكوينه لحركة المرور هذه، والمتوقع.

R30#ping 192.168.20.20 source 192.168.30.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.20.20, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.30

.....

Success rate is 0 percent (0/5)

يمكن ملاحظة النتائج الإضافية التي يمكن أن تثير اهتمامك عند محاولة إختبار اتصال عنوان IP 192.168.12.12 لأنه يمكن أن يكون في المنطقة VPN 10 أو VPN 20، ومن المستحيل تحديد شبكة VPN الوجهة من منظور الموجه R30 الموجود على جانب الخدمة من موجه حافة SD-WAN cE1.

R30#ping 192.168.12.12 source 192.168.30.30

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.12, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.30

.....

Success rate is 0 percent (0/5)

النتيجة هي نفسها لجميع المصادر في VRF 30. وهذا يؤكد أنه لا يعتمد على نتائج دالة تجزئة المسارات المتعددة (ECMP) متساوية التكلفة:

R30#ping 192.168.12.12 source 192.168.30.31

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.12, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.31

.....

Success rate is 0 percent (0/5)

R30#ping 192.168.12.12 source 192.168.30.32

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.12.12, timeout is 2 seconds:

Packet sent with a source address of 192.168.30.32

.....

Success rate is 0 percent (0/5)

استنادا إلى نتائج الاختبار الخاصة بالوجهة IP 192.168.12.12، يمكنك فقط تخمين أنها تقع في VPN 20 لأنها لا تستجيب لطلبات صدى ICMP ويتم حظرها على الأرجح لأنه لا يوجد زوج منطقة مكون للسماح بحركة المرور من VPN 30 إلى VPN 20 (حسب الرغبة). إذا كان سيتم تحديد موقع وجهة لها عنوان IP نفسه 192.168.12.12 في شبكة VPN 10 ويفترض أنها تستجيب لطلب صدى ICMP، حينئذ وفقا لسياسة أمان ZBFW لحركة مرور ICMP من VPN 30 إلى VPN 20، يجب السماح بحركة المرور. أنت ينبغي أكدت الغاية VPN.

استكشاف الأخطاء وإصلاحها

الطريقة 1. للعثور على شبكة VPN الوجهة من جدول OMP

لا يساعد التحقق البسيط من جدول التوجيه على cE1 في فهم الوجهة الفعلية لشبكة VPN. أكثر المعلومات المفيدة التي يمكنك الحصول عليها من الإخراج هي بروتوكول IP للنظام الخاص بالوجهة (169.254.206.12) وأيضا أنه لا يوجد بروتوكول ECMP الذي يحدث.

cE1# show ip route vrf 30 192.168.12.0 255.255.255.0

Routing Table: 30

Routing entry for 192.168.12.0/24

Known via "omp", distance 251, metric 0, type omp

Last update from 169.254.206.12 on Sdwan-system-intf, 01:34:24 ago

Routing Descriptor Blocks:

* 169.254.206.12 (default), from 169.254.206.12, 01:34:24 ago, via Sdwan-system-intf

Route metric is 0, traffic share count is 1

لاكتشاف شبكة VPN الوجهة، أولا، يلزم العثور على تسمية الخدمة من جدول OMP على cE1 لبادئة الفائدة.

cE1#show sdwan omp routes vpn 30 192.168.12.0/24

Generating output, this might take time, please wait ...

Code:

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Inv -> invalid

Stg -> staged

IA -> On-demand inactive

U -> TLOC unresolved

PATH ATTRIBUTE

FROM PEER ID LABEL STATUS TYPE TLOC IP COLOR ENCAP PREFERENCE

-----------------------------------------------------------------------------------------------------------

169.254.206.4 12 1007 C,I,R installed 169.254.206.12 private2 ipsec -

يمكننا أن نرى أن قيمة التسمية هي 1007. أخيرا، يمكن العثور على شبكة VPN للوجهة إذا تم التحقق من جميع الخدمات التي تنشأ من الموجه الذي يمتلك نظام IP 169.254.206.12 على وحدة التحكم vSmart.

vsmart1# show omp services family ipv4 service VPN originator 169.254.206.12

C -> chosen

I -> installed

Red -> redistributed

Rej -> rejected

L -> looped

R -> resolved

S -> stale

Ext -> extranet

Inv -> invalid

Stg -> staged

IA -> On-demand inactive

U -> TLOC unresolved

PATH

VPN SERVICE ORIGINATOR FROM PEER ID LABEL STATUS

---------------------------------------------------------------------------

1 VPN 169.254.206.12 169.254.206.12 82 1003 C,I,R

2 VPN 169.254.206.12 169.254.206.12 82 1004 C,I,R

10 VPN 169.254.206.12 169.254.206.12 82 1006 C,I,R

17 VPN 169.254.206.12 169.254.206.12 82 1005 C,I,R

20 VPN 169.254.206.12 169.254.206.12 82 1007 C,I,R

استنادا إلى تسمية VPN 1007، يمكن تأكيد أن الغاية VPN هو 20.

الطريقة 2. للعثور على شبكة VPN الوجهة باستخدام تعليمات أوامر النظام الأساسي

للعثور على شبكة VPN الوجهة باستخدام أوامر النظام الأساسي، أولا، يلزمك الحصول على معرف VRF داخلي لشبكة VPN 30 على الموجه cE1 باستخدام مساعدة أوامر show ip vrf detail 30 أو show platform software ip f0 cef table * summary.

cE1#show ip vrf detail 30 | i Id

VRF 30 (VRF Id = 1); default RD 1:30; default VPNID

cE1#show platform software ip f0 cef table * summary | i VRF|^30 Name VRF id Table id Protocol Prefixes State 30 1 1 IPv4 21 hw: 0x561b60f07a50 (created)

في هذه الحالة، عينت VRF id 1 إلى VRF يعين 30. تكشف أوامر النظام الأساسي سلسلة كائنات الإخراج (OCE) في برنامج SD-WAN التي تمثل منطق إعادة التوجيه الداخلي الذي يحدد مسار الحزمة في برنامج Cisco IOS-XE:

cE1#show platform software ip F0 cef table index 1 prefix 192.168.12.0/24 oce

=== Prefix OCE ===

Prefix/Len: 192.168.12.0/24

Next Obj Type: OBJ_SDWAN_NH_SLA_CLASS

Next Obj Handle: 0xf800045f, urpf: 0

Prefix Flags: unknown

aom id: 1717, HW handle: 0x561b60eeba20 (created)

تظهر بادئة نقاط الاهتمام إلى كائن الخطوة التالية لاتفاقية مستوى الخدمة (SLA) نوع (OBJ_SDWAN_NH_SLA_CLASS) بالمعرف 0xf800045f الذي يمكن التحقق منه أكثر هنا:

cE1#show platform software sdwan F0 next-hop sla id 0xf800045f

SDWAN Nexthop OCE

SLA: num_class 16, client_handle 0x561b610c3f10, ppe addr 0xdbce6c10

SLA_0: num_nhops 1, Fallback_sla_flag TDL_FALSE, nhobj_type SDWAN_NH_INDIRECT

ECMP: 0xf800044f 0xf800044f 0xf800044f 0xf800044f

0xf800044f 0xf800044f 0xf800044f 0xf800044f

0xf800044f 0xf800044f 0xf800044f 0xf800044f

0xf800044f 0xf800044f 0xf800044f 0xf800044f

SLA_1: num_nhops 0, Fallback_sla_flag TDL_FALSE, nhobj_type ADJ_DROP

ECMP: 0xf800000f 0xf800000f 0xf800000f 0xf800000f

0xf800000f 0xf800000f 0xf800000f 0xf800000f

0xf800000f 0xf800000f 0xf800000f 0xf800000f

0xf800000f 0xf800000f 0xf800000f 0xf800000f

هذا إخراج طويل، لذلك تم تخطي فئات SLA من 2 إلى 15 لأنه لا توجد فئات SLA إحتياطية تم تكوينها، وجميعها تشير إلى نفس تجاور الإسقاط الخاص مثل SLA 1. الفائدة الرئيسية هي كائن الخطوة التالية من النوع غير المباشر (SDWAN_NH_INDIRECT) من SLA 0. كما يمكننا ملاحظة عدم وجود بروتوكول ECMP وجميع المعرفات متشابهة (0xf800044f). يمكن التحقق منها بشكل إضافي للعثور على شبكة VPN الوجهة النهائية وملصق الخدمة.

cE1#show platform software sdwan F0 next-hop indirect id 0xf800044f

SDWAN Nexthop OCE

Indirect: client_handle 0x561b610f8140, ppe addr 0xd86b4cf0

nhobj_type: SDWAN_NH_LOCAL_SLA_CLASS, nhobj_handle: 0xf808037f

label: 1007, vpn: 20, sys-ip: 169.254.206.12, vrf_id: 1, sla_class: 1

الطريقة 3. للعثور على شبكة VPN للوجهة باستخدام تعليمات أداة تتبع الحزم

آخر طريق أن يجد غاية VPN أداة أن يتتبع ربط أن يستطيع تحليل ربط حقيقي أن يركض من خلال المسحاج تخديد في الوقت الحقيقي. تم تعيين شرط تصحيح الأخطاء على مطابقة حركة المرور فقط إلى/من عنوان IP 192.168.12.12.

cE1#debug platform condition ipv4 192.168.12.12/32 both

cE1#debug platform packet-trace packet 10

Please remember to turn on 'debug platform condition start' for packet-trace to work

cE1#debug platform condition start

بعد ذلك، إذا تم بدء حركة المرور من R30 بمساعدة إختبار الاتصال، فيمكنك رؤية الحزم المتطابقة على cE1 والتحقق من كل تفاصيل الحزمة. في هذه الحالة، هو أول حزمة رقم 0 على سبيل المثال. يتم إبراز أهم الأسطر باستخدام <<<< علامات.

cE1#show platform packet-trace summary

Pkt Input Output State Reason

0 Gi6 Tu3 DROP 52 (FirewallL4Insp)

1 Gi6 Tu3 DROP 52 (FirewallL4Insp)

2 Gi6 Tu3 DROP 52 (FirewallL4Insp)

3 Gi6 Tu3 DROP 52 (FirewallL4Insp)

4 Gi6 Tu3 DROP 52 (FirewallL4Insp)

5 Gi6 Tu3 DROP 52 (FirewallL4Insp)

cE1#show platform packet-trace packet 0

Packet: 0 CBUG ID: 0

Summary

Input : GigabitEthernet6

Output : Tunnel3

State : DROP 52 (FirewallL4Insp) <<<<<<<<<<<<<<<<<<<<<<<<

Timestamp

Start : 161062920614751 ns (03/24/2022 16:19:31.754050 UTC)

Stop : 161062920679374 ns (03/24/2022 16:19:31.754114 UTC)

Path Trace

Feature: IPV4(Input)

Input : GigabitEthernet6

Output :

Source : 192.168.30.30 Destination : 192.168.12.12 Protocol : 1 (ICMP) Feature: SDWAN Forwarding SDWAN adj OCE: Output : GigabitEthernet3 Hash Value : 0xda Encap : ipsec SLA : 0 SDWAN VPN : 20 SDWAN Proto : IPV4 Out Label : 1007 <<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<< Local Color : private2 Remote Color : private2 FTM Tun ID : 218 SDWAN Session Info SRC IP : 192.168.10.11 SRC Port : 12366 DST IP : 192.168.10.12 DST Port : 12346 Remote System IP : 169.254.206.12 Lookup Type : TUN_DEMUX Service Type : NONE Feature: ZBFW Action : Drop Reason : No Zone-pair found <<<<<<<<<<<<<<<<<<<<<<<<<<<< Zone-pair name : N/A <<<<<<<<<<<<<<<<<<<<<<<<<<<< Class-map name : N/A Policy name : N/A Input interface : GigabitEthernet6 Egress interface : Tunnel3 Input VPN ID : 30 Output VPN ID : 20 <<<<<<<<<<<<<<<<<<<<<<<<<<<<< Input VRF ID:Name : 1:30 Output VRF ID:Name : 1:30 AVC Classification ID : 0 AVC Classification name: N/A UTD Context ID : 0

يقول تتبع الحزم أنه تم إسقاط جميع حزم صدى ICMP الخمس التي تم إرسالها بواسطة ping باستخدام رمز الإسقاط 52 (FirewallL4INSP). قسم سمة: يخبر إعادة توجيه SDWAN أن الغاية VPN 20 وخدمة تسمية 1007 في الرأس الداخلي من الربط النفقي استعملت أن يرسل أن يعين غاية VPN على cE2. القسم سمة: يؤكد ZBFW كذلك أن الحزم سقطت لأن زوج المنطقة لم يتم تكوينه لحركة مرور البيانات من إدخال VPN 20 الموجهة إلى VPN 30 منطقة.

المشاكل المحتملة بسبب تجاوز الفشل

ماذا يحدث إذا تم سحب المسار 192.168.12.0/24 بواسطة R20 أو لم يعد من الممكن الوصول إليه من cE2 في VRF 20؟ على الرغم من أنه من منظور VRF 30 فإن الشبكة الفرعية هي نفسها، نظرا لأن سياسة أمان ZBFW تعامل حركة المرور من المنطقة VPN 30 إلى منطقتين VPN 20 و 10 بشكل مختلف، فإنها يمكن أن تؤدي إلى نتائج غير مرغوب فيها مثل حركة المرور المسموح بها، بينما يجب ألا تكون أو العكس.

على سبيل المثال، إذا قمت بمحاكاة فشل إرتباط بين موجهات cE2 و R20. وهذا يؤدي إلى سحب المسار وفقا لمعيار 192.168.12.0/24 من جدول التوجيه الخاص بشبكة VPN 20 على وحدة التحكم في تقنية vSmart، وبدلا من ذلك، يتم تسرب مسار شبكة VPN 10 إلى جدول توجيه شبكة VPN 30. يتم السماح بالاتصال من VPN 30 إلى VPN 10 وفقا لسياسة الأمان المطبقة على cE1 (هذا متوقع من منظور سياسة الأمان، ولكن لا يمكن أن يكون مرغوبا للشبكة الفرعية المحددة المقدمة في كل من شبكات VPN).

cE1#show platform packet-trace packet 0

Packet: 0 CBUG ID: 644

Summary

Input : GigabitEthernet6

Output : GigabitEthernet3

State : FWD

Timestamp

Start : 160658983624344 ns (03/24/2022 16:12:47.817059 UTC)

Stop : 160658983677282 ns (03/24/2022 16:12:47.817112 UTC)

Path Trace

Feature: IPV4(Input)

Input : GigabitEthernet6

Output :

Source : 192.168.30.30 Destination : 192.168.12.12 Protocol : 1 (ICMP) Feature: SDWAN Forwarding SDWAN adj OCE: Output : GigabitEthernet3 Hash Value : 0xda Encap : ipsec SLA : 0 SDWAN VPN : 10 SDWAN Proto : IPV4 Out Label : 1006 Local Color : private2 Remote Color : private2 FTM Tun ID : 188 SDWAN Session Info SRC IP : 192.168.10.11 SRC Port : 12366 DST IP : 192.168.10.12 DST Port : 12346 Remote System IP : 169.254.206.12 Lookup Type : TUN_DEMUX Service Type : NONE Feature: ZBFW Action : Fwd Zone-pair name : ZP_VPN_30_VPN_10_VPN_30_to_10 Class-map name : VPN_30_to_10-seq-11-cm_ Policy name : VPN_30_to_10 Input interface : GigabitEthernet6 Egress interface : Tunnel3 Input VPN ID : 30 Output VPN ID : 10 Input VRF ID:Name : 1:30 Output VRF ID:Name : 1:30 AVC Classification ID : 0 AVC Classification name: N/A UTD Context ID : 0 Feature: IPSec Result : IPSEC_RESULT_SA Action : ENCRYPT SA Handle : 74 Peer Addr : 192.168.10.12 Local Addr: 192.168.10.11

لاحظ أنه تم إستخدام التسمية 1006 بدلا من 1007 وأن معرف الشبكة الخاصة الظاهرية (VPN) للإخراج هو 10 بدلا من 20 الآن. كما تم السماح بالحزمة وفقا لنهج أمان ZBFW، وأعطيت أسماء مناطق وفئة وخريطة وسياسة مطابقة.

هناك مشكلة أكبر يمكن أن تحدث بسبب الاحتفاظ بأول مسار في جدول التوجيه الخاص بالشبكة الخاصة الظاهرية (VPN) رقم 30، وفي هذه الحالة يكون مسار شبكة VPN رقم 10 هو الذي تم تسريبه بعد تنفيذ سياسة التحكم الأولية المسار VPN 20 إلى جدول شبكة VPN 30 OMP الموجود على تقنية vSmart. تخيل السيناريو الذي تكون فيه الفكرة الأصلية على النقيض تماما من منطق السياسة الأمنية ل ZBFW الموصوف في هذه المقالة. على سبيل المثال، كان الهدف هو السماح بحركة المرور من شبكة VPN 30 إلى شبكة VPN 20 وليس إلى شبكة VPN 10. إذا كان مسموحا به بعد تكوين نهج أولي، بعد الفشل أو سحب المسار من VPN 20 على الموجه 192.168.12.0/24، تظل حركة المرور محظورة على الشبكة الفرعية 192.168.12.0/24 حتى بعد الاسترداد لأن المسار 192.168.12.0/24 لا يزال يتسرب من VPN 10.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

31-Mar-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Eugene Khabarovالهندسة من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات