المقدمة

يصف هذا المستند إجراء نشر محول Cisco CSR1000V وCatalyst 8000v (C800v) وتكوينه على منصة Google Cloud (GCP).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تقنيات المحاكاة الافتراضية / الأجهزة الافتراضية (VM)

- منصات السحابة

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الاشتراك النشط في جوجل سحابة منصة مع مشروع انشئ

-

وحدة التحكم في GCP

-

سوق GCP

- محطة طرفية Bash أو Ptty أو SecureCRT

- مفاتيح Secure Shell العامة والخاصة (SSH)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

من الإصدار 17.4.1 فصاعدا، أصبحت الفئة CSR1000v هي C8000v ذات الوظائف نفسها ولكن تمت إضافة ميزات جديدة مثل ترخيص SD-WAN والحمض النووي من Cisco. ولمزيد من المرجع، يرجى التحقق من صحيفة بيانات المنتجات الرسمية:

ورقة بيانات موجه خدمات السحابة 1000V من Cisco

ورقة بيانات برامج Cisco Catalyst 8000V Edge

لذلك، ينطبق هذا الدليل على تثبيت كل من موجهات CSR1000v و C8000v.

إعداد المشروع

ملاحظة: عند كتابة هذا المستند، يتوفر للمستخدمين الجدد 300 دولار أمريكي من الاعتمادات المجانية لاستكشاف بروتوكول GCP بالكامل كطبقة حرة لمدة عام واحد. وهذا معرف بواسطة Google وهو ليس تحت تحكم Cisco.

ملاحظة: يتطلب هذا المستند إنشاء مفاتيح SSH العامة والخاصة. للحصول على معلومات إضافية، يرجى الرجوع إلى إنشاء مفتاح SSH للمثيل لنشر CSR1000v في النظام الأساسي ل Google Cloud

الخطوة 1. تأكد من وجود مشروع صالح ونشيط للحساب.

تأكد من وجود مشروع صالح ونشيط في حسابك، يجب أن يكون هذا مقترنا بمجموعة ذات أذونات ل Compute Engine.

على سبيل المثال هذا النشر، يتم إستخدام مشروع تم إنشاؤه في بروتوكول GCP.

ملاحظة: لإنشاء مشروع جديد، يرجى الرجوع إلى إنشاء المشاريع وإدارتها.

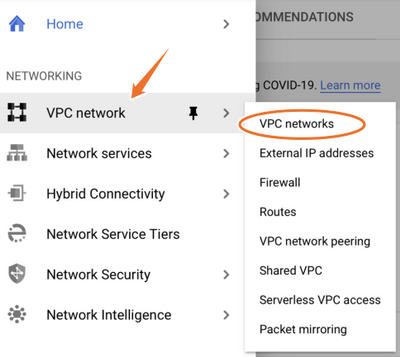

الخطوة 2. إنشاء شبكة فرعية و VPC جديدين.

قم بإنشاء سحابة خاصة افتراضية (VPC) جديدة وشبكة فرعية يجب اقترانها بمثيل CSR1000V.

من الممكن إستخدام جهاز VPC الافتراضي أو شبكة VPC وشبكة فرعية تم إنشاؤها مسبقا.

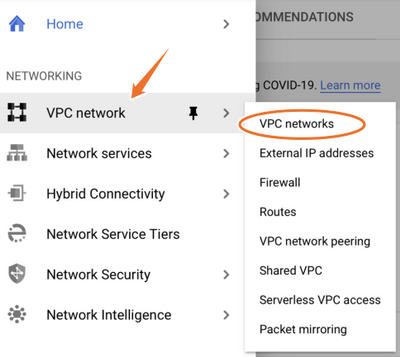

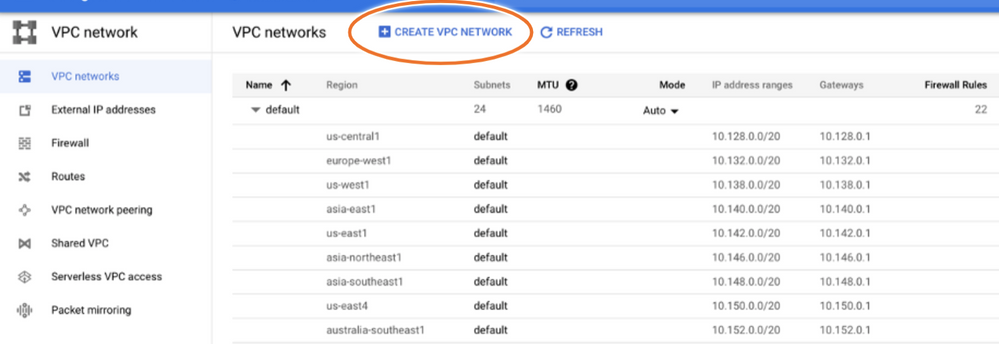

في لوحة معلومات وحدة التحكم، حدد شبكة VPC > شبكات VPC كما هو موضح في الصورة.

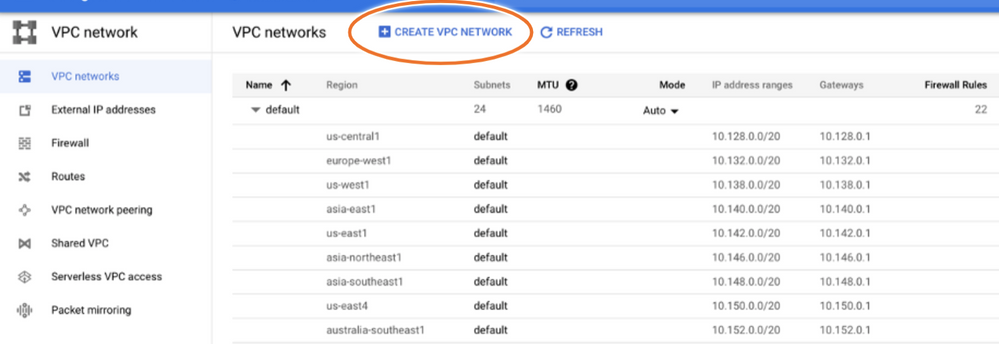

حدد إنشاء شبكة VPC كما هو موضح في الصورة.

ملاحظة: حاليا، يتم نشر CSR1000V فقط في المنطقة المركزية الأمريكية على GCP.

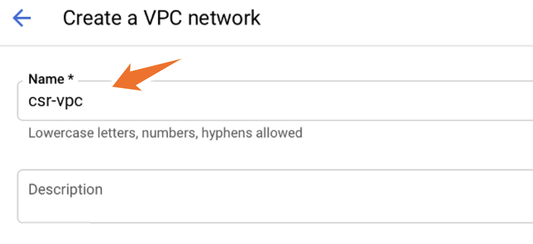

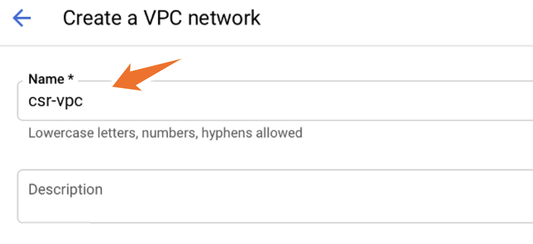

قم بتكوين اسم VPC كما هو موضح في الصورة.

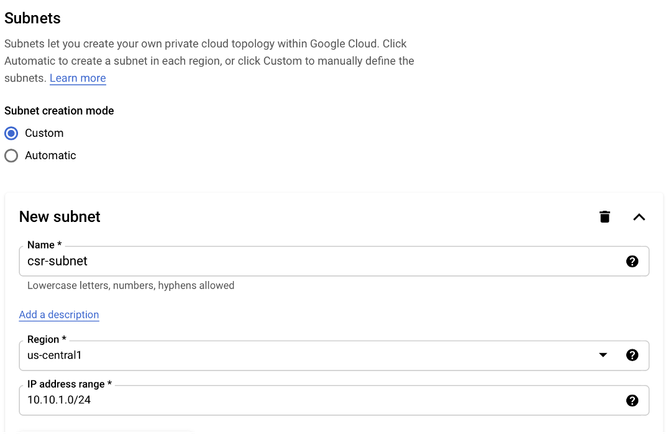

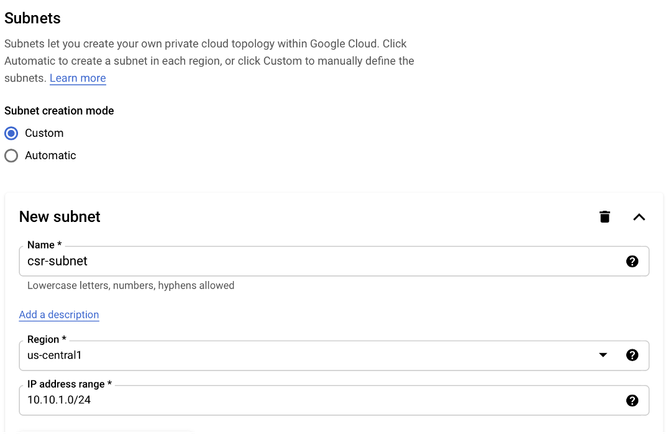

قم بتكوين اسم الشبكة الفرعية المرتبط بمعرف فئة المورد (VPC) وحدد المنطقة us-central1.

قم بتعيين نطاق عنوان IP صالح داخل CIDR الخاص ب 10.128.0.0/20 الخاص ب US-central1. كما هو موضح في الصورة.

أترك الإعدادات الأخرى كإعدادات افتراضية وحدد زر إنشاء:

ملاحظة: في حالة تحديد "تلقائي"، يقوم GCP بتعيين نطاق تلقائي صالح داخل المنطقة CIDR (التوجيه المتبادل بين المجالات بدون فئات).

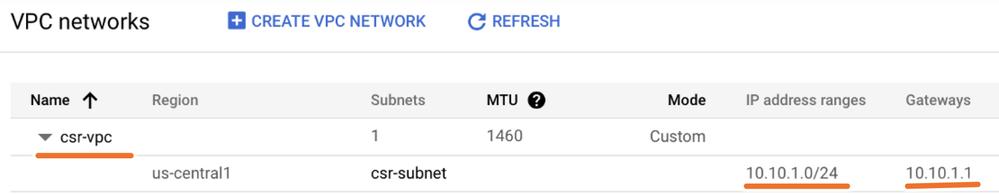

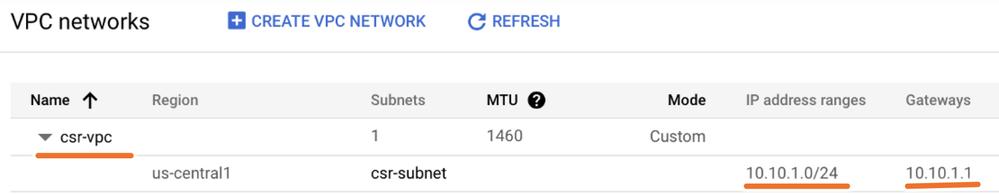

ما إن يتم الخلق عملية، يظهر ال VPC جديد في ال VPC شبكة قسم كما هو موضح في الصورة.

الخطوة 3. نشر المثيل الظاهري.

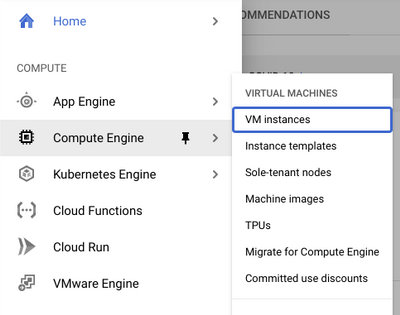

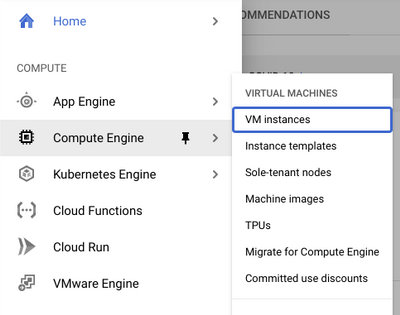

في قسم محرك الحوسبة، حدد محرك الكمبيوتر > مثيلات VM كما هو موضح في الصورة.

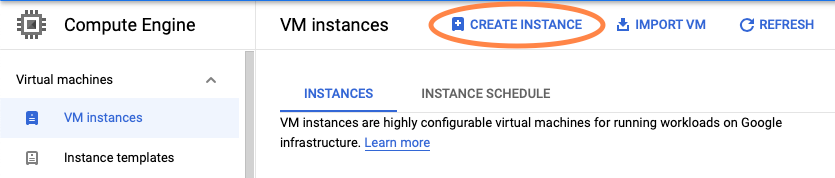

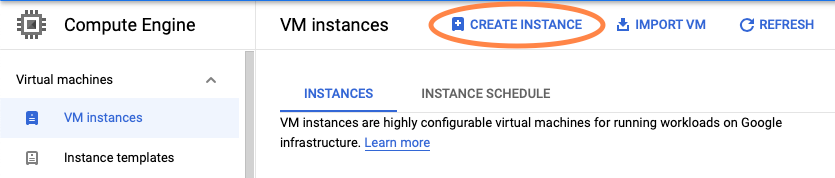

بمجرد دخولك لوحة معلومات الجهاز الظاهري (VM)، حدد علامة التبويب إنشاء مثيل كما هو موضح في الصورة.

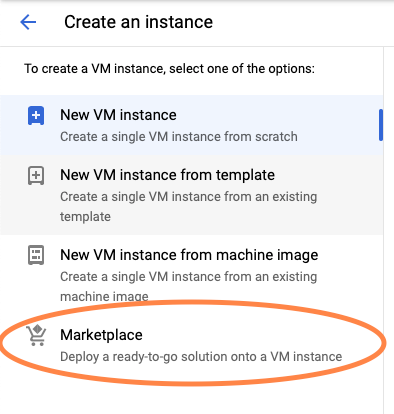

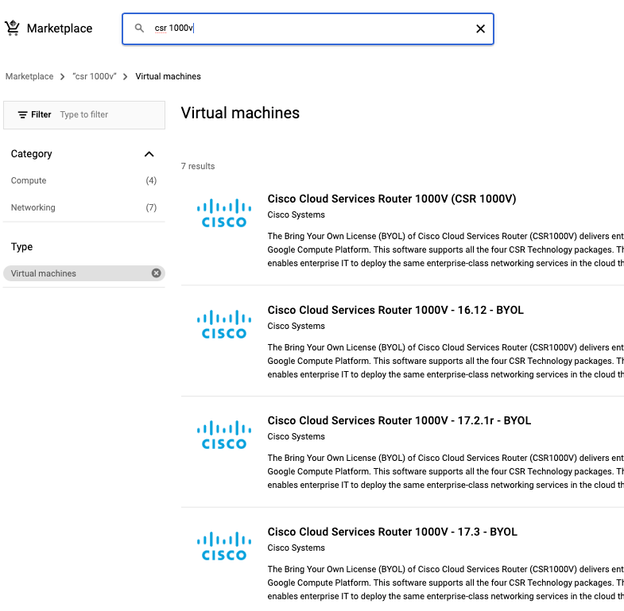

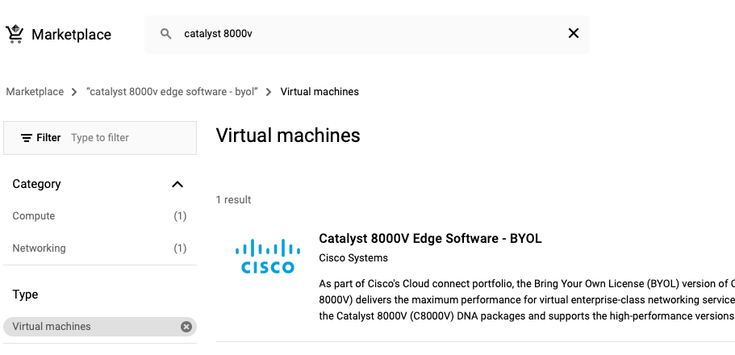

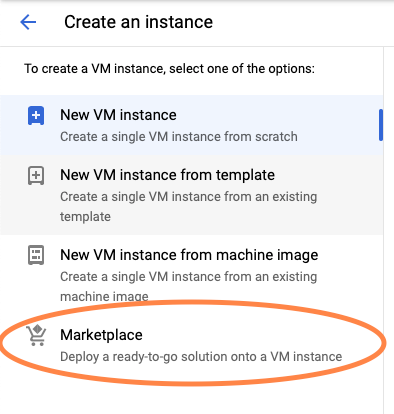

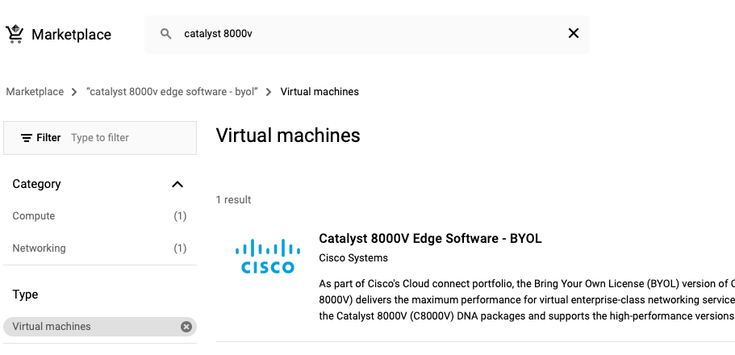

أستخدم سوق GCP كما هو موضح في الصورة، لعرض منتجات Cisco.

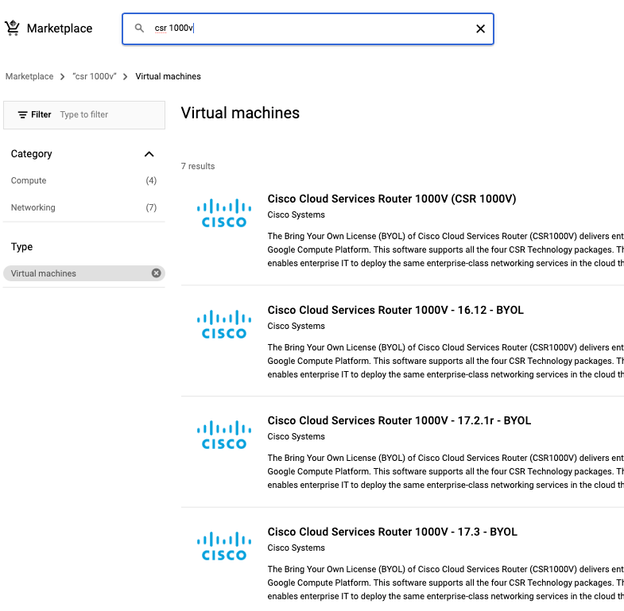

في شريط البحث، اكتب Cisco CSR أو Catalyst C8000v، واختر الطراز والإصدار اللذين يلائمان متطلباتك وحدد إطلاق.

لهذا المثال على النشر، تم تحديد الخيار الأول كما هو موضح في الصورة.

ملاحظة: Byol تعني "Bring your license".

ملاحظة: حاليا، لا يدعم بروتوكول GCP نموذج دفع حسب حركة (PAYG).

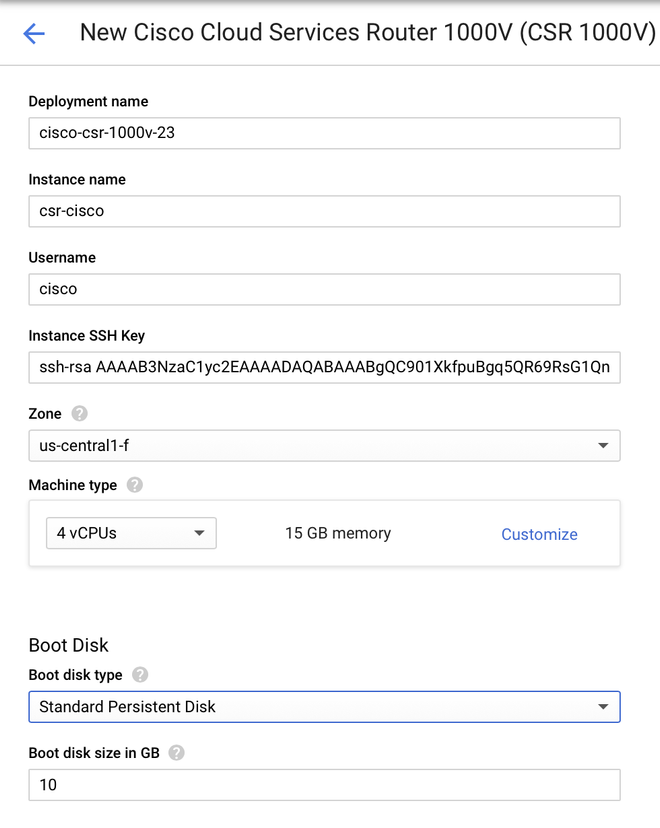

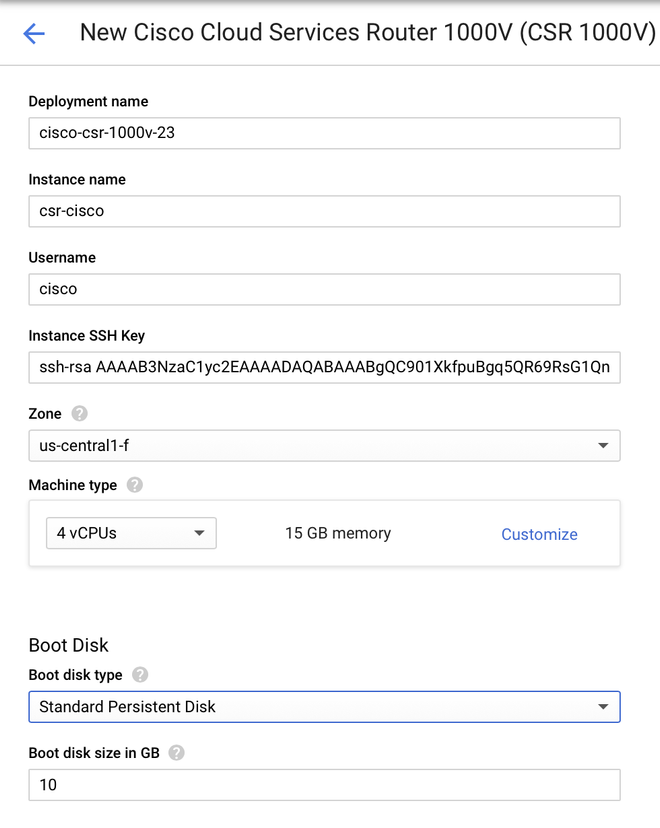

يتطلب GCP إدخال قيم التكوين التي يجب اقترانها ب VM، كما هو موضح في الصورة:

يلزم وجود اسم مستخدم ومفتاح SSH العام لنشر CSR1000v/C8000v في GCP كما هو موضح في الصورة. يرجى الرجوع إلى إنشاء مفتاح SSH للمثيل لنشر CSR1000v في النظام الأساسي ل Google Cloud إذا لم يتم إنشاء مفاتيح SSH.

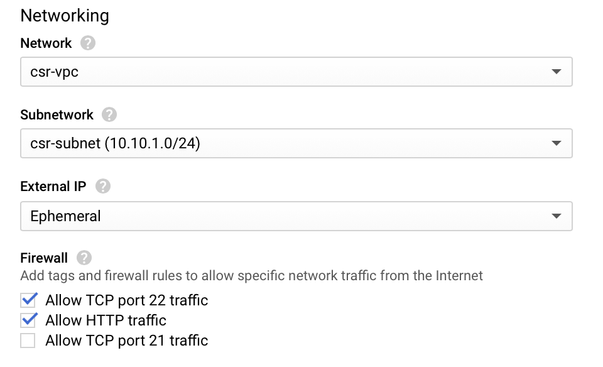

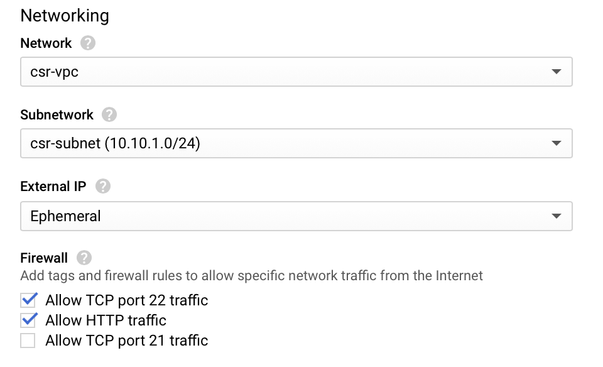

حدد VPC والشبكة الفرعية التي تم إنشاؤها من قبل واختر Ephameral في IP الخارجي، للحصول على IP عام مرتبط بالمثيل كما هو موضح في الصورة.

بعد تكوين هذا. حدد الزر بدء التشغيل.

ملاحظة: يلزم المنفذ 22 للاتصال بمثيل CSR عبر SSH. منفذ HTTP إختياري.

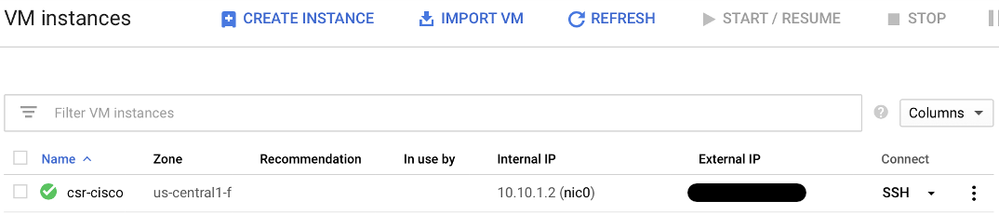

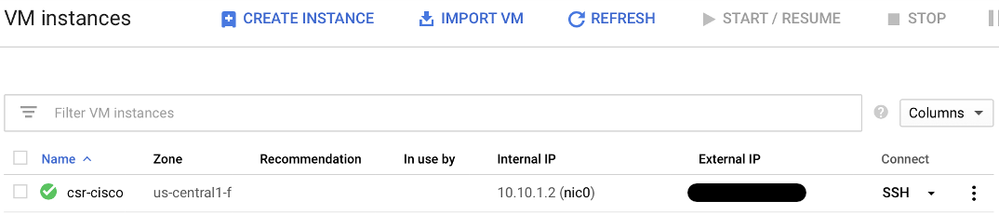

بمجرد اكتمال النشر، حدد محرك الحوسبة > مثيلات VM للتحقق من نشر CSR1000V الجديد بنجاح كما هو موضح في الصورة.

التحقق من النشر

الاتصال عن بعد بالمثيل الجديد

أكثر الطرق شيوعا لتسجيل الدخول إلى CSR1000v/C8000V في GCP هي سطر الأوامر في محطة طرفية أساسية و PuTTY و SecureCRT. في هذا القسم، يلزم التكوين للاتصال بالطرق السابقة.

تسجيل الدخول إلى CSR1000v/C8000v مع الوحدة الطرفية BaseH

إن الصياغة المطلوبة للاتصال عن بعد بوحدة المسؤولية الاجتماعية للشركات الجديدة هي:

ssh -i private-key-path username@publicIPaddress

مثال:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

إذا نجح الاتصال، يتم عرض موجه CSR1000v

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

تسجيل الدخول إلى CSR1000v/C8000v باستخدام PuTTY

للاتصال ب PuTTY، أستخدم تطبيق PuTTYgen لتحويل المفتاح الخاص من تنسيق PEM إلى PPK.

الرجاء الرجوع إلى تحويل PEM إلى ملف PPK باستخدام PuTTYgen للحصول على معلومات إضافية.

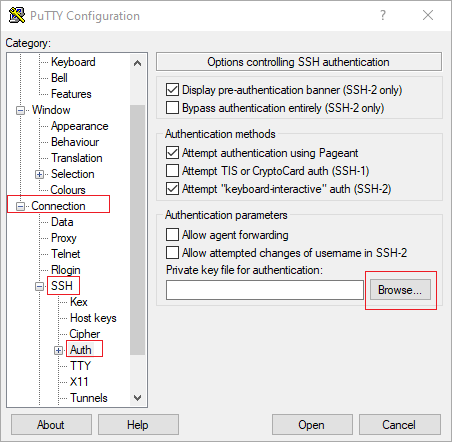

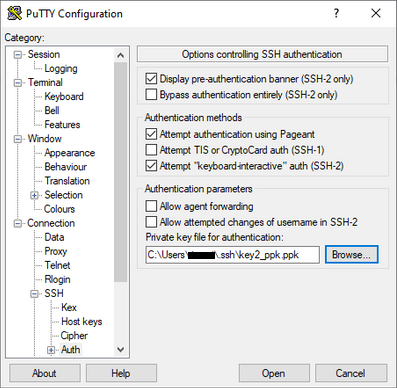

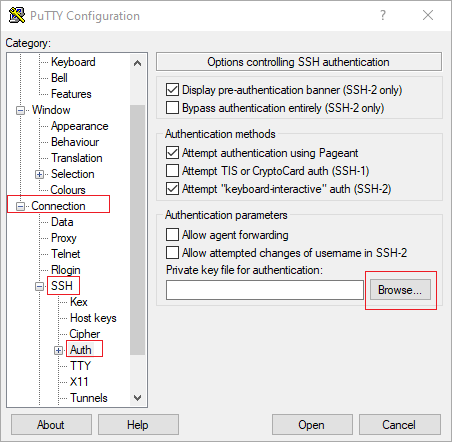

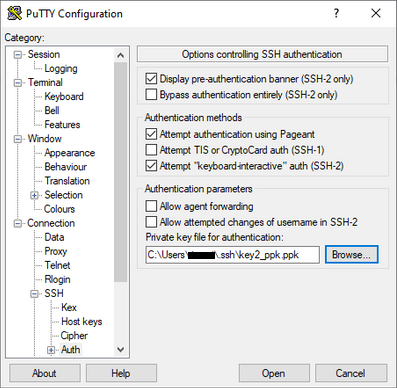

بمجرد إنشاء المفتاح الخاص بالتنسيق المناسب، يجب عليك تحديد المسار في PuTTY.

حدد قسم ملف المفتاح الخاص للمصادقة في خيار المصادقة من قائمة اتصال SSH.

قم بالاستعراض للوصول إلى المجلد الذي يتم فيه تخزين المفتاح وحدد المفتاح الذي تم إنشاؤه. في هذا المثال، تظهر الصور العرض الرسومي لقائمة PuTTY والحالة المطلوبة:

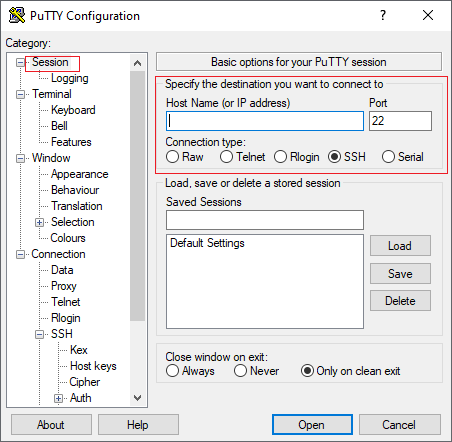

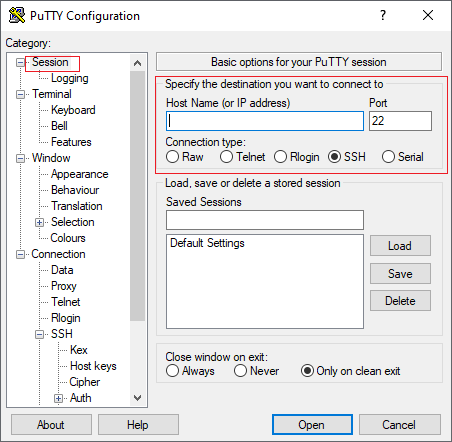

بمجرد تحديد المفتاح المناسب، ارجع إلى القائمة الرئيسية واستخدم عنوان IP الخارجي لمثيل CSR1000v للاتصال عبر SSH كما هو موضح في الصورة.

ملاحظة: يتم طلب اسم المستخدم/كلمة المرور المحددة في مفاتيح SSH التي تم إنشاؤها لتسجيل الدخول.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

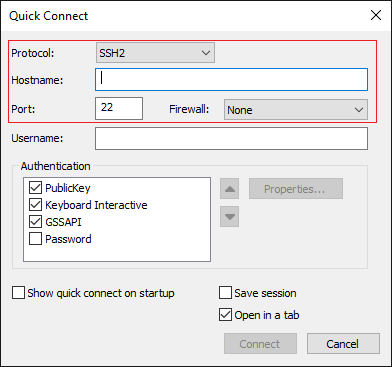

تسجيل الدخول إلى CSR1000v/C8000V باستخدام SecureCRT

يتطلب CRT الآمن المفتاح الخاص بتنسيق PEM، وهو التنسيق الافتراضي للمفاتيح الخاصة.

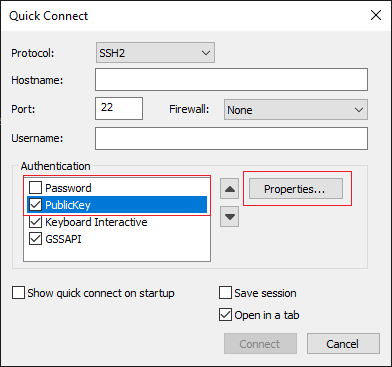

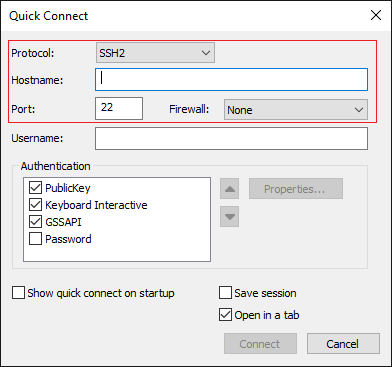

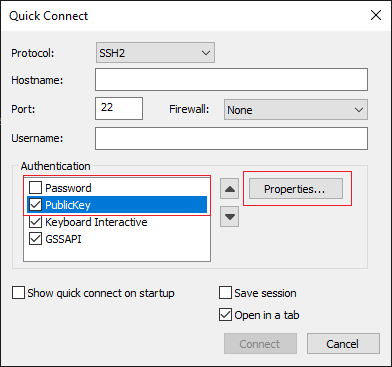

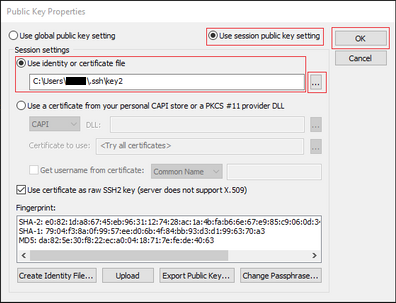

في CRT الآمن حدد المسار إلى المفتاح الخاص في القائمة:

ملف > توصيل سريع > مصادقة > إلغاء تحديد كلمة المرور > PublicKey > خصائص.

تظهر الصورة الإطار المتوقع.

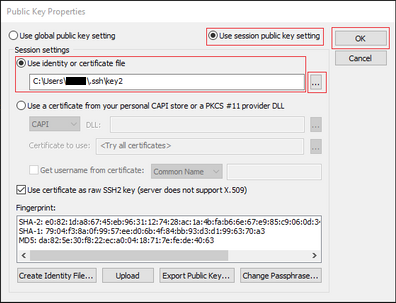

حدد إستخدام سلسلة المفاتيح العامة لجلسة العمل > تحديد إستخدام هوية أو ملف شهادة > تحديد ... زر > تصفح إلى الدليل وحدد المفتاح المرغوب > تحديد موافق كما هو موضح في الصورة.

أخيرا، اتصل ب IP الخارجي لعنوان المثيل عبر SSH كما هو موضح في الصورة.

ملاحظة: يتم طلب اسم المستخدم/كلمة المرور المحددة في مفاتيح SSH التي تم إنشاؤها لتسجيل الدخول.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

طرق تسجيل الدخول إلى الأجهزة الافتراضية الإضافية

ملاحظة: يرجى الرجوع إلى الاتصال ب Linux VMs باستخدام وثائق الأساليب المتقدمة.

تخويل مستخدمين إضافيين لتسجيل الدخول إلى CSR1000v/C8000v في GCP

بمجرد نجاح تسجيل الدخول إلى مثيل CSR1000v، من الممكن تكوين مستخدمين إضافيين باستخدام هذه الأساليب.

تكوين اسم مستخدم/كلمة مرور جديدة

استعملت هذا أمر أن يشكل مستعمل جديد وكلمة.

enable

configure terminal

username

privilege

secret

end

مثال:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

يمكن الآن لمستخدم جديد تسجيل الدخول إلى مثيل CSR1000v/C8000v.

تكوين مستخدم جديد باستخدام مفتاح SSH

للحصول على الوصول إلى مثيل CSR1000v، قم بتكوين المفتاح العام. لا توفر مفاتيح SSH في بيانات تعريف المثيل الوصول إلى CSR1000v.

أستخدم هذه الأوامر لتكوين مستخدم جديد باستخدام مفتاح SSH.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

ملاحظة: يبلغ الحد الأقصى لطول الخط في Cisco CLI 254 حرفا، وبالتالي لا يمكن أن تلائم سلسلة المفاتيح هذا التحديد، فمن الملائم أن يتم التفاف سلسلة المفاتيح لملائمة سطر طرفي. يتم شرح التفاصيل حول كيفية التغلب على هذا التحديد في إنشاء مفتاح SSH للمثيل لنشر CSR1000v في النظام الأساسي السحابي من Google

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

التحقق من المستخدمين الذين تم تكوينهم على تسجيل الدخول إلى CSR1000v/C8000v

للتأكد من تعيين التكوين بشكل صحيح، يرجى تسجيل الدخول باستخدام بيانات الاعتماد التي تم إنشاؤها أو مع زوج المفاتيح الخاص للمفتاح العام باستخدام بيانات الاعتماد الإضافية.

من جانب الموجه، راجع تسجيل الدخول إلى النجاح باستخدام عنوان IP الطرفي.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

استكشاف الأخطاء وإصلاحها

إذا تم عرض رسالة الخطأ "انتهاء مهلة العملية".

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

الأسباب المحتملة

- لم ينتهي المثيل من عملية نشره.

- العنوان العام ليس العنوان المعين ل NIC0 في ال VM.

الحل

انتظر حتى يكتمل نشر الجهاز الظاهري. عادة، يستغرق اكتمال عملية النشر CSR1000V ما يصل إلى 5 دقائق.

إذا كانت كلمة المرور مطلوبة

إذا كانت كلمة المرور مطلوبة:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

السبب المحتمل

- اسم المستخدم أو المفتاح الخاص غير صحيح.

- في الإصدارات الأحدث من الأنظمة التشغيلية مثل MacOS أو Linux، لا يحتوي إستخدام OpenSSH على RSA ممكن بشكل افتراضي.

الحل

- تأكد من أن اسم المستخدم هو نفسه الذي تم تحديده عند نشر CSR1000v/C8000v.

- تأكد من أن المفتاح الخاص هو نفسه الذي قمت بتضمينه في وقت النشر.

- حدد نوع المفتاح المقبول في الأمر ssh.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

معلومات ذات صلة

التعليقات

التعليقات