المقدمة

يصف هذا وثيقة كيف أن يتحرى ip مصدر انتهاك أي يكون إصدار متكرر عندما Verizon يكون الناقل.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة أساسية بالمواضيع التالية:

- أساسيات الشبكة الخلوية 5G

- عبارة الهاتف الخلوي 522-E من Cisco

- وحدة Cisco P-5GS6-GL

- IOS-XE من Cisco

- IOS-CG من Cisco

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- عبارة الجوال 522-E مع IOS-CG الإصدار 17.9.5a.

- IR1101 مع IOS-XE الإصدار 17.9.5 مع توصيل وحدة P-5GS6-GL.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

ينطبق هذا على وحدة تحكم من الفئة P-5GS6-GL متصلة بموجه في الوضع المستقل، أو وحدة تحكم CG522-E في وضع مستقل أو وضع وحدة تحكم مدار بواسطة SD-WAN. لا ينطبق هذا المستند على وحدة نمطية P-5GS6-GL متصلة بموجه في SD-WAN نظرا لأن صياغة الأمر مختلفة.

المشكلة

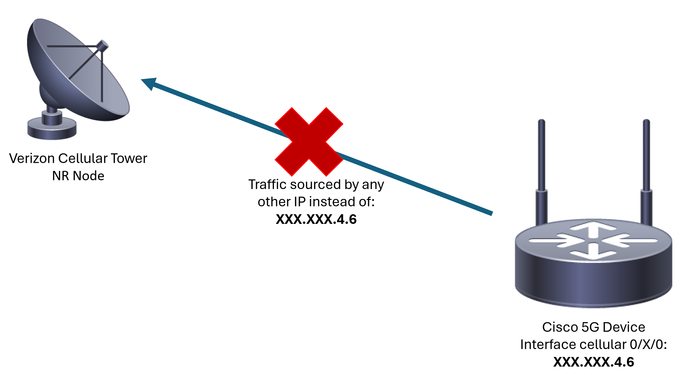

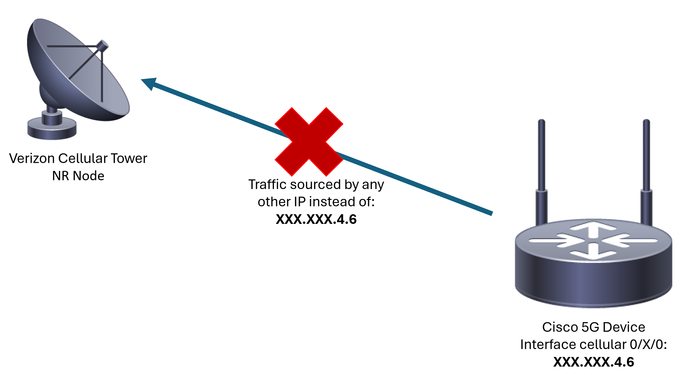

تقوم Verizon بتعيين عنوان IP بشكل خاص لكل عميل/بطاقة SIM، وتتوقع دائما إستقبال حركة مرور البيانات التي يتم الحصول عليها من IP فقط.

يقع مصدر انتهاك عندما يكتشف Verizon أن حركة المرور يرسل من الزبون يكون مصدرها ip مختلف من هو يعين سابقا.

على سبيل المثال، إذا تم تعيين عنوان IP xxx.xxx.4.6، وتستلم Verizon حركة مرور من عنوان IP xxx.xxx.8.9، فإن المشكلة موجودة:

كل مرة يستلم Verizon أكثر من 10 ربط من الأداة مع عنوان مختلف، التوصيل إلى الشبكة الخلوية يرفرف ويتوقف. ونتيجة لذلك، يتم بدء اتصال جديد من الجهاز الخلوي، ويمكنه الحصول على عنوان IP نفسه أكثر من السابق أو عنوان جديد. فهو يعتمد على الخدمة المكتسبة.

اكتشاف المشكلة في وحدة P-5GS6-GL النمطية المتصلة بالموجه

عندما يكون سبب قطع الاتصال الظاهر موجودا في إخراج الأمر، يكون انتهاك المصدر في موضعه:

isr#show cellular 0/X/0 call-history

*

*

[Wed May 8 18:46:26 2024] Session disconnect reason = Regular deactivation (36)

*

*

إذا لم يوفر الإخراج السابق معلومات (بسبب عملية المخزن المؤقت)، يمكن التقاط حزمة NetFlow باستخدام الأوامر التالية:

isr#conf t

isr(config)#flow record NETFLOW_MONITOR

isr(config-flow-record)#match ipv4 protocol

isr(config-flow-record)#match ipv4 source address

isr(config-flow-record)#match ipv4 destination address

isr(config-flow-record)#match transport source-port

isr(config-flow-record)#match transport destination-port

isr(config-flow-record)#collect ipv4 source prefix

isr(config-flow-record)#collect ipv4 source mask

isr(config-flow-record)#collect ipv4 destination prefix

isr(config-flow-record)#collect ipv4 destination mask

isr(config-flow-record)#collect interface output

isr(config-flow-record)#exit

isr(config)#flow monitor NETFLOW_MONITOR

isr(config-flow-monitor)#cache timeout active 60

isr(config-flow-monitor)#record NETFLOW_MONITOR

isr(config-flow-monitor)#exit

isr(config)#interface cellular 0/X/0

isr(config-if)#ip flow monitor NETFLOW_MONITOR output

isr(config-if)#exit

أن يرى الإنتاج من الالتقاط:

isr#show flow monitor NETFLOW_MONITOR cache format table

يمكن رؤية عنوان IP المعين من Verizon على الجهاز باستخدام الأمر:

isr#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0/0 unassigned YES NVRAM administratively down down

FastEthernet0/0/1 unassigned YES unset down down

FastEthernet0/0/2 unassigned YES unset down down

FastEthernet0/0/3 unassigned YES unset down down

FastEthernet0/0/4 unassigned YES unset down down

Cellular0/1/0 IP_address YES IPCP up up

Cellular0/1/1 unassigned YES NVRAM administratively down down

Async0/2/0 unassigned YES unset up down

Vlan1 unassigned YES unset up down

إن في ال log من NetFlow على أي حركة مرور، هو أبلغ عن أن sourced مع عنوان مختلف من الواحد يثبت في الخلوية قارن. المصدر انتهاك حاضر.

حل لوحدة P-5GS6-GL متصلة بموجه

الهدف هو التأكد من أن كل حركة المرور يتم إرسالها من المصدر فقط بواسطة IP الذي تم تعيينه من قبل Verizon. وهناك أساليب مختلفة تحقق هذا الهدف. ويعتمد تنفيذها على متطلبات النشر والشبكة:

isr#conf t

isr(config)#ip access-list extended 196

isr(config-ext-nacl)#permit ip host <IP_Assigned_by_Verizon> any

isr(config-ext-nacl)#deny ip any any

isr(config-ext-nacl)#exit

isr(config)#interface cellular 0/X/0

isr(config-if)#ip access-group 196 out

isr(config-if)#end

-

الخيار 2: nat لحركة المرور الداخلية

- يجب الوفاء بهذه المتطلبات:

- تم تكوين الواجهة الخلوية على أنها "ip nat outside".

- تم تكوين واجهة LAN على أنها "ip nat inside".

- طبقت nat حمل زائد (ضرب) لذلك كل ميناء أيضا ترجمت.

- إستخدام قائمة التحكم في الوصول (ACL) لتحديد حركة المرور التي سيتم تحديدها NATed.

مثال التكوين:

isr#conf t

isr(config)#interface cellular 0/X/0

isr(config-if)#ip nat outside

isr(config-if)#exit

isr(config)#interface vlan 6

isr(config-if)#ip nat inside

isr(config-if)#exit

isr(config)#access-list 20 permit <IPv4_subnet_to_be_NATed> <wildcard>

isr(config)#ip nat inside source list 20 interface cellular 0/1/0 overload

-

الخيار 3: تنفيذ تكوين IPsec أو أي تكوين نفق آخر

- يتم عمل هذا النفق باستخدام عنوان IP المعين من Verizon. بما أن كل حركة مرور تنتقل داخلها، فإن عنوان IP الخارجي لا يتغير أبدا.

-

الخيار 4: تنفيذ خريطة طريق

- إذا كانت هناك حركة مرور تم إنشاؤها للموجه، يمكن تنفيذ خريطة المسار بحيث يتم توفير حركة المرور بشكل صحيح. على سبيل المثال، يستمر إختبار الاتصال ب DNS، لضمان وجود "اتصال الإنترنت"، ويمكن تنفيذ خريطة مسار حتى يتم الحصول على حركة المرور بشكل صحيح.

هذا ينهي الإجراء أن يتحرى مصدر انتهاك في cisco P-5GS6-GL وحدة نمطية يربط إلى مسحاج تخديد.

انتهاك مصدر IP في CG522-E

بشكل افتراضي، يتم تنشيط ميزة للقضاء على هذه المشكلة في التعليمات البرمجية لهذه الأجهزة.

تأكيد أن الجهاز يعرض هذا الإخراج:

CellularGateway#show cellular 1 drop-stats

Ip Source Violation details:

Ipv4 Action = Drop

Ipv4 Packets Drop = 0

Ipv4 Bytes Drop = 0

Ipv6 Action = Drop

Ipv6 Packets Drop = 0

Ipv6 Bytes Drop = 0

يجب أن تكون حالة الإجراء IPv4/IPv6 هي drop. هو يعني أن السمة مكنت.

ملاحظة: إذا كان الإخراج يقول أذن، يتم تعطيل الميزة.

مع هذه الأوامر، يمكن إعادة تنشيط الميزة:

CellularGateway#conf t

CellularGateway(config)# controller cellular 1

CellularGateway(config-cellular-1)# no ip-source-violation-action ipv4-permit

CellularGateway(config-cellular-1)# no ip-source-violation-action ipv6-permit

CellularGateway(config-cellular-1)# commit

Commit complete.

CellularGateway(config-cellular-1)# end

هذا ينهي الإجراء أن يتحرى مصدر انتهاك في cisco CG522-E.

التعليقات

التعليقات