فهم سلوك 802.1x DACL و ACL لكل مستخدم و FILTER-ID وتتبع الجهاز

خيارات التنزيل

-

ePub (160.4 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند ميزة تعقب جهاز IP، والمشغلات لإضافة مضيف وإزالته، وتأثير تعقب الجهاز على قائمة التحكم في الوصول للوسائط (DACL) 802.1x.

نظرية تتبع الأجهزة

يصف هذا المستند كيفية عمل ميزة تتبُّع جهاز IP، والذي يتضمن ما تعنيه المشغّلات لإضافة مضيف وإزالته.

كما يتم توضيح تأثير تعقب الأجهزة على قائمة التحكم في الوصول القابلة للتنزيل (DACL) 802.1x.

يتغير السلوك بين الإصدارات والأنظمة الأساسية.

يركز الجزء الثاني من المستند على قائمة التحكم في الوصول (ACL) التي تم إرجاعها بواسطة خادم المصادقة والتفويض والمحاسبة (AAA) وتم تطبيقها على جلسة عمل 802.1x.

يتم تقديم مقارنة بين قائمة التحكم في الوصول للبنية الأساسية (DACL) وقوائم التحكم في الوصول (ACL) لكل مستخدم وقوائم التحكم في الوصول (ACL) لكل معرف مستخدم.

كما تتم مناقشة بعض التنبيهات فيما يتعلق بإعادة كتابة قائمة التحكم في الوصول (ACL) وقوائم التحكم في الوصول (ACL) الافتراضية.

يضيف تعقب الجهاز إدخالا عندما:

- إنه يتعلم المدخل الجديد من خلال التطفل على بروتوكول DHCP.

- هو يعلم الإدخال الجديد عبر طلب بروتوكول تحليل العنوان (ARP) (يقرأ عنوان MAC للمرسل وعنوان IP للمرسل من حزمة ARP).

وتسمى هذه الوظيفة في بعض الأحيان فحص ARP، ولكنها ليست نفس فحص ARP الديناميكي (DAI).

مكنت أن سمة افتراضيا ولا يستطيع كنت أعجزت. ويطلق عليه أيضا التطفل على بروتوكول تحليل العناوين (ARP)، ولكن لا يظهره تصحيح الأخطاء بعد تمكين "debug arp snooping".

يتم تمكين التطفل على بروتوكول حل العناوين (ARP) بشكل افتراضي ولا يمكن تعطيله أو التحكم فيه.

يقوم تعقب الجهاز بإزالة إدخال عندما لا تكون هناك إستجابة لطلب ARP (إرسال تحقيق لكل مضيف في جدول تعقب الجهاز، بشكل افتراضي كل 30 ثانية).

تكوين تعقب الجهاز

ip dhcp excluded-address 192.168.0.1 192.168.0.240

ip dhcp pool POOL

network 192.168.0.0 255.255.255.0

!

ip dhcp snooping vlan 1

ip dhcp snooping

ip device tracking

!

interface Vlan1

ip address 192.168.0.2 255.255.255.0

ip route 0.0.0.0 0.0.0.0 10.48.66.1

!

interface FastEthernet0/1

description PC

إختبارات تعقب الأجهزة

BSNS-3560-1# show ip dhcp binding

IP address Client-ID/ Lease expiration Type

Hardware address

192.168.0.241 0100.5056.994e.a1 Mar 02 1993 02:31 AM Automatic

BSNS-3560-1# show ip device tracking all

IP Device Tracking = Enabled

--------------------------------------------------------------

IP Address MAC Address Interface STATE

--------------------------------------------------------------

192.168.0.241 0050.5699.4ea1 FastEthernet0/1 ACTIVE

تصحيح الأخطاء من الإصدار 12.2.33، تعقب جهاز IP تم تحديثه من خلال التطفل على بروتوكول DHCP

يقوم التطفل على بروتوكول DHCP بتعميم جدول الربط:

BSNS-3560-1# show debugging

DHCP Snooping packet debugging is on

DHCP Snooping event debugging is on

DHCP server packet debugging is on.

DHCP server event debugging is on.

track:

IP device-tracking redundancy events debugging is on

IP device-tracking cache entry Creation debugging is on

IP device-tracking cache entry Destroy debugging is on

IP device-tracking cache events debugging is on

02:30:57: DHCP_SNOOPING: checking expired snoop binding entries

02:31:12: DHCPSNOOP(hlfm_set_if_input): Setting if_input to Fa0/1 for pak. Was Vl1

02:31:12: DHCPSNOOP(hlfm_set_if_input): Setting if_input to Vl1 for pak. Was Fa0/1

02:31:12: DHCPSNOOP(hlfm_set_if_input): Setting if_input to Fa0/1 for pak. Was Vl1

02:31:12: DHCP_SNOOPING: received new DHCP packet from input interface (FastEthernet0/1)

02:31:12: DHCP_SNOOPING: process new DHCP packet, message type: DHCPREQUEST, input

interface: Fa0/1, MAC da: 001f.27e6.cfc0, MAC sa: 0050.5699.4ea1, IP da: 192.168.0.2,

IP sa: 192.168.0.241, DHCP ciaddr: 192.168.0.241, DHCP yiaddr: 0.0.0.0,

DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 0050.5699.4ea1

02:31:12: DHCP_SNOOPING: add relay information option.

02:31:12: DHCP_SNOOPING_SW: Encoding opt82 CID in vlan-mod-port format

02:31:12: DHCP_SNOOPING_SW: Encoding opt82 RID in MAC address format

02:31:12: DHCP_SNOOPING: binary dump of relay info option, length: 20 data:

0x52 0x12 0x1 0x6 0x0 0x4 0x0 0x1 0x1 0x3 0x2 0x8 0x0 0x6 0x0 0x1F 0x27 0xE6 0xCF 0x80

02:31:12: DHCP_SNOOPING_SW: bridge packet get invalid mat entry: 001F.27E6.CFC0,

packet is flooded to ingress VLAN: (1)

02:31:12: DHCP_SNOOPING_SW: bridge packet send packet to cpu port: Vlan1.

02:31:12: DHCPD: DHCPREQUEST received from client 0100.5056.994e.a1.

02:31:12: DHCPD: Sending DHCPACK to client 0100.5056.994e.a1 (192.168.0.241).

02:31:12: DHCPD: unicasting BOOTREPLY to client 0050.5699.4ea1 (192.168.0.241).

02:31:12: DHCP_SNOOPING: received new DHCP packet from input interface (Vlan1)

02:31:12: DHCP_SNOOPING: process new DHCP packet, message type: DHCPACK, input interface:

Vl1, MAC da: 0050.5699.4ea1, MAC sa: 001f.27e6.cfc0, IP da: 192.168.0.241,

IP sa: 192.168.0.2, DHCP ciaddr: 192.168.0.241, DHCP yiaddr: 192.168.0.241,

DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 0050.5699.4ea1

02:31:12: DHCP_SNOOPING: add binding on port FastEthernet0/1.

02:31:12: DHCP_SNOOPING: added entry to table (index 189)

02:31:12: DHCP_SNOOPING: dump binding entry: Mac=00:50:56:99:4E:A1 Ip=192.168.0.241

Lease=86400 ld Type=dhcp-snooping Vlan=1 If=FastEthernet0/1

بعد إضافة ربط DHCP إلى قاعدة البيانات، يقوم بتشغيل الإعلام لتعقب الجهاز:

02:31:12: sw_host_track-ev:host_track_notification: Add event for host 0050.5699.4ea1,

192.168.0.241 on interface FastEthernet0/1

02:31:12: sw_host_track-ev:Async Add event for host 0050.5699.4ea1, 192.168.0.241

on interface FastEthernet0/1

02:31:12: sw_host_track-ev:MSG = 2

02:31:12: DHCP_SNOOPING_SW no entry found for 0050.5699.4ea1 0.0.0.1 FastEthernet0/1

02:31:12: DHCP_SNOOPING_SW host tracking not found for update add dynamic

(192.168.0.241, 0.0.0.0, 0050.5699.4ea1) vlan 1

02:31:12: DHCP_SNOOPING: direct forward dhcp reply to output port: FastEthernet0/1.

02:31:12: sw_host_track-ev:Add event: 0050.5699.4ea1, 192.168.0.241, FastEthernet0/1

02:31:12: sw_host_track-obj_create:0050.5699.4ea1(192.168.0.241) Cache entry created

02:31:12: sw_host_track-ev:Activating host 0050.5699.4ea1, 192.168.0.241 on

interface FastEthernet0/1

02:31:12: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

يتم إرسال مستكشفات ARP بشكل افتراضي كل 30 ثانية:

02:41:12: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

02:41:12: sw_host_track-ev:0050.5699.4ea1: Send Host probe (0)

02:41:12: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

02:41:42: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

02:41:42: sw_host_track-ev:0050.5699.4ea1: Send Host probe (1)

02:41:42: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

02:42:12: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

02:42:12: sw_host_track-ev:0050.5699.4ea1: Send Host probe (2)

02:42:12: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

02:42:42: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

02:42:42: sw_host_track-obj_destroy:0050.5699.4ea1(192.168.0.241): Cache entry deleted

02:42:42: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

بعد إزالة الإدخال من جدول تعقب الجهاز، يظل إدخال ربط DHCP المتوافق موجودا:

BSNS-3560-1#show ip device tracking all

IP Device Tracking = Enabled

--------------------------------------------------------------

IP Address MAC Address Interface STATE

--------------------------------------------------------------

BSNS-3560-1#show ip dhcp binding

IP address Client-ID/ Lease expiration Type

Hardware address

192.168.0.241 0100.5056.994e.a1 Mar 02 1993 03:06 AM Automatic

هناك مشكلة عندما يكون لديك إستجابة ARP، ولكن يتم إزالة إدخال تعقب الجهاز على أي حال.

يبدو أن هذا الخطأ في الإصدار 12.2.33 ولم يظهر في الإصدار 12.2.55 أو برنامج 15.x.

أيضا هناك بعض الاختلافات عند المعالجة مع L2 ميناء (منفذ) و L3 ميناء (ما من switchport).

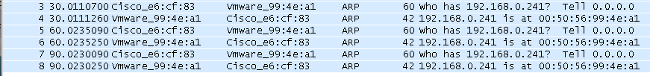

الاستطلاع وتطفل بروتوكول تحليل العناوين (ARP)

تعقب الجهاز باستخدام ميزة التطفل على بروتوكول تحليل العناوين (ARP):

BSNS-3560-1#show debugging

ARP:

ARP packet debugging is on

Arp Snoop:

Arp Snooping debugging is on

03:43:36: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

03:43:36: sw_host_track-ev:0050.5699.4ea1: Send Host probe (0)

03:43:36: IP ARP: sent req src 0.0.0.0 001f.27e6.cf83,

dst 192.168.0.241 0050.5699.4ea1 FastEthernet0/1

03:43:36: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

03:43:36: IP ARP: rcvd rep src 192.168.0.241 0050.5699.4ea1, dst 0.0.0.0 Vlan1

تعقب جهاز IP للإصدار 12.2.55 - أمر مخفي

للإصدار 12.2 هناك، أستخدم أمر مخفي لتنشيطه:

BSNS-3560-1#show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 2

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

-----------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

-----------------------------------------------------------------------

192.168.0.244 0050.5699.4ea1 55 FastEthernet0/1 ACTIVE

Total number interfaces enabled: 1

Enabled interfaces:

Fa0/1

BSNS-3560-1#ip device tracking interface fa0/48

BSNS-3560-1#show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 2

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

-----------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

-----------------------------------------------------------------------

10.48.67.87 000c.2978.825d 1006 FastEthernet0/48 ACTIVE

10.48.67.31 020a.dada.dada 1006 FastEthernet0/48 ACTIVE

10.48.66.245 acf2.c5ed.8171 1006 FastEthernet0/48 ACTIVE

192.168.0.244 0050.5699.4ea1 55 FastEthernet0/1 ACTIVE

10.48.66.193 000c.2997.4ca1 1006 FastEthernet0/48 ACTIVE

10.48.66.186 0050.5699.3431 1006 FastEthernet0/48 ACTIVE

Total number interfaces enabled: 2

Enabled interfaces:

Fa0/1, Fa0/48

تعقب جهاز IP للإصدار 12.2.55 - مثال IP الثابت

في هذا المثال، تم تكوين الكمبيوتر باستخدام عنوان IP ثابت. يظهر تصحيح الأخطاء أنه بعد الحصول على إستجابة ARP (MSG=2)، يتم تحديث إدخال تعقب الجهاز.

01:03:16: sw_host_track-ev:0050.5699.4ea1 Stopping cache timer

01:03:16: sw_host_track-ev:0050.5699.4ea1: Send Host probe (0)

01:03:16: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

01:03:16: sw_host_track-ev:host_track_notification: Add event for host 0050.5699.4ea1,

192.168.0.241 on interface FastEthernet0/1, vlan 1

01:03:16: sw_host_track-ev:Async Add event for host 0050.5699.4ea1, 192.168.0.241

on interface FastEthernet0/1

01:03:16: sw_host_track-ev:MSG = 2

01:03:16: sw_host_track-ev:Add event: 0050.5699.4ea1, 192.168.0.241, FastEthernet0/1

01:03:16: sw_host_track-ev:0050.5699.4ea1: Cache entry refreshed

01:03:16: sw_host_track-ev:Activating host 0050.5699.4ea1, 192.168.0.241 on

interface FastEthernet0/1

01:03:16: sw_host_track-ev:0050.5699.4ea1 Starting cache timer: 30 seconds

لذلك يقوم كل طلب من ARP من الكمبيوتر بتحديث جدول تعقب الجهاز (عنوان MAC الخاص بالمرسل وعنوان IP الخاص بالمرسل من حزمة ARP).

تعقب جهاز IP للإصدار 15.x

من المهم تذكر أن بعض الميزات مثل DACL ل 802.1x غير مدعومة في إصدار LAN Lite (حذار - متصفح ميزات Cisco لا يعرض المعلومات الصحيحة دائما).

يمكن تنفيذ الأمر المخفي من الإصدار 12.2، ولكن ليس له تأثير. في إصدار البرنامج 15.x، يتم تمكين تعقب جهاز IP (IPDT) بشكل افتراضي فقط للواجهات التي تم تمكين 802.1x بها:

bsns-3750-5#show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 3

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

-----------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

-----------------------------------------------------------------------

192.168.10.12 0007.5032.6941 100 GigabitEthernet1/0/1 ACTIVE

192.168.2.200 000c.29d7.0617 1 GigabitEthernet1/0/1 ACTIVE

Total number interfaces enabled: 2

Enabled interfaces:

Gi1/0/1, Gi1/0/2

bsns-3750-5#show run int g1/0/3

Building configuration...

Current configuration : 38 bytes

!

interface GigabitEthernet1/0/3

bsns-3750-5(config)#int g1/0/3

bsns-3750-5(config-if)#switchport mode access

bsns-3750-5(config-if)#authentication port-control auto

bsns-3750-5(config-if)#do show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 3

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

-----------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

-----------------------------------------------------------------------

192.168.10.12 0007.5032.6941 100 GigabitEthernet1/0/1 ACTIVE

192.168.2.200 000c.29d7.0617 1 GigabitEthernet1/0/1 ACTIVE

Total number interfaces enabled: 3

Enabled interfaces:

Gi1/0/1, Gi1/0/2, Gi1/0/3

عقب إزالة تشكيل 802.1x من الميناء، IPDT أيضا أزلت من أن ميناء.

يحتمل أن تكون حالة المنفذ "down"، لذلك من الضروري أن يكون لديك "switchport mode access" و"authenticaion port-control auto" لكي يتم تنشيط تعقب جهاز IP على ذلك المنفذ.

تم تعيين الحد الأقصى لجهاز الواجهة على 10:

bsns-3750-5(config-if)#ip device tracking maximum ?

<1-10> Maximum devices

تعقب جهاز IP ل Cisco IOS-XE®

مرة أخرى، تغير السلوك على Cisco IOS-XE 3.3 عند مقارنته مع Cisco IOS، الإصدار 15.x.

الأمر المخفي من الإصدار 12.2 قديم، ولكن الآن يتم إرجاع هذا الخطأ:

3850-1# no ip device tracking int g1/0/48

% Command accepted but obsolete, unreleased or unsupported; see documentation.

في Cisco IOS-XE، يتم تنشيط تعقب الجهاز لجميع الواجهات (حتى الواجهات التي لم يتم تكوين 802.1x):

3850-1#show ip device tracking all

Global IP Device Tracking for clients = Enabled

Global IP Device Tracking Probe Count = 3

Global IP Device Tracking Probe Interval = 30

Global IP Device Tracking Probe Delay Interval = 0

---------------------------------------------------------------------------------------

IP Address MAC Address Vlan Interface Probe-Timeout

State Source

---------------------------------------------------------------------------------------

10.48.39.29 000c.29bd.3cfa 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.28 0016.9dca.e4a7 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.76.117 0021.a0ff.5540 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.21 00c0.9f87.7471 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.16 0050.5699.1093 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.76.191.247 0024.9769.58cf 20 GigabitEthernet1/0/48 30

ACTIVE ARP

192.168.99.4 d48c.b52f.4a1e 99 GigabitEthernet1/0/12 30

INACTIVE ARP

10.48.39.13 000c.296e.8dbc 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.15 0050.5699.128d 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.9 0012.da20.8c00 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.8 6c20.560e.1b64 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.11 000c.29e9.db25 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.5 0014.f15f.f7ca 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.4 000c.2972.57bc 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.7 5475.d029.74cf 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.76.108 001c.58de.9340 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.1 0006.f62a.c4a3 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.3 0050.5699.1bee 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.76.84 0015.58c5.e8b7 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.56 0015.fa13.9a40 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.59 0050.5699.1bf4 1 GigabitEthernet1/0/48 30

ACTIVE ARP

10.48.39.58 000c.2957.c7ad 1 GigabitEthernet1/0/48 30

ACTIVE ARP

Total number interfaces enabled: 57

Enabled interfaces:

Gi1/0/1, Gi1/0/2, Gi1/0/3, Gi1/0/4, Gi1/0/5, Gi1/0/6, Gi1/0/7,

Gi1/0/8, Gi1/0/9, Gi1/0/10, Gi1/0/11, Gi1/0/12, Gi1/0/13, Gi1/0/14,

Gi1/0/15, Gi1/0/16, Gi1/0/17, Gi1/0/18, Gi1/0/19, Gi1/0/20, Gi1/0/21,

Gi1/0/22, Gi1/0/23, Gi1/0/24, Gi1/0/25, Gi1/0/26, Gi1/0/27, Gi1/0/28,

Gi1/0/29, Gi1/0/30, Gi1/0/31, Gi1/0/32, Gi1/0/33, Gi1/0/34, Gi1/0/35,

Gi1/0/36, Gi1/0/37, Gi1/0/38, Gi1/0/39, Gi1/0/40, Gi1/0/41, Gi1/0/42,

Gi1/0/43, Gi1/0/44, Gi1/0/45, Gi1/0/46, Gi1/0/47, Gi1/0/48, Gi1/1/1,

Gi1/1/2, Gi1/1/3, Gi1/1/4, Te1/1/1, Te1/1/2, Te1/1/3, Te1/1/4

3850-1#$

3850-1#sh run int g1/0/48

Building configuration...

Current configuration : 39 bytes

!

interface GigabitEthernet1/0/48

end

3850-1(config-if)#ip device tracking maximum ?

<0-65535> Maximum devices (0 means disabled)

أيضا، لا توجد حدود للحد الأقصى للإدخالات لكل منفذ (0 تعني معأق).

تعقب جهاز IP باستخدام 802.1x و DACL للإصدار 12.2.55

إذا تم تكوين 802.1x باستخدام قائمة التحكم في الوصول إلى البنية الأساسية (DACL)، فسيتم إستخدام إدخال تعقب الجهاز لملء عنوان IP الخاص بالجهاز.

يوضح هذا المثال تعقب الجهاز الذي يعمل لبروتوكول IP تم تكوينه بشكل ثابت:

BSNS-3560-1#show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 2

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

-----------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

-----------------------------------------------------------------------

192.168.0.244 0050.5699.4ea1 2 FastEthernet0/1 ACTIVE

Total number interfaces enabled: 1

Enabled interfaces:

Fa0/1

هذه جلسة عمل 802. 1x تم إنشاؤها باستخدام قائمة التحكم في الوصول للوسائط (DACL) "السماح ل ICMP بأي":

BSNS-3560-1# sh authentication sessions interface fa0/1

Interface: FastEthernet0/1

MAC Address: 0050.5699.4ea1

IP Address: 192.168.0.244

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 2

ACS ACL: xACSACLx-IP-DACL-516c2694

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A3042A900000008008900C5

Acct Session ID: 0x0000000D

Handle: 0x19000008

Runnable methods list:

Method State

dot1x Authc Success

BSNS-3560-1#show epm session summary

EPM Session Information

-----------------------

Total sessions seen so far : 1

Total active sessions : 1

Interface IP Address MAC Address Audit Session Id:

--------------------------------------------------------------------------

FastEthernet0/1 192.168.0.244 0050.5699.4ea1 0A3042A900000008008900C5

يوضح هذا قائمة تحكم في الوصول (ACL) مطبقة:

BSNS-3560-1#show ip access-lists

Extended IP access list Auth-Default-ACL

10 permit udp any range bootps 65347 any range bootpc 65348

20 permit udp any any range bootps 65347

30 deny ip any any (8 matches)

Extended IP access list xACSACLx-IP-DACL-516c2694 (per-user)

10 permit icmp any any (6 matches)

أيضا، قائمة التحكم في الوصول (ACL) على واجهة Fa0/1 هي نفسها:

BSNS-3560-1#show ip access-lists interface fa0/1

permit icmp any any

على الرغم من أن الافتراضي هو dot1x ACL:

BSNS-3560-1#show ip interface fa0/1

FastEthernet0/1 is up, line protocol is up

Inbound access list is Auth-Default-ACL

من المتوقع أن تستخدم قائمة التحكم في الوصول (ACL) "any" ك 192.168.0.244. يعمل هذا كالتالي لوكيل المصادقة، ولكن لا يتم تغيير "any" ل DACL 802.1x إلى IP الذي تم اكتشافه من الكمبيوتر.

بالنسبة لوكيل المصادقة، يتم تخزين قائمة تحكم في الوصول (ACL) أصلية واحدة من ACS مؤقتا وإظهارها باستخدام الأمر show ip access-list ويتم تطبيق قائمة تحكم في الوصول (ACL) معينة (لكل مستخدم مع IP محدد) على الواجهة باستخدام الأمر show ip access-list interface fa0/1. ومع ذلك، لا يستخدم وكيل المصادقة تعقب IP للجهاز.

ماذا إذا لم يتم الكشف عن عنوان IP بشكل صحيح؟ بعد تعطيل تعقب الجهاز:

BSNS-3560-1#show authentication sessions interface fa0/1

Interface: FastEthernet0/1

MAC Address: 0050.5699.4ea1

IP Address: Unknown

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 2

ACS ACL: xACSACLx-IP-DACL-516c2694

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A3042A9000000000000C775

Acct Session ID: 0x00000001

Handle: 0xB0000000

Runnable methods list:

Method State

dot1x Authc Success

لذلك لم يتم إرفاق عنوان IP بعد ذلك، ولكن قائمة التحكم في الوصول للوسائط (DACL) لا تزال مطبقة:

BSNS-3560-1#show ip access-lists

Extended IP access list Auth-Default-ACL

10 permit udp any range bootps 65347 any range bootpc 65348

20 permit udp any any range bootps 65347

30 deny ip any any (4 matches)

Extended IP access list xACSACLx-IP-DACL-516c2694 (per-user)

10 permit icmp any any

في هذا السيناريو، لا يلزم تعقب الجهاز ل 802.1x. الفرق الوحيد هو أنه يمكن إستخدام معرفة عنوان IP الخاص بالعميل الموجود في المقدمة لطلب وصول RADIUS. بعد إرفاق السمة 8:

radius-server attribute 8 include-in-access-req

موجود في Access-Request وفي ACS من الممكن إنشاء قواعد تخويل أكثر دقة:

00:17:44: RADIUS(00000001): Send Access-Request to 10.48.66.185:1645 id 1645/27, len 257

00:17:44: RADIUS: authenticator F8 17 06 CE C1 85 E8 E8 - CB 5B 57 96 6C 07 CE CA

00:17:44: RADIUS: User-Name [1] 7 "cisco"

00:17:44: RADIUS: Service-Type [6] 6 Framed [2]

00:17:44: RADIUS: Framed-IP-Address [8] 6 192.168.0.244

تذكر دائما أن TrustSec يحتاج أيضا إلى تعقب جهاز IP لروابط IP للرقيب.

تعقب جهاز IP باستخدام 802.1x و DACL للإصدار 15.x

ما هو الفرق بين الإصدار 15.x والإصدار 12.2.55 في قائمة التحكم في الوصول للوسائط (DACL)؟ في الإصدار 15.x من البرنامج، يعمل بنفس الطريقة كما هو الحال مع وكيل المصادقة.

يمكن ملاحظة قائمة التحكم في الوصول (ACL) العامة عند إدخال الأمر show ip access-list (الاستجابة المخزنة مؤقتا من AAA)، ولكن بعد الأمر show ip access-list interface fa0/1، يتم إستبدال src "any" بعنوان IP المصدر للمضيف (المعروف عبر تعقب جهاز IP).

هذا مثال لهاتف وجهاز كمبيوتر على منفذ واحد (g1/0/1)، إصدار البرنامج 15.0.2SE2 على 3750X:

bsns-3750-5#sh authentication sessions interface g1/0/1

Interface: GigabitEthernet1/0/1

MAC Address: 0007.5032.6941

IP Address: 192.168.10.12

User-Name: 00-07-50-32-69-41

Status: Authz Success

Domain: VOICE

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 100

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A80001000001012B680D23

Acct Session ID: 0x0000017B

Handle: 0x99000102

Runnable methods list:

Method State

dot1x Failed over

mab Authc Success

----------------------------------------

Interface: GigabitEthernet1/0/1

MAC Address: 0050.5699.4ea1

IP Address: 192.168.2.200

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 20

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A80001000001BD336EC4D6

Acct Session ID: 0x000002F9

Handle: 0xF80001BE

Runnable methods list:

Method State

dot1x Authc Success

mab Not run

تتم مصادقة الهاتف عبر مجرى مصادقة MAC (MAB)، بينما يستخدم الكمبيوتر dot1x. يستخدم كل من الهاتف وجهاز الكمبيوتر نفس قائمة التحكم في الوصول (ACL):

bsns-3750-5#show ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2 (per-user)

10 permit ip any any

ومع ذلك، عند التحقق من الصحة على مستوى الواجهة، تم إستبدال المصدر بعنوان IP الخاص بالجهاز.

مشغلات تعقب جهاز IP التي تتغير ويمكن أن تحدث في أي وقت (بعد فترة طويلة من جلسة المصادقة وتنزيل قائمة التحكم في الوصول):

bsns-3750-5#show ip access-lists interface g1/0/1

permit ip host 192.168.2.200 any (5 matches)

permit ip host 192.168.10.12 any

يتم تمييز كلا عنواني MAC على أنهما ثابتان:

bsns-3750-5#sh mac address-table interface g1/0/1

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

20 0050.5699.4ea1 STATIC Gi1/0/1

100 0007.5032.6941 STATIC Gi1/0/1

إدخال قائمة التحكم في الوصول (ACL) الخاص

متى يتم إستبدال المصدر "any" في قائمة التحكم في الوصول للوسائط (DACL) بعنوان IP للمضيف؟ فقط عندما يكون هناك على الأقل إثنان جلسة على ال نفسه ميناء (إثنان متوسلان).

لا حاجة لاستبدال المصدر "any" عندما تكون هناك جلسة واحدة فقط.

تظهر المشاكل عندما يكون هناك جلسات عمل متعددة، ولعدم كلهم فإن تعقب جهاز IP يعرف عنوان IP للمضيف. في هذا السيناريو لا يزال "أيا" لبعض الإدخالات.

هذا السلوك مختلف في بعض المنصات. على سبيل المثال، في الطراز 2960X مع الإصدار 15.0(2)EX، تكون قائمة التحكم في الوصول (ACL) محددة دائما حتى عندما تكون هناك جلسة مصادقة واحدة فقط لكل منفذ.

ومع ذلك، بالنسبة للطراز 3560X و 3750X الإصدار 15.0(2)SE، يلزمك عقد جلستين على الأقل لجعل قائمة التحكم في الوصول (ACL) تلك محددة.

إتجاه السيطرة

بشكل افتراضي، يكون Control-Direction هو النوع كلا:

bsns-3750-5(config)#int g1/0/1

bsns-3750-5(config-if)#authentication control-direction ?

both Control traffic in BOTH directions

in Control inbound traffic only

bsns-3750-5(config-if)#authentication control-direction both

هذا يعني أنه قبل مصادقة المرسل، لا يمكن إرسال حركة مرور البيانات من المنفذ أو إليه. ل "in" أسلوب، الحركة مرور كان يستطيع كنت أرسلت من ميناء إلى مسبب، غير أن ليس من ملاحق إلى الميناء (يستطيع كنت مفيد ل ال wake على lan سمة).

مع ذلك، لا يزال المحول يطبق قائمة التحكم في الوصول (ACL) فقط في الإتجاه "in". لا يهم أي وضع يتم إستخدامه.

bsns-3750-5#sh ip access-lists interface g1/0/1 out

bsns-3750-5#sh ip access-lists interface g1/0/1 in

permit ip host 192.168.2.200 any

permit ip host 192.168.10.12 any

وهذا يعني أساسا أنه بعد المصادقة يتم تطبيق قائمة التحكم في الوصول (ACL) لحركة المرور إلى المنفذ (في الإتجاه) ويتم السماح بجميع حركة المرور من المنفذ (إتجاه الخروج).

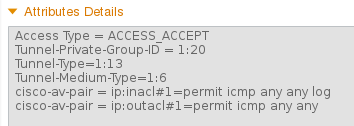

تعقب جهاز IP باستخدام 802.1x و ACL لكل مستخدم للإصدار 15.x

كما يمكن إستخدام قائمة تحكم في الوصول (ACL) لكل مستخدم يتم تمريرها في كل من "ip:inacl" و"ip:outacl" من Cisco-av.

هذا المثال على التكوين مماثل للتكوين السابق، ولكن في هذه المرة يستخدم الهاتف قائمة التحكم في الوصول الخاصة بالتحكم في الوصول (DACL) ويستخدم الكمبيوتر قائمة التحكم في الوصول (ACL) لكل مستخدم. ملف تعريف ISE للكمبيوتر هو:

لا يزال الهاتف مطبقا عليه قائمة التحكم بالوصول الخاصة بالمنفذ (DACL):

bsns-3750-5#show authentication sessions interface g1/0/1

Interface: GigabitEthernet1/0/1

MAC Address: 0007.5032.6941

IP Address: 192.168.10.12

User-Name: 00-07-50-32-69-41

Status: Authz Success

Domain: VOICE

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 100

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000568431143D8

Acct Session ID: 0x000006D2

Handle: 0x84000569

Runnable methods list:

Method State

dot1x Failed over

mab Authc Success

bsns-3750-5#sh ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51134bb2 (per-user)

10 permit ip any any

ومع ذلك، يستخدم الكمبيوتر الموجود على المنفذ نفسه قائمة التحكم في الوصول (ACL) لكل مستخدم:

Interface: GigabitEthernet1/0/1

MAC Address: 0050.5699.4ea1

IP Address: 192.168.2.200

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 20

Per-User ACL: permit icmp any any log

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A80001000005674311400B

Acct Session ID: 0x000006D1

Handle: 0x9D000568

in order to دققت كيف أن يكون دمجت على ال gig1/0/1 ميناء:

bsns-3750-5#show ip access-lists interface g1/0/1

permit icmp host 192.168.2.200 any log

permit ip host 192.168.10.12 any

تم أخذ الإدخال الأول من قائمة التحكم في الوصول (ACL) لكل مستخدم (لاحظ الكلمة الأساسية السجل) ويتم أخذ الإدخال الثاني من قائمة التحكم في الوصول للوسائط (DACL).

يتم إعادة كتابة كلا النوعين بواسطة تعقب جهاز IP لعنوان IP المحدد.

يمكن التحقق من قائمة التحكم في الوصول (ACL) لكل مستخدم باستخدام الأمر debug epm all:

Apr 12 02:30:13.489: EPM_SESS_EVENT:IP Per-User ACE: permit icmp any any log received

Apr 12 02:30:13.489: EPM_SESS_EVENT:Recieved string GigabitEthernet1/0/1#IP#7844C6C

Apr 12 02:30:13.489: EPM_SESS_EVENT:Add ACE [permit icmp any any log] to ACL

[GigabitEthernet1/0/1#IP#7844C6C]

Apr 12 02:30:13.497: EPM_SESS_EVENT:Executed [ip access-list extended

GigabitEthernet1/0/1#IP#7844C6C] command through parse_cmd. Result= 0

Apr 12 02:30:13.497: EPM_SESS_EVENT:Executed [permit icmp any any log]

command through parse_cmd. Result= 0

Apr 12 02:30:13.497: EPM_SESS_EVENT:Executed [end] command through

parse_cmd. Result= 0

Apr 12 02:30:13.497: EPM_SESS_EVENT:Notifying PD regarding Policy (NAMED ACL)

application on the interface GigabitEthernet1/0/1

وكذلك عبر الأمر show ip access-lists:

bsns-3750-5#show ip access-lists

Extended IP access list GigabitEthernet1/0/1#IP#7844C6C (per-user)

10 permit icmp any any log

ماذا عن سمة ip:outacl؟ تم تجاهلها بالكامل في الإصدار 15.x. تم إستلام السمة، ولكن المحول لا يطبق/يعالج هذه السمة.

الفرق عند مقارنته مع قائمة التحكم في الوصول للوسائط (DACL)

كما تمت الإشارة في معرف تصحيح الأخطاء من Cisco CSCut25702، تتصرف قائمة التحكم في الوصول (ACL) لكل مستخدم بشكل مختلف عن قائمة التحكم في الوصول (DACL).

يمكن أن تعمل قائمة التحكم في الوصول للبنية الأساسية (DACL) من خلال إدخال واحد فقط ("السماح ip any") ومطلب واحد متصل بمنفذ ما بشكل صحيح دون تمكين تعقب جهاز IP.

لا يتم إستبدال الوسيطة "any" ويتم السماح بحركة المرور بكاملها. ومع ذلك، بالنسبة لقائمة التحكم في الوصول لكل مستخدم، يلزم تمكين تعقب جهاز IP.

في حالة تعطيل هذا المحول وتحتوي فقط على الإدخال "السماح ip any" ومطالب واحد، يتم حظر حركة المرور بكاملها.

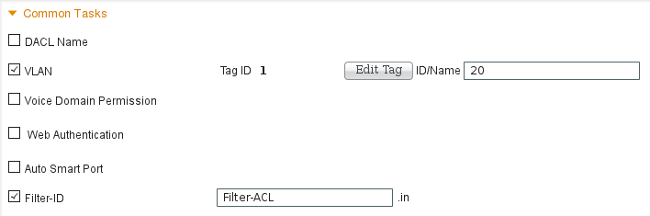

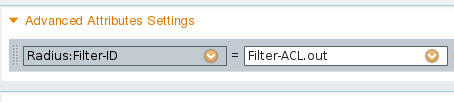

تعقب جهاز IP باستخدام قائمة التحكم في الوصول 802.1x و Filter-ID للإصدار 15.x

كما يمكن إستخدام معرف عامل تصفية سمة IETF [11]. يرجع خادم AAA اسم قائمة التحكم في الوصول (ACL)، والذي تم تعريفه محليا على المحول. قد يبدو ملف تعريف ISE بهذا الشكل:

لاحظ أنك تحتاج إلى تحديد الإتجاه (الداخل أو الخارج). لذلك من الضروري إضافة السمة يدويا:

ثم يوضح تصحيح الأخطاء:

debug epm all

Apr 12 23:41:05.170: EPM_SESS_EVENT:Filter-Id : Filter-ACL received

Apr 12 23:41:05.170: EPM_SESS_EVENT:Notifying PD regarding Policy (NAMED ACL)

application on the interface GigabitEthernet1/0/1

كما يتم عرض قائمة التحكم في الوصول (ACL) تلك للجلسة المصدق عليها:

bsns-3750-5#show authentication sessions interface g1/0/1

Interface: GigabitEthernet1/0/1

MAC Address: 0050.5699.4ea1

IP Address: 192.168.2.200

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 20

Filter-Id: Filter-ACL

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A800010000059E47B77481

Acct Session ID: 0x00000733

Handle: 0x5E00059F

Runnable methods list:

Method State

dot1x Authc Success

mab Not run

ونظرا لأنه تم ربط قائمة التحكم في الوصول (ACL) بالواجهة:

bsns-3750-5#show ip access-lists interface g1/0/1

permit icmp host 192.168.2.200 any log

permit tcp host 192.168.2.200 any log

لاحظ أنه يمكن دمج قائمة التحكم في الوصول (ACL) هذه مع أنواع أخرى من قوائم التحكم في الوصول (ACL) على الواجهة نفسها. على سبيل المثال، وجود ملتمس آخر على نفس منفذ المحول يحصل على DACL من ISE: "السماح ip any" يمكنك أن ترى:

bsns-3750-5#show ip access-lists interface g1/0/1

permit icmp host 192.168.2.200 any log

permit tcp host 192.168.2.200 any log

permit ip host 192.168.10.12 any

لاحظ أن تعقب جهاز IP يعيد كتابة IP المصدر لكل مصدر (ملتمس).

ماذا عن قائمة عوامل التصفية "للخارج"؟ مرة أخرى (كقائمة التحكم في الوصول (ACL) لكل مستخدم)، لا يتم إستخدامها من قبل المحول.

تعقب جهاز IP - الافتراضيات وأفضل الممارسات

بالنسبة للإصدارات الأقدم من 15.2(1)E، وقبل أن تتمكن أي ميزة من إستخدام IPDT، يلزم تمكينها بشكل عام أولا باستخدام أمر CLI هذا:

(config)#ip device tracking

بالنسبة للإصدارات 15.2(1)E والإصدارات الأحدث، لم يعد الأمر ip device tracking مطلوبا. لا يتم تمكين IPDT إلا في حالة تمكين ميزة تعتمد عليها.

في حالة عدم تمكين أي ميزة ل IPDT، يتم تعطيل IPDT. لا يكون للأمر "no ip device tracking" أي تأثير. وتحتوي الميزة المحددة على التحكم في تمكين/تعطيل IPDT.

عندما يمكن أنت IPDT، أنت ينبغي تذكرت حول "مضاعفة عنوان" إصدار على . راجع أستكشاف أخطاء رسائل الخطأ "تكرار عنوان IP 0.0.0.0" وإصلاحها للحصول على مزيد من المعلومات.

يوصى بتعطيل IPDT على منفذ خط اتصال:

(config-if)# no ip device tracking

في برنامج Cisco IOS اللاحق، هو أمر مختلف:

(config-if)# ip device tracking maximum 0

يوصى بتمكين IPDT على منافذ الوصول وتأخير إستكشافات ARP لتجنب مشكلة "عنوان IP مكرر":

(config-if)# ip device tracking probe delay 10

إعادة كتابة قائمة التحكم في الوصول (ACL) للواجهة للإصدار 15.x

بالنسبة لقائمة التحكم في الوصول (ACL) للواجهة، فإنها تعمل قبل المصادقة:

interface GigabitEthernet1/0/2

description windows7

switchport mode access

ip access-group test1 in

authentication order mab dot1x

authentication port-control auto

mab

dot1x pae authenticator

end

bsns-3750-5#show ip access-lists test1

Extended IP access list test1

10 permit tcp any any log-input

ومع ذلك، بعد نجاح المصادقة، تتم إعادة كتابتها (التجاوز) بواسطة قائمة التحكم في الوصول (ACL) التي تم إرجاعها من خادم AAA (لا يهم إذا كانت DACL أو ip:inacl أو filterid).

يمكن أن تقوم قائمة التحكم في الوصول (ACL) تلك بحظر حركة المرور (التي يتم السماح بها عادة في الوضع المفتوح)، ولكن بعد المصادقة، لم تعد تهم.

حتى عند عدم إرجاع قائمة التحكم في الوصول (ACL) من خادم AAA، تتم الكتابة فوق قائمة التحكم في الوصول (ACL) للواجهة ويتم توفير الوصول الكامل.

وهذا مضلل قليلا نظرا لأن الذاكرة القابلة للتوجيه (TCAM) الخاصة بالمحتوى الثالث تشير إلى أن قائمة التحكم في الوصول (ACL) ما زالت مرتبطة على مستوى الواجهة.

هنا مثال من الإصدار 15.2.2 على 3750X:

bsns-3750-6#show platform acl portlabels interface g1/0/2

Port based ACL: (asic 1)

----------------------------

Input Label: 5 Op Select Index: 255

Interface(s): Gi1/0/2

Access Group: test1, 4 VMRs

Ip Portal: 0 VMRs

IP Source Guard: 0 VMRs

LPIP: 0 VMRs

AUTH: 0 VMRs

C3PLACL: 0 VMRs

MAC Access Group: (none), 0 VMRs

هذه المعلومات صالحة فقط لمستوى الواجهة، وليس لمستوى جلسة العمل. يمكن خصم بعض المعلومات الإضافية (التي تمثل قائمة تحكم في الوصول (ACL) مركبة من:

bsns-3750-6#show ip access-lists interface g1/0/2

permit ip host 192.168.1.203 any

Extended IP access list test1

10 permit icmp host x.x.x.x host n.n.n.n

يتم إنشاء الإدخال الأول حيث يتم إرجاع قائمة التحكم في الوصول للبنية الأساسية (DACL) "السماح ip any" للمصادقة الناجحة (ويتم إستبدال "any" بإدخال من جدول تعقب الأجهزة).

الإدخال الثاني هو نتيجة قائمة التحكم في الوصول (ACL) للواجهة ويتم تطبيقه على جميع عمليات المصادقة الجديدة (قبل التخويل).

لسوء الحظ، (مرة أخرى تبعا للنظام الأساسي) تم تنسيق كل من قوائم التحكم في الوصول (ACL). وهذا يحدث في الإصدار 15. 2. 2 على 3750X.

وهذا يعني أنه بالنسبة للجلسة المصرح بها، يطبق كلاهما. الأول هو قائمة التحكم في الوصول (DACL) والثاني قائمة التحكم في الوصول (ACL) للواجهة.

ولهذا السبب، عند إضافة "deny ip any any" بشكل صريح، لا تأخذ قائمة التحكم في الوصول (DACL) في الاعتبار قائمة التحكم في الوصول (ACL) للواجهة.

عادة ما لا يوجد رفض صريح في قائمة التحكم في الوصول (DACL) ثم يتم تطبيق قائمة التحكم في الوصول (ACL) للواجهة بعد ذلك.

يكون السلوك للإصدار 15.0.2 على 3750X هو نفسه، ولكن أمر sh ip access-list interface لا يعرض قائمة التحكم في الوصول (ACL) للواجهة بعد الآن (ولكنه لا يزال موصلا مع قائمة التحكم في الوصول (ACL) للواجهة ما لم يوجد رفض صريح في قائمة التحكم في الوصول للواجهة).

قائمة التحكم في الوصول (ACL) الافتراضية المستخدمة ل 802.1x

هناك نوعان من قوائم التحكم في الوصول (ACL) الافتراضية:

- Auth-Default-ACL-OPEN - يستخدم للوضع المفتوح

- قائمة التحكم في الوصول (ACL) الافتراضية للمصادقة - تستخدم للوصول المغلق

يتم إستخدام كل من AUTH-default-ACL و auth-default-ACL-OPEN عندما يكون المنفذ في الحالة غير المصرح بها. وبشكل افتراضي، يتم إستخدام الوصول المغلق.

وهذا يعني أنه قبل المصادقة يتم إسقاط حركة المرور باستثناء حركة المرور المسموح بها من قبل قائمة التحكم في الوصول (ACL) الافتراضية للمصادقة.

بهذه الطريقة يتم السماح بحركة مرور DHCP قبل التفويض الناجح.

يتم تخصيص عنوان IP ويمكن تطبيق DACL التي تم تنزيلها بشكل صحيح.

يتم إنشاء قائمة التحكم في الوصول (ACL) هذه تلقائيا ولا يمكن العثور عليها في التكوين.

bsns-3750-5#sh run | i Auth-Default

bsns-3750-5#sh ip access-lists Auth-Default-ACL

Extended IP access list Auth-Default-ACL

10 permit udp any range bootps 65347 any range bootpc 65348 (22 matches)

20 permit udp any any range bootps 65347 (12 matches)

30 deny ip any any

ويتم إنشاؤها ديناميكيا للمصادقة الأولى (بين مرحلة المصادقة والتخويل) وإزالتها بعد إزالة الجلسة الأخيرة.

يسمح Auth-Default-ACL فقط لحركة مرور DHCP. بعد نجاح المصادقة وتنزيل قائمة التحكم في الوصول للبنية الأساسية (DACL) الجديدة، يتم تطبيقها على جلسة العمل هذه.

عندما يتم تغيير الوضع لفتح auth-default-ACL-OPEN يظهر ويتم إستخدامه ويعمل تماما بنفس الطريقة مثل Auth-Default-ACL:

bsns-3750-5(config)#int g1/0/2

bsns-3750-5(config-if)#authentication open

bsns-3750-5#show ip access-lists

Extended IP access list Auth-Default-ACL-OPEN

10 permit ip any any

يمكن تخصيص كل من قوائم التحكم في الوصول (ACL)، ولكن لا يتم رؤيتها أبدا في التكوين.

bsns-3750-5(config)#ip access-list extended Auth-Default-ACL

bsns-3750-5(config-ext-nacl)#permit udp any any

bsns-3750-5#sh ip access-lists

Extended IP access list Auth-Default-ACL

10 permit udp any range bootps 65347 any range bootpc 65348 (22 matches)

20 permit udp any any range bootps 65347 (16 matches)

30 deny ip any any

40 permit udp any any

bsns-3750-5#sh run | i Auth-Def

bsns-3750-5#

وضع الفتح

وصف القسم السابق سلوك قوائم التحكم في الوصول (ACL) (والذي يتضمن السلوك المستخدم بشكل افتراضي للوضع المفتوح). سلوك الوضع المفتوح هو:

- هو يسمح لكل حركة مرور (كما في الوضع الافتراضي auth-default-ACL-OPEN) عندما تكون الجلسة في حالة غير مصرح بها.

- تكون الجلسة في حالة غير مصرح بها أثناء المصادقة/التفويض (جيد لسيناريوهات التمهيد الخاصة بجهاز التشفير طراز E (PXE)) أو بعد فشل هذه العملية (جيد لسيناريوهات تسمى "وضع التأثير المنخفض").

- عندما تنتقل جلسة العمل إلى الحالة المصرح بها لعدة أنظمة أساسية، يتم تنسيق قوائم التحكم في الوصول (ACL) واستخدام قائمة التحكم في الوصول (DACL) الأولى، ثم قائمة التحكم في الوصول (ACL) للواجهة.

- ل multi-auth أو multi-domain من المحتمل أن يكون هناك جلسات متعددة في نفس الوقت في حالات مختلفة (بعد ذلك يطبق النوع المختلف لقائمة التحكم بالوصول لكل جلسة).

عندما تكون قائمة التحكم في الوصول (ACL) الخاصة بالواجهة إلزامية

بالنسبة للعديد من الأنظمة الأساسية 6500/4500، تكون قائمة التحكم في الوصول (ACL) للواجهة إلزامية لتطبيق قائمة التحكم في الوصول (DACL) بشكل صحيح.

هنا مثال على 4500 sup2 12.2.53SG6، لا توجد قائمة تحكم في الوصول (ACL) للواجهة:

brisk#show run int g2/3

!

interface GigabitEthernet2/3

switchport mode access

switchport voice vlan 10

authentication host-mode multi-auth

authentication open

authentication order mab dot1x

authentication priority dot1x mab

authentication port-control auto

mab

ثم بعد مصادقة المضيف، يتم تنزيل DACL. لا يتم تطبيقه ويفشل التفويض.

*Apr 25 04:38:05.239: RADIUS: Received from id 1645/19 10.48.66.74:1645, Access-Accept,

len 209

*Apr 25 04:38:05.239: RADIUS: authenticator 35 8E 59 E4 D5 CF 8F 9A -

EE 1C FC 5A 9F 67 99 B2

*Apr 25 04:38:05.239: RADIUS: User-Name [1] 41

"#ACSACL#-IP-PERMIT_ALL_TRAFFIC-51ef7db1"

*Apr 25 04:38:05.239: RADIUS: State [24] 40

*Apr 25 04:38:05.239: RADIUS: 52 65 61 75 74 68 53 65 73 73 69 6F 6E 3A 30 61

[ReauthSession:0a]

*Apr 25 04:38:05.239: RADIUS: 33 30 34 32 34 61 30 30 30 45 46 35 30 46 35 33

[30424a000EF50F53]

*Apr 25 04:38:05.239: RADIUS: 35 41 36 36 39 33 [ 5A6693]

*Apr 25 04:38:05.239: RADIUS: Class [25] 54

*Apr 25 04:38:05.239: RADIUS: 43 41 43 53 3A 30 61 33 30 34 32 34 61 30 30 30

[CACS:0a30424a000]

*Apr 25 04:38:05.239: RADIUS: 45 46 35 30 46 35 33 35 41 36 36 39 33 3A 69 73

[EF50F535A6693:is]

*Apr 25 04:38:05.239: RADIUS: 65 32 2F 31 38 30 32 36 39 35 33 38 2F 31 32 38

[e2/180269538/128]

*Apr 25 04:38:05.239: RADIUS: 36 35 35 33 [ 6553]

*Apr 25 04:38:05.239: RADIUS: Message-Authenticato[80] 18

*Apr 25 04:38:05.239: RADIUS: AF 47 E2 20 65 2F 59 39 72 9A 61 5C C5 8B ED F5

[ G e/Y9ra\]

*Apr 25 04:38:05.239: RADIUS: Vendor, Cisco [26] 36

*Apr 25 04:38:05.239: RADIUS: Cisco AVpair [1] 30

"ip:inacl#1=permit ip any any"

*Apr 25 04:38:05.239: RADIUS(00000000): Received from id 1645/19

*Apr 25 04:38:05.247: EPM_SESS_ERR:Failed to apply ACL to interface

*Apr 25 04:38:05.247: EPM_API:In function epm_send_message_to_client

*Apr 25 04:38:05.247: EPM_SESS_EVENT:Sending response message to process

AUTH POLICY Framework

*Apr 25 04:38:05.247: EPM_SESS_EVENT:Returning feature config

*Apr 25 04:38:05.247: EPM_API:In function epm_acl_feature_free

*Apr 25 04:38:05.247: EPM_API:In function epm_policy_aaa_response

*Apr 25 04:38:05.247: EPM_FSM_EVENT:Event epm_ip_wait_event state changed from

policy-apply to ip-wait

*Apr 25 04:38:05.247: EPM_API:In function epm_session_action_ip_wait

*Apr 25 04:38:05.247: EPM_API:In function epm_send_ipwait_message_to_client

*Apr 25 04:38:05.247: EPM_SESS_ERR:NULL feature list for client ctx 1B2694B0

for type DOT1X

*Apr 25 04:38:05.247: %AUTHMGR-5-FAIL: Authorization failed for client

(0007.5032.6941) on Interface Gi2/3

AuditSessionID 0A304345000000060012C050

brisk#show authentication sessions

Interface MAC Address Method Domain Status Session ID

Gi2/3 0007.5032.6941 mab VOICE Authz Failed 0A304345000000060012C050

بعد إضافة قائمة التحكم في الوصول (ACL) للواجهة:

brisk#show ip access-lists all

Extended IP access list all

10 permit ip any any (63 matches)

brisk#sh run int g2/3

!

interface GigabitEthernet2/3

switchport mode access

switchport voice vlan 10

ip access-group all in

authentication host-mode multi-auth

authentication open

authentication order mab dot1x

authentication priority dot1x mab

authentication port-control auto

mab

تنجح المصادقة والتفويض ويتم تطبيق قائمة التحكم في الوصول للوسائط (DACL) بشكل صحيح:

brisk#show authentication sessions

Interface MAC Address Method Domain Status Session ID

Gi2/3 0007.5032.6941 mab VOICE Authz Success 0A30434500000008001A2CE4

لا يعتمد السلوك على "المصادقة المفتوحة". من أجل قبول قائمة التحكم في الوصول (DACL)، تحتاج إلى قائمة التحكم في الوصول (ACL) للواجهة لكل من الوضع المفتوح/المغلق.

DACL على 4500/6500

في محولات السلسلة 4500/6500، يتم تطبيق قائمة التحكم في الوصول للبنية الأساسية (DACL) مع قوائم التحكم في الوصول للبنية الأساسية (DACL_snoop). يتم عرض مثال على 4500 sup2 12.2.53SG6 (الهاتف + الكمبيوتر الشخصي) هنا. هناك قائمة تحكم في الوصول (ACL) منفصلة للشبكة المحلية الظاهرية (VLAN) للصوت (10) والبيانات (100):

brisk#show ip access-lists

Extended IP access list acl_snoop_Gi2/3_10

10 permit ip host 192.168.2.200 any

20 deny ip any any

Extended IP access list acl_snoop_Gi2/3_100

10 permit ip host 192.168.10.12 any

20 deny ip any any

قوائم التحكم في الوصول محددة لأن IPDT به الإدخالات الصحيحة:

brisk#show ip device tracking all

IP Device Tracking = Enabled

IP Device Tracking Probe Count = 3

IP Device Tracking Probe Interval = 30

IP Device Tracking Probe Delay Interval = 0

---------------------------------------------------------------------

IP Address MAC Address Vlan Interface STATE

---------------------------------------------------------------------

192.168.10.12 0007.5032.6941 100 GigabitEthernet2/3 ACTIVE

192.168.2.200 000c.29d7.0617 10 GigabitEthernet2/3 ACTIVE

تؤكد جلسات العمل المصدق عليها العناوين:

brisk#show authentication sessions int g2/3

Interface: GigabitEthernet2/3

MAC Address: 000c.29d7.0617

IP Address: 192.168.2.200

User-Name: 00-0C-29-D7-06-17

Status: Authz Success

Domain: VOICE

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A3043450000003003258E0C

Acct Session ID: 0x00000034

Handle: 0x54000030

Runnable methods list:

Method State

mab Authc Success

dot1x Not run

----------------------------------------

Interface: GigabitEthernet2/3

MAC Address: 0007.5032.6941

IP Address: 192.168.10.12

User-Name: 00-07-50-32-69-41

Status: Authz Success

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

Session timeout: N/A

Idle timeout: N/A

Common Session ID: 0A3043450000002E031D1DB8

Acct Session ID: 0x00000032

Handle: 0x4A00002E

Runnable methods list:

Method State

mab Authc Success

dot1x Not run

في هذه المرحلة، يستجيب كل من الكمبيوتر والهاتف لبروتوكول ICMP Echo، ولكن قائمة التحكم في الوصول (ACL) للواجهة تقدم فقط:

brisk#show ip access-lists interface g2/3

permit ip host 192.168.10.12 any

لماذا؟ نظرا لأنه قد تم دفع قائمة التحكم في الوصول للبنية الأساسية (DACL) للهاتف فقط (192.168.10.12). بالنسبة للكمبيوتر الشخصي، يتم إستخدام قائمة التحكم في الوصول (ACL) للواجهة مع الوضع المفتوح:

interface GigabitEthernet2/3

ip access-group all in

authentication open

brisk#show ip access-lists all

Extended IP access list all

10 permit ip any any (73 matches)

باختصار، يتم إنشاء acl_snoop لكل من الكمبيوتر والهاتف، ولكن يتم إرجاع قائمة التحكم في الوصول الخاصة بالمنفذ (DACL) للهاتف فقط. ولهذا السبب يتم إعتبار قائمة التحكم في الوصول (ACL) هذه كإرتباط بالواجهة.

حالة عنوان MAC ل 802.1x

عند بدء مصادقة 802.1x، يظل عنوان MAC يعتبر ديناميكيا ولكن الإجراء الخاص بتلك الحزمة يكون drop:

bsns-3750-5#show authentication sessions

Interface MAC Address Method Domain Status Session ID

Gi1/0/1 0007.5032.6941 dot1x UNKNOWN Running C0A8000100000596479F4DCE

bsns-3750-5#show mac address-table interface g1/0/1

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

100 0007.5032.6941 DYNAMIC Drop

Total Mac Addresses for this criterion: 1

بعد المصادقة الناجحة، يصبح عنوان MAC ساكن إستاتيكي ويتم توفير رقم المنفذ:

bsns-3750-5#show authentication sessions

Interface MAC Address Method Domain Status Session ID

Gi1/0/1 0007.5032.6941 mab VOICE Authz Success C0A8000100000596479F4DCE

bsns-3750-5#show mac address-table interface g1/0/1

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

100 0007.5032.6941 STATIC Gi1/0/1

هذا صحيح ل all mab/dot1x جلسة ل كلا مجال (صوت/بيانات).

استكشاف الأخطاء وإصلاحها

تذكر أن تقرأ دليل تكوين 802.1x لإصدار ومنصة برنامجك المحدد.

إذا قمت بفتح حالة مركز المساعدة الفنية، فقم بتوفير المخرجات من هذه الأوامر:

- show tech

- إظهار تفاصيل واجهة جلسة عمل المصادقة <xx>

- show mac address-table interface <xx>

هو أيضا جيد أن يجمع فسحة بين دعامتين ميناء ربط على قبض وهذا يضبط:

- تصحيح أخطاء نصف القطر

- debug epm all

- تصحيح أخطاء المصادقة الكل

- debug dot1x all

- تصحيح أخطاء ميزة المصادقة <yy> all

- تصحيح أخطاء مصادقة aaa (المصادقة والتفويض والمحاسبة)

- تخويل debug aaa

معلومات ذات صلة

- دليل تكوين خدمات المصادقة 802.1X، الإصدار 3SE من Cisco IOS XE (محولات Catalyst 3850)

- دليل تكوين البرنامج Catalyst 3750-X و Catalyst 3560-X Switch Software، Cisco IOS، الإصدار 15.2(1)E

- دليل تكوين البرنامج Catalyst 3750-X و 3560-X Software، الإصدار 15.0(1)SE

- دليل تكوين البرنامج Catalyst 3560 Software، الإصدار 12.2(52)SE

- الدعم التقني والمستندات - Cisco Systems

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

05-Jul-2023 |

تقويم |

1.0 |

19-Nov-2015 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Michal Garcarz

- Piotr Kupisiewicz

- Mateusz Grzesiak

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات