تشفير مضيف المحول MACsec باستخدام مثال تكوين Cisco AnyConnect و ISE

خيارات التنزيل

-

ePub (932.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يقدم هذا المستند مثالا للتكوين لتشفير أمان التحكم في الوصول إلى الوسائط (MACsec) بين عميل 802.1x (أمان Cisco AnyConnect للجوال) ومصادقة (محول). يتم إستخدام محركات خدمات الهوية (ISE) من Cisco كخادم للمصادقة والسياسة.

يتم توحيد MACsec في معيار 802.1AE ويدعم على محولات Cisco 3750X و 3560X و 4500 SUP7E. يحدد معيار 802.1ae تشفير الارتباط عبر الشبكات السلكية التي تستخدم المفاتيح خارج النطاق الترددي. يتم التفاوض على مفاتيح التشفير هذه مع بروتوكول إتفاقية مفاتيح MACsec (MKA) الذي يتم إستخدامه بعد مصادقة 802.1x الناجحة. MKA معاير في IEEE 802. 1x-2010.

يتم تشفير الحزمة فقط على الارتباط بين الكمبيوتر والمحول (تشفير من نقطة إلى نقطة). يتم فك تشفير الحزمة التي يتم استقبالها بواسطة المحول وإرسالها عبر الوصلات غير المشفرة. لتشفير الإرسال بين المحولات، يوصى بتشفير المحول. بالنسبة لذلك التشفير، يتم إستخدام بروتوكول اقتران الأمان (SAP) للتفاوض مع المفاتيح وإعادة إنشائها. SAP هو بروتوكول إتفاقية مفتاح سابق للمعايير طورته Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بتكوين 802.1x

- معرفة الأساسية ال CLI تشكيل من مادة حفازة مفتاح

- تجربة مع تكوين ISE

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- أنظمة التشغيل Microsoft Windows 7 و Microsoft Windows XP

- برنامج Cisco 3750X، الإصدار 15.0 والإصدارات الأحدث

- برنامج Cisco ISE، الإصدار 1.1.4 والإصدارات الأحدث

- Cisco AnyConnect Mobile Security باستخدام مدير الوصول إلى الشبكة (NAM)، الإصدار 3.1 والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

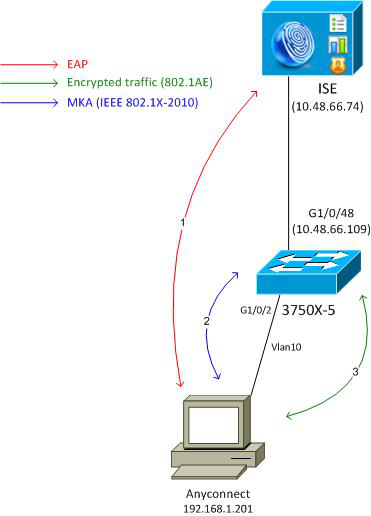

الرسم التخطيطي للشبكة وتدفق حركة مرور البيانات

الخطوة 1. يبدأ الطالب (AnyConnect NAM) جلسة عمل 802.1x. المحول هو المصدق و ISE هو خادم المصادقة. يتم إستخدام بروتوكول المصادقة المتوسع عبر بروتوكول LAN (EAPOL) كنقل ل EAP بين الطالب والمحول. يستخدم RADIUS كبروتوكول نقل ل EAP بين المحول و ISE. لا يمكن إستخدام تجاوز مصادقة MAC (MAB)، نظرا لأنه يجب إرجاع مفاتيح EAPOL من ISE واستخدامها لجلسة عمل "إتفاقية مفتاح MacSec" (MKA).

الخطوة 2. بعد اكتمال جلسة عمل 802.1x، يبدأ المحول جلسة MKA باستخدام EAPOL كبروتوكول نقل. إذا تم تكوين المطالب بشكل صحيح، تتطابق مفاتيح التشفير AES-GCM (وضع العداد/Galois) المتماثل 128-بت.

الخطوة 3. يتم تشفير جميع الحزم التالية بين الموجه والمحول (تضمين 802.1ae).

التكوينات

محرك خدمات كشف الهوية (ISE)

يتضمن تكوين ISE سيناريو نموذجيا بدقة 802.1x مع إستثناء لملف تعريف التخويل والذي قد يتضمن سياسات تشفير.

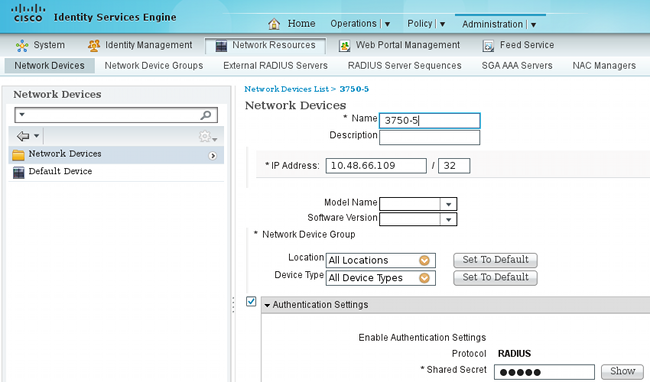

أخترت إدارة>شبكة مورد>شبكة أداة in order to أضفت المفتاح كشبكة أداة. أدخل مفتاح RADIUS المشترك مسبقا (سر مشترك).

يمكن إستخدام قاعدة المصادقة الافتراضية (للمستخدمين المحددين محليا على ISE).

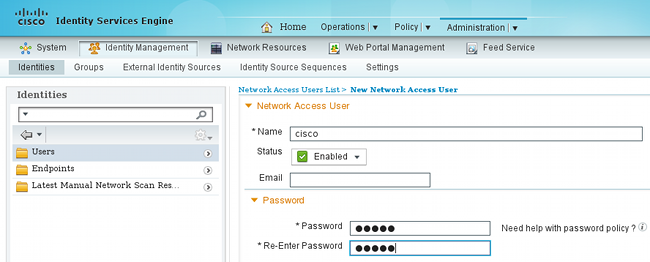

أخترت إدارة>هوية إدارة>مستعمل in order to عينت المستعمل "cisco" محليا.

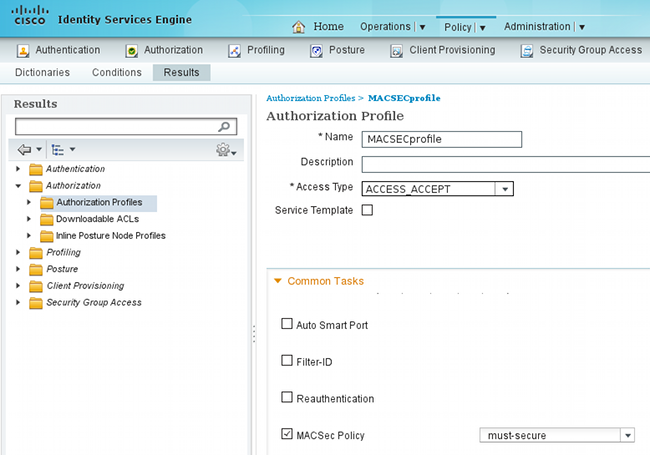

قد يتضمن ملف تعريف التخويل سياسات تشفير. كما هو موضح في هذا المثال، أختر Policy > Results > Authorization Profile لعرض معلومات ISE المرتجعة إلى المحول الذي يعتبر تشفير الارتباط إلزاميا. أيضا، ال VLAN رقم (10) يتلقى يكون شكلت.

أختر نهج > تفويض لاستخدام ملف تعريف التخويل في قاعدة التخويل. يرجع هذا المثال ملف التعريف الذي تم تكوينه للمستخدم "cisco". إذا نجح المحول 802.1x، فإن ISE يرجع ميزة "قبول نصف القطر" إلى المحول باستخدام Cisco AVPair linkSec-policy=must-secure. ترغم هذه السمة المحول على بدء جلسة MKA. في حالة فشل هذه الجلسة، يفشل أيضا تفويض 802.1X على المحول.

تبديل

تتضمن إعدادات المنافذ النموذجية بمعيار 802. 1x (الجزء العلوي الموضح):

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa group server radius ISE

server name ISE

dot1x system-auth-control

interface GigabitEthernet1/0/2

description windows7

switchport mode access

authentication order dot1x

authentication port-control auto

dot1x pae authenticator

radius server ISE

address ipv4 10.48.66.74 auth-port 1645 acct-port 1646

timeout 5

retransmit 2

key cisco

يتم إنشاء سياسة MKA المحلية وتطبيقها على الواجهة. أيضا، تم تمكين MACsec على الواجهة.

mka policy mka-policy

replay-protection window-size 5000

interface GigabitEthernet1/0/2

macsec

mka policy mka-policy

يسمح نهج MKA المحلي لك بتكوين الإعدادات التفصيلية التي لا يمكن دفعها من ISE. سياسة MKA المحلية إختيارية.

AnyConnect NAM

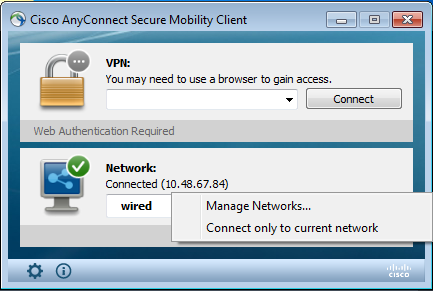

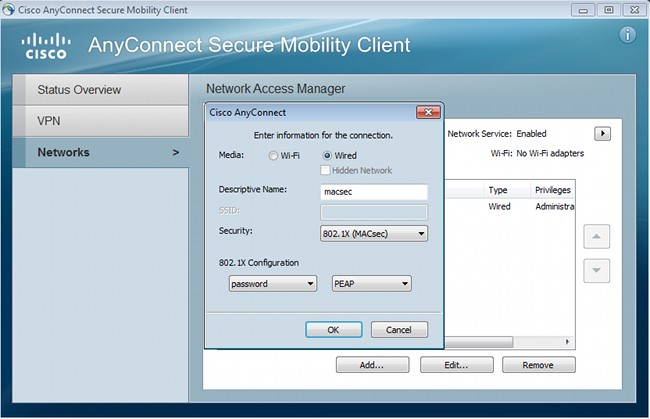

يمكن تكوين ملف التعريف لمطلب 802.1x يدويا أو دفعه عبر Cisco ASA. تعرض الخطوات التالية تكوين يدوي.

من أجل إدارة توصيفات NAM:

إضافة ملف تخصيص 802. 1x جديد باستخدام MacSec. بالنسبة لمعيار 802. 1x، يتم إستخدام بروتوكول المصادقة المتوسع المحمي (PEAP) (المستخدم الذي تم تكوينه "Cisco" على ISE):

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

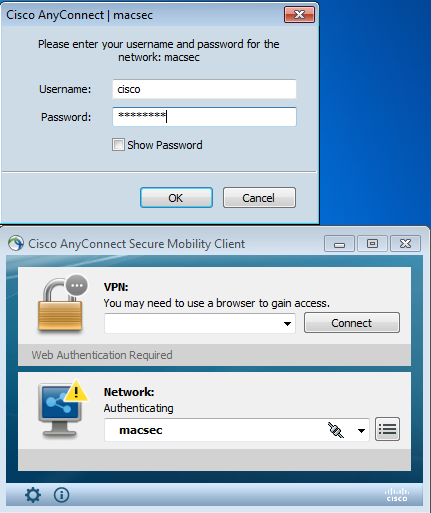

تتطلب AnyConnect NAM التي تم تكوينها ل EAP-PEAP بيانات اعتماد صحيحة.

يجب مصادقة جلسة العمل على المحول والتفويض. ينبغي أن تكون الحالة الضمانية "مضمونة":

bsns-3750-5#show authentication sessions interface g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Must Secure

Security Status: Secured

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 10

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D56FD55B3BF

Acct Session ID: 0x00011CB4

Handle: 0x97000D57

Runnable methods list:

Method State

dot1x Authc Success

توفر إحصائيات MACsec على المحول التفاصيل فيما يتعلق بإعداد النهج المحلي، ومعرفات القنوات الآمنة (SCIs) لحركة المرور المستلمة/المرسلة، وأيضا إحصائيات المنافذ والأخطاء.

bsns-3750-5#show macsec interface g1/0/2

MACsec is enabled

Replay protect : enabled

Replay window : 5000

Include SCI : yes

Cipher : GCM-AES-128

Confidentiality Offset : 0

Capabilities

Max. Rx SA : 16

Max. Tx SA : 16

Validate Frames : strict

PN threshold notification support : Yes

Ciphers supported : GCM-AES-128

Transmit Secure Channels

SCI : BC166525A5020002

Elapsed time : 00:00:35

Current AN: 0 Previous AN: -

SC Statistics

Auth-only (0 / 0)

Encrypt (2788 / 0)

Receive Secure Channels

SCI : 0050569936CE0000

Elapsed time : 00:00:35

Current AN: 0 Previous AN: -

SC Statistics

Notvalid pkts 0 Invalid pkts 0

Valid pkts 76 Late pkts 0

Uncheck pkts 0 Delay pkts 0

Port Statistics

Ingress untag pkts 0 Ingress notag pkts 2441

Ingress badtag pkts 0 Ingress unknownSCI pkts 0

Ingress noSCI pkts 0 Unused pkts 0

Notusing pkts 0 Decrypt bytes 176153

Ingress miss pkts 2437

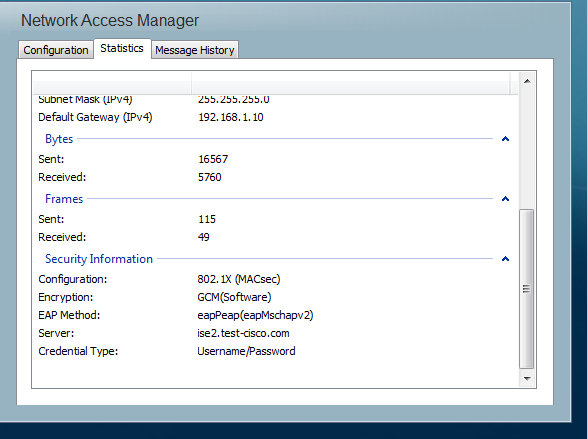

في AnyConnect، تشير الإحصاءات إلى إستخدام التشفير وإحصاءات الحزمة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

تصحيح الأخطاء لسيناريو عمل

قم بتمكين تصحيح الأخطاء على المحول (تم حذف بعض المخرجات للوضوح).

debug macsec event

debug macsec error

debug epm all

debug dot1x all

debug radius

debug radius verbose

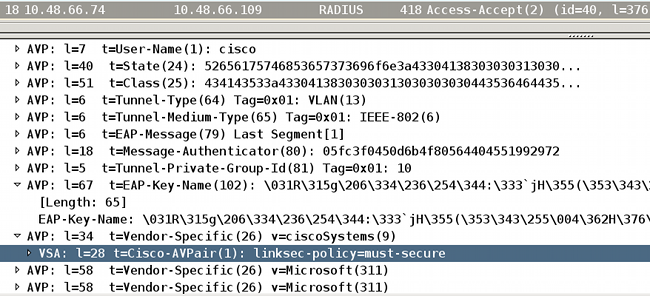

بعد إنشاء جلسة عمل 802.1x، يتم تبادل حزم EAP متعددة عبر EAPOL. تتضمن آخر إستجابة ناجحة من ISE (نجاح EAP) المحملة داخل RADIUS-Acccept أيضا عدة سمات RADIUS.

RADIUS: Received from id 1645/40 10.48.66.74:1645, Access-Accept, len 376

RADIUS: EAP-Key-Name [102] 67 *

RADIUS: Vendor, Cisco [26] 34

RADIUS: Cisco AVpair [1] 28 "linksec-policy=must-secure"

RADIUS: Vendor, Microsoft [26] 58

RADIUS: MS-MPPE-Send-Key [16] 52 *

RADIUS: Vendor, Microsoft [26] 58

RADIUS: MS-MPPE-Recv-Key [17] 52 *

يتم إستخدام EAP-Key-Name لجلسة عمل MKA. يفرض نهج Linksec على المحول إستخدام MACsec (يفشل التفويض إذا لم يكن ذلك مكتملا). يمكن أيضا التحقق من تلك السمات في حزم الالتقاط.

المصادقة ناجحة.

%DOT1X-5-SUCCESS: Authentication successful for client (0050.5699.36ce) on

Interface Gi1/0/2 AuditSessionID C0A8000100000D56FD55B3BF

%AUTHMGR-7-RESULT: Authentication result 'success' from 'dot1x' for client

(0050.5699.36ce) on Interface Gi1/0/2 AuditSessionID C0A8000100000D56FD55B3BF

يطبق المفتاح السمة (هذا يتضمن VLAN رقم إختياري أي يتلقى يكون أيضا أرسلت).

%AUTHMGR-5-VLANASSIGN: VLAN 10 assigned to Interface Gi1/0/2 AuditSessionID

C0A8000100000D56FD55B3BF

ثم يبدأ المفتاح جلسة MKA عندما يرسل ويستلم EAPOL ربط.

%MKA-5-SESSION_START: (Gi1/0/2 : 2) MKA Session started for RxSCI 0050.5699.36ce/0000,

AuditSessionID C0A8000100000D56FD55B3BF, AuthMgr-Handle 97000D57

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

EAPOL pak dump rx

dot1x-packet(Gi1/0/2): Received an EAPOL frame

dot1x-packet(Gi1/0/2): Received an MKA packet

بعد إنشاء 4 معرفات آمنة لتبادل الحزم مع اقتران أمان التلقي (RX).

HULC-MACsec: MAC: 0050.5699.36ce, Vlan: 10, Domain: DATA

HULC-MACsec: Process create TxSC i/f GigabitEthernet1/0/2 SCI BC166525A5020002

HULC-MACsec: Process create RxSC i/f GigabitEthernet1/0/2 SCI 50569936CE0000

HULC-MACsec: Process install RxSA request79F6630 for interface GigabitEthernet1/0/2

انتهت الجلسة وأضفت ال transmit (tx) أمن اقتران.

%MKA-5-SESSION_SECURED: (Gi1/0/2 : 2) MKA Session was secured for

RxSCI 0050.5699.36ce/0000, AuditSessionID C0A8000100000D56FD55B3BF,

CKN A2BDC3BE967584515298F3F1B8A9CC13

HULC-MACsec: Process install TxSA request66B4EEC for interface GigabitEthernet1/0/

تمت مطابقة النهج "يجب تأمين" ونجاح التفويض.

%AUTHMGR-5-SUCCESS: Authorization succeeded for client (0050.5699.36ce) on

Interface Gi1/0/2 AuditSessionID C0A8000100000D56FD55B3BF

يتم تبادل حزم MKA Hello كل ثانيتين لضمان أن جميع المشاركين على قيد الحياة.

dot1x-ev(Gi1/0/2): Received TX PDU (5) for the client 0x6E0001EC (0050.5699.36ce)

dot1x-packet(Gi1/0/2): MKA length: 0x0084 data: ^A

dot1x-ev(Gi1/0/2): Sending EAPOL packet to group PAE address

EAPOL pak dump Tx

تصحيح الأخطاء لسيناريو فاشل

عندما لا يتم تكوين المطالب ل MKA ويطلب ISE التشفير بعد مصادقة 802.1x الناجحة:

RADIUS: Received from id 1645/224 10.48.66.74:1645, Access-Accept, len 342

%DOT1X-5-SUCCESS: Authentication successful for client (0050.5699.36ce) on

Interface Gi1/0/2 AuditSessionID C0A8000100000D55FD4D7529

%AUTHMGR-7-RESULT: Authentication result 'success' from 'dot1x' for client

(0050.5699.36ce) on Interface Gi1/0/2 AuditSessionID C0A8000100000D55FD4D7529

يحاول المحول بدء جلسة MKA عندما يرسل 5 حزم EAPOL.

%MKA-5-SESSION_START: (Gi1/0/2 : 2) MKA Session started for RxSCI 0050.5699.36ce/0000,

AuditSessionID C0A8000100000D55FD4D7529, AuthMgr-Handle A4000D56

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

dot1x-ev(Gi1/0/2): Sending out EAPOL packet

EAPOL pak dump Tx

وأخيرا ينتهي الوقت ويفشل في التخويل.

%MKA-4-KEEPALIVE_TIMEOUT: (Gi1/0/2 : 2) Peer has stopped sending MKPDUs for RxSCI

0050.5699.36ce/0000, AuditSessionID C0A8000100000D55FD4D7529, CKN

F8288CDF7FA56386524DD17F1B62F3BA

%MKA-4-SESSION_UNSECURED: (Gi1/0/2 : 2) MKA Session was stopped by MKA and not

secured for RxSCI 0050.5699.36ce/0000, AuditSessionID C0A8000100000D55FD4D7529,

CKN F8288CDF7FA56386524DD17F1B62F3BA

%AUTHMGR-5-FAIL: Authorization failed or unapplied for client (0050.5699.36ce)

on Interface Gi1/0/2 AuditSessionID C0A8000100000D55FD4D7529

تشير جلسة عمل 802.1x إلى نجاح المصادقة، لكن فشل التفويض.

bsns-3750-5#show authentication sessions int g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Failed

Domain: DATA

Security Policy: Must Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D55FD4D7529

Acct Session ID: 0x00011CA0

Handle: 0xA4000D56

Runnable methods list:

Method State

dot1x Authc Success

سيتم حظر حركة مرور البيانات.

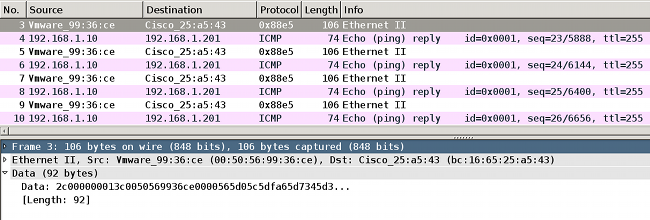

التقاط الحزم

عند التقاط حركة المرور على الموقع الفرعي 4 يتم إرسال طلبات/ردود صدى بروتوكول رسائل التحكم في الإنترنت (ICMP) واستقبالها، سيكون هناك:

- 4 طلبات مشفرة لصدى ICMP يتم إرسالها إلى المحول (88e5 محجوزة ل 802.1ae)

- تم تلقي 4 ردود على صدى ICMP تم فك تشفيرها

وذلك بسبب كيفية اتصال AnyConnect ب Windows API (قبل libpcap عند إرسال الحزم وقبل libpCAP عند إستلام الحزم):

ملاحظة: لا يساند القدرة أن ينشق MKA أو 802.1ae حركة مرور على المفتاح مع سمة مثل يحول محلل أيسر (فسحة بين دعامتين) أو يطمر ربط التقاط (EPC).

وضعي MacSec و 802.1x

لا يتم دعم جميع أوضاع 802.1x ل MacSec.

إرشادات Cisco TrustSec 3.0: مقدمة إلى MacSec و NDAC تنص على:

-

وضع المضيف الواحد: يدعم MACsec بشكل كامل في وضع المضيف الواحد. في هذا الوضع، يمكن فقط مصادقة عنوان MAC أو IP واحد وتأمينه باستخدام MACsec. إن كشفت مختلف {upper}mac address يكون على الميناء بعد أن نقطة نهاية يتلقى يصدق، أمن انتهاك يكون أطلقت على الميناء.

-

وضع المصادقة متعددة المجالات (MDA): في هذا الوضع، قد تكون نقطة نهاية واحدة على مجال البيانات وقد تكون نقطة نهاية أخرى على مجال الصوت. MacSec مدعوم بالكامل في وضع MDA. إذا كانت نقطتي النهاية قادرتين على إستخدام MACsec، فسيتم تأمين كل منهما من خلال جلسة عمل MACsec المستقلة الخاصة به. إذا كانت نقطة نهاية واحدة فقط قادرة على MACsec، يمكن تأمين نقطة النهاية تلك بينما ترسل نقطة النهاية الأخرى حركة مرور البيانات في المسح.

-

وضع المصادقة المتعددة: في هذا الوضع، قد تتم مصادقة عدد غير محدود تقريبا من نقاط النهاية على منفذ محول واحد. MacSec غير معتمد في هذا الوضع.

-

الوضع متعدد المضيف: بينما يكون إستخدام MACsec في هذا الوضع ممكنا من الناحية التقنية، لا يوصى به. في الوضع متعدد الأجهزة المضيفة، تتم مصادقة نقطة النهاية الأولى على المنفذ، ثم يتم السماح بأي نقاط نهاية إضافية على الشبكة من خلال التخويل الأول. ستعمل MacSec مع المضيف الأول المتصل، ولكن لن تمر حركة مرور نقطة نهاية أخرى بالفعل، لأنها لن تكون حركة مرور مشفرة.

معلومات ذات صلة

- دليل تكوين Cisco TrustSec ل 3750

- دليل تكوين Cisco TrustSec ل ASA 9.1

- خدمات الشبكة المستندة إلى الهوية: أمان MAC

- سحابة TrustSec مع 802.1x MACsec على مادة حفازة 3750X sery مفتاح تشكيل مثال

- مثال تكوين ASA و Catalyst 3750X Series Switch TrustSec ودليل أستكشاف الأخطاء وإصلاحها

- نشر Cisco TrustSec وخريطة الطريق

- الدعم التقني والمستندات - Cisco Systems

تمت المساهمة بواسطة مهندسو Cisco

- Michal Garcarzمهندس TAC من Cisco

- Roman Machulikمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات