تكوين SNMPv3 على أجهزة Cisco ONS15454/NCS2000

خيارات التنزيل

-

ePub (3.0 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند إرشادات خطوة بخطوة حول كيفية تكوين الإصدار 3 من بروتوكول إدارة الشبكة البسيط (SNMPv3) على أجهزة ONS15454/NCS2000. تتضمن جميع الموضوعات أمثلة.

ملاحظة: قائمة السمات المقدمة في هذا المستند ليست شاملة أو موثوقة وقد تتغير في أي وقت دون تحديث هذا المستند.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- واجهة المستخدم الرسومية (GUI) لوحدة التحكم في النقل (CTC) من Cisco

- معرفة الملقم الأساسية

- أوامر Basic Linux/Unix

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

على عقدة مستقلة/متعددة الأرفف

تكوين وضع المصادقة على جهاز ONS15454/NCS2000

الخطوة 1. قم بتسجيل الدخول إلى العقدة عبر CTC باستخدام مسوغات المستخدم المتميز.

الخطوة 2. انتقل إلى عرض العقدة > الإمداد > SNMP > SNMP v3.

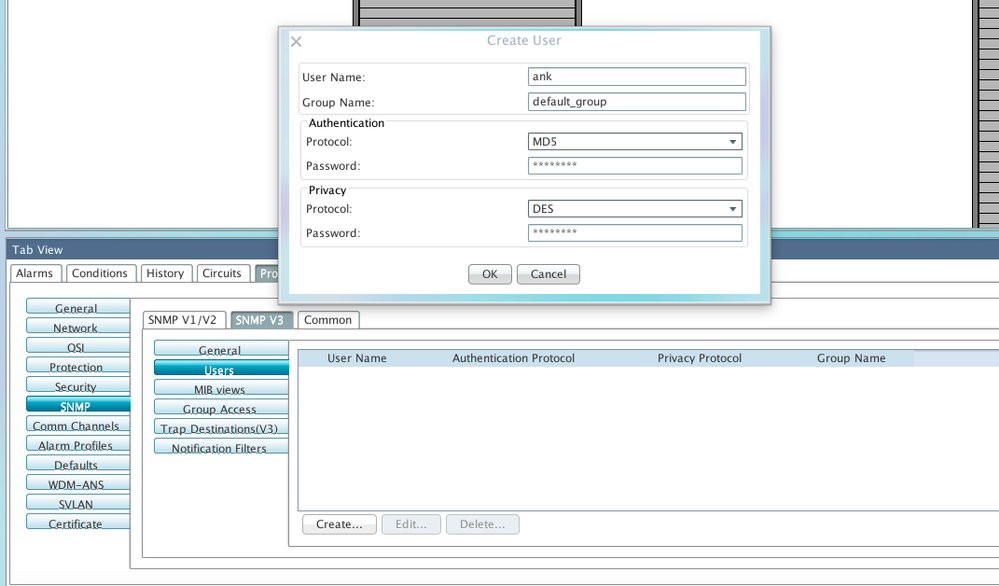

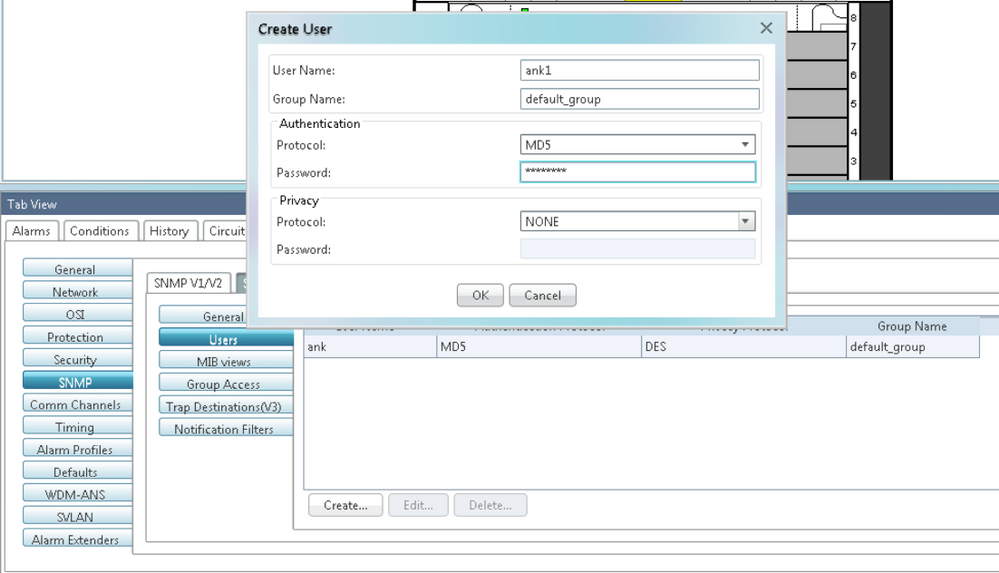

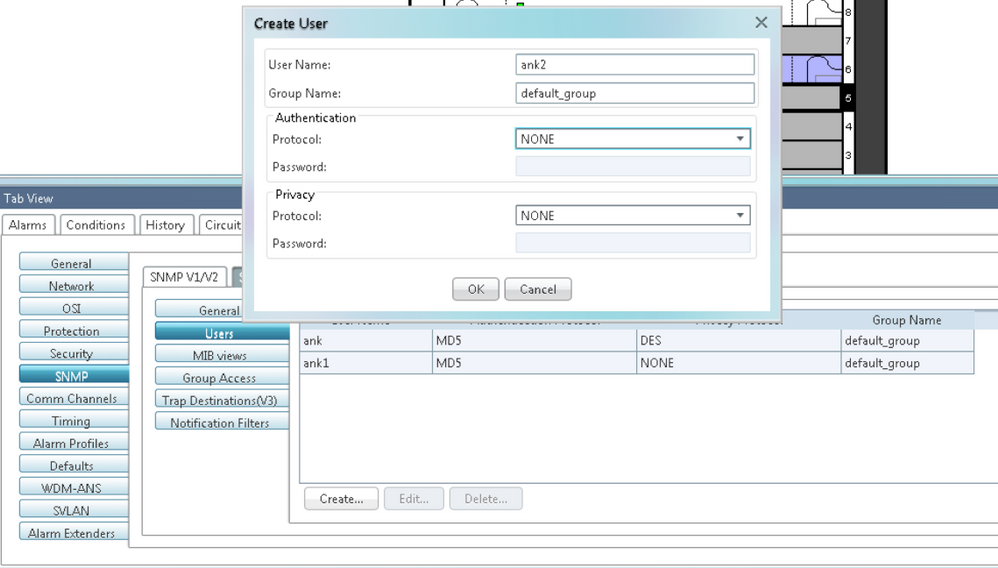

الخطوة 3. انتقل إلى علامة التبويب المستخدمون. إنشاء مستخدمين.

User Name:<anything based on specifications>

Group name:default_group

Authentication

Protocol:MD5

Password:<anything based on specifications>

Privacy

Protocol:DES

Password:<anythingbased on specifications>

الخطوة 4. انقر على موافق كما هو موضح في الصورة.

المواصفات:

اسم المستخدم - حدد اسم المستخدم على المضيف الذي يتصل بالعميل. يجب أن يكون اسم المستخدم 6 أحرف كحد أدنى و 40 حرفا كحد أقصى (حتى 39 حرفا فقط لمصادقة TACACS و RADIUS). يتضمن حروف أبجدية رقمية (a-z، a-z، 0-9) والأحرف الخاصة المسموح بها هي @ و "-" (واصلة) و "." (نقطة). بالنسبة لتوافق TL1، يجب أن يكون اسم المستخدم من 6 إلى 10 حروف.

اسم المجموعة - حدد المجموعة التي ينتمي إليها المستخدم.

المصادقة:

البروتوكول - حدد خوارزمية المصادقة التي تريد إستخدامها. الخيارات هي بلا و MD5 و SHA.

كلمة المرور - أدخل كلمة مرور إذا قمت بتحديد MD5 أو SHA. افتراضيا، ثبتت الكلمة طول إلى حد أدنى من ثمانية رمز.

الخصوصية - بدء جلسة إعداد مستوى مصادقة الخصوصية التي تمكن المضيف من تشفير محتويات الرسالة التي يتم إرسالها إلى العميل.

البروتوكول - حدد خوارزمية مصادقة الخصوصية. الخيارات المتاحة هي none و DES و AES-256-CFB.

كلمة المرور - أدخل كلمة مرور إذا قمت بتحديد بروتوكول آخر غير بلا.

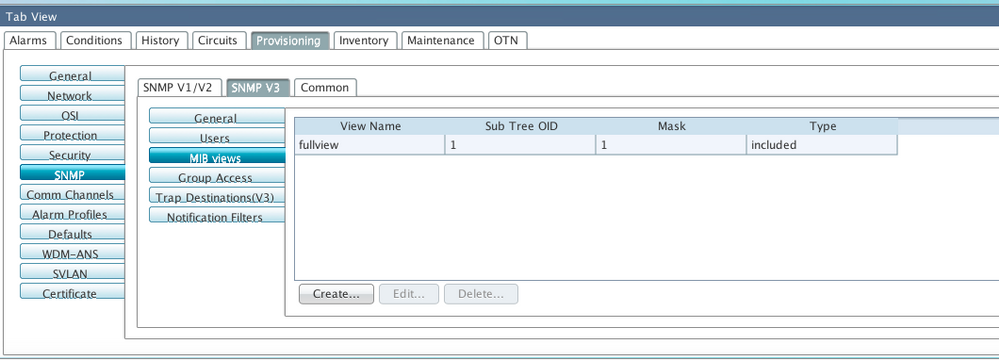

الخطوة 5. تأكد من تكوين طرق عرض قاعدة معلومات الإدارة وفقا لهذه الصورة.

المواصفات:

الاسم - اسم طريقة العرض.

OID للشجرة الفرعية - شجرة MIB الفرعية التي تعرف، عند دمجها مع القناع، مجموعة الأشجار الفرعية.

قناع البت - مجموعة من أشجار العرض الفرعية. يرادف كل بت في قناع البت معرف فرعي لمعرف الشجرة الفرعية.

النوع - حدد نوع طريقة العرض. يتم تضمين الخيارات واستبعادها.

يحدد النوع ما إذا كانت مجموعة الأشجار الفرعية التي تم تعريفها بواسطة معرف الشجرة الفرعية ومجموعة قناع البت متضمنة أو مستبعدة من عامل تصفية الإعلام.

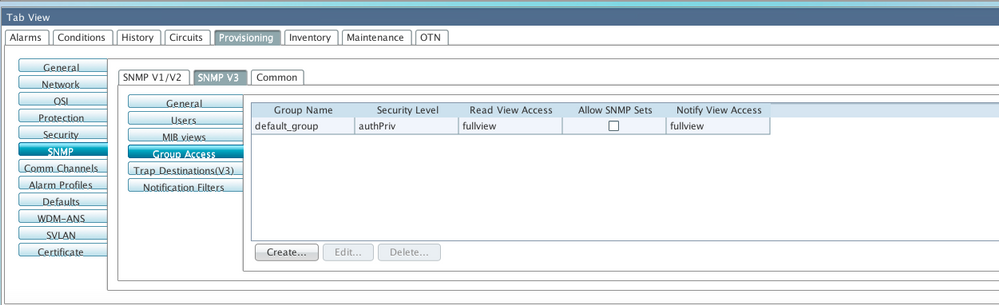

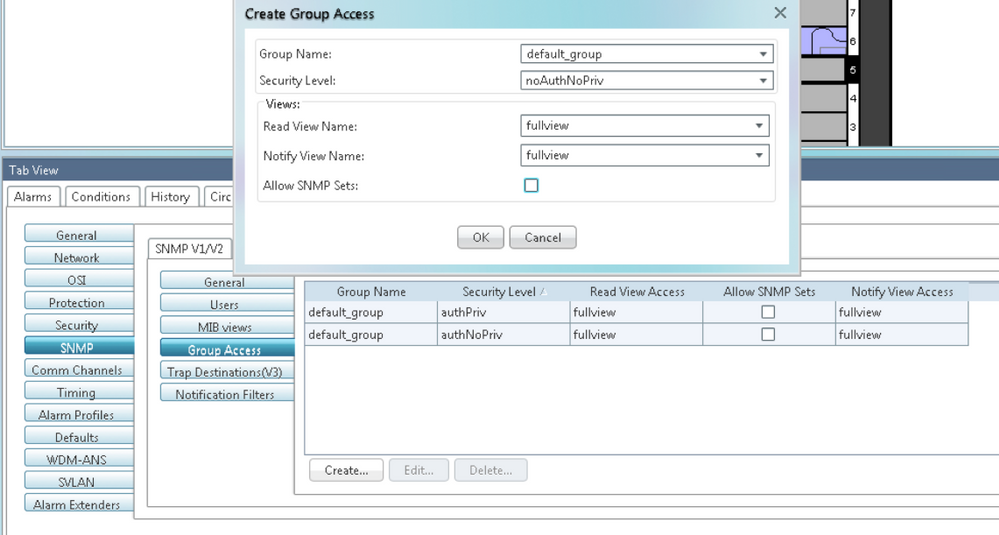

الخطوة 6. قم بتكوين الوصول إلى المجموعة كما هو موضح في الصورة. بشكل افتراضي، سيكون اسم المجموعة الافتراضي_group ومستوى الأمان ك authPriv.

ملاحظة: يجب أن يكون اسم المجموعة هو نفسه المستخدم عند إنشاء المستخدم في الخطوة 3.

المواصفات:

اسم المجموعة - اسم مجموعة SNMP، أو مجموعة المستخدمين الذين يتشاركون سياسة وصول مشتركة.

مستوى الأمان - مستوى الأمان الذي تم تحديد معلمات الوصول من أجله. حدد من الخيارات التالية:

noAuthNoPriv - يستخدم مطابقة اسم مستخدم للمصادقة.

AuthNoPriv - يوفر المصادقة استنادا إلى خوارزميات HMAC-MD5 أو HMAC-SHA.

AuthPriv - يوفر المصادقة استنادا إلى خوارزميات HMAC-MD5 أو HMAC-SHA. يوفر تشفير DES 56-بت بناء على معيار CBC-DES (DES-56)، بالإضافة إلى المصادقة.

إذا قمت بتحديد authNoPriv أو authPriv لمجموعة، فيجب تكوين المستخدم المطابق باستخدام بروتوكول مصادقة وكلمة مرور، مع بروتوكول الخصوصية وكلمة المرور، أو كليهما.

طرق العرض

اسم عرض القراءة - اسم عرض القراءة للمجموعة.

إعلام اسم طريقة العرض - إعلام اسم طريقة العرض للمجموعة.

السماح بمجموعات SNMP - حدد خانة الاختيار هذه إذا كنت تريد من وكيل SNMP قبول طلبات مجموعة SNMP. في حالة عدم تحديد خانة الاختيار هذه، يتم رفض طلبات SET.

ملاحظة: يتم تنفيذ الوصول إلى طلب مجموعة SNMP لعدد قليل جدا من الكائنات.

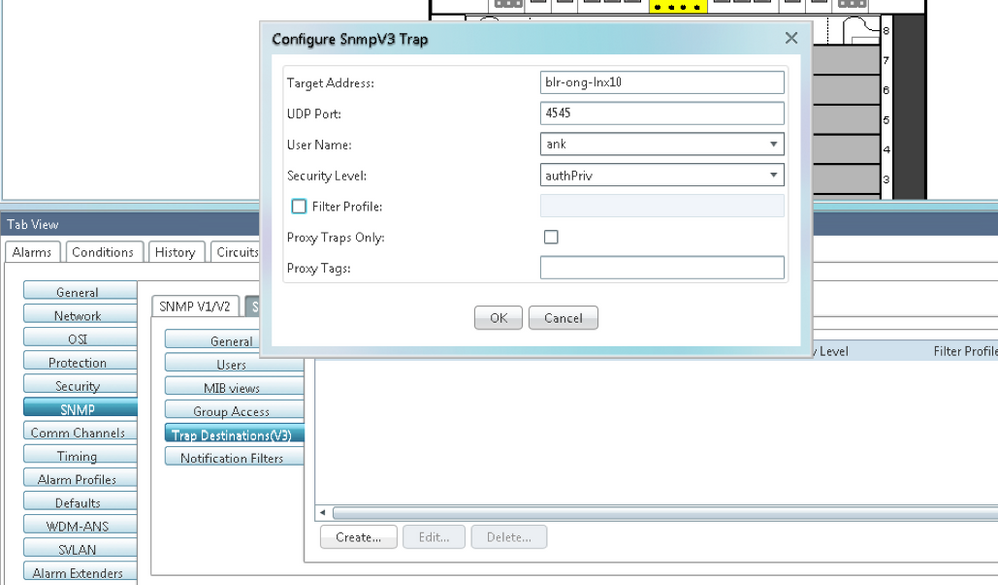

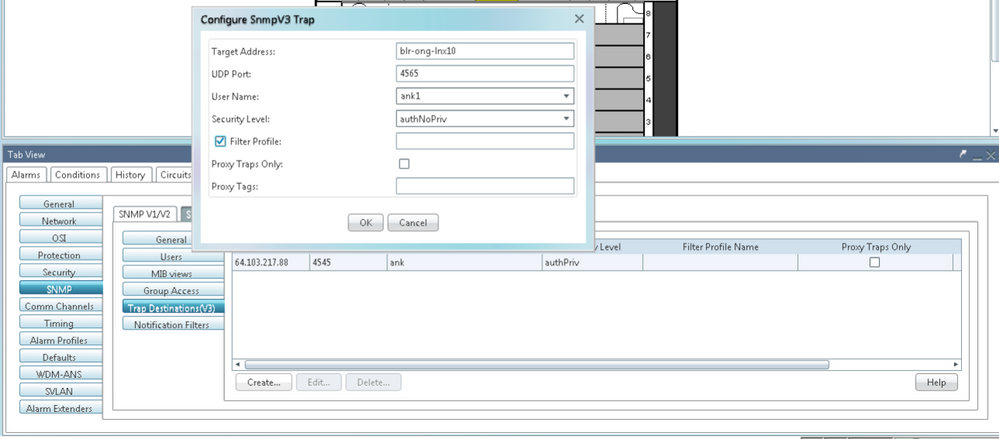

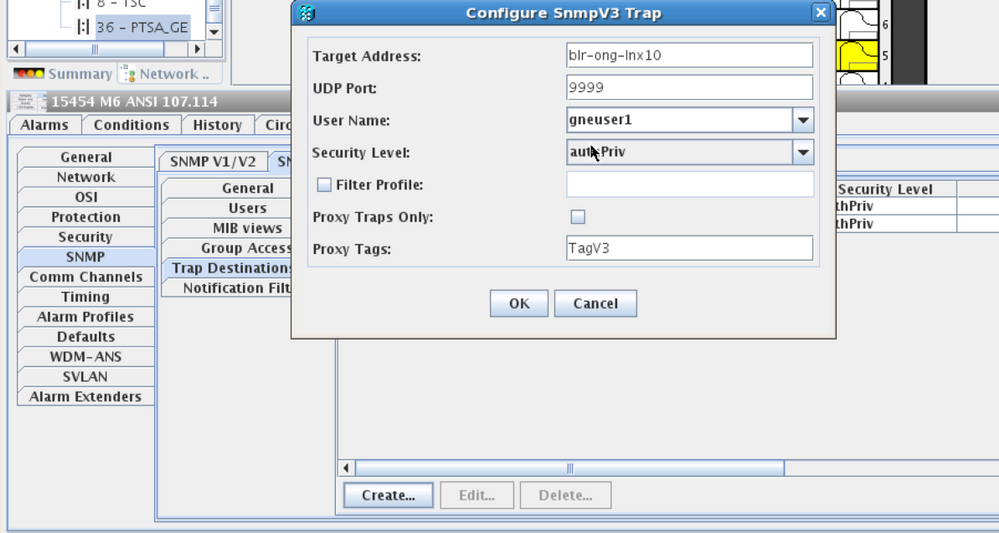

الخطوة 7. انتقل إلى عرض العقدة > الإمداد > SNMP > SNMP v3 > وجهة الملائمة (V3). انقر على إنشاء وتكوين.

Target address:<any build server> (eg: blr-ong-lnx10)

UDP port: <anything between 1024 to 65535>

User name:<same as we created in step 3>

Security Level:AuthPriv

الخطوة 8. انقر على موافق كما هو موضح في الصورة.

ملاحظة: BLR-ong-lnx10 هو خادم NMS.

المواصفات:

عنوان الهدف - الهدف الذي يجب إرسال الفخاخ إليه. إستخدام عنوان IPv4 أو عنوان IPv6.

منفذ UDP - رقم منفذ UDP الذي يستخدمه المضيف. القيمة الافتراضية هي 162.

اسم المستخدم - حدد اسم المستخدم على المضيف الذي يتصل بالعميل.

مستوى الأمان - حدد أحد الخيارات التالية:

noAuthNoPriv - يستخدم مطابقة اسم مستخدم للمصادقة.

AuthNoPriv - يوفر المصادقة استنادا إلى خوارزميات HMAC-MD5 أو HMAC-SHA.

AuthPriv - يوفر المصادقة استنادا إلى خوارزميات HMAC-MD5 أو HMAC-SHA. يوفر تشفير DES 56-بت بناء على معيار CBC-DES (DES-56)، بالإضافة إلى المصادقة.

توصيف المرشح - حدد خانة الاختيار هذه وأدخل اسم توصيف المرشح. يتم إرسال الملائمات فقط إذا قمت بتوفير اسم ملف تعريف مرشح وإنشاء عامل تصفية إعلام.

ملائمات الوكيل فقط - إذا تم تحديدها، فستقوم بإعادة توجيه ملائمات الوكيل فقط من ENE. لا يتم إرسال الملائمات من هذه العقدة إلى وجهة الملائمة المحددة بواسطة هذا الإدخال.

علامات بروكسي - حدد قائمة علامات التمييز. تحتاج قائمة العلامات على GNE فقط إذا أحتاج ENE إلى إرسال ملائمات إلى وجهة المصيدة المعرفة بواسطة هذا الإدخال، ويريد إستخدام GNE كوكيل.

تكوين خادم NMS (blr-ong-lnx10)

الخطوة 1. في الدليل الرئيسي الخاص بك للخادم، قم بإنشاء دليل باسم SNMP.

الخطوة 2. تحت هذا الدليل، قم بإنشاء ملف snmptrapd.conf.

الخطوة 3. غيرت ال snmptrapd.conf مبرد إلى:

vi snmptrapd.conf

createUser -e 0xEngine ID <user_name>< MD5> <password > DES <password>

على سبيل المثال:

createUser -e 0x0000059B1B00F0005523A71C ank MD5 cisco123 DES cisco123

في هذا المثال:

user_name=ank

MD5 password = cisco123

DES password = cisco123

Engine ID = can be available from CTC.

Node view > Provisioning > SNMP > SNMP V3 > General

التحقق من وضع المصادقة

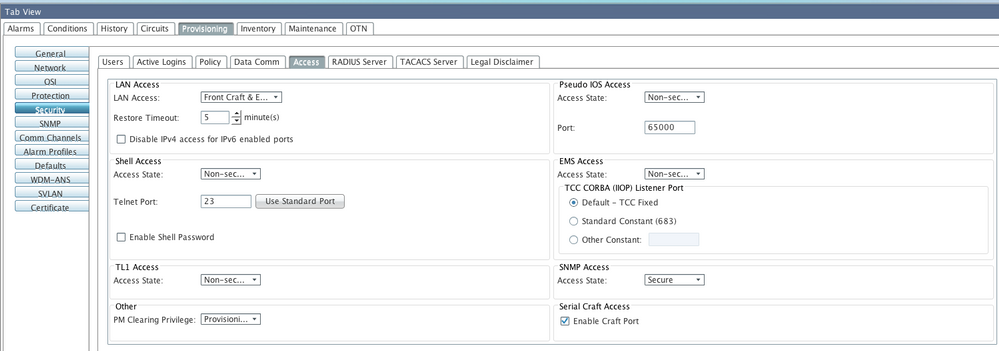

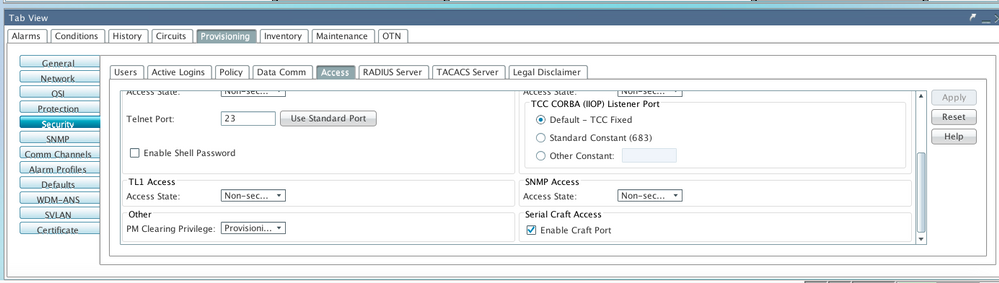

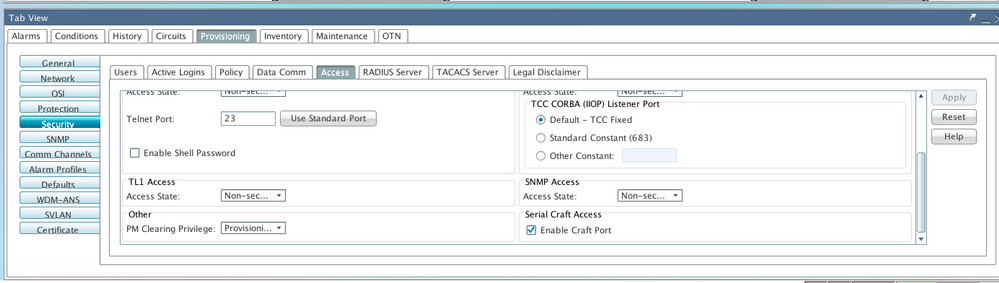

الخطوة 1. في مركز العمل المشترك (CTC)، انتقل إلى عرض العقدة > الإمداد > الأمان > الوصول > تغيير حالة وصول SNMP إلى التأمين كما هو موضح في الصورة.

الخطوة 2. انتقل إلى خادم NMS وقم بالمشي السريع.

الصيغة:

snmpwalk -v 3 -l authpriv -u <user name> -a MD5 -A <password> -x DES -X <password> <node IP> <MIB>

مثال:

blr-ong-lnx10:151> snmpwalk -v 3 -l authpriv -u ank -a MD5 -A cisco123 -x DES -X cisco123 10.64.106.40 system

RFC1213-MIB::sysDescr.0 = STRING: "Cisco ONS 15454 M6 10.50-015E-05.18-SPA Factory Defaults PLATFORM=15454-M6"

RFC1213-MIB::sysObjectID.0 = OID: CERENT-GLOBAL-REGISTRY::cerent454M6Node

DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (214312) 0:35:43.12

RFC1213-MIB::sysContact.0 = ""

RFC1213-MIB::sysName.0 = STRING: "Ankit_40"

RFC1213-MIB::sysLocation.0 = ""

RFC1213-MIB::sysServices.0 = INTEGER: 79

رسائل تنبيه SNMP:

snmptrapd -f -Lo -OQ -Ob -Ot -F "%V\n%B\n%N\n%w\n%q\n%P\n%v\n\n" <port number>

الملائمة cmd هي نفسها لكل الإصدارات.

تكوين وضع المصادقة NoPriv على جهاز ONS15454/NCS2000

الخطوة 1. في مركز العمل المشترك (CTC)، انتقل إلى عرض العقدة > الإمداد > الأمان > الوصول > تغيير حالة وصول SNMP إلى الوضع غير الآمن كما هو موضح في الصورة.

الخطوة 2. انتقل إلى عرض العقد > إعداد > SNMP > SNMP v3 > مستخدمون > إنشاء مستخدم وتكوينه كما هو موضح في الصورة.

الخطوة 3. تأكد من تكوين طرق عرض قاعدة معلومات الإدارة كما هو موضح في الصورة.

الخطوة 4. قم بتكوين الوصول إلى المجموعة كما هو موضح في الصورة لوضع authnopriv.

الخطوة 5. انتقل إلى عرض العقدة > الإمداد > SNMP > SNMP v3 > وجهة الملائمة (V3). انقر على إنشاء وتكوين كما هو موضح في الصورة.

التحقق من وضع AuthNoPriv

الخطوة 1. انتقل إلى خادم NMS وقم بالتنقل السريع.

الصيغة:

snmpwalk -v 3 -l authnopriv -u <user name> -a MD5 -A <password> <node IP> <MIB>

مثال:

blr-ong-lnx10:154> snmpwalk -v 3 -l authnopriv -u ank1 -a MD5 -A cisco123 10.64.106.40 system

RFC1213-MIB::sysDescr.0 = STRING: "Cisco ONS 15454 M6 10.50-015E-05.18-SPA Factory Defaults PLATFORM=15454-M6"

RFC1213-MIB::sysObjectID.0 = OID: CERENT-GLOBAL-REGISTRY::cerent454M6Node

DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (430323) 1:11:43.23

RFC1213-MIB::sysContact.0 = ""

RFC1213-MIB::sysName.0 = STRING: "Ankit_40"

RFC1213-MIB::sysLocation.0 = ""

RFC1213-MIB::sysServices.0 = INTEGER: 79

رسائل تنبيه SNMP:

snmptrapd -f -Lo -OQ -Ob -Ot -F "%V\n%B\n%N\n%w\n%q\n%P\n%v\n\n" <port number>

الملائمة cmd هي نفسها لكل الإصدارات.

تكوين الوضع noAuthNoPriv على جهاز ONS15454/NCS2000

الخطوة 1. في مركز العمل المشترك (CTC)، انتقل إلى عرض العقدة > الإمداد > الأمان > الوصول > تغيير حالة وصول SNMP إلى الوضع غير الآمن كما هو موضح في الصورة.

الخطوة 2. انتقل إلى عرض العقد > إعداد > SNMP > SNMP v3 > مستخدمون > إنشاء مستخدم وتكوين كما هو موضح في الصورة.

الخطوة 3. تأكد من تكوين طرق عرض قاعدة معلومات الإدارة كما هو موضح في الصورة.

الخطوة 4. قم بتكوين الوصول إلى المجموعة كما هو موضح في الصورة لوضع noauthnopriv.

الخطوة 5. انتقل إلى عرض العقدة > الإمداد > SNMP > SNMP v3 > وجهة الملائمة (V3). انقر على إنشاء وتكوين كما هو موضح في الصورة.

التحقق من وضع noAuthNoPriv

الخطوة 1. انتقل إلى خادم NMS وقم بالمشي السريع.

snmpwalk -v 3 -l noauthnopriv -u <user name> <node IP> <MIB>

مثال:

blr-ong-lnx10:155> snmpwalk -v 3 -l noauthnopriv -u ank2 10.64.106.40 system

RFC1213-MIB::sysDescr.0 = STRING: "Cisco ONS 15454 M6 10.50-015E-05.18-SPA Factory Defaults PLATFORM=15454-M6"

RFC1213-MIB::sysObjectID.0 = OID: CERENT-GLOBAL-REGISTRY::cerent454M6Node

DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (486910) 1:21:09.10

RFC1213-MIB::sysContact.0 = ""

RFC1213-MIB::sysName.0 = STRING: "Ankit_40"

RFC1213-MIB::sysLocation.0 = ""

RFC1213-MIB::sysServices.0 = INTEGER: 79

blr-ong-lnx10:156>

رسائل تنبيه SNMP:

snmptrapd -f -Lo -OQ -Ob -Ot -F "%V\n%B\n%N\n%w\n%q\n%P\n%v\n\n" <port number>

الملائمة cmd هي نفسها لكل الإصدارات.

رسائل تنبيه SNMP v3 لإعداد NE/NE

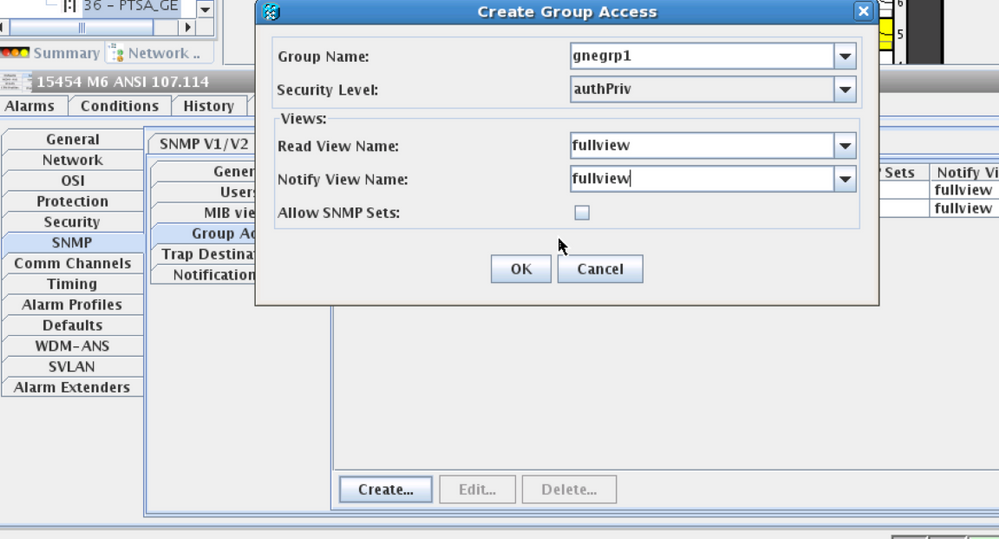

على عقدة GNE

الخطوة 1. انتقل إلى إعداد > SNMP > SNMP v3 وCقم بإعادة الوصول إلى المجموعة (علامة التبويب الوصول إلى المجموعة): قم بتوفير اسم مجموعة بمستوى الأمان (noAuthnoPriv|AuthnoPriv|authPriv) وعرض كامل قراءة الوصول وإعلامه كما هو موضح في الصورة.

الخطوة 2. إنشاء وصول المستخدم (علامة التبويب المستخدمون): إنشاء مستخدم باسم المجموعة كما تم إنشاؤه مسبقا في علامة التبويب الوصول الخاصة بالمجموعة. قم أيضا بتوفير المصادقة استنادا إلى مستوى الوصول كما هو موضح في الصورة.

الخطوة 3. صفحة وجهة الملائمة(V3):

العنوان الهدف: عنوان خادم NMS من حيث سيتم تشغيل الملائمة (على سبيل المثال، Blr-ong-lnx10).

منفذ UDP: أي رقم منفذ يتم فيه الاستماع إلى الملائمة (مثلا 9977).

اسم المستخدم: اسم المستخدم في علامة التبويب المستخدم.

مستوى الأمان: كما تم تكوينه مسبقا في علامة التبويب "المستخدم".

علامات الوكيل: توفير علامة وكيل (على سبيل المثال، العلامة 75).

على عقدة ENE

الخطوة 1. انتقل إلى الإمداد > SNMP > SNMP v3 وإنشاء وصول المجموعة (علامة التبويب وصول المجموعة): توفير اسم مجموعة بمستوى الوصول (noAuthnoPriv|AuthnoPriv|authPriv) وعرض كامل لقراءة الوصول وإعلامه كما هو موضح في الصورة.

الخطوة 2. إنشاء وصول المستخدم (علامة التبويب المستخدمون): إنشاء مستخدم باسم المجموعة كما تم إنشاؤه مسبقا في علامة التبويب الوصول الخاصة بالمجموعة. قم أيضا بتوفير المصادقة على أساس مستوى الوصول.

تأكد من إنشاء default_group في علامة التبويب المستخدم في علامة التبويب وصول المجموعة في حالة فقدانها في علامة التبويب وصول المجموعة.

الخطوة 3. صفحة وجهة الملائمة(V3):

العنوان الهدف: IP عقدة GNE.

منفذ UDP: 162.

اسم المستخدم: اسم المستخدم في علامة التبويب المستخدم.

مستوى الأمان: كما تم تكوينه مسبقا في علامة التبويب "المستخدم".

علامات الوكيل: توفير أي علامة وكيل مثل GNE (على سبيل المثال، Tag75).

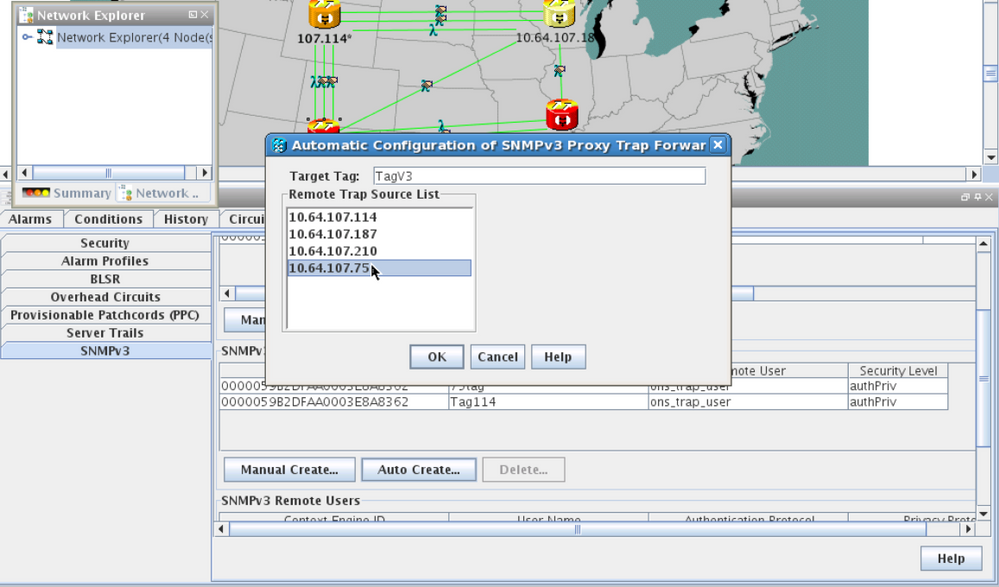

في مركز مكافحة الإرهاب، انتقل إلى طريقة عرض الشبكة:

الخطوة 1. انتقل إلى علامة تبويب SNMPv3.

الخطوة 2. جدول أداة توجيه ملائمة وكيل SNMPv3: يمكنك القيام بإنشاء يدوي أو تلقائي.

حدد إنشاء تلقائي. تحت ذلك:

- علامة الهدف: تم تعيين علامة الوكيل في GNU.

- قائمة مصدر الملائمة البعيدة: حدد IP لعقدة ENE كما هو موضح في الصورة.

التحقق من إعداد NE/NE

تكوين خادم NMS (blr-ong-lnx10):

الخطوة 1. في الدليل الرئيسي للخادم، قم بإنشاء دليل وتسميته SNMP.

الخطوة 2. تحت هذا الدليل، قم بإنشاء ملف snmptrapd.conf.

الخطوة 3. في snmptrapd.conf، خلقت هذا تشكيل:

createUser -e 0xMD5 DES

Engine_NO = can be available from CTC. Open GNE node-->Node view->Provisioning->SNMP->SNMP V3-->General.

رسائل تنبيه SNMP:

snmptrapd -f -Lo -OQ -Ob -Ot -F "%V\n%B\n%N\n%w\n%q\n%P\n%v\n\n"

المشي على خط ENE:

لوضع authpriv:

snmpwalk -v 3 -l authpriv -u <user_name> -a MD5 -A <auth_password>123 -x DES -X <des_password> -E <ene_engine_id> <gne_ip_address> <OID>

لوضع authnopriv:

snmpwalk -v 3 -l authnopriv -u <user_name> -a MD5 -A <auth_password> -E <ene_engine_id> <gne_ip_address> <OID>

لوضع noauthnopriv:

snmpwalk -v 3 -l authpriv -u

-E

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

تمت المساهمة بواسطة مهندسو Cisco

- Abhijith B Rمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات