دمج مجموعات ISE المتعددة مع جهاز ويب آمن للنهج المستندة إلى TrustSec

خيارات التنزيل

-

ePub (1.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند إجراء إرسال معلومات رقم مجموعة الأمان (SGT) من عمليات نشر ISE المتعددة إلى جهاز ويب آمن واحد من Cisco (المعروف رسميا باسم جهاز أمان الويب WSA) من خلال PXgrid للاستفادة من سياسات الوصول إلى الويب القائمة على SGT في نشر TrustSec.

قبل الإصدار 14.5، لا يمكن دمج أجهزة الويب الآمنة إلا مع مجموعة واحدة من ISE لسياسات الهوية القائمة على SGT. ومع إدخال هذا الإصدار الجديد، يمكن الآن لجهاز الويب الآمن التفاعل مع المعلومات من مجموعات ISE المتعددة باستخدام عقدة ISE المنفصلة التي تجمع بينها. وهذا الأمر يعود بفائدة كبيرة ويتيح لنا إمكانية تصدير بيانات المستخدم من مختلف مجموعات خدمات الهوية (ISE) وحرية التحكم في نقطة الخروج التي يمكن للمستخدم إستخدامها دون الحاجة إلى دمج 1:1.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- محرك خدمات الهوية (ISE)

- جهاز ويب الآمن

- بروتوكول RADIUS

- تروسيك

- pxGrid

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جهاز الويب الآمن 14.5

- ISE الإصدار 3.1 P3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

القيود

- تحتاج جميع مجموعات ISE إلى الحفاظ على التعيينات الموحدة للرقباء.

- يجب أن يكون لعقدة تجميع ISE اسم/رقم SGTs الخاص بباقي مجموعات ISE.

- لا يمكن لجهاز الويب الآمن إلا تحديد السياسة (الوصول/فك التشفير/التوجيه) استنادا إلى علامة SGT ولا إلى المجموعة ولا اسم المستخدم

- يعتمد إعداد التقارير وتتبع المعلومات على الرقيب

- تستمر معلمات تحديد حجم ISE/Secure Web Appliance الموجودة في تطبيقها على هذه الميزة.

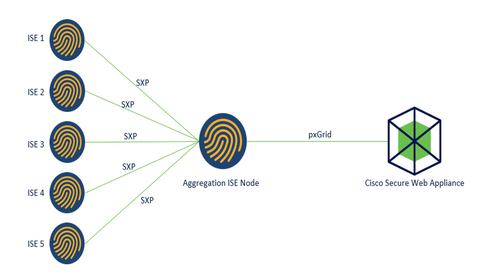

الرسم التخطيطي للشبكة

العملية:

1. عند اتصال المستخدم النهائي بالشبكة، فإنه يتلقى رقيبا استنادا إلى سياسات التخويل في ISE.

2. تقوم مجموعات ISE المختلفة بعد ذلك بإرسال معلومات SGT هذه في شكل تعيينات SGT-IP لعقدة تجميع ISE من خلال SXP.

3. تتلقى عقدة تجميع ISE هذه المعلومات وتشاركها مع جهاز الويب الآمن الواحد عبر pxGrid.

4. يستخدم جهاز الويب الآمن المعلومات التي تعلمها من الرقيب الفني لتوفير إمكانية الوصول إلى المستخدمين استنادا إلى سياسات الوصول إلى الويب.

التكوين

تكوين ISE

تمكين SXP

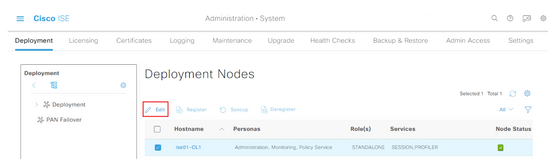

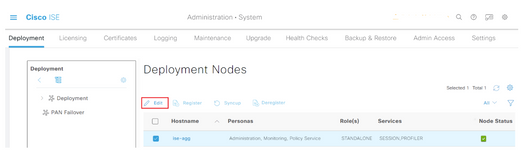

الخطوة 1. حدد أيقونة الأسطر الثلاثة  موجود بالزاوية العلوية اليسرى وحدد في الإدارة > النظام > النشر.

موجود بالزاوية العلوية اليسرى وحدد في الإدارة > النظام > النشر.

الخطوة 2. حدد العقدة التي تريد تكوينها وانقر فوق تحرير.

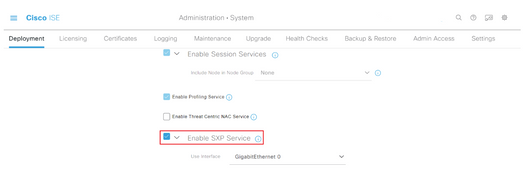

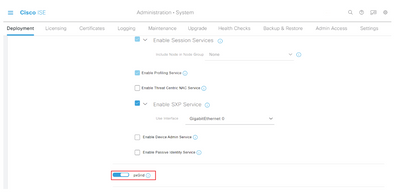

الخطوة 3. لتمكين SXP، حدد المربع تمكين خدمة SXP

الخطوة 4. قم بالتمرير لأسفل إلى الأسفل وانقر فوق حفظ

ملاحظة: كرر جميع الخطوات لباقي عقد ISE في كل مجموعة، حيث يتم تضمين عقدة التجميع.

تكوين SXP على عقد نظام المجموعة

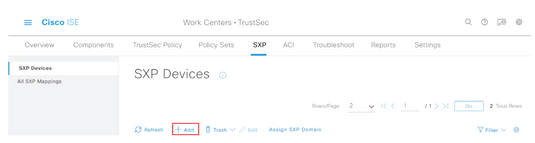

الخطوة 1. حدد أيقونة الأسطر الثلاثة موجود في الزاوية العلوية اليسرى وحدد على مركز العمل > TrustSec > SXP.

موجود في الزاوية العلوية اليسرى وحدد على مركز العمل > TrustSec > SXP.

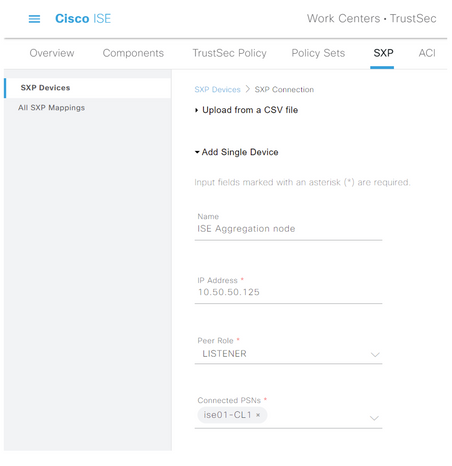

الخطوة 2. انقر فوق +إضافة لتكوين عقدة تجميع ISE كنظير SXP.

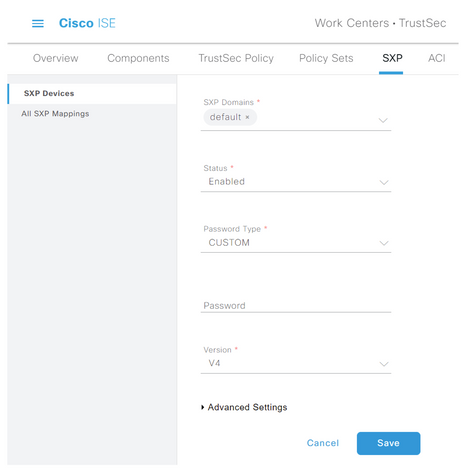

الخطوة 3. قم بتعريف الاسم وعنوان IP لعقدة تجميع ISE، وحدد دور النظير ك مستمع. حدد شبكات PSN المطلوبة تحت شبكات PSN المتصلة، مجالات SXP المطلوبة، وحدد ممكن تحت الحالة، ثم حدد نوع كلمة المرور والإصدار المطلوب.

الخطوة 4. طقطقة حفظ

ملاحظة: كرر جميع الخطوات لباقي عقد ISE في كل مجموعة لبناء اتصال SXP بعقدة التجميع. كرر نفس العملية على عقدة التجميع وحدد مكبر الصوت كدور نظير.

تكوين SXP على عقدة التجميع

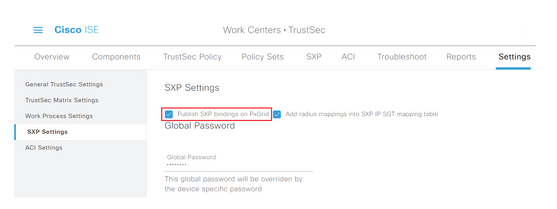

الخطوة 1. حدد أيقونة ثلاثة أسطر موجودة في الركن الأعلى الأيسر وحدد في مركز العمل > TrustSec > إعدادات

الخطوة 2. انقر صفحة إعدادات SXP

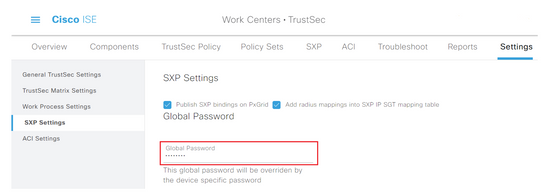

الخطوة 3. لنشر تعيينات IP-SGT، حدد خانة الاختيار نشر روابط SXP على pxGrid.

الخطوة 4 (اختيارية). قم بتعريف كلمة مرور افتراضية لإعدادات SXP تحت كلمة مرور عامة

الخطوة 5. قم بالتمرير لأسفل وانقر فوق حفظ.

تمكين pxGrid في عقدة التجميع

الخطوة 1. حدد أيقونة الخطوط الثلاثة الموجودة في الزاوية العلوية اليسرى وحدد في الإدارة > النظام > النشر.

الخطوة 2. حدد العقدة التي تريد تكوينها وانقر فوق تحرير.

الخطوة 3. لتمكين pxGrid، انقر الزر الموجود بجوار pxGrid.

الخطوة 4. قم بالتمرير إلى الأسفل وانقر فوق حفظ.

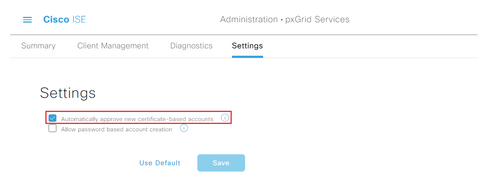

الاعتماد التلقائي ل pxGrid

الخطوة 1. انتقل إلى أيقونة ثلاثة أسطر موجودة في الزاوية العلوية اليسرى وحدد إدارة > خدمات pxGrid > إعدادات.

الخطوة 2. افتراضيا، لا يوافق ISE تلقائيا على طلبات اتصال pxGrid من عملاء PXgrid الجدد، لذلك يجب تمكين هذا الإعداد عن طريق تحديد خانة الاختيار الموافقة التلقائية على الحسابات الجديدة المستندة إلى شهادة.

الخطوة 3. طقطقة حفظ

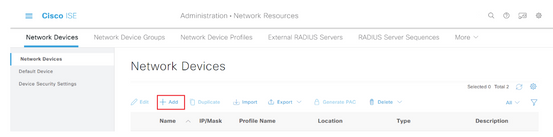

إعدادات TrustSec لأجهزة الشبكة

لكي يتمكن Cisco ISE من معالجة الطلبات من الأجهزة التي تم تمكين TrustSec عليها، يجب عليك تحديد الأجهزة التي تم تمكين TrustSec عليها في Cisco ISE.

الخطوة 1. انتقل إلى الخطوط الثلاثة الموجودة في الركن العلوي الأيسر وحدد على إدارة > موارد الشبكة > أجهزة الشبكة.

الخطوة 2. طقطقة +إضافة.

الخطوة 3. أدخل المعلومات المطلوبة في قسم أجهزة الشبكة وفي إعدادات مصادقة RADIUS.

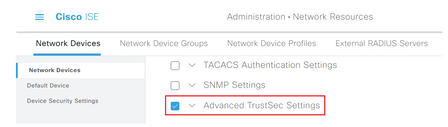

الخطوة 4. حدد خانة الاختيار إعدادات TrustSec المتقدمة لتكوين جهاز ممكن ل TrustSec.

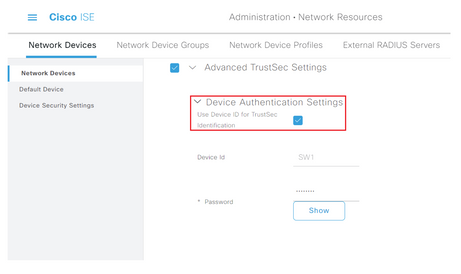

الخطوة 5. انقر على خانة الاختيار إستخدام معرف الجهاز لتعريف TrustSec لتعميم اسم الجهاز المسرود في قسم أجهزة الشبكة تلقائيا. أدخل كلمة مرور في حقل كلمة المرور.

ملاحظة: يجب أن يتطابق المعرف وكلمة المرور مع الأمر "cts credentials id <id> password <pw>" الذي تم تكوينه لاحقا على المحول.

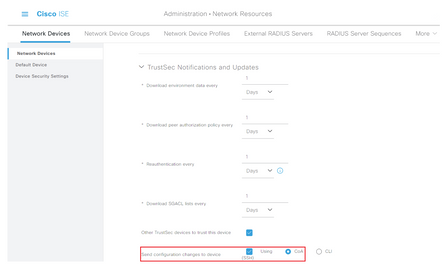

الخطوة 6. حدد خانة الاختيار إرسال تغييرات التكوين إلى الجهاز بحيث يتمكن ISE من إرسال إعلامات CoA من TrustSec إلى الجهاز.

الخطوة 7. حدد خانة الاختيار تضمين هذا الجهاز عند نشر تحديثات تعيين علامة مجموعة الأمان .

الخطوة 8. دخلت in order to تركت ISE يحرر التشكيل من الشبكة أداة، المستعمل مسوغات في ال EXEC أسلوب username و EXEC أسلوب كلمة مجال. يزود إختياري، enable كلمة في ال enable أسلوب كلمة مجال.

ملاحظة: كرر الخطوات لجميع NADs الأخرى التي يقصد أن تكون جزءا من مجال TrustSec.

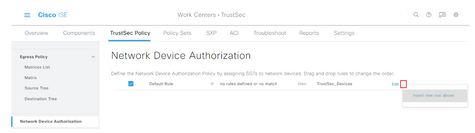

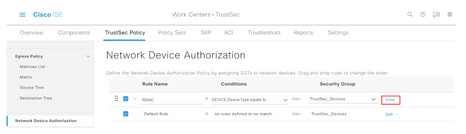

تفويض جهاز الشبكة

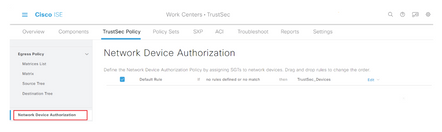

الخطوة 1. حدد أيقونة الخطوط الثلاثة الموجودة في الزاوية العلوية اليسرى وحدد في مراكز العمل > TrustSec > نهج TrustSec.

الخطوة 2. في الجزء الأيسر، انقر على تفويض جهاز الشبكة.

الخطوة 3. على اليمين، أستخدم القائمة المنسدلة المجاورة للتحرير وإدراج صف جديد أعلاه لإنشاء قاعدة NDA جديدة.

الخطوة 4. قم بتحديد اسم القاعدة وشروطها وحدد الرقيب المناسب من القائمة المنسدلة تحت مجموعات الأمان.

الخطوة 5. طقطقة تم إلى أقصى اليمين.

الخطوة 6. قم بالتمرير لأسفل وانقر فوق حفظ.

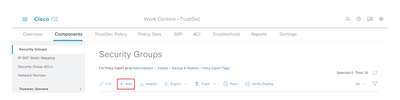

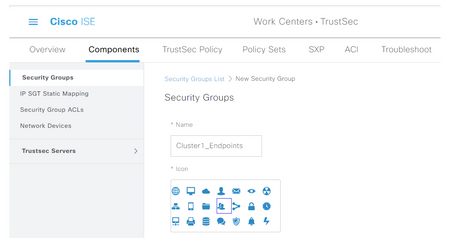

رقيب

الخطوة 1. حدد أيقونة الخطوط الثلاثة الموجودة في الركن الأعلى الأيسر وحدد في مراكز العمل > TrustSec > المكونات.

الخطوة 2. في الجزء الأيسر، قم بتوسيع مجموعات الأمان.

الخطوة 3. انقر +إضافة لإنشاء رقيب جديد.

الخطوة 4. أدخل الاسم واختر أيقونة في الحقول المناسبة.

الخطوة 5. إختياريا، أعطه وصفا وأدخل قيمة علامة تمييز.

ملاحظة: من أجل التمكن من إدخال قيمة علامة تمييز يدويا، انتقل إلى مراكز العمل > TrustSec > إعدادات > إعدادات General TrustSec وحدد الخيار يجب على المستخدم إدخال رقم الرقيب يدويا تحت ترقيم علامة مجموعة الأمان.

الخطوة 6. قم بالتمرير لأسفل وانقر فوق إرسال

ملاحظة: كرر هذه الخطوات لجميع الرقباء المطلوبين.

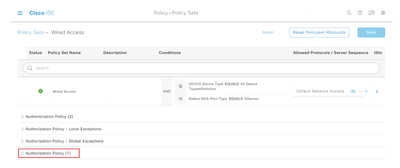

سياسة التخويل

الخطوة 1. حدد أيقونة الخطوط الثلاثة الموجودة في الزاوية العلوية اليسرى وحدد في السياسة > مجموعات السياسات.

الخطوة 2. حدد مجموعة النهج المناسبة.

الخطوة 3. ضمن مجموعة النهج، قم بتوسيع نهج التخويل.

الخطوة 4. انقر فوق  زر إنشاء نهج تخويل.

زر إنشاء نهج تخويل.

الخطوة 5. قم بتحديد اسم القاعدة والشرط/s وملفات التعريف المطلوبة وحدد الرقيب المناسب من القائمة المنسدلة تحت مجموعات الأمان.

الخطوة 6. طقطقة حفظ.

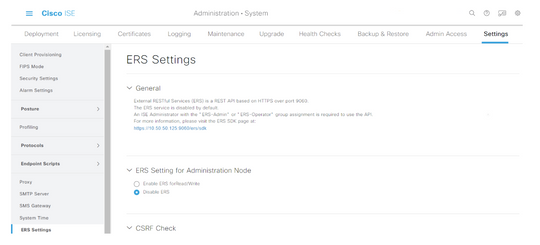

تمكين ERS على عقدة التجميع ISE (إختياري)

خدمة RESTfull API الخارجية (ERS) هي واجهة برمجة تطبيقات (API) يمكن الاستعلام عنها بواسطة WSA للحصول على معلومات المجموعة. يتم تعطيل خدمة ERS بشكل افتراضي على ISE. وبمجرد تمكينها، يمكن للعملاء الاستعلام عن واجهة برمجة التطبيقات (API) إذا قاموا بمصادقة أعضاء مجموعة مسؤول ERS على عقدة ISE. لتمكين الخدمة على ISE وإضافة حساب إلى المجموعة الصحيحة، اتبع الخطوات التالية:

الخطوة 1. حدد أيقونة الخطوط الثلاثة الموجودة في الزاوية العلوية اليسرى وحدد على إدارة > النظام > الإعدادات.

الخطوة 2. في اللوحة اليسرى، انقر على إعدادات ERS.

الخطوة 3. حدد الخيار تمكين ERS للقراءة/الكتابة.

الخطوة 4. انقر فوق حفظ وتأكيد باستخدام OK.

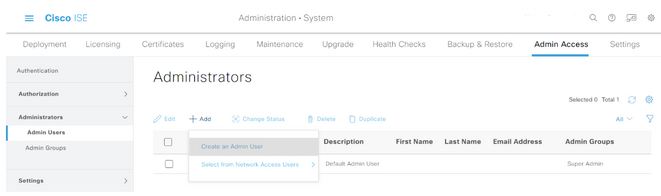

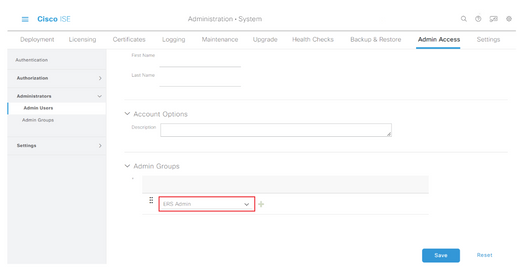

إضافة مستخدم إلى مجموعة إدارة ESR (إختياري)

الخطوة 1. حدد أيقونة الأسطر الثلاثة الموجودة في الزاوية العلوية اليسرى وحدد إدارة > نظام > وصول المسؤول

الخطوة 2. في الجزء الأيسر، قم بتوسيع Administrators وانقر فوق Admin Users.

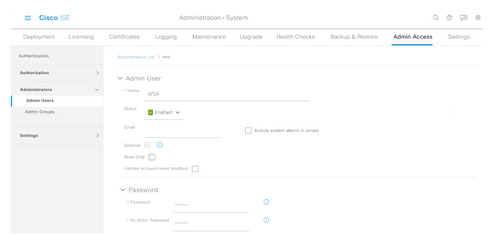

الخطوة 3. انقر فوق +إضافة وحدد مستخدم المسؤول من القائمة المنسدلة.

الخطوة 4. أدخل اسم مستخدم وكلمة مرور في الحقول المناسبة.

الخطوة 5. في حقل مجموعات الإدارة، أستخدم القائمة المنسدلة لتحديد مسؤول ERS.

الخطوة 6. طقطقة حفظ.

تكوين جهاز الويب الآمن

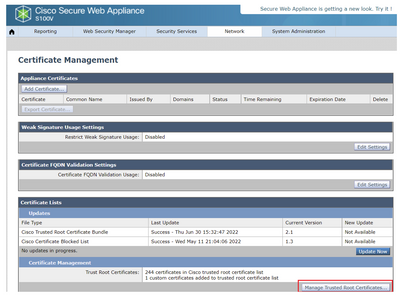

الشهادة الجذر

إذا كان تصميم التكامل يستخدم مرجع شهادة داخلي كجذر للثقة للاتصال بين WSA و ISE، فيجب تثبيت شهادة الجذر هذه على كلا الجهازين.

الخطوة 1. انتقل إلى الشبكة > إدارة الشهادات وانقر على إدارة شهادات الجذر الموثوق بها لإضافة شهادة مرجع مصدق ثقة.

الخطوة 2. انقر فوق إستيراد.

الخطوة 3. انقر فوق إختيار ملف لتحديد موقع المرجع المصدق الجذر الذي تم إنشاؤه وانقر فوق إرسال.

الخطوة 4. انقر فوق إرسال مرة أخرى.

الخطوة 5. في الزاوية العلوية اليمنى، انقر تأكيد التغييرات.

الخطوة 6. انقر فوق تنفيذ التغييرات مرة أخرى.

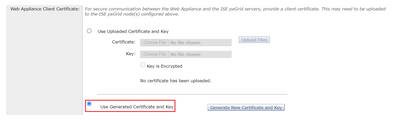

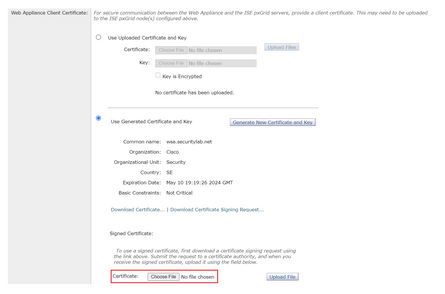

شهادة pxGrid

في WSA، يتم إنشاء زوج المفاتيح والشهادة للاستخدام بواسطة PXgrid كجزء من تكوين خدمات ISE.

الخطوة 1. انتقل إلى الشبكة > محرك خدمة الهوية.

الخطوة 2. انقر على تمكين وتحرير الإعدادات.

الخطوة 3. انقر فوق إختيار ملف لتحديد موقع المرجع المصدق الجذر الذي تم إنشاؤه وانقر فوق تحميل الملف.

ملاحظة: هناك خطأ تكوين شائع وهو تحميل شهادة ISE pxGrid في هذا القسم. يجب تحميل شهادة المرجع المصدق الجذر إلى حقل شهادة عقدة ISE pxGrid.

الخطوة 4. في قسم شهادة عميل جهاز الويب، حدد إستخدام الشهادة والمفتاح اللذين تم إنشاؤهما.

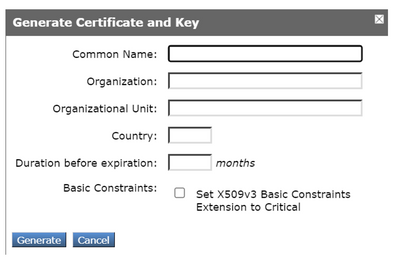

الخطوة 5. انقر زر إنشاء شهادة ومفتاح جديد وأكمل حقول الشهادة المطلوبة.

الخطوة 6. انقر على طلب تنزيل توقيع الشهادة.

ملاحظة: من المستحسن تحديد الزر إرسال لتنفيذ التغييرات في تكوين ISE. إذا تم ترك جلسة العمل للمهلة قبل إرسال التغييرات، يمكن فقد المفاتيح والشهادة التي تم إنشاؤها، حتى إذا تم تنزيل CSR.

الخطوة 7. بعد توقيع CSR مع CA الخاص بك، انقر فوق إختيار ملف لتحديد موقع الشهادة.

الخطوة 8. انقر فوق تحميل الملف.

الخطوة 9. إرسال والتزام.

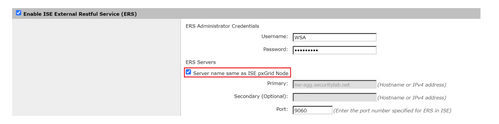

تمكين SXP و ERS على جهاز الويب الآمن

الخطوة 1. انقر أزرار التمكين لكل من SXP و ERS.

الخطوة 2. في حقل مسوغات مسؤول ERS، أدخل معلومات المستخدم التي تم تكوينها على ISE.

الخطوة 3. حدد المربع لاسم الخادم نفسه لعقدة ISE pxGrid لترث المعلومات التي تم تكوينها مسبقا. وإلا، فأدخل المعلومات المطلوبة هناك.

الخطوة 4. إرسال والتزام.

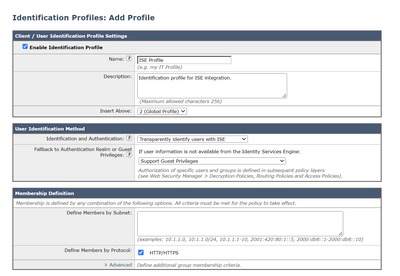

ملف تعريف التعريف

لاستخدام علامات مجموعة الأمان أو معلومات مجموعة ISE في سياسات WSA، يجب إنشاء ملف تعريف يستخدم ISE كوسيلة لتعريف المستخدمين بشفافية.

الخطوة 1. انتقل إلى مدير أمان الويب > المصادقة > توصيفات التعريف.

الخطوة 2. انقر على إضافة توصيف تعريف.

الخطوة 3. أدخل اسما ووصف إختياريا.

الخطوة 4. في قسم التعريف والمصادقة، أستخدم القائمة المنسدلة لاختيار تعريف المستخدمين بشفافية باستخدام ISE.

الخطوة 5. إرسال والتزام.

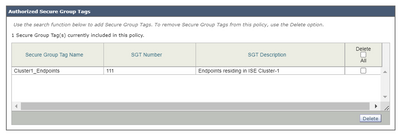

سياسة فك الترميز القائمة على الرقيب

الخطوة 1. انتقل إلى إدارة أمان الويب > سياسات الويب > سياسات فك التشفير.

الخطوة 2. انقر فوق إضافة نهج.

الخطوة 3. أدخل اسما ووصف إختياريا.

الخطوة 4. في قسم توصيفات التعريف والمستخدمين، أستخدم القائمة المنسدلة لاختيار تحديد توصيف تعريف واحد أو أكثر.

الخطوة 5. في قسم توصيفات التعريف، أستخدم القائمة المنسدلة لاختيار اسم ملف تعريف ISE.

الخطوة 6. في قسم المستخدمون والمجموعات المعتمدة، حدد المجموعات المحددة والمستخدمين.

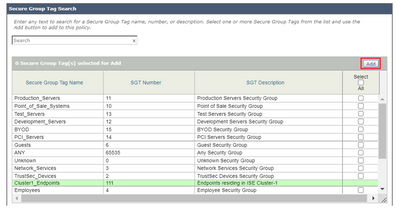

الخطوة 7. انقر فوق الارتباط التشعبي الموجود بجوار علامات مجموعة ISE الآمنة.

الخطوة 8. في قسم البحث عن علامة تمييز المجموعة الآمنة، حدد المربع الموجود على يمين الرقيب المطلوب وانقر فوق إضافة.

الخطوة 9. طقطقة تم أن يرجع.

الخطوة 10. إرسال والتزام.

تكوين المبدّل

AAA

aaa new-model

aaa group server radius ISE

server name ise01-cl1

server name ise02-cl1

ip radius source-interface Vlan50

aaa authentication dot1x default group ISE

aaa authorization network ISE group ISE

aaa accounting update newinfo periodic 2440

aaa accounting dot1x default start-stop group ISE

aaa server radius dynamic-author

client 10.50.50.120 server-key Cisco123

client 10.50.50.121 server-key Cisco123

auth-type any

radius server ise01-cl1

address ipv4 10.50.50.121 auth-port 1812 acct-port 1813

pac key Cisco123

radius server ise02-cl1

address ipv4 10.50.50.120 auth-port 1812 acct-port 1813

pac key Cisco123

تروسيك

cts credentials id SW1 password Cisco123 (This is configured in Privileged EXEC Mode)

cts role-based enforcement

aaa authorization network cts-list group ISE

cts authorization list cts-list

التحقق من الصحة

مهمة الرقيب من ISE إلى نقطة النهاية.

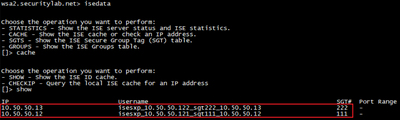

يمكنك هنا رؤية نقطة نهاية من مجموعة ISE 1 تم تعيين رقيب لها بعد نجاح المصادقة والتفويض:

يمكنك هنا رؤية نقطة نهاية من مجموعة ISE 2 تم تعيين رقيب لها بعد نجاح المصادقة والتفويض:

تعيينات SXP

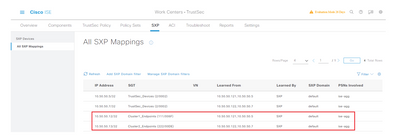

ونظرا لتمكين اتصال SXP بين عقد ISE لنظام المجموعة وعقدة تجميع ISE، يتم التعرف على تعيينات SGT-IP هذه بواسطة تجميع ISE من خلال SXP:

يتم بعد ذلك إرسال تعيينات SXP هذه، من مجموعات ISE المختلفة، إلى WSA عبر PxGrid من خلال عقدة تجميع ISE:

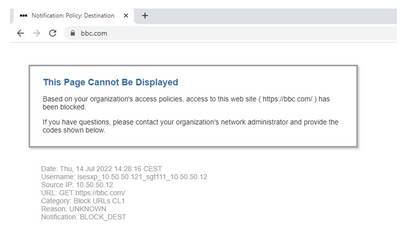

تطبيق السياسات القائم على الرقيب

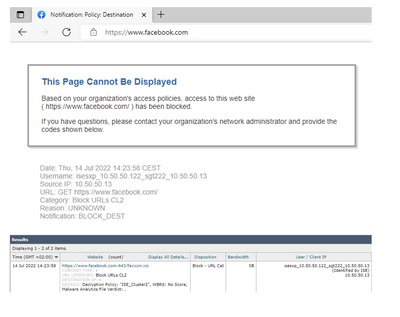

يمكنك هنا أن ترى نقاط النهاية المختلفة التي تتطابق مع السياسات الخاصة بها، كما يتم منع حركة المرور استنادا إلى سيرجلها:

نقطة النهاية التي تنتمي إلى مجموعة ISE 1

نقطة النهاية التي تنتمي إلى مجموعة ISE 2

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

22-Jul-2022 |

الإصدار الأولي |

تمت المساهمة من قبل

- Emmanuel Canoمهندس الاستشارات الأمنية من Cisco

- Deniz Yildirimمهندس الاستشارات الأمنية من Cisco

- Berenice Guerraمهندس الاستشارات التقنية من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات