المقدمة

تصف هذه الوثيقة الخطوات التفصيلية لإعادة إنشاء وتبادل شهادات SAML في UCCE/PCCE، لضمان عمليات آمنة وواضحة.

تمت المساهمة بواسطة ناجاراجان باراماسيفام، مهندس مركز المساعدة الفنية من Cisco.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن أنت تعرف هذا موضوع:

- Packaged/Unified Contact Center Enterprise (PCCE/UCCE)

- النظام الأساسي لنظام التشغيل الصوتي (VOS)

- إدارة الشهادات

- لغة ترميز تأكيد الأمان (SAML)

- طبقة مأخذ التوصيل الآمنة (SSL)

- خدمات إتحاد خدمة Active Directory (AD FS)

- تسجيل دخول أحادي (SSO)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى المكونات التالية:

- خدمة الهوية من Cisco (معرفات Cisco)

- موفر الهوية (IDp) - Microsoft Windows ADFS

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

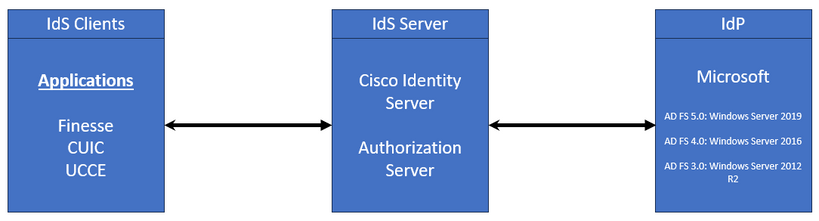

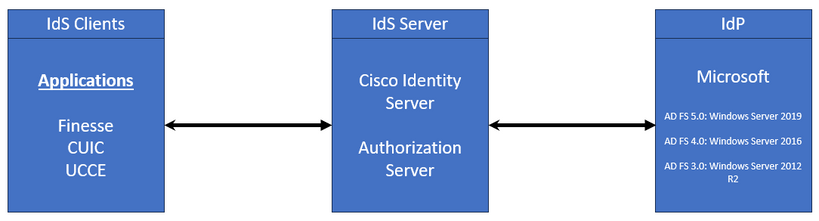

في UCCE/PCCE توفر خدمة الهوية من Cisco (معرفات Cisco) التفويض بين موفر الهوية (IDp) والتطبيقات.

عندما تقوم بتكوين معرفات Cisco، فإنك تقوم بإعداد تبادل بيانات تعريف بين معرفات Cisco ومعرفات IdP. يقوم هذا التبادل بإنشاء علاقة ثقة تسمح بعد ذلك للتطبيقات باستخدام معرفات Cisco ل SSO. يمكنك إنشاء علاقة الثقة عن طريق تنزيل ملف بيانات تعريف من معرفات Cisco وتحميله إلى معرفات IdP.

تكون شهادة SAML مماثلة لشهادة SSL، وتتطلب، مثلها، التحديث أو التغيير عند ظهور حالات معينة. عندما تقوم بإعادة إنشاء أو إستبدال شهادة SAML على خادم خدمات الهوية (IDs) من Cisco، يمكن أن يؤدي ذلك إلى انقطاع الاتصال الموثوق به بموفر الهوية (IDp). قد يؤدي هذا التوقف إلى حدوث مشكلات حيث يتعذر على العملاء أو المستخدمين الذين يعتمدون على تسجيل الدخول الأحادي الحصول على التفويض الذي يحتاجون إليه للوصول إلى النظام.

يهدف هذا وثيقة أن يغطي مجموعة واسعة من حالات المشتركة حيث أنت ينبغي احتجت أن يخلق جديد SAML شهادة على ال cisco id نادل. كما يشرح كيفية منح هذه الشهادة الجديدة لموفر الهوية (IDp) حتى يمكن إعادة بناء الثقة. ومن خلال القيام بذلك، يمكن للعملاء والمستخدمين الاستمرار في إستخدام تسجيل الدخول الأحادي دون أي مشاكل. الهدف هو التأكد من أن لديك جميع المعلومات التي تحتاجها للتعامل مع عملية تحديث الشهادة بسلاسة ودون إرتباك.

النقاط الرئيسية التي يجب تذكرها:

1. يتم إنشاء شهادة SAML بشكل افتراضي أثناء تثبيت خادم Cisco IdS مع صلاحية لمدة 3 سنوات

2. شهادة SAML هي شهادة موقعة ذاتيا

3. شهادة SAML هي شهادة SSL موجودة على الناشر والمشترك في Cisco IDS

4. يمكن إجراء إعادة إنشاء شهادة SAML فقط في عقدة ناشر Cisco IDS

5. الأنواع المتاحة من خوارزمية التجزئة الآمنة لشهادة SAML هي SHA-1 و SHA-256

6. يتم إستخدام خوارزمية SHA-1 على المعرفات 11.6 وفي الإصدارات السابقة، يتم إستخدام خوارزمية SHA-256 على المعرفات 12.0 وفي الإصدارات الأحدث

7. يجب أن يستخدم كل من موفر الهوية (IDp) وخدمة الهوية (IDs) نفس نوع الخوارزمية.

8. يمكن تنزيل شهادة Cisco IDs SAML فقط من عقدة ناشر معرفات Cisco (SP-<Cisco IDs_FQDN>.xml)

9. يرجى الاطلاع على هذا الارتباط لفهم تكوين تسجيل الدخول الأحادي UCCE/PCCE. دليل ميزات UCCE 12.6.1

انتهت صلاحية شهادة SAML

يتم إنشاء شهادة SAML بصحة 3 سنوات (1095 يوما) ويلزم تجديد شهادة SAML قبل انتهاء الصلاحية. تعتبر شهادة SSL منتهية الصلاحية غير صحيحة وتكسر سلسلة الشهادات بين خدمة الهوية (IdS) من Cisco وموفر الهوية (IdP).

الحل

1. تحقق من تاريخ انتهاء صلاحية شهادة SAML

2. إعادة إنشاء شهادة SAML

3. قم بتنزيل ملف sp.xml

4. استرد شهادة SAML من ملف sp.xml

5. استبدل شهادة SAML القديمة بشهادة SAML الجديدة في IDp

6 - يرجى مراجعة القسم المرجعي للاطلاع على الخطوات التفصيلية

(ملاحظة: {نظرا لأن شهادة SAML فقط قد تغيرت، فإن تبادل بيانات تعريف المعرفات إلى IdP غير مطلوب})

تغيير خوارزمية التجزئة الآمنة في موفر الهوية (IDp)

افترض ذلك في بيئة قائمة خاصة ب PCCE/UCCE مع تسجيل دخول أحادي. تم تكوين كل من خادم IDp و Cisco IDs باستخدام خوارزمية التجزئة الآمنة SHA-1. مع الأخذ في الاعتبار الضعف في SHA-1 المطلوب لتغيير خوارزمية التجزئة الآمنة إلى SHA-256.

الحل

1. تغيير خوارزمية التجزئة الآمنة في جهة الاعتماد على AD FS (SHA-1 إلى SHA-256)

2. تغيير خوارزمية التجزئة الآمنة في ناشر المعرفات تحت المفاتيح والشهادة (SHA-1 إلى SHA-256)

3. إعادة إنشاء شهادة SAML في ناشر المعرفات

4. قم بتنزيل ملف sp.xml

5. استرد شهادة SAML من ملف sp.xml

6. استبدل شهادة SAML القديمة بشهادة SAML الجديدة في IDp

7 - يرجى مراجعة القسم المرجعي للاطلاع على الخطوات التفصيلية

إعادة بناء عنوان IP لخادم Cisco IdS أو تغيير اسم المضيف - ناشر CUIC/LiveData/IDs مساعد مقيم أو ناشر معرفات مستقلة - مشترك CUIC/LiveData/IDs مساعد مقيم أو مشترك معرفات مستقلة

وعادة ما تحدث هذه الحالات، ومن المستحسن بشدة البدء من جديد بإعداد تسجيل الدخول الأحادي (SSO) لضمان إستعادة وظيفة تسجيل الدخول الموحد في بيئة الإنتاج بسرعة وكفاءة. ومن الضروري إعطاء الأولوية لعملية إعادة التشكيل هذه لتقليل أي تعطل للخدمات التي تقدمها الشبكات الخاصة (SSO) التي يعتمد عليها المستخدمون.

الحل

1. حذف جهة ائتمان الاعتماد الموجودة من AD FS

2. تحميل شهادة AD FS SSL في ثقة خادم Cisco IDs

3. قم بتنزيل ملف sp.xml

4. يرجى مراجعة قسم المراجع ودليل الميزات للاطلاع على الخطوات التفصيلية

5. تكوين جهة الاعتماد في AD FS

6- إضافة قواعد المطالبة

7. تمكين تأكيد SAML الموقع

8. تنزيل بيانات تعريف إتحاد AD FS

9. تحميل بيانات تعريف الاتحاد إلى خادم معرفات Cisco

10. إجراء إختبار SSO

المرجع

كيفية إضافة جهة ثقة الاعتماد في ADFS أو

كيفية تمكين تأكيد SAML الموقع

يرجى الاطلاع على هذا المستند للاطلاع على الخطوات التفصيلية: دليل ميزات UCCE 12.6.1

كيفية تحميل شهادة AD FS SSL إلى رصيد Cisco IDs

1. تنزيل أو إسترداد شهادة AD FS SSL

2. الوصول إلى صفحة إدارة معرف Cisco Publisher OS

3. تسجيل الدخول باستخدام بيانات اعتماد مسؤول نظام التشغيل

4. انتقل إلى التأمين > إدارة الشهادات

5. انقر على تحميل الشهادة/سلسلة الشهادات، وتفتح نافذة منبثقة

6. انقر فوق القائمة المنسدلة وحدد Tomcat-trust على الغرض من الشهادة

7. انقر تصفح وحدد شهادة AD FS SSL

8. انقر فوق تحميل

(ملاحظة: {يتم نسخ شهادات الضمان إلى عقد المشترك. لا تحتاج إلى التحميل على عقدة المشترك.})

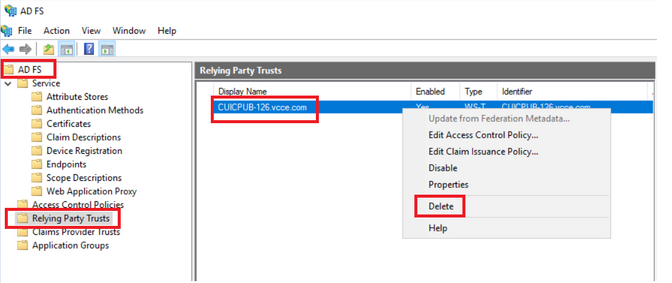

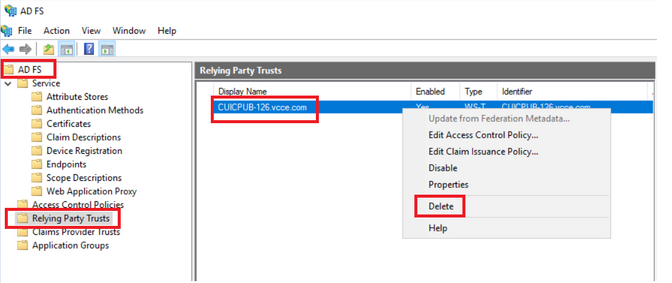

كيفية حذف جهة ثقة الاعتماد في AD FS

1. سجل الدخول إلى خادم موفر الهوية (IdP) باستخدام بيانات الاعتماد ذات الامتيازات للمسؤول

2. افتح مدير الخادم واختر AD FS >أدوات > إدارة AD FS

3. في الشجرة اليسرى، قم بتحديد ثقة جهة الاعتماد تحت AD FS

4. انقر بزر الماوس الأيمن على خادم Cisco IDs وحدد حذف

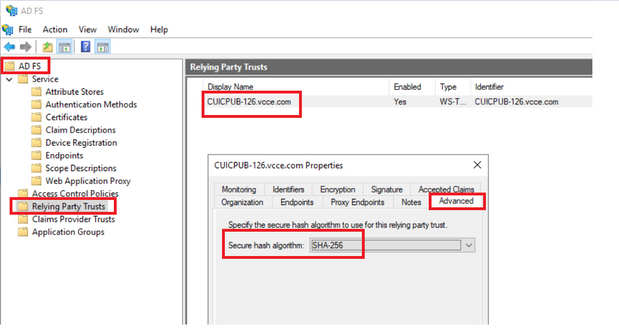

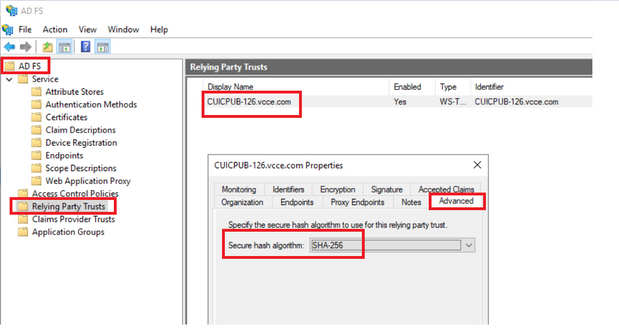

كيفية التحقق من خوارزمية التجزئة الآمنة التي تم تكوينها في موفر الهوية (IdP) أو تغييرها

1. سجل الدخول إلى خادم موفر الهوية (IdP) باستخدام بيانات الاعتماد ذات الامتيازات للمسؤول

2. افتح مدير الخادم واختر AD FS >أدوات > إدارة AD FS

3. في الشجرة اليسرى، قم بتحديد ثقة جهة الاعتماد تحت AD FS

4. انقر بزر الماوس الأيمن على خادم معرفات Cisco وحدد الخصائص

5. انتقل إلى علامة التبويب خيارات متقدمة

6. يعرض خيار خوارزمية التجزئة الآمنة خوارزمية التجزئة التي تم تكوينها في خادم AD FS.

7. انقر فوق القائمة المنسدلة وحدد خوارزمية التجزئة الآمنة المطلوبة.

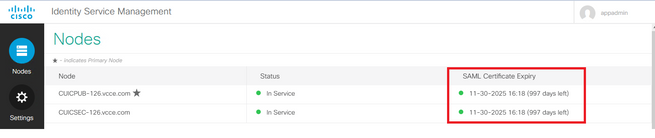

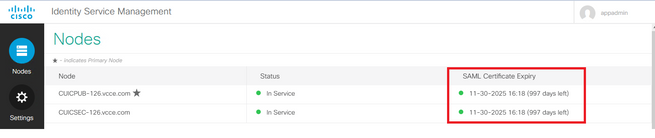

كيفية التحقق من تاريخ انتهاء صلاحية شهادة SAML لخادم Cisco IDs

1. سجل الدخول إلى عقدة ناشر أو مشترك خادم Cisco IdS باستخدام بيانات اعتماد مستخدم التطبيق

2. بعد نجاح تسجيل الدخول إلى الصفحة، تنتقل إلى إدارة خدمة الهوية > العقد

3. يعرض عقدة Cisco IdS Publisher والمشترك وحالته وانتهاء صلاحية شهادة SAML

—

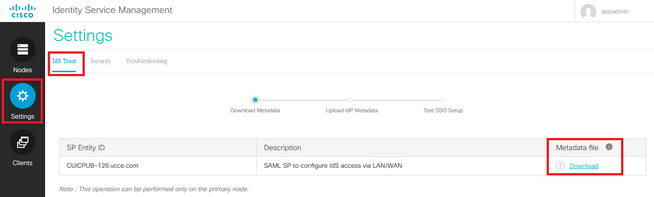

كيفية تنزيل بيانات تعريف خادم Cisco IDs

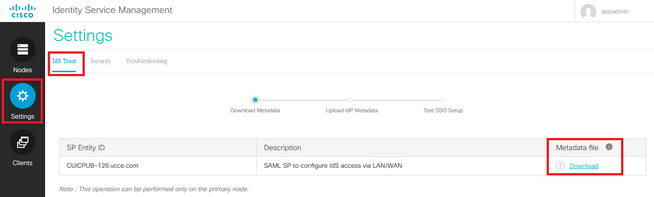

1. سجل الدخول إلى عقدة ناشر معرفات Cisco باستخدام بيانات اعتماد مستخدم التطبيق

2. انقر على أيقونة الإعدادات

3. انتقل إلى علامة التبويب "الثقة في IDS"

4. انقر فوق إرتباط التنزيل لتنزيل بيانات التعريف الخاصة بمجموعة معرفات Cisco

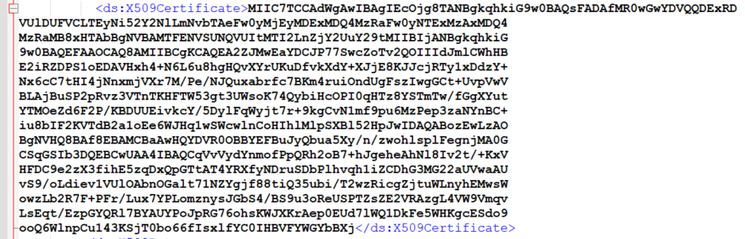

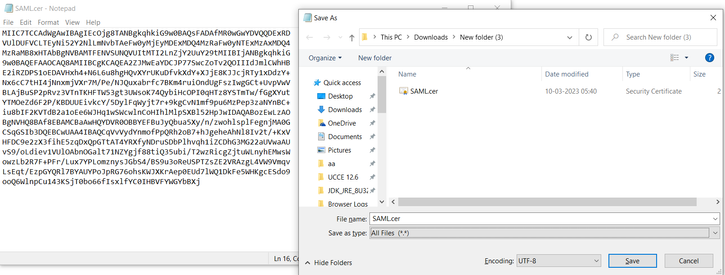

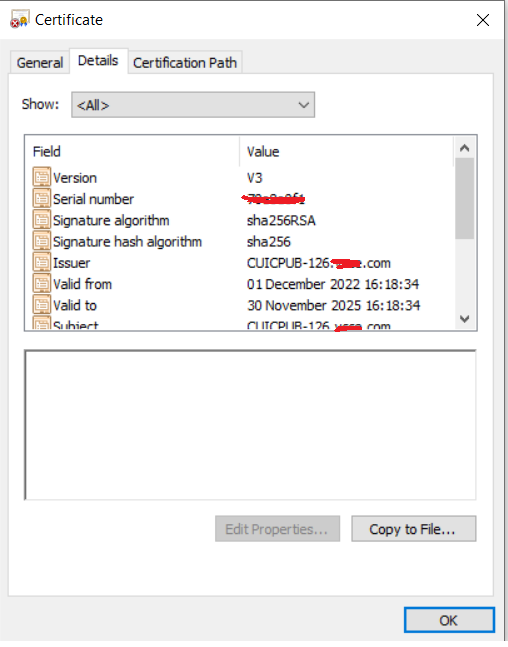

كيفية إسترداد شهادة SAML من ملف sp.xml

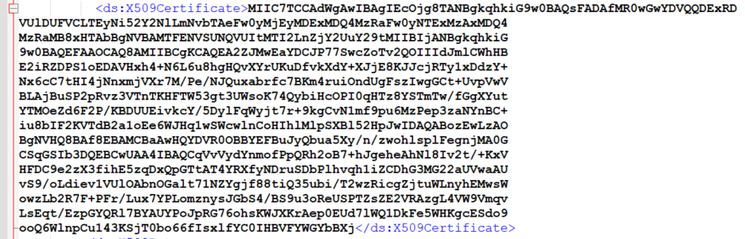

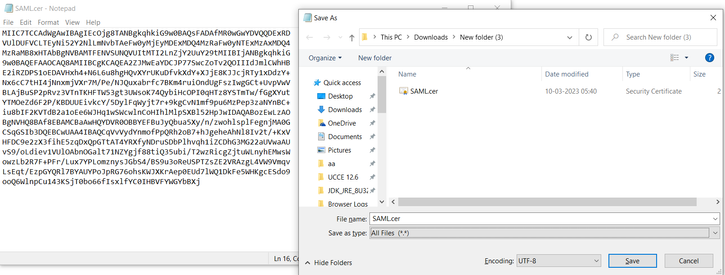

1. افتح ملف sp.xml باستخدام محرر نصي

2. انسخ البيانات الخام بين الرأس <ds:X509Certificate></ds:X509Certificate>

3. افتح محرر نصوص آخر ولصق البيانات المنسوخة

4. حفظ تنسيق .CER للملف

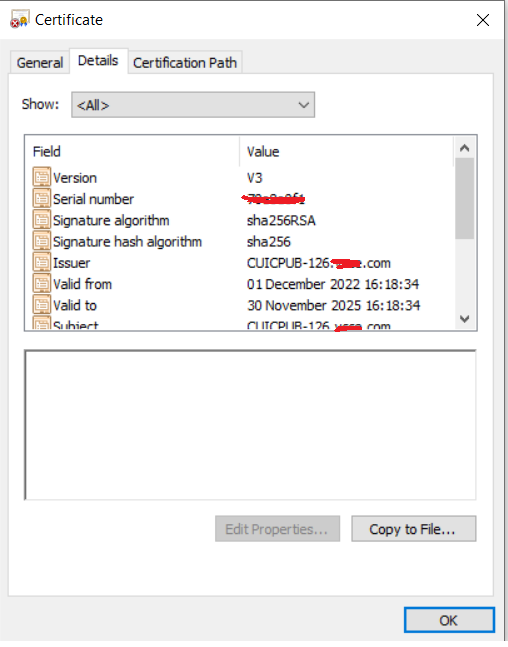

5. فتح الشهادة لمراجعة معلومات الشهادة

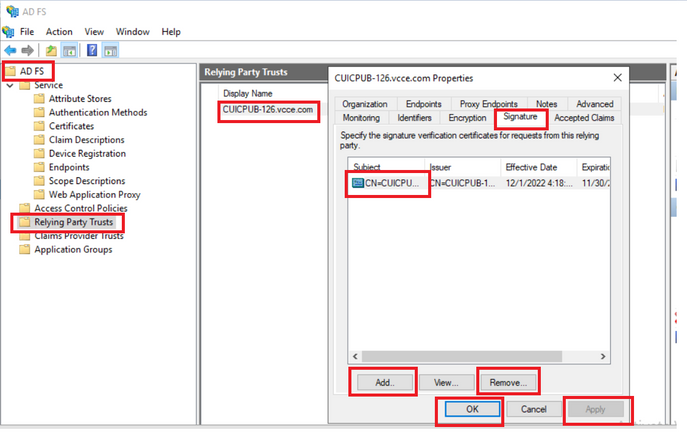

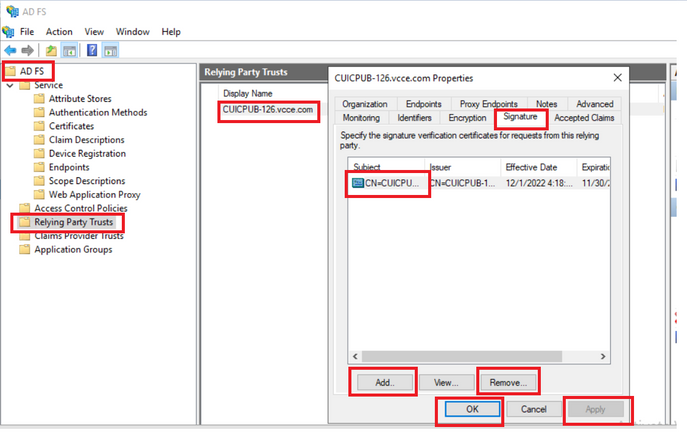

كيفية إستبدال شهادة SAML في AD FS

1. انسخ ملف شهادة SAML إلى خادم AD FS الذي يتم إسترداده من sp.xml

2. افتح مدير الخادم واختر AD FS >أدوات > إدارة AD FS

3. في الشجرة اليسرى، قم بتحديد ثقة جهة الاعتماد تحت AD FS

4. انقر بزر الماوس الأيمن على خادم معرفات Cisco وحدد الخصائص

5. انتقل إلى علامة التبويب التوقيع

6. انقر إضافة واختر شهادة SAML التي تم إنشاؤها حديثا

7. حدد شهادة SAML القديمة وانقر إزالة

8. التطبيق والحفظ

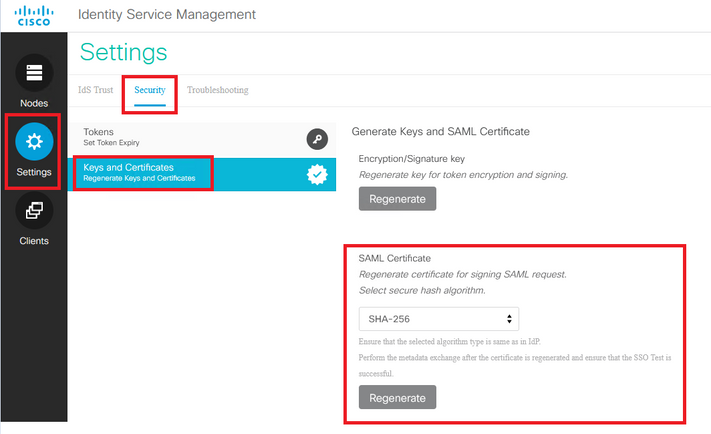

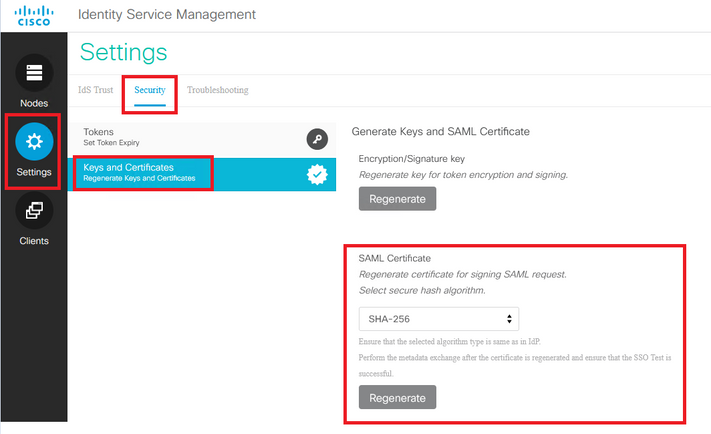

كيفية إعادة إنشاء شهادة SAML في خادم معرفات Cisco

1. سجل الدخول إلى عقدة ناشر معرفات Cisco باستخدام بيانات اعتماد مستخدم التطبيق

2. انقر على أيقونة الإعدادات

3. انتقل إلى علامة التبويب "الأمان"

4. حدد خيار المفاتيح والشهادات

5. انقر على زر إعادة الإنشاء تحت قسم شهادة SAML (مبرزة)

إختبار SSO

كلما كان هناك تغيير في شهادة SAML تأكد من نجاح إختبار SSO في خادم معرفات Cisco وأعد تسجيل جميع التطبيقات من صفحة CCEAdmin.

1. الوصول إلى صفحة CCEAdmin من خادم AW الرئيسي

2. سجل الدخول إلى مدخل CCEAdmin بامتيازات مستوى المسؤول

3. انتقل إلى نظرة عامة > ميزات > تسجيل الدخول الأحادي

4. انقر فوق الزر "تسجيل" ضمن "تسجيل" باستخدام خدمة تعريف Cisco

5. إجراء إختبار SSO

التعليقات

التعليقات