المقدمة

يوضح هذا المستند كيفية إنشاء طلب توقيع الشهادة (CSR) وتحميل الشهادات الموقعة إلى خادم الاجتماعات (CMS) من Cisco

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- برامج PuTTY أو برامج مشابهة

- CMS 2.9 أو إصدار أحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

إنشاء CSR

هناك طريقتان يمكنك بهما إنشاء CSR، أولاهما هي إنشاء CSR مباشرة على خادم CMS من واجهة سطر الأوامر (CLI) مع وصول المسؤول، وثانيهما هو القيام بذلك باستخدام مرجع شهادة الطرف الثالث الخارجي (CA) مثل Open SSL.

في كلتا الحالتين، يجب إنشاء CSR باستخدام الصياغة الصحيحة لخدمات CMS لكي تعمل بشكل صحيح.

الخطوة 1. بنية بنية بناء الجملة

pki csr <key/cert basename> <CN:value> [OU:<value>] [O:<value>] [ST:<-value>] [C:<value>] [subjectAltName:<value>]

- <key/cert basename> هي سلسلة تعرف المفتاح الجديد واسم CSR. يمكن أن يحتوي على أبجدية رقمية، واصلة أو أحرف سفلية. هذا حقل إلزامي.

- <cn:value> هو الاسم الشائع. هذا هو اسم المجال المؤهل بالكامل (FQDN) الذي يحدد موقع الخادم بالضبط في نظام اسم المجال (DNS). هذا حقل إلزامي.

- [OU:<value>] هو اسم الوحدة التنظيمية أو الإدارة. على سبيل المثال، الدعم، تقنية المعلومات، الهندسة، الشؤون المالية. هذا حقل إختياري.

- [س:<value>] هو اسم المؤسسة أو الشركة. وعادة ما يكون الاسم المدرج قانونيا للشركة. هذا حقل إختياري.

- [st:<value>] هي المحافظة أو المنطقة أو المقاطعة أو الولاية. على سبيل المثال، باكينجهامشير كاليفورنيا. هذا حقل إختياري.

- [C:<value>] هو البلد. كود المنظمة الدولية للمواصفات (ISO) المكون من حرفين الخاص بالبلد الذي تقع فيه مؤسستك. على سبيل المثال: الولايات المتحدة، GB، FR. هذا حقل إختياري.

- [subjectAltName:<value>] هو الموضوع الاسم البديل (SAN). من الإصدار 3 من X509 (RFC 2459)، يسمح لشهادات طبقات مأخذ التوصيل الآمنة (SSL) بتحديد أسماء متعددة يجب أن تتطابق مع الشهادة. يمكن هذا الحقل الشهادة التي تم إنشاؤها من تغطية مجالات متعددة. ويمكن أن يحتوي على عناوين IP وأسماء المجالات وعناوين البريد الإلكتروني وأسماء بيوت DNS العادية وما إلى ذلك مفصولة بفواصل. إن يعين هو، أنت ينبغي أيضا تضمنت ال CN في هذا قائمة. على الرغم من أن هذا الحقل إختياري، إلا أنه يجب إكمال حقل شبكة التخزين (SAN) حتى يتمكن عملاء بروتوكول التواجد والمراسلة الممتدة (XMPP) من قبول شهادة، وإلا فإن عملاء XMPP يقومون بعرض خطأ في الشهادة.

الخطوة 2. إنشاء CallBridge و SMPP و WebAdmin و WebBridge CSR

- قم بالوصول إلى CMS CLI باستخدام PuTTY وسجل الدخول باستخدام حساب المسؤول.

- قم بتشغيل الأوامر التالية لإنشاء CSR لكل خدمة مطلوبة على CMS. من المقبول أيضا إنشاء وحدة واحدة تحتوي على بطاقة مجردة (*.com) أو تتضمن FQDN لنظام المجموعة على هيئة CN، FQDN لكل خادم CMS، والانضمام إلى URL إذا لزم الأمر.

| الخدمة |

كوماند |

| WebAdmin |

pki csr

CN:

|

| ويببريدج |

pki csr

CN:

subjectAltName:

,

|

| كالبردج إنعطافا موازن التحميل |

pki csr

CN:

|

- في حالة تجميع CMS، قم بتشغيل الأوامر التالية.

| الخدمة |

|

| كالبردج إنعطافا موازن التحميل |

pki csr

CN:

subjectAltName:

|

| XMPP |

pki csr

CN:

subjectAltName:

,

|

الخطوة 3. إنشاء CSR الخاص بمجموعة قواعد البيانات واستخدام CA المضمن لتوقيعها

منذ CMS 2.7، مطلوب أن يكون لديك شهادات لمجموعة قواعد البيانات. في 2.7، أضفنا المرجع المصدق المضمن الذي يمكن إستخدامه لتوقيع شهادات قاعدة البيانات.

- في كافة المراكز، قم بتشغيل إزالة مجموعة قواعد البيانات.

- في الأساسي، قم بتشغيل PKI DBCA CN الموقع ذاتيا. مثال:PKI موقع ذاتيا على dbca cn:tplab.local

- في الأساسي، قم بتشغيل PKI csr dbserver cn:cmscore1.example.com subjectAltName. مثال:cmscore2.example.com،cmscore3.example.com.

- في الأساسي، قم بإنشاء شهادة لقاعدة البيانات clientPKI csr dbclient cn:postgres.

- في الأساسي، أستخدم dbca لتوقيع DBSERVER certpki توقيع dbserver dbserver dbca.

- في الأساسي، أستخدم dbca لتوقيع شهادة عميل PKI Sign dbclient dbca.

- انسخ dbclient.crt إلى جميع الخوادم التي تحتاج إلى الاتصال بعقدة قاعدة بيانات

- انسخ ملف dbserver.crt إلى كافة الخوادم المرتبطة بقاعدة البيانات (العقد التي تشكل مجموعة قواعد البيانات).

- انسخ ملف dbca.crt إلى كافة الخوادم.

- على خادم DB الأساسي، قم بتشغيل مجموعات قواعد البيانات dbserver.key dbserver.crt dbclient.key dbclient.crt dbca.crt. يستخدم هذا المحول dbca.crt كمرجع جذري.

- على خادم DB الأساسي، قم بتشغيل عقدة محلية لمجموعة قواعد البيانات A.

- على خادم DB الأساسي، قم بتشغيل تهيئة مجموعة قواعد البيانات.

- على خادم DB الأساسي، قم بتشغيل حالة تجمع قاعدة البيانات. يجب مشاهدة العقد: (me): الأساسية المتصلة.

- في كافة المراكز الأخرى التي تم الانضمام إلى مجموعة قواعد البيانات، قم بتشغيل وحدات تحكم نظام مجموعة قواعد البيانات dbserver.key dbserver.crt dbclient.key dbclient.crt dbca.crt.

- في جميع المراكز المتصلة (غير المتصلة مع قاعدة البيانات في موقع مشترك) بمجموعة قواعد البيانات، قم بتشغيل مجموعة قواعد البيانات dbclient.key dbclient.crt dbca.crt

.

- في المراكز المرتبطة (مشتركة في الموقع مع قاعدة بيانات):

- تشغيل عقدة محلية A لمجموعة قواعد البيانات.

- تشغيل ربط نظام مجموعة قواعد البيانات.

- على النوى المتصلة (غير الموجودة في موقع مشترك مع قاعدة بيانات):

- تشغيل عقدة محلية A لمجموعة قواعد البيانات

.

- تشغيل اتصال مجموعة قاعدة البيانات

.

الخطوة 4. التحقق من الشهادات الموقعة

- يمكن التحقق من صلاحية الشهادة (تاريخ انتهاء الصلاحية) باستخدام فحص الشهادة، قم بتشغيل الأمر pki فحص <filename>.

- يمكنك التحقق من مطابقة الشهادة لمفتاح خاص، قم بتشغيل الأمر pki الذي يطابق <keyfile> <certificate file>.

- للتحقق من أن الشهادة موقعة من قبل CA وأن حزمة الشهادة يمكن إستخدامها لتأكيدها، قم بتشغيل الأمر pki verify <cert> <certificate pack/root ca>.

الخطوة 5. تطبيق الشهادات الموقعة على مكونات على خوادم CMS

- لتطبيق الشهادات على WebAdmin، قم بتشغيل الأوامر التالية:

webadmin disable

webadmin certs <keyfile> <certificate file> <certificate bundle/Root CA>

webadmin enable

- لتطبيق الشهادات على CallBridge، قم بتشغيل الأوامر التالية:

callbridge certs <keyfile> <certificate file> <certificate bundle/Root CA>

callbridge restart

- لتطبيق الشهادات على WebBridge، قم بتشغيل الأوامر التالية (تم إستبدالها ب WebBridge3 في CMS 3.x بمتطلبات تكوين جديدة):

webbridge disable

webbridge certs <keyfile> <certificate file> <certificate bundle/Root CA>

webbridge enable

- لتطبيق الشهادات على XMPP، قم بتشغيل الأوامر التالية (غير المتوفرة في CMS 3.x):

xmpp disable

xmpp certs <keyfile> <certificate file> <certificate bundle/Root CA>

xmpp enable

- لتطبيق الشهادات على قاعدة البيانات أو إستبدال الشهادات منتهية الصلاحية على مجموعة DB الحالية، قم بتشغيل الأوامر التالية:

database cluster remove (on all servers, noting who was primary before beginning)

database cluster certs <server_key> <server_certificate> <client_key> <client_certificate> <Root ca_crt>

database cluster initialize (only on primary node)

database cluster join <FQDN or IP of primary> (only on slave node)

database cluster connect <FQDN or IP of primary> (only on nodes that are not part of the database cluster)

- لتطبيق الشهادات على TURN، قم بتشغيل الأوامر التالية:

turn disable

turn certs <keyfile> <certificate file> <certificate bundle/Root CA>

turn enable

سلاسل أوراق الاعتماد الخاصة بالشهادات ومجموعات

بما أن CMS 3.0، يطلب منك إستخدام سلاسل ائتمان الشهادات أو الصناديق الاستئمانية المتكاملة. كما أنه من المهم لأية خدمة أن تعرف كيفية بناء الوحدات عندما تقوم بعمل الحزم.

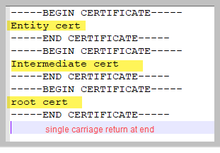

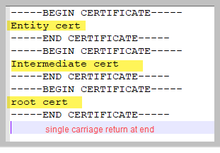

عندما تقوم ببناء سلسلة ترخيص تراكمية، كما هو مطلوب ل Web Bridge 3، يجب عليك بناءها كما هو موضح في الصورة، مع شهادة الكيان في الأعلى، والوسيط في المنتصف، والنقطة المرجعية في الأسفل، ثم إرجاع نقطة واحدة.

في أي وقت تقوم فيه بإنشاء حزمة، يجب أن يكون للشهادة إرجاع عملية نقل واحدة فقط في النهاية.

تكون حزم CA هي نفسها كما هو موضح في الصورة، فقط، بطبيعة الحال، لن يكون هناك أي شهادة كيان.

استكشاف الأخطاء وإصلاحها

إذا كنت بحاجة لاستبدال شهادة منتهية الصلاحية لجميع الخدمات، باستثناء شهادات قاعدة البيانات، فإن أسهل طريقة هي تحميل الشهادات الجديدة بنفس اسم الشهادات القديمة. إذا قمت بذلك، فستحتاج الخدمة إلى إعادة التشغيل فقط ولن تحتاج إلى إعادة تكوين الخدمة.

إذا قمت بتنفيذ pki csr ... وكان اسم هذه القائمة مطابقا لمفتاح حالي، فإنه يكسر الخدمة على الفور. إذا كان الإنتاج حيا، وقمت بإنشاء CSR ومفتاح جديدين بشكل استباقي، فاستخدم اسما جديدا. يمكنك إعادة تسمية الاسم النشط حاليا قبل تحميل المكون الجديد إلى الخوادم.

إذا انتهت صلاحية شهادات قاعدة البيانات، يجب التحقق من حالة نظام مجموعة قاعدة البيانات من هو Primary لقاعدة البيانات، ومن كافة العقد، قم بتشغيل الأمر cluster remove. ثم يمكنك إستخدام الإرشادات من الخطوة 3. قم بإنشاء CSR الخاص بمجموعة قواعد البيانات واستخدم المرجع المصدق المضمن لتوقيعها.

معلومات ذات صلة

التعليقات

التعليقات